Integração de segurança

Em sua organização, a segurança deve fazer parte do trabalho de todos, assim como os requisitos de negócios, o desempenho e a confiabilidade. A segurança, em todos os níveis, deve estar familiarizada com as prioridades gerais de negócios, as iniciativas de TI e o apetite de risco para sua organização. Vislumbre a segurança como um thread que percorre todos os aspectos da sua empresa. A segurança deve ser percebida como uma parte natural dos negócios. Os negócios devem ser percebidos como uma parte natural da segurança.

Sua organização deve manter garantias de segurança ao mesmo tempo em que minimiza o conflito com processos de negócios.

Conflitos internos e os baixos níveis de conflito entre as equipes podem ocorrer nas organizações. Esses conflitos não são sustentáveis. É essencial que todas as equipes trabalhem juntas na era da nuvem, nos negócios digitais e na segurança de confiança zero. Equipes que operam com diferentes metas, cultura e linguagem tornam a organização ineficiente e ineficaz.

Certifique-se de que as equipes de segurança não estejam operando em silos. As equipes devem trabalhar em conjunto para garantir operações de processos uniformes e compartilhamento de conhecimento.

Assista ao vídeo a seguir para saber mais sobre como integrar a segurança em todas as áreas da sua empresa.

Este guia descreve como você pode melhorar a integração de segurança com as equipes de negócios e de TI, bem como a integração entre as equipes de segurança.

Normalizar relações

No entanto, superar a abordagem de silos, que é predominante em muitas organizações, pode ser um desafio, mas é possível. Os principais elementos devem estar claros com relação ao estado final, fornecer clareza sobre o processo e prover suporte contínuo à liderança para metas tangíveis e alterações na cultura e no comportamento. Os seguintes elementos são essenciais para o processo:

- Identificar metas e resultados compartilhados.

- Identificar o nível correto de segurança.

Identificar metas e resultados compartilhados

Verificar se há um entendimento compartilhado de suas metas que envolvam todas as equipes. Às vezes, as equipes de segurança se definem como controle de qualidade sobre as funções de negócios e de TI. Essa abordagem cria uma dinâmica contraditória e gera conflito. A produtividade dos negócios, as metas de TI e as metas de segurança podem ser afetadas por essa dinâmica.

Certifique-se de que as equipes de segurança estejam fortemente integradas às suas contrapartes de TI e de negócios. As equipes de segurança são, em conjunto, responsáveis pelos resultados de negócios, de TI e de segurança de qualquer iniciativa. Compartilhe os desafios de projetar sistemas para cumprir metas de negócios e de TI. Compartilhe a perspectiva e a experiência de segurança no momento certo.

Conforme os sistemas são projetados, implementados, operados e aprimorados continuamente, é essencial definir verificadores de integridade de forma que nenhuma voz domine todas as decisões relacionadas a negócios, TI ou segurança.

Identificar o nível correto de segurança

Alguns controles de segurança, como a entrada biométrica com o Windows Hello para Empresas têm os benefícios de tornar a experiência do usuário melhor e a segurança mais forte. Muitas medidas de segurança adicionam conflitos aos processos de negócios, podendo reduzi-los. Nos esforçamos para localizar primeiro as medidas de segurança fáceis e invisíveis para usuários e desenvolvedores. Devemos aceitar que, às vezes, uma compensação deve ser feita.

Essas equipes conjuntas devem sempre buscar um nível saudável de conflito no processo que crie valor, estimulando o raciocínio crítico no momento certo. Por exemplo, você pode considerar o que um invasor pode fazer com um novo recurso ou a quantidade de impacto nos negócios de alterar alguns dados.

As equipes devem se esforçar para obter o melhor equilíbrio entre duas verdades absolutas:

- A segurança não pode ser ignorada. Ignorar a segurança geralmente leva a incidentes que custam mais no final (produtividade, receita, impacto geral nos negócios) do que a integração da segurança.

- Os controles de segurança podem alcançar um nível não saudável de conflito em que o conflito de segurança impede mais valor do que protege.

É essencial encontrar um equilíbrio, pois a segurança é integrada ao processo. Os stakeholders devem trabalhar juntos para garantir que as preocupações de negócios, de confiabilidade e desempenho de TI e de segurança sejam consideradas e equilibradas. As organizações também precisam trabalhar 80 por cento na solução para e 20 por cento no planejamento. Quando adiam controles, funcionalidades e recursos de segurança até que haja uma solução 100%, as organizações colocam tudo o que fazem em risco de exposição. As abordagens iterativas funcionam bem, assim como os conceitos básicos de atualização e educação.

Para obter mais informações sobre conflito saudável de segurança, consulte o nível certo de conflito de segurança nas diretrizes da estratégia de segurança.

A próxima seção ilustra como integrar os stakeholders de segurança à TI, aos usuários finais e aos proprietários de carga de trabalho. Ele também inclui exemplos para dentro da equipe de segurança.

Integre-se com operações de negócios e de TI

Embora a maioria das funções de segurança opere ocultamente, algumas considerações de segurança aparecem nos fluxos de trabalho diários de TI e de negócios. O pensamento de segurança deve ser integrado à experiência normal de planejamento e operação de um negócio.

Processo de atualização de segurança

As atualizações de segurança são um dos pontos mais comuns e visíveis nos quais processos de negócios e processos de segurança interagem. É uma fonte comum de conflito porque envolve o difícil equilíbrio de duas forças diferentes, que são mapeadas para separar stakeholders na organização:

- Impacto comercial imediato: As atualizações de segurança geralmente exigem testes e reinicializações do sistema, que consomem tempo e recursos para proprietários de aplicativos e equipes de TI, e potencialmente resultam em impacto da inatividade nos negócios.

- Possível impacto nos negócios no futuro como risco de segurança: se as atualizações não forem completamente aplicadas, os invasores poderão explorar as vulnerabilidades e causar impactos nos negócios.

Se as equipes operarem sem objetivos e responsabilidades compartilhados (por exemplo, TI e a empresa voltadas 100% para o impacto comercial imediato e a segurança responsável por 100% do risco de segurança), elas estarão em constante conflito sobre atualizações de segurança. Esse conflito distrai as equipes com argumentos intermináveis em vez de trabalharem em conjunto para resolver o problema, o que permite que elas passem para os próximos problemas, riscos e oportunidades de criação de valor comercial. A comunicação contínua na organização e a criação de uma cultura em que sejam adotadas atualizações são de extrema importância para limitar o rechaço dos usuários finais. Se os usuários souberem que estarão mais protegidos, poderão ser mais produtivos e poderão desenvolver os negócios por terem a segurança lado a lado com eles, será mais provável que eles adotem atualizações e treinamento contínuo.

Se os proprietários dos ativos forem corretamente responsabilizados por todos os benefícios e riscos, será mais fácil para eles considerar o futuro impacto imediato e potencial. Tornar a identificação da solução uma responsabilidade conjunta de todos os especialistas em segurança, TI e negócios, aumenta a qualidade da solução considerando mais perspectivas diversas. Faça com que todos sejam stakeholders da história de segurança em toda a empresa. Embora seja possível que nem todos tenham a segurança como sua função diária, eles têm requisitos de segurança para executar sua função.

Este processo de exemplo ilustra como as organizações estão começando a resolver esse problema usando responsabilidade compartilhada e flexibilidade dentro de um período limitado:

Esse processo é seguido em um agendamento regular:

- As equipes de TI e segurança empresarial iniciam o processo identificando quais atualizações de segurança, ou patches, são necessárias e qual é o maior impacto. Elas disponibilizam essas atualizações para os usuários finais ou proprietários de carga de trabalho por meio de canais de distribuição de toda a empresa.

- Os usuários finais têm um período fixo para testar as atualizações, aplicá-las e reiniciar seus dispositivos. Após a expiração desse período, as equipes de TI e de segurança empresarial aplicam a atualização ou bloqueiam o acesso aos recursos corporativos. Eles podem usar um mecanismo como o Acesso Condicional do Microsoft Entra ou uma solução de controle de acesso à rede de terceiros.

- Os proprietários da carga de trabalho têm um período fixo de tempo para testar as atualizações, aplicá-las aos sistemas de produção e reinicializar conforme necessário. Após a expiração desse período de autoatendimento e de qualquer período de carência, as equipes de TI e segurança empresarial forçarão a atualização para aplicá-las ou isolá-las de outros recursos corporativos. Algumas organizações com requisitos rigorosos podem encerrar os ativos excluindo-os das contas de AWS ou assinaturas do Azure.

- As equipes de TI e segurança empresarial monitoram o status da atualização e realizam qualquer correção forçada identificada.

Esse processo não é estático e não é configurado em um dia. Ele é criado iterativamente e aprimorado continuamente com o passar do tempo. Comece onde quer que você esteja e melhore continuamente o processo para obter progresso incremental em direção a esse estado final. Use as seguintes dimensões para o planejamento de melhoria contínua:

- Cobertura: comece com algumas equipes de aplicativos que tenham uma alta chance de sucesso ou que tenham um grande impacto nos negócios, quando comprometidos. Vá adicionando até abranger todas as cargas de trabalho em seu ambiente.

- Tempo: Comece com prazos que sabe que pode cumprir e defina um roteiro claro para reduzi-los continuamente até que esteja perto de ser totalmente atualizado em uma semana ou menos.

- Escopo de tecnologia. Aprimore continuamente quais patches e tecnologias você abrange, incluindo aplicativos, middleware e componentes de software livre usados no código do aplicativo. Você deve incentivar o uso de componentes que são atualizados para reduzir a carga de manutenção. Por exemplo, use o Banco de Dados SQL do Azure em vez de instalar e atualizar seu próprio SQL Server.

- Processos: aprimore continuamente os canais de comunicação entre equipes, diretrizes de priorização, processos de exceção e todos os outros aspectos desse processo.

Integrar equipes de segurança

As equipes de segurança devem trabalhar em conjunto e colaborar para evitar o maior risco de negócios resultante da operação em silos. Quando as aprendizados e os principais insights não são compartilhados entre as equipes de segurança, a organização pode enfrentar maiores danos e impactos de um incidente futuro que poderia ter sido evitado.

A segurança é uma disciplina dinâmica que sempre deve estar respondendo a ameaças ativas e sempre aprendendo e continuamente melhorando processos, ferramentas e tecnologias. A segurança deve se adaptar constantemente às mudanças nas técnicas do invasor, nas plataformas de tecnologia e nos modelos de negócios de sua organização. As equipes de segurança devem trabalhar em conjunto para responder rapidamente às ameaças e integrar continuamente insights e aprendizados a processos que melhorem a postura de segurança da organização e a capacidade de responder rapidamente a ataques.

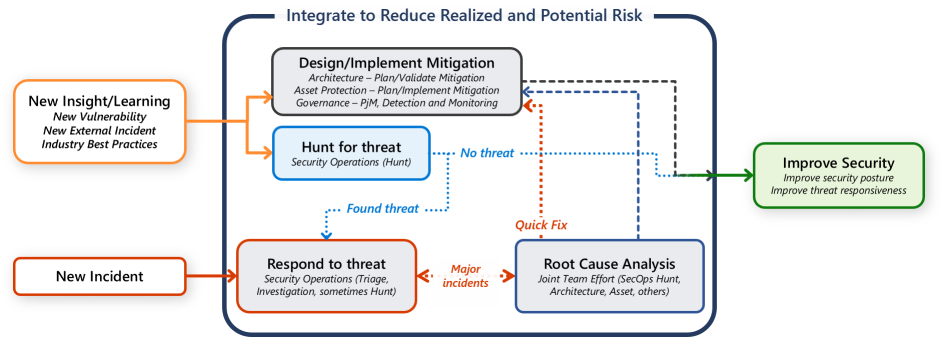

O diagrama de fluxo de trabalho a seguir ilustra como as disciplinas de segurança devem colaborar para integrar completamente os aprendizados e insights a fim de melhorar a segurança em geral.

A principal missão da segurança é responder rapidamente às seguintes situações:

Novos incidentes: os invasores ativos com acesso aos recursos organizacionais apresentam um risco imediato para a organização que deve ser rapidamente corrigido como uma prioridade máxima. Após a correção, esses ataques representam a melhor oportunidade para saber qual será a aparência de futuros ataques. Se eles foram bem-sucedidos ou falharam, é provável que os invasores repitam a busca do mesmo destino, técnica ou modelo de monetização novamente.

Novos insights e aprendizados: novos insights e aprendizados podem vir das seguintes fontes:

Incidentes externos. Incidentes em outras organizações podem oferecer insights sobre invasores. Eles podem tentar o mesmo em sua organização. Esse conhecimento informa planos de aperfeiçoamento ou valida que seus investimentos estão no caminho certo. Descubra incidentes externos por meio de um ISAC (centro de análise e compartilhamento de informações), relações diretas com organizações de pares ou outros relatórios e análises públicas sobre incidentes.

Novas funcionalidades técnicas. Provedores de nuvem e fornecedores de software inovam continuamente. Eles adicionam funcionalidades aos seus produtos:

- Funcionalidades de negócios que exigem defesas de segurança.

- Funcionalidades de segurança que melhoram a capacidade de segurança a fim de defender os ativos. Esses recursos podem ser recursos de nativos segurança integrados a plataformas de nuvem ou outra tecnologia de plataforma. Eles podem ser recursos tradicionais de segurança autônomo.

- A visibilidade e a telemetria disponibilizadas pela segurança baseada em nuvem superam muito o que as organizações podem obter de seu único ambiente local. Todos esses dados são coletados usando metadados de todo o mundo. Os dados são colocados por meio de um rigoroso processo de análise, incluindo análise comportamental, depuração, aprendizado de máquina e IA.

Práticas recomendadas do setor: melhores práticas do setor de fornecedores e organizações como o NIST (Instituto Nacional de Padrões e Tecnologia), o CIS (Centro de segurança na Internet) e o The Open Group. Essas organizações têm uma organização para coletar e compartilhar aprendizados e melhores práticas com as quais as equipes de segurança podem aprender.

Vulnerabilidades são qualquer coisa que um invasor pode explorar para assumir o controle de um ativo, como vulnerabilidades de software. Também há opções de configuração de segurança, pontos fracos em algoritmos criptográficos, práticas inseguras e processos para usar ou gerenciar sistemas. Conforme você descobre vulnerabilidades, avalie-as quanto a como elas afetam sua postura de segurança e a capacidade de detecção, resposta e recuperação de um ataque.

Responder à ameaça: as equipes de operações de segurança investigam as detecções. Elas respondem a elas, eliminando os adversários de seus pontos de controle na organização. Dependendo do tamanho da organização e da complexidade do incidente, essa resposta pode envolver várias equipes de segurança.

Análise da causa raiz: identificar os principais fatores que contribuíram para um incidente importante com maior probabilidade ou maior impacto gera aprendizados de insights que podem melhorar a postura de segurança e a capacidade de resposta das organizações. Esses aprendizados podem ocorrer ao longo de muitas dimensões, incluindo ferramentas e infraestrutura de ataque, técnicas de ataque, destinos, motivação e modelos de monetização. A análise de causa raiz pode informar controles preventivos, controles de detecção, processos de operações de segurança ou qualquer outro elemento do programa ou arquitetura de segurança.

Buscar ameaças: a busca proativa de ameaças é uma atividade contínua. A busca sempre deve considerar novos insights ou aprendizados no planejamento de busca e desenvolvimento de hipóteses. É recomendável que as equipes de busca se concentrem nos principais aspectos:

- Vulnerabilidade recentemente generalizada ou de alto impacto.

- Um novo grupo de invasores.

- Uma nova técnica de ataque que tenha sido demonstrada em uma conferência.

Projetar e implementar mitigação: as lições aprendidas devem ser integradas ao ambiente técnico e aos processos de segurança e de negócios. As equipes devem trabalhar em conjunto para integrar lições à arquitetura, à política e aos padrões. Por exemplo, o roubo de credenciais administrativas em um incidente interno ou público recente pode levar a organização a adotar os controles no acesso de privilégio da Microsoft. Para obter mais informações, consulte Plano de modernização rápida de segurança.

Próximas etapas

Ao planejar sua adoção da nuvem, concentre-se em integrar funções de segurança. Integre segurança à sua maior organização. Preste muita atenção no conflito que a segurança gera. Certifique-se de que o conflito seja saudável. Conflitos saudáveis reduzem o risco para a organização sem criar lentidão que desgastem mais do que protegem os valores.

Revisar a definição de uma estratégia de segurança

Revisar as funções de segurança de nuvem

Revisar a resiliência de negócios, que é a próxima área de foco de segurança.