Desabilitar a autenticação como modelo do ARM

Os tokens do Azure AD são usados quando os usuários do registro se autenticam com o ACR. Por padrão, o Registro de Contêineres do Azure (ACR) aceita Tokens do Azure AD com um escopo de audiência definido para o Azure Resource Manager (ARM), uma camada de gerenciamento do plano de controle para gerenciar os recursos do Azure.

Ao desabilitar Tokens de Audiência do ARM e aplicar Tokens de Audiência do ACR, você pode aumentar a segurança dos seus registros de contêineres durante o processo de autenticação, restringindo o escopo dos tokens aceitos.

Com a aplicação do Token de Audiência do ACR, apenas os Tokens do Azure AD com um escopo de audiência especificamente definido para o ACR serão aceitos durante o processo de autenticação e entrada no registro. Isso significa que os Tokens de Audiência do ARM anteriormente aceitos não serão mais válidos para a autenticação do registro, aumentando assim a segurança dos seus registros de contêineres.

Neste tutorial, você aprenderá a:

- Desabilite a autenticação como ARM no ACR – CLI do Azure.

- Desabilite a autenticação como ARM no ACR – portal do Azure.

Pré-requisitos

- Instale ou atualize a CLI do Azure versão 2.40.0 ou posterior. Para saber qual é a versão, execute

az --version. - Entre no portal do Azure.

Desabilitar autenticação como ARM no ACR – CLI do Azure

Desabilitar azureADAuthenticationAsArmPolicy forçará o registro a usar o token de público-alvo do ACR. Use a CLI do Azure versão 2.40.0 ou posterior; execute az --version para localizar a versão.

Execute o comando para mostrar a configuração atual da política do Registro para autenticação usando tokens ARM com o registro. Se o status for

enabled, os tokens de público-alvo de ACRs e ARM poderão ser usados para autenticação. Se o status fordisabled, apenas os tokens de público-alvo do ACR poderão ser usados para autenticação.az acr config authentication-as-arm show -r <registry>Execute o comando para atualizar o status da política do Registro.

az acr config authentication-as-arm update -r <registry> --status [enabled/disabled]

Desabilitar autenticação como ARM no ACR – portal do Azure

Desabilitar a propriedade authentication-as-arm atribuindo uma política interna desabilitará automaticamente a propriedade de registro para os registros atuais e futuros. Esse comportamento automático é para registros criados dentro do escopo da política. Os escopos de política possíveis incluem o escopo do nível do Grupo de Recursos ou o escopo do nível de ID da Assinatura dentro do locatário.

Você pode desabilitar a autenticação como ARM no ACR seguindo estas etapas:

Entre no portal do Azure.

Consulte as definições de política internas do ACR nas definições internas em azure-container-registry-built-in-policy.

Atribua uma política interna para desabilitar a definição de autenticação como ARM – portal do Azure.

Atribua uma definição de política interna para desabilitar a autenticação de token de público-alvo do ARM – portal do Azure.

Você pode habilitar a política de Acesso Condicional do Registro no portal do Azure.

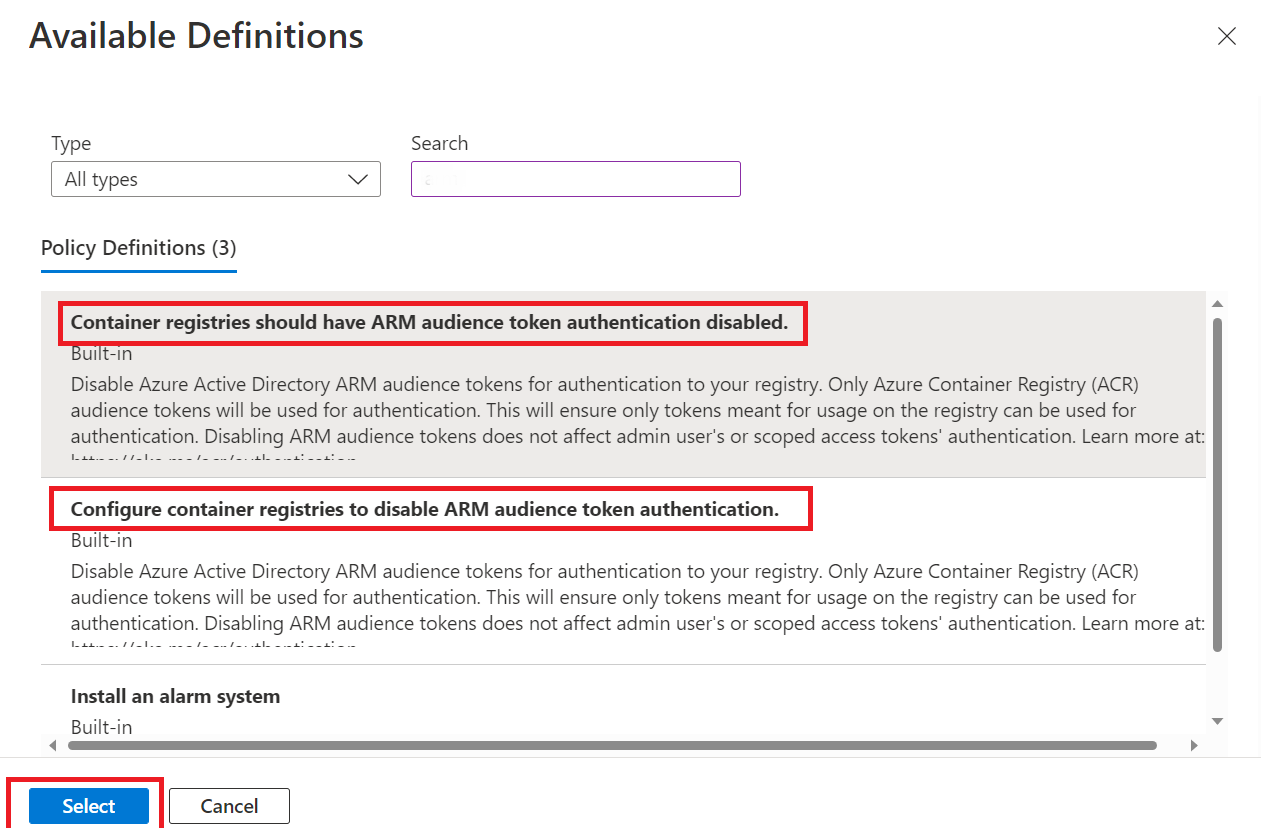

O Registro de Contêiner do Azure tem duas definições de política internas para desabilitar a autenticação como ARM, conforme abaixo:

Container registries should have ARM audience token authentication disabled.– essa política relatará, bloqueará todos os recursos que não estão em conformidade e enviará uma solicitação para atualizar o que não está em conformidade pelo que está em conformidade.Configure container registries to disable ARM audience token authentication.– essa política oferece correção e atualiza recursos que não estão em conformidade com recursos em conformidade.Entre no portal do Azure.

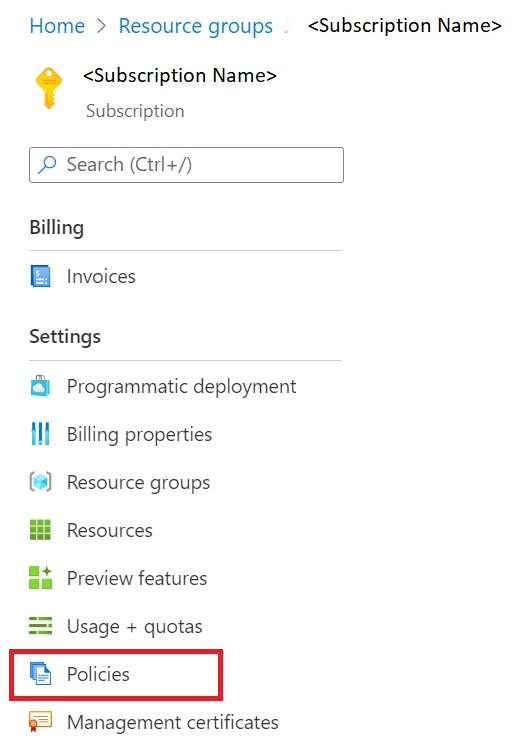

Navegue para Registro de Contêiner do Azure>Grupo de Recursos>Configurações>Políticas.

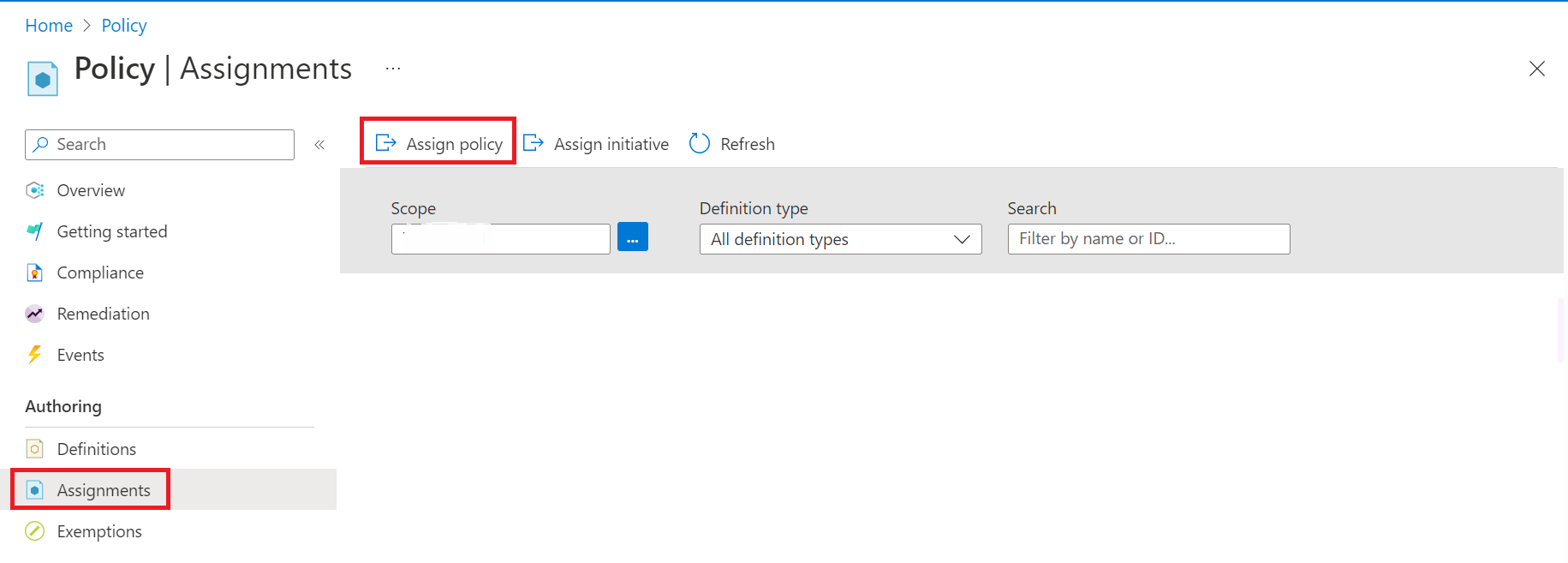

Navegue até Azure Policy. Em Atribuições, selecione Atribuir política.

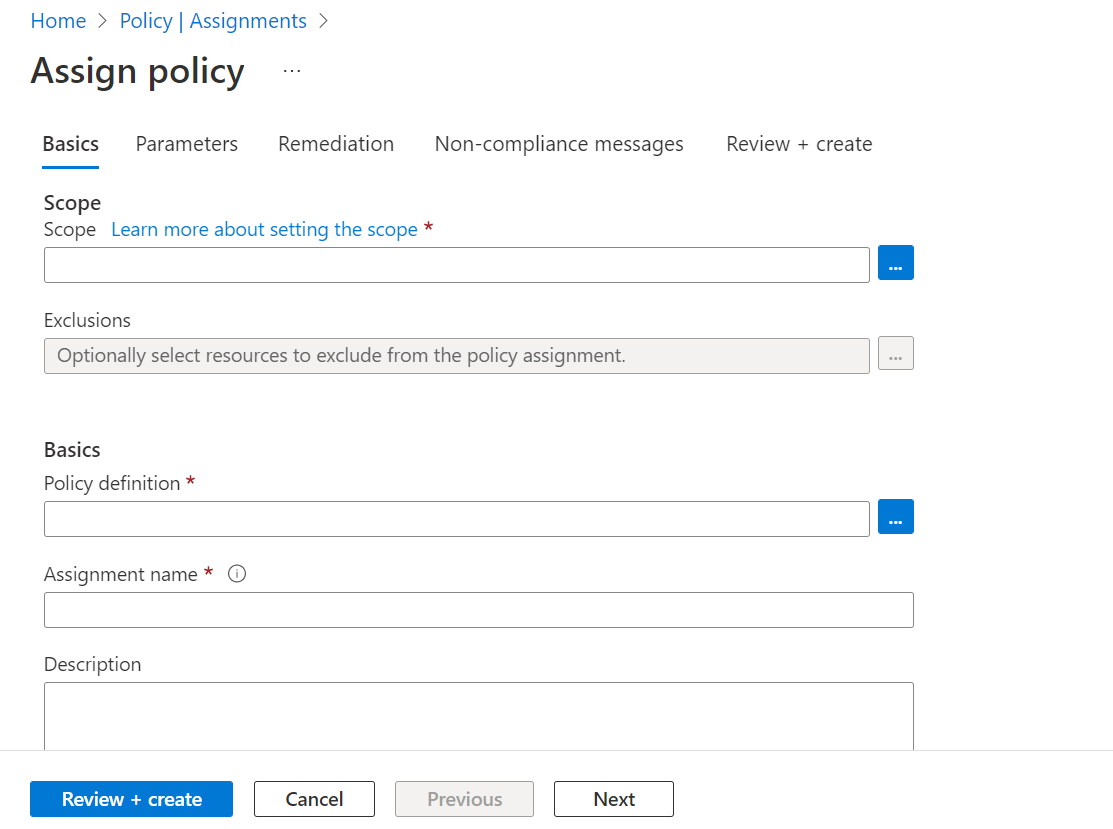

Em Atribuir política, use filtros para pesquisar e localizar o Escopo, a Definição de política e o Nome da atribuição.

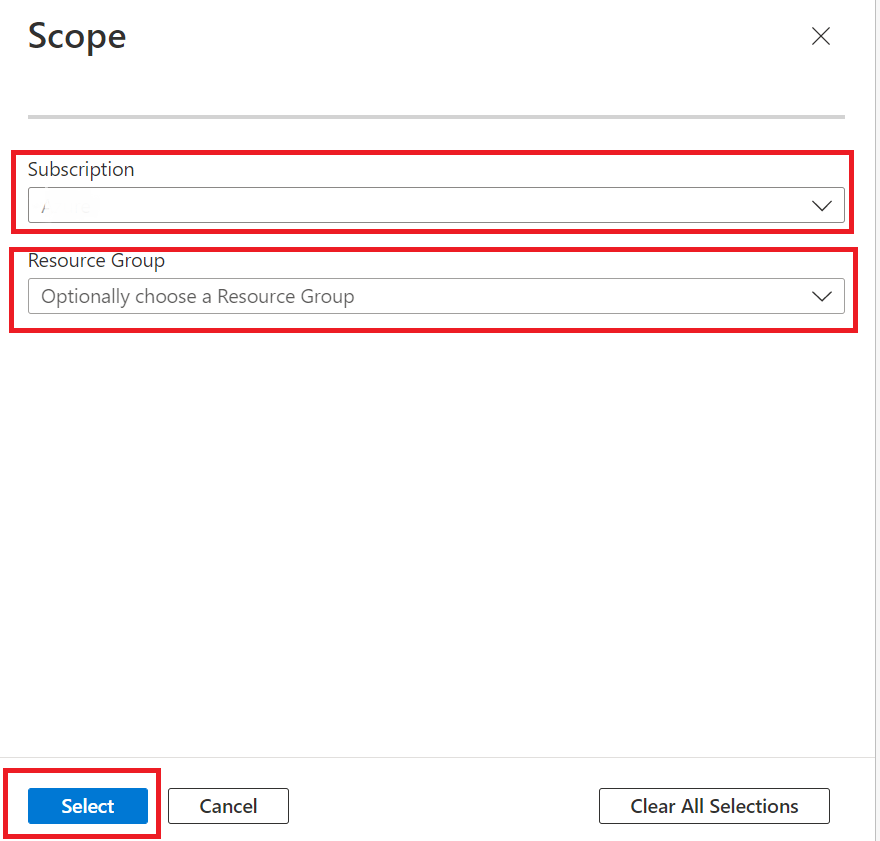

Selecione Escopo para filtrar e pesquisar a Assinatura e o ResourceGroup e escolha Selecionar.

Selecione Definição de política para filtrar e pesquisar as definições de política internas para a política de acesso condicional.

Use filtros para selecionar e confirmar Escopo, Definição de política e Nome da atribuição.

Use os filtros para limitar os estados de conformidade ou para procurar por políticas.

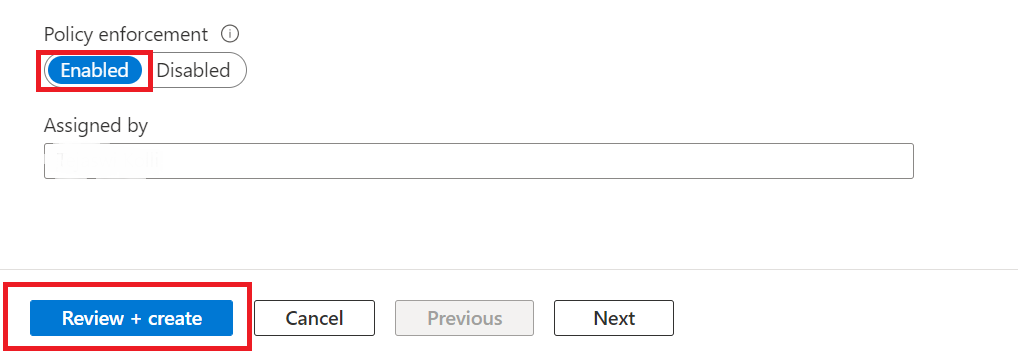

Confirme suas configurações e defina a imposição da política como habilitada.

Selecione Revisar + Criar.