Detecção de descompasso binário (versão prévia)

Um descompasso binário ocorre quando um contêiner está executando um executável que não veio da imagem original. Isso pode ser intencional e legítimo ou pode indicar um ataque. Como as imagens de contêiner devem ser imutáveis, todos os processos iniciados de binários não incluídos na imagem original devem ser avaliados como atividade suspeita.

O recurso de detecção de descompasso binário alerta quando há uma diferença entre a carga de trabalho que veio da imagem e a carga de trabalho em execução no contêiner. Ele alerta você sobre possíveis ameaças à segurança detectando processos externos não autorizados em contêineres. Você pode definir políticas de descompasso para especificar as condições sob as quais os alertas devem ser gerados, ajudando a distinguir entre atividades legítimas e possíveis ameaças.

A detecção de descompasso binário é integrada ao plano do Defender para Contêineres e está disponível em versão prévia pública. Ele está disponível para as nuvens Azure (AKS), Amazon (EKS) e Google (GKE).

Pré-requisitos

- Para usar a detecção de descompasso binário, você precisa executar o sensor defender para contêiner, que está disponível na AWS, GCP e AKS nas versões 1.29 ou superior.

- O sensor do Defender para Contêiner deve ser habilitado nas assinaturas e conectores.

- Para criar e modificar políticas de descompasso, você precisa de permissões de Administrador de Segurança ou superiores no locatário. Para exibir políticas de descompasso, você precisa permissões de Leitor de Segurança ou superiores no locatário.

Componentes

Os seguintes componentes fazem parte da detecção de descompasso binário:

- um sensor aprimorado capaz de detectar descompasso binário

- opções de configuração de política

- um novo alerta de descompasso binário

Configurar políticas de descompasso

Crie políticas de descompasso para definir quando os alertas devem ser gerados. Cada política é composta por regras que definem as condições sob as quais os alertas devem ser gerados. Isso permite que você adapte o recurso às suas necessidades específicas, reduzindo falsos positivos. Você pode criar exclusões definindo regras de prioridade mais alta para escopos ou clusters específicos, imagens, pods, rótulos do Kubernetes ou namespaces.

Para criar e configurar políticas, siga essas etapas:

No Microsoft Defender para Nuvem, selecione Configurações de Ambiente. Selecione Política descompasso de contêineres.

Você recebe duas regras prontas para uso: a regra de Alerta no namespace do Kube-System e a regra de descompasso binário padrão. A regra padrão é uma regra especial que se aplica a tudo se nenhuma outra regra antes de ser correspondida. Você só pode modificar sua ação, para o Alerta de detecção de descompasso ou devolvê-la à Ignorar detecção de descompasso. A regra de Alerta no namespace do Kube-System é uma sugestão pronta para uso e pode ser modificada como qualquer outra regra.

Selecione Adicionar regra para adicionar uma nova regra. Um painel lateral é exibido onde você pode configurar a regra.

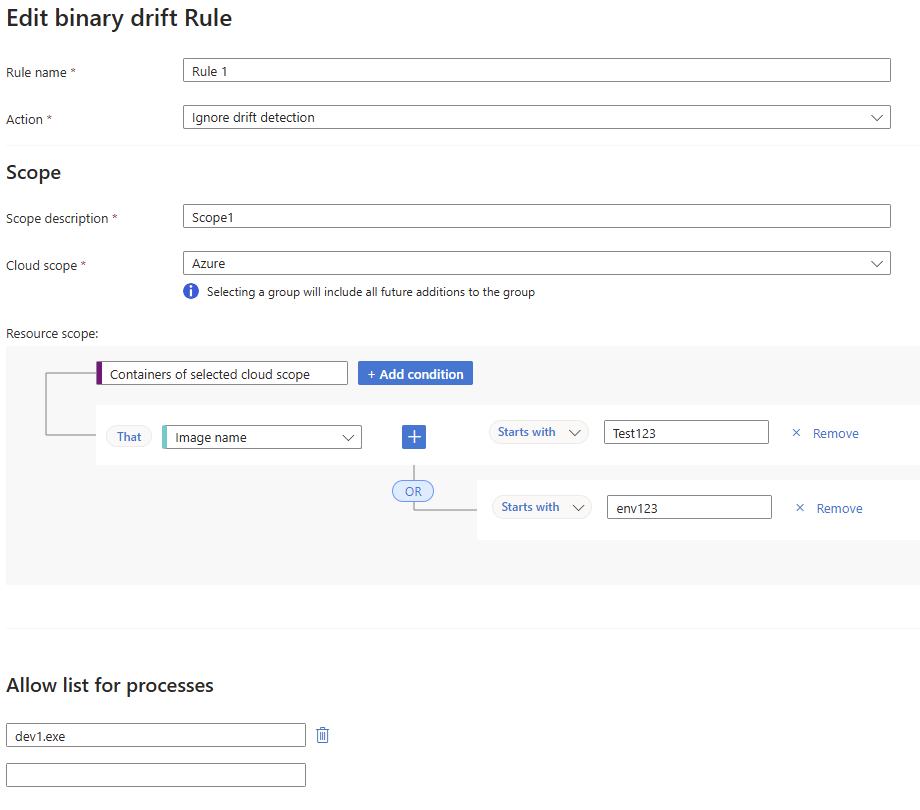

Para configurar a regra, defina os seguintes campos:

- Nome da regra um nome descritivo para a regra.

- Ação: selecione Alerta de detecção de descompasso se a regra deve gerar um alerta ou Ignorar detecção de descompasso para excluí-lo da geração de alertas.

- Descrição do escopo: uma descrição do escopo ao qual a regra se aplica.

- Escopo da nuvem: o provedor de nuvem ao qual a regra se aplica. Você pode escolher qualquer combinação entre Azure, AWS ou GCP. Se você expandir um provedor de nuvem, poderá selecionar uma assinatura específica. Se você não selecionar todo o provedor de nuvem, novas assinaturas adicionadas ao provedor de nuvem não serão incluídas na regra.

- Escopo do recurso: aqui você pode adicionar condições com base nas seguintes categorias: Nome do contêiner, Nome da imagem, Namespace, Rótulos de pod, Nome do pod ou Nome do cluster. Em seguida, escolha um operador: Inicia com, Termina com, Igual a ou Contém. Por fim, insira o valor a ser correspondido. Você pode adicionar quantas condições forem necessárias selecionando +Adicionar condição.

- Permitir lista de processos: uma lista de processos que têm permissão para execução no contêiner. Se um processo não estiver nessa lista for detectado, um alerta será gerado.

Aqui está um exemplo de uma regra que permite que o processo

dev1.exeseja executado em contêineres no escopo de nuvem do Azure, cujos nomes de imagem começam com Test123 ou env123:Selecione Aplicar para salvar a regra.

Depois de configurar sua regra, selecione e arraste a regra para cima ou para baixo na lista para alterar sua prioridade. A regra com a prioridade mais alta é avaliada primeiro. Se houver uma correspondência, ela gerará um alerta ou o ignorará (com base no que foi escolhido para essa regra) e a avaliação será interrompida. Se nenhuma correspondência for encontrada, a próxima regra será avaliada. Se não houver correspondência para nenhuma regra, a regra padrão será aplicada.

Para editar uma regra existente, escolha a regra e selecione Editar. Isso abre o painel lateral em que você pode fazer alterações na regra.

Você pode selecionar a regra Duplicar para criar uma cópia de uma regra. Isso pode ser útil se você quiser criar uma regra semelhante com apenas pequenas alterações.

Para excluir uma regra, selecione Excluir regra.

Depois de configurar suas regras, selecione Salvar para aplicar as alterações e criar a política.

Em 30 minutos, os sensores nos clusters protegidos são atualizados com a nova política.

Monitorar e gerenciar alertas

O sistema de alerta foi projetado para notificar você sobre quaisquer descompassos binários, ajudando você a manter a integridade de suas imagens de contêiner. Se for detectado um processo externo não autorizado que corresponda às condições de política definidas, um alerta com alta gravidade será gerado para que você examine.

Ajuste as políticas conforme necessário

Com base nos alertas recebidos e na revisão deles, você pode achar necessário ajustar suas regras na política de descompasso binário. Isso pode envolver refinar condições, adicionar novas regras ou remover as que geram muitos falsos positivos. O objetivo é garantir que as políticas de descompasso binário definidas com suas regras balanceiem efetivamente as necessidades de segurança com eficiência operacional.

A eficácia da detecção de descompasso binário depende de seu envolvimento ativo na configuração, monitoramento e ajuste de políticas para atender aos requisitos exclusivos do seu ambiente.