Priorização de riscos

O Microsoft Defender para Nuvem utiliza proativamente um mecanismo dinâmico que avalia os riscos em seu ambiente, levando em conta o potencial de exploração e o possível impacto nos negócios da sua organização. O mecanismo prioriza as recomendações de segurança com base nos fatores de risco de cada recurso, que são determinados pelo contexto do ambiente, incluindo a configuração do recurso, as conexões de rede e a postura de segurança.

Quando o Microsoft Defender para Nuvem realiza uma avaliação de risco de seus problemas de segurança, o mecanismo identifica os riscos de segurança mais significativos, distinguindo-os dos problemas menos arriscados. As recomendações são então classificadas com base no nível de risco, permitindo que você aborde os problemas de segurança que representam ameaças imediatas com o maior potencial de serem explorados em seu ambiente.

Em seguida, o Microsoft Defender para Nuvem analisa quais problemas de segurança fazem parte dos possíveis caminhos de ataque que os invasores poderiam usar para violar seu ambiente. Ele também destaca as recomendações de segurança que precisam ser resolvidas para atenuar esses riscos. Essa abordagem ajuda você a se concentrar em preocupações urgentes de segurança e torna os esforços de correção mais eficientes e eficazes. Embora a priorização de riscos não afete a pontuação de segurança, ela ajuda você a abordar os problemas de segurança mais críticos em seu ambiente.

Recomendações

Os recursos e as cargas de trabalho do Microsoft Defender para Nuvem são avaliados em relação aos padrões de segurança internos e personalizados habilitados em suas assinaturas do Azure, contas do AWS e projetos GCP. Com base nessas avaliações, as recomendações de segurança fornecem etapas práticas para corrigir problemas de segurança e melhorar a postura de segurança.

Observação

As recomendações são incluídas no plano do GPSN fundamental que está incluído no Defender para Nuvem. No entanto, só há suporte para a priorização e a governança de risco no plano do GPSN do Defender.

Se o ambiente não estiver protegido pelo plano do GPSN do Defender, as colunas com os recursos de priorização de risco aparecerão desfocadas.

Recursos diferentes podem ter a mesma recomendação com níveis de risco diferentes. Por exemplo, uma recomendação para habilitar a MFA em uma conta de usuário pode ter um nível de risco diferente para usuários diferentes. O nível de risco é determinado pelos fatores de risco de cada recurso, como sua configuração, conexões de rede e postura de segurança. O nível de risco é calculado com base no impacto potencial do problema de segurança que está sendo violado, nas categorias de risco e no caminho de ataque do qual o problema de segurança faz parte.

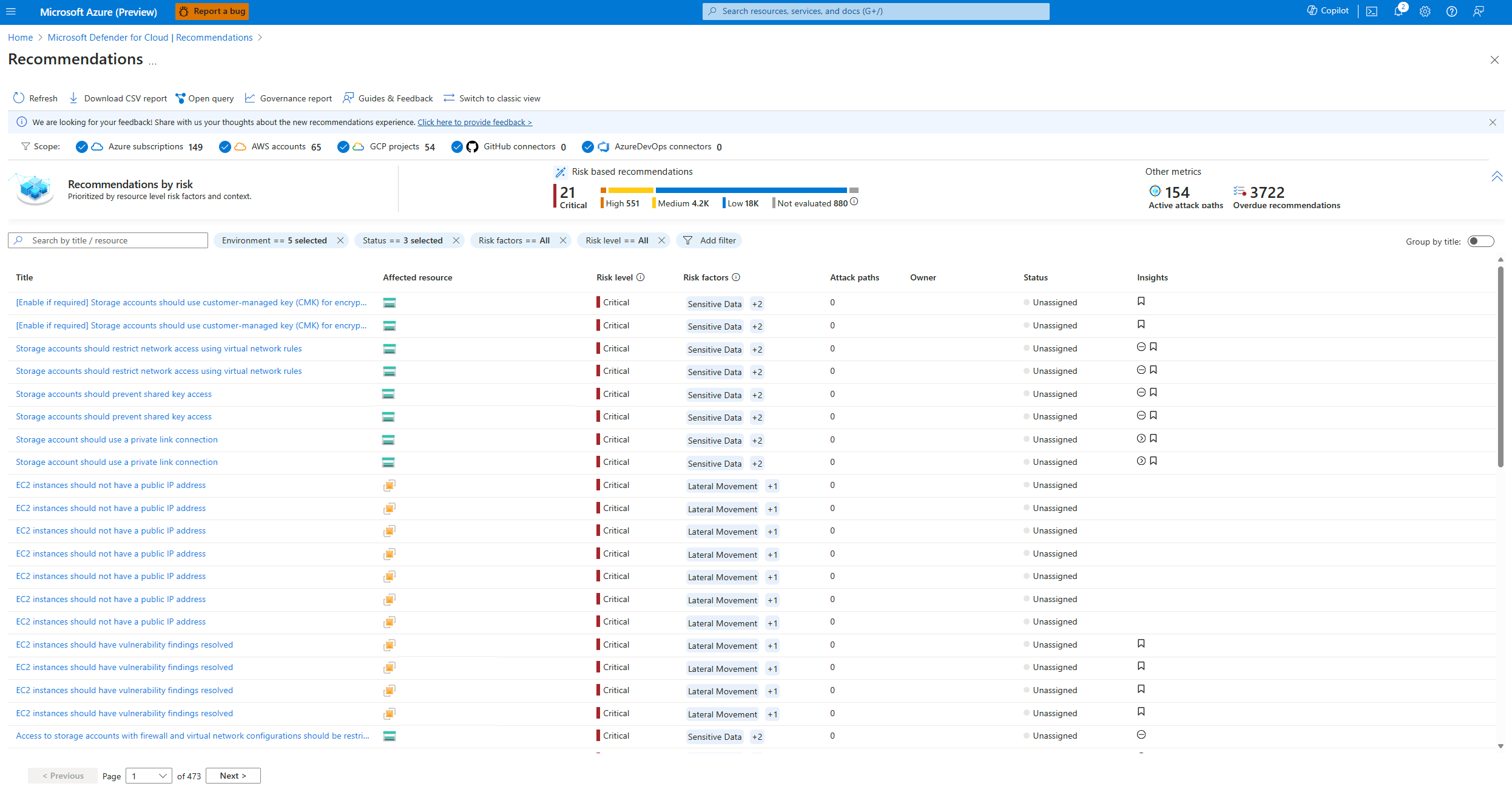

No Microsoft Defender para Nuvem, navegue até o painel Recomendações para exibir uma visão geral das recomendações existentes para os seus ambientes, priorizadas pela análise de risco dos seus ambientes.

Nessa página, você pode revisar o:

Título: o título da recomendação.

Recurso afetadoo recurso ao qual a recomendação se aplica.

Nível de risco: a capacidade de exploração e o impacto comercial do problema de segurança subjacente, levando em conta o contexto de recursos ambientais, como: exposição à Internet, dados confidenciais, movimentação lateral e muito mais.

Fatores de risco: fatores ambientais do recurso afetado pela recomendação, que influenciam a capacidade de exploração e o impacto comercial do problema de segurança subjacente. Exemplos de fatores de risco incluem exposição à Internet, dados confidenciais, potencial de movimentação lateral.

Caminhos de ataque: o número de caminhos de ataque dos quais a recomendação faz parte com base na pesquisa do mecanismo de segurança por todos os possíveis caminhos de ataque com base nos recursos existentes no ambiente e na relação existente entre eles. Cada ambiente apresentará caminhos de ataque exclusivos próprios.

Proprietário: a pessoa a quem a recomendação foi atribuída.

Status: o status atual da recomendação. Por exemplo, não atribuída, dentro do prazo, atrasada.

Insights: informações relacionadas à recomendação, como, por exemplo, se ela está em versão preliminar, se pode ser negada, se há uma opção de correção disponível e muito mais.

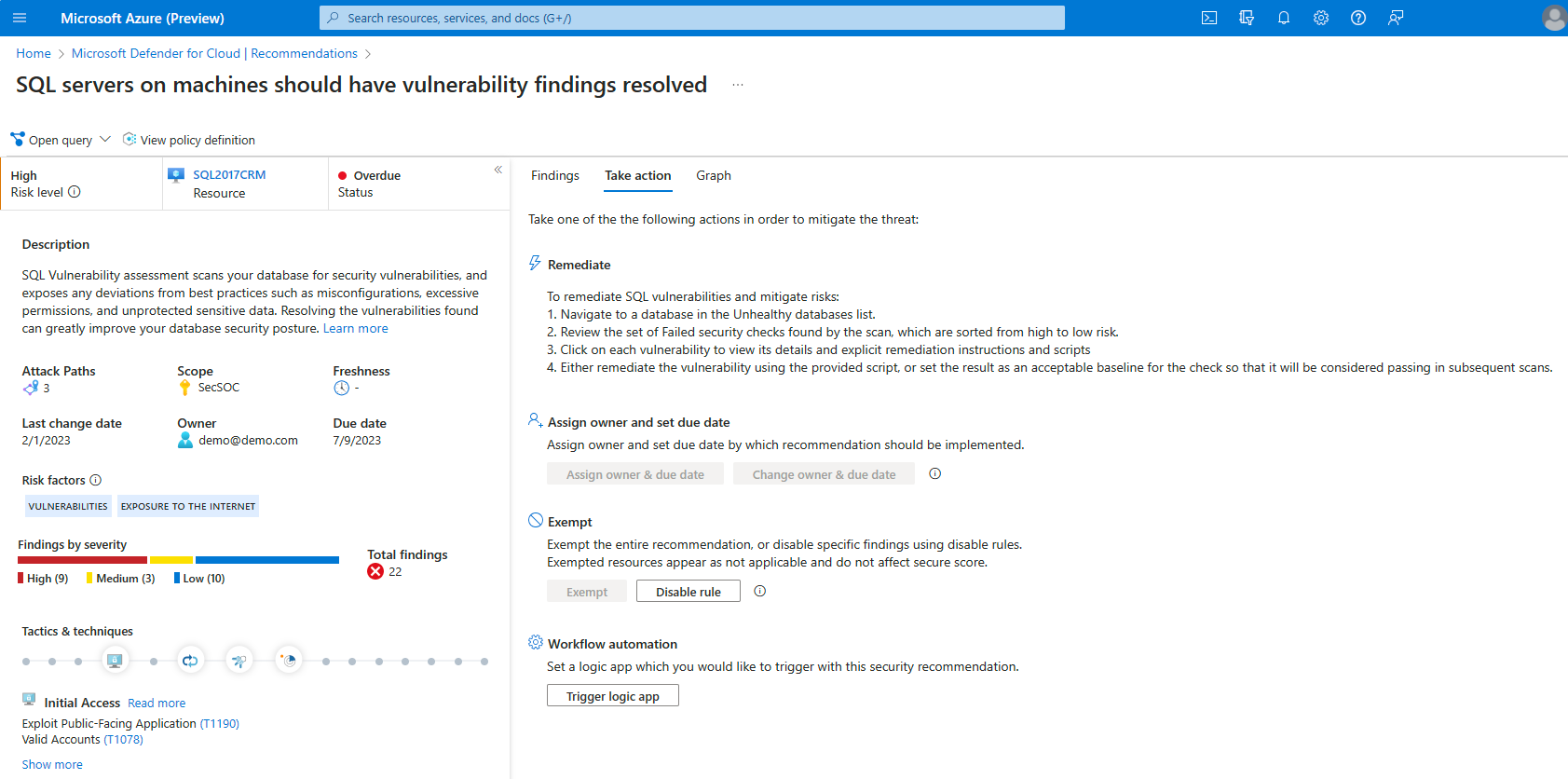

Ao selecionar uma recomendação, você pode exibir os detalhes da recomendação, incluindo a descrição, os caminhos de ataque, o escopo, a atualização, a data da última alteração, o proprietário, a data de conclusão, a gravidade, as táticas e técnicas e muito mais.

Descrição ─ Uma breve descrição do problema de segurança.

Caminhos de ataque - O número de caminhos de ataque.

Escopo - A assinatura ou recurso afetado.

Frescor - O intervalo de frescura para a recomendação.

Data da última alteração - A data em que esta recomendação foi alterada pela última vez

Proprietário - A pessoa designada para esta recomendação.

Data de vencimento - A data atribuída pela qual a recomendação deve ser resolvida.

Severidade – A gravidade da recomendação (Alta, Média ou Baixa). Mais detalhes abaixo.

Táticas e técnicas - As táticas e técnicas mapeadas para MITRE ATT&CK.

O que são os fatores de risco?

O Microsoft Defender para Nuvem utiliza o contexto de um ambiente, incluindo a configuração do recurso, as conexões de rede e a postura de segurança, para realizar uma avaliação de risco de possíveis problemas de segurança. Ao fazer isso, ele identifica os riscos de segurança mais significativos, distinguindo-os de problemas menos arriscados. As recomendações são então classificadas com base em seu nível de risco.

Esse mecanismo de avaliação de risco considera fatores de risco essenciais, como exposição à Internet, confidencialidade dos dados, movimentação lateral e possíveis caminhos de ataque. Essa abordagem prioriza preocupações urgentes de segurança, tornando os esforços de correção mais eficientes e eficazes.

Como o risco é calculado?

O Microsoft Defender para Nuvem usa um mecanismo de priorização de risco com reconhecimento de contexto para calcular o nível de risco de cada recomendação de segurança. O nível de risco é determinado pelos fatores de risco de cada recurso, como sua configuração, conexões de rede e postura de segurança. O nível de risco é calculado com base no impacto potencial do problema de segurança que está sendo violado, nas categorias de risco e no caminho de ataque do qual o problema de segurança faz parte.

Níveis de risco

As recomendações podem ser classificadas em cinco categorias com base no seu nível de risco:

Crítico: recomendações que indicam uma vulnerabilidade de segurança crítica que poderia ser explorada por um invasor para obter acesso não autorizado aos seus sistemas ou dados.

Alta: recomendações que indicam um possível risco de segurança que deve ser tratado em tempo hábil, mas que pode não exigir atenção imediata.

Médio: recomendações que indicam um problema de segurança relativamente pequeno que pode ser resolvido conforme sua conveniência.

Baixo: recomendações que indicam um problema de segurança relativamente pequeno que pode ser resolvido de acordo com sua conveniência.

Não avaliado: recomendações que ainda não foram avaliadas. Isso pode ser devido ao fato de o recurso não estar coberto pelo plano CSPM do Defender, que é um pré-requisito para o nível de risco.

O nível de risco é determinado por um mecanismo de priorização de risco com reconhecimento de contexto que considera os fatores de risco de cada recurso. Saiba mais sobre como o Microsoft Defender para Nuvem identifica e corrige os caminhos de ataque.