Tutorial: Monitore sua rede OT com os princípios de Confiança Zero

Confiança Zero é uma estratégia de segurança para projetar e implementar os seguintes conjuntos de princípios de segurança:

| Verificação explícita | Usar o acesso com privilégios mínimos | Pressupor a violação |

|---|---|---|

| Sempre autentique e autorize com base em todos os pontos de dados disponíveis. | Limite o acesso do usuário com JIT/JEA (Just-In-Time e Just-Enough-Access), políticas adaptáveis baseadas em risco e proteção de dados. | Minimize o raio de alcance e segmente o acesso. Verifique a criptografia de ponta a ponta e use a análise para obter visibilidade, promover a detecção de ameaças e melhorar as defesas. |

O Defender para IoT usa definições de site e zona na sua rede OT para garantir que você mantenha a higiene da rede e mantenha cada subsistema separado e seguro.

Este tutorial descreve como monitorar sua rede OT com o Defender para IoT e os princípios de Confiança Zero.

Neste tutorial, você aprenderá como:

Importante

No momento, a página Recomendações do portal do Azure está em VERSÃO PRÉVIA. Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para termos legais adicionais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

Pré-requisitos

Para executar as tarefas deste tutorial, você precisa do seguinte:

Um plano de OT do Defender para IoT na sua assinatura do Azure

Vários sensores de OT implantados e conectados à nuvem, transmitindo os dados de tráfego para o Defender para IoT. Cada sensor deve ser atribuído a um site e uma zona diferentes, mantendo cada um dos seus segmentos de rede separados e seguros. Para obter mais informações, confira Integrar sensores de OT ao Defender para IoT.

As seguintes permissões:

Acesso ao portal do Azure como um usuário Administrador da segurança, Colaborador ou Proprietário. Para obter mais informações, consulte Funções e permissões de usuário do Azure para o Defender para IoT.

Acesso aos sensores como um usuário Administrador ou Analista de Segurança. Para obter mais informações, confira Usuários locais e funções para monitoramento de OT com o Defender para IoT.

Procurar alertas sobre o tráfego entre sub-redes

O tráfego entre sub-redes é o tráfego que se move entre sites e zonas.

O tráfego entre sub-redes pode ser legítimo, como quando um sistema interno envia mensagens de notificação para outros sistemas. No entanto, se um sistema interno envia comunicações para servidores externos, o ideal é verificar se a comunicação é legítima. Se há mensagens de saída, elas incluem informações que podem ser compartilhadas? Se há um tráfego de entrada, ele é proveniente de fontes seguras?

Você separou sua rede em sites e zonas para manter cada subsistema separado e seguro e pode esperar que a maioria do tráfego em um site ou em uma zona específica permaneça interna para o site ou a zona em questão. Se você observar o tráfego entre sub-redes, isso poderá indicar que a sua rede está em risco.

Para procurar o tráfego entre sub-redes:

Entre em um sensor de rede OT que você deseja investigar e selecione Mapa do dispositivo à esquerda.

Expanda o painel Grupos à esquerda do mapa e selecione Filtrar>Conexão Entre Sub-redes.

No mapa, amplie-o o suficiente para que você possa ver as conexões entre dispositivos. Selecione dispositivos específicos para mostrar um painel de detalhes do dispositivo à direita, no qual você poderá investigar o dispositivo mais detalhadamente.

Por exemplo, no painel de detalhes do dispositivo, selecione Relatório de Atividades para criar um relatório de atividades e saber mais sobre os padrões de tráfego específicos.

Procurar alertas em dispositivos desconhecidos

Você sabe quais dispositivos estão na sua rede e com quem eles estão se comunicando? O Defender para IoT dispara alertas para qualquer dispositivo novo e desconhecido detectado nas sub-redes OT, de modo de que você possa identificá-lo e garantir a segurança do dispositivo e da rede.

Entre os dispositivos desconhecidos podem estar dispositivos transitórios, que se movem entre redes. Por exemplo, dispositivos transitórios podem incluir o laptop de um técnico, que ele conecta à rede ao fazer a manutenção de servidores ou um smartphone de visitante, que se conecta a uma rede de convidados no seu escritório.

Importante

Depois de identificar os dispositivos desconhecidos, investigue os alertas adicionais que estão sendo disparados por esses dispositivos, pois qualquer tráfego suspeito em dispositivos desconhecidos cria um risco adicional.

Para verificar se há dispositivos não autorizados/desconhecidos e zonas e sites suspeitos:

No Defender para IoT no portal do Azure, selecione Alertas para ver os alertas disparados por todos os sensores conectados à nuvem. Para encontrar alertas para dispositivos desconhecidos, filtre os alertas com os seguintes nomes:

- Novo ativo detectado

- Dispositivo de campo descoberto inesperadamente

Execute cada ação de filtro separadamente. Para cada ação de filtro, faça o seguinte para identificar as zonas e os sites suspeitos na sua rede, o que pode exigir políticas de segurança atualizadas:

Agrupe os alertas por Site para ver se há um site específico que está gerando muitos alertas para dispositivos desconhecidos.

Adicione o filtro Zona aos alertas exibidos para restringir os alertas a zonas específicas.

As zonas ou os sites específicos que geram muitos alertas para dispositivos desconhecidos estão em risco. Recomendamos que você atualize as políticas de segurança para impedir que um número grande de dispositivos desconhecidos se conectem à sua rede.

Para investigar um alerta específico para dispositivos desconhecidos:

Na página Alertas, selecione um alerta para ver mais detalhes no painel à direita e na página de detalhes do alerta.

Se você ainda não tiver certeza se o dispositivo é legítimo, investigue mais sobre o sensor de rede OT relacionado.

- Entre no sensor de rede OT que disparou o alerta, localize o alerta e abra a página de detalhes do alerta.

- Use a Exibição de mapa e as guias Linha do Tempo do Evento para localizar em ponto na rede o dispositivo foi detectado e outros eventos que possam estar relacionados.

Atenue o risco conforme necessário executando uma das seguintes ações:

- Aprenda o alerta se o dispositivo for legítimo para que o alerta não seja disparado novamente para o mesmo dispositivo. Na página de detalhes do alerta, selecione Aprender.

- Bloqueie o dispositivo se ele não for legítimo.

Procurar dispositivos não autorizados

Recomendamos que você procure proativamente dispositivos novos e não autorizados detectados na sua rede. A verificação regular de dispositivos não autorizados pode ajudar a evitar ameaças de dispositivos invasores ou potencialmente mal-intencionados que podem se infiltrar na sua rede.

Por exemplo, use a recomendação Analisar dispositivos não autorizados para identificar todos os dispositivos não autorizados.

Para analisar os dispositivos não autorizados:

- No Defender para IoT no portal do Azure, selecione Recomendações (Versão prévia) e procure a recomendação Analisar dispositivos não autorizados.

- Veja os dispositivos listados na guia Dispositivos não íntegros. Cada um desses dispositivos não é autorizado e pode ser um risco para sua rede.

Siga as etapas de correção, como marcar o dispositivo como autorizado se o dispositivo for conhecido para você ou desconectar o dispositivo da rede se ele permanecer desconhecido após a investigação.

Para obter mais informações, confira Aprimorar a postura de segurança com recomendações de segurança.

Dica

Analise também os dispositivos não autorizados filtrando o inventário de dispositivos pelo campo Autorização, mostrando apenas os dispositivos marcados como Não autorizados.

Procurar sistemas vulneráveis

Se você tiver dispositivos na rede com software ou firmware desatualizado, eles poderão estar vulneráveis a ataques. Os dispositivos que estão no fim da vida útil e não têm mais atualizações de segurança são especialmente vulneráveis.

Para pesquisar sistemas vulneráveis:

No Defender para IoT no portal do Azure, selecione Pastas de Trabalho>Vulnerabilidades para abrir a pasta de trabalho Vulnerabilidades.

No seletor de Assinatura no início da página, selecione a assinatura do Azure em que os sensores de OT estão integrados.

A pasta de trabalho será preenchida com os dados de toda a rede.

Role a página para baixo para ver as listas de Dispositivos vulneráveis e Componentes vulneráveis. Esses dispositivos e componentes na rede exigem atenção, como uma atualização de firmware ou de software ou a substituição, caso não haja mais atualizações disponíveis.

Em SiteName, no início da página, selecione um ou mais sites para filtrar os dados por site. Filtrar dados por site pode ajudar você a identificar preocupações em sites específicos, o que pode exigir atualizações em todo o site ou substituições de dispositivos.

Simular um tráfego mal-intencionado para testar sua rede

Para verificar a postura de segurança de um dispositivo específico, execute um relatório de Vetor de ataque para simular o tráfego para esse dispositivo. Use o tráfego simulado para localizar e atenuar vulnerabilidades antes que elas sejam exploradas.

Para executar um relatório de Vetor de ataque:

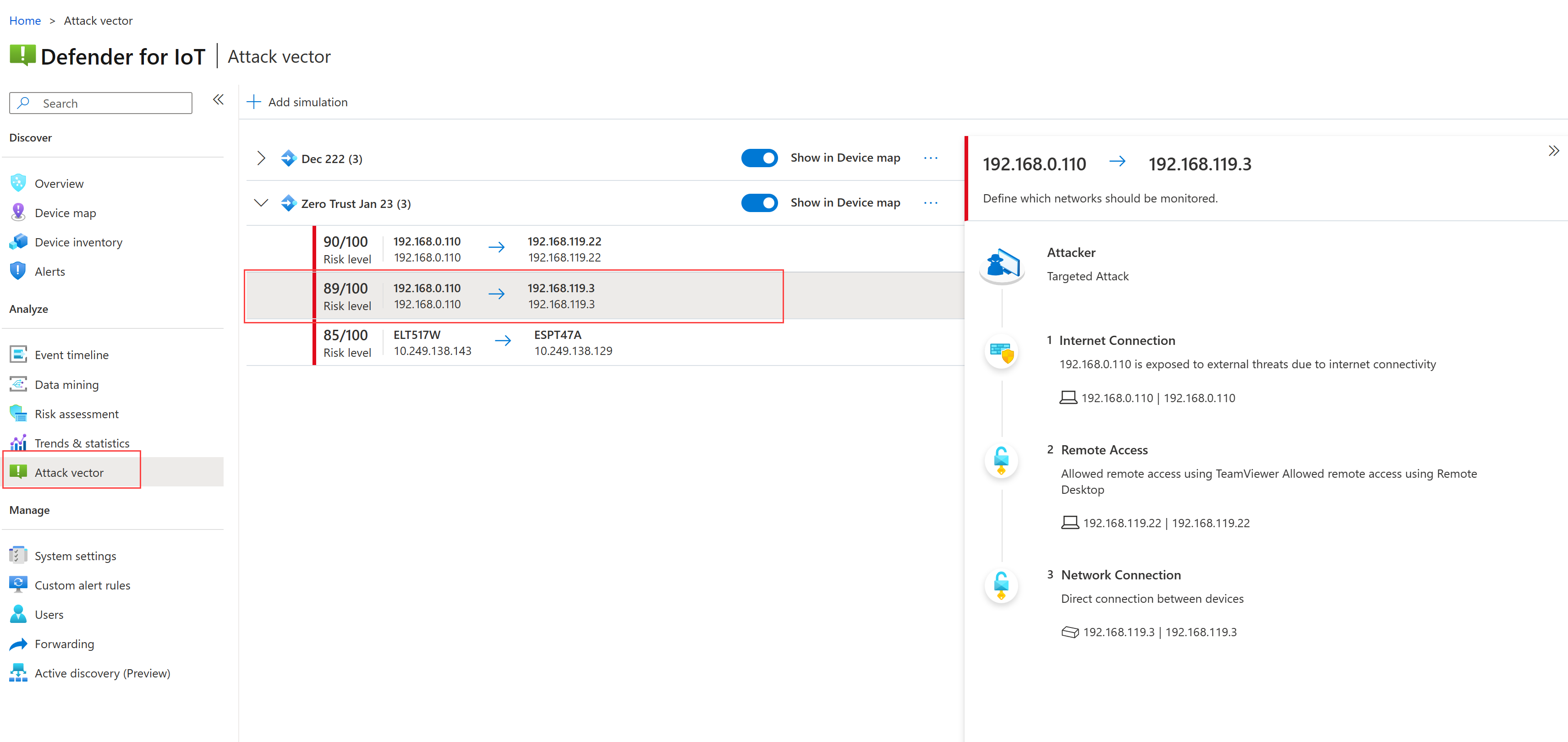

Entre em um sensor de rede OT que detecte o dispositivo que você deseja investigar e selecione Vetor de ataque à esquerda.

Selecione + Adicionar simulação e insira os seguintes detalhes no painel Adicionar simulação de vetor de ataque:

Campo/Opção Descrição Nome Insira um nome significativo para a simulação, como Confiança Zero e a data. Número Máximo de Vetores Escolha 20 para incluir o número máximo de conexões com suporte entre dispositivos. Mostrar no Mapa de Dispositivos Opcional. Selecione a opção para mostrar a simulação no mapa do dispositivo do sensor, o que permite que você o investigue mais detalhadamente depois. Mostrar Todos os Dispositivos de Origem / Mostrar Todos os Dispositivos de Destino Selecione as duas opções para mostrar todos os dispositivos detectados do sensor na sua simulação como possíveis dispositivos de origem e de destino. Mantenha em branco as opções Excluir Dispositivos e Excluir Sub-redes para incluir todo o tráfego detectado na simulação.

Selecione Salvar e aguarde a conclusão da execução da simulação. O tempo necessário depende da quantidade de tráfego detectada pelo sensor.

Expanda a nova simulação e selecione um dos itens detectados para ver mais detalhes à direita. Por exemplo:

Procure especialmente uma das seguintes vulnerabilidades:

Vulnerabilidade Descrição Dispositivos expostos à Internet Por exemplo, essas vulnerabilidades podem ser mostradas com a mensagem Exposto a ameaças externas devido à conectividade com a Internet. Dispositivos com portas abertas As portas abertas podem ser usadas legitimamente para acesso remoto, mas também podem ser um risco.

Por exemplo, essas vulnerabilidades podem ser mostradas com uma mensagem semelhante a Acesso remoto permitido usando o TeamViewer/Acesso remoto permitido usando a Área de Trabalho RemotaConexões entre dispositivos que cruzam sub-redes Por exemplo, você poderá ver a mensagem Conexão direta entre dispositivos, que pode ser aceitável por si só, mas suspeita no contexto de cruzamento de sub-redes.

Monitorar dados detectados por site ou por zona

No portal do Azure, visualize os dados do Defender para IoT por site e por zona nos seguintes locais:

Inventário de dispositivos: agrupe ou filtre o inventário de dispositivos por site ou por zona.

Alertas: agrupe ou filtre os alertas apenas por site. Adicione a coluna Site ou Zona à grade para classificar os dados no seu grupo.

Pastas de trabalho: abra a pasta de trabalho Vulnerabilidades do Defender para IoT para ver as vulnerabilidades detectadas por site. Além disso, o ideal é criar pastas de trabalho personalizadas para sua organização para ver mais dados por site e por zona.

Sites e sensores: filtre os sensores listados por site ou por zona.

Exemplos de alertas a serem observados

No monitoramento que visa à Confiança Zero, a seguinte lista é um exemplo de alertas importantes do Defender para IoT a serem observados:

- Dispositivo não autorizado conectado à rede, especialmente qualquer solicitação de nome de domínio/IP mal-intencionado

- Malware conhecido detectado

- Conexão não autorizada com a Internet

- Acesso remoto não autorizado

- Operação de verificação de rede detectada

- Programação de PLC não autorizada

- Alterações em versões de firmware

- “Parada do PLC” e outros comandos potencialmente mal-intencionados

- Suspeita de que o dispositivo está sendo desconectado

- Falha na solicitação de serviço CIP de Ethernet/IP

- Falha na operação do BACNet

- Operação inválida do DNP3

- Logon não autorizado do SMB

Próximas etapas

Talvez seja necessário fazer alterações na segmentação de rede com base nos resultados do monitoramento ou à medida que as pessoas e os sistemas na sua organização mudam ao longo do tempo.

Modifique a estrutura dos sites e das zonas e atribua novamente políticas de acesso baseadas em site para garantir que elas sempre correspondam à realidade da rede atual.

Além de usar a pasta de trabalho interna Vulnerabilidades do Defender para IoT, crie mais pastas de trabalho personalizadas para otimizar o monitoramento contínuo.

Para obter mais informações, consulte: