Tutorial: Instalar manualmente o WebSphere Application Server Network Deployment tradicional em VMs (máquinas virtuais) do Azure

Este tutorial mostra como instalar o WebSphere Application Server (WAS) Network Deployment (ND) tradicional da IBM e configurar um cluster WAS em VMs (máquinas virtuais) do Azure no GNU/Linux.

Neste tutorial, você aprenderá a:

- Crie uma rede virtual personalizada e crie as VMs dentro da rede.

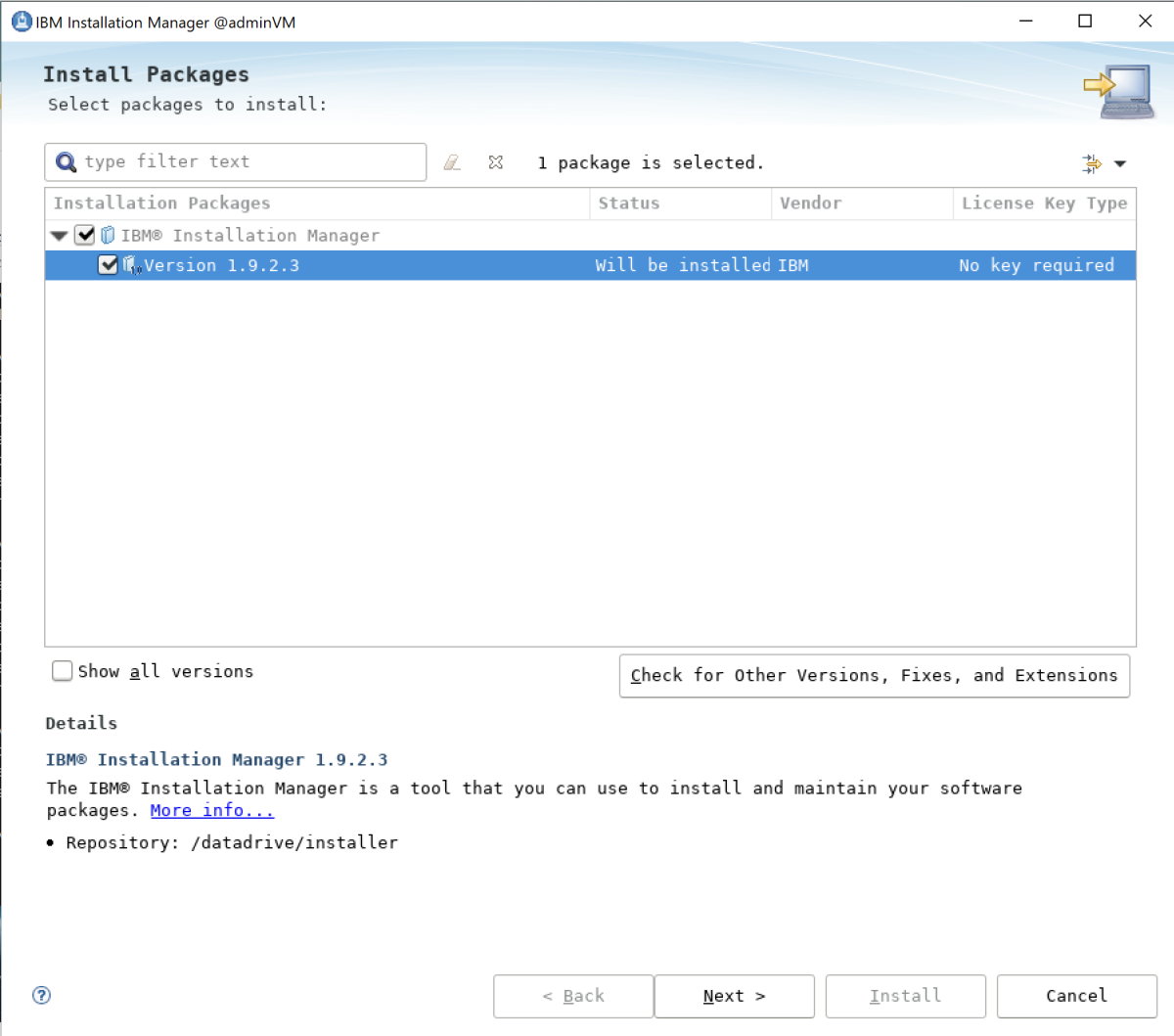

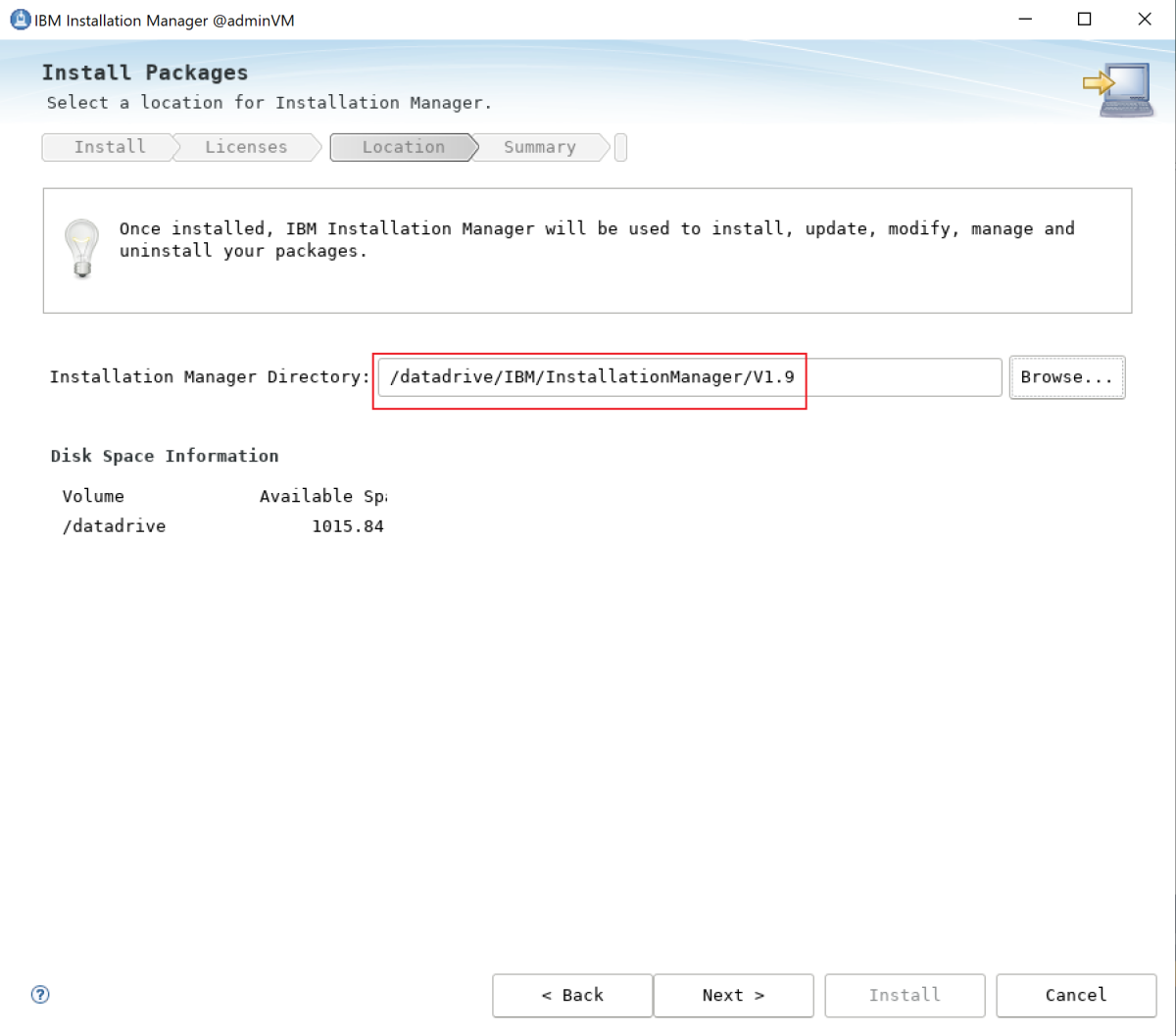

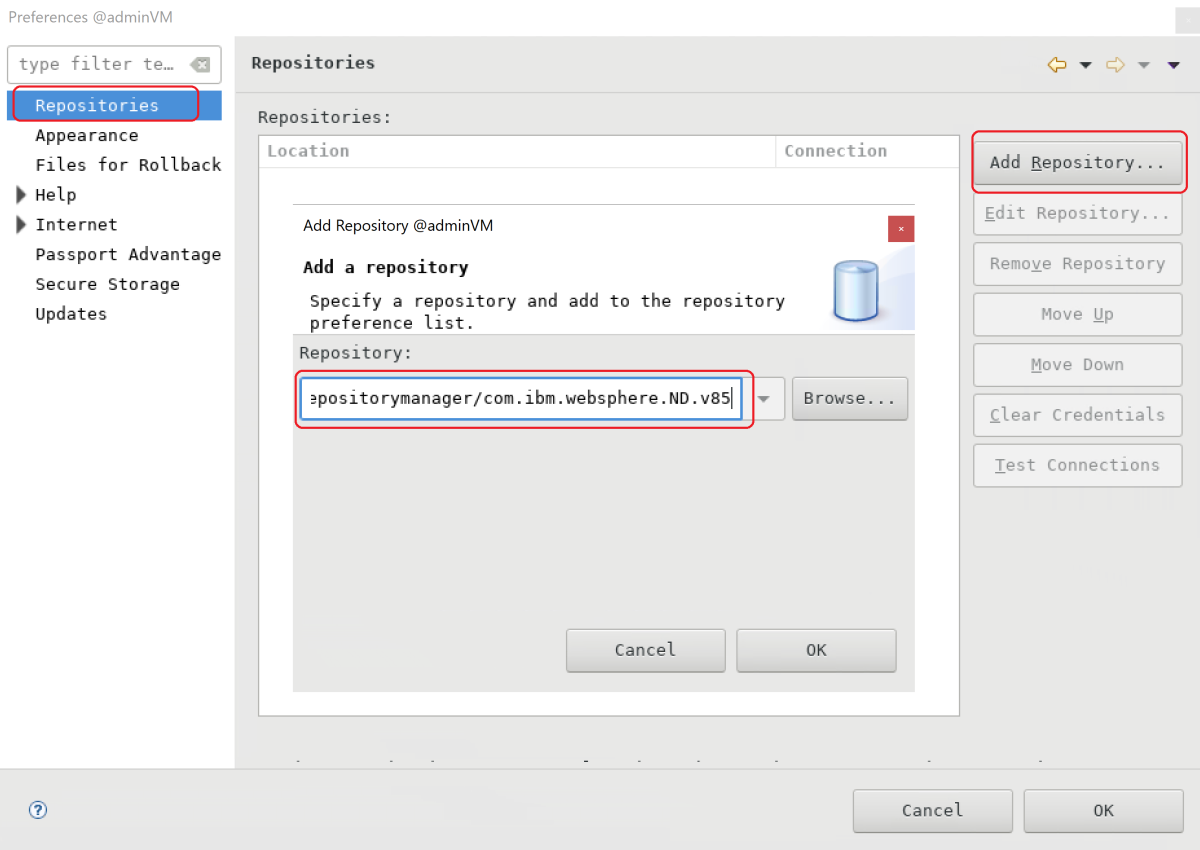

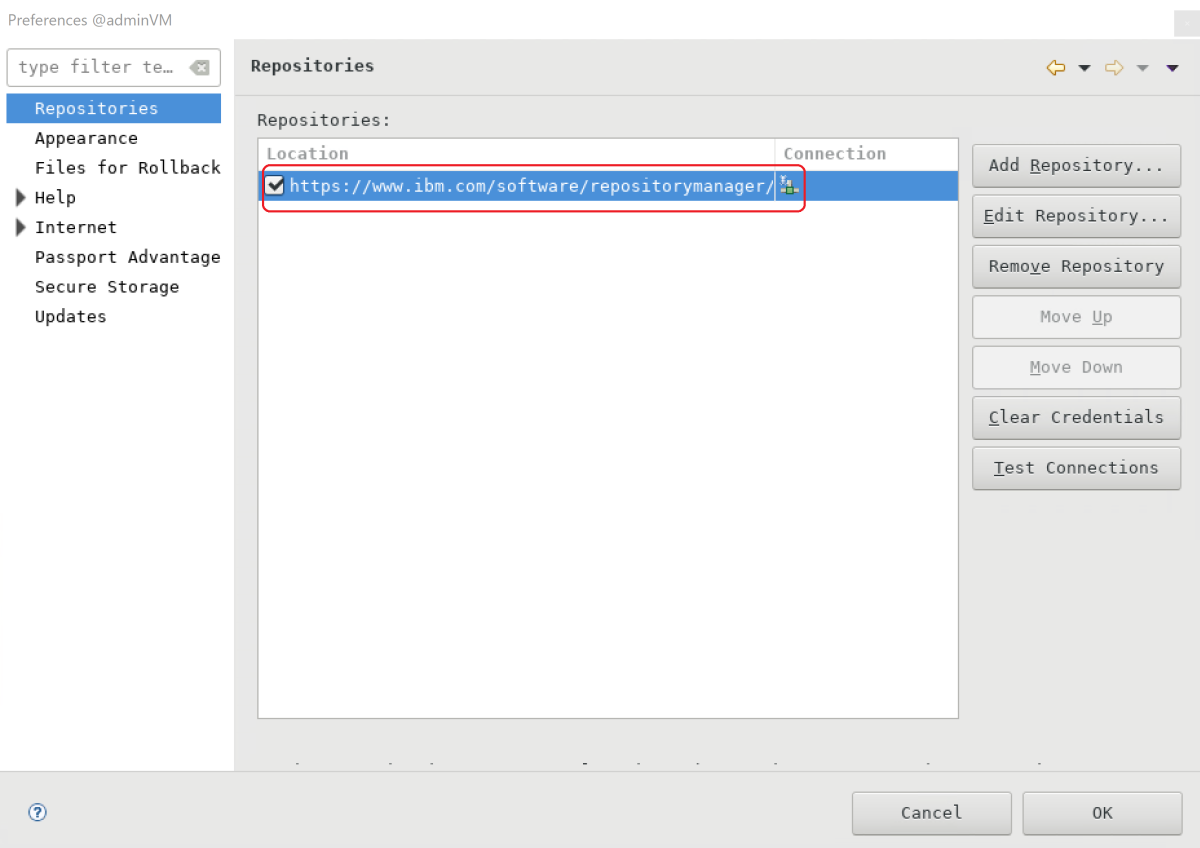

- Instale manualmente o WebSphere Application Server Network Deployment (V9 ou V8.5) tradicional da IBM nas VMs usando a interface gráfica.

- Configure um cluster WAS usando o Profile Management Tool.

- Implante e execute um aplicativo Java Platform Enterprise Edition (Java EE) no cluster.

- Exponha o aplicativo à Internet pública por meio do Gateway de Aplicativo do Azure.

- Valide a configuração bem-sucedida.

Se você preferir uma solução totalmente automatizada que execute todas essas etapas em seu nome em VMs do GNU/Linux, diretamente do portal do Azure, consulte Início Rápido: Implantar um cluster do WebSphere Application Server Network Deployment em máquinas virtuais do Azure. Uma opção menos automatizada, mas ainda acelerada, é pular as etapas de instalação do JDK (Java Development Kit ) e do WebSphere no sistema operacional usando uma imagem base do Red Hat Linux pré-configurada. Essas ofertas podem ser encontradas no Azure Marketplace usando uma consulta para imagem do WebSphere Application Server 9.0.5.x.

Se você estiver interessado em trabalhar no seu cenário de migração em estreita colaboração com a equipe de engenharia que desenvolve soluções WebSphere no Azure, responda a essa breve pesquisa sobre migração para o WebSphere e adicione suas informações de contato. A equipe de gerentes de programas, arquitetos e engenheiros entrará em contato prontamente com você para dar início a uma estreita colaboração.

Pré-requisitos

- Uma assinatura do Azure. Se você não tiver uma assinatura do Azure, crie uma conta gratuita antes de começar.

- Instale a CLI do Azure versão 2.46.0 ou posterior para executar comandos da CLI do Azure.

- Este artigo fornece instruções para invocar comandos da CLI do Azure no Windows PowerShell ou UNIX Bash. De qualquer forma, você deve instalar a CLI do Azure.

- Quando solicitado, instale as extensões da CLI do Azure no primeiro uso. Para obter mais informações sobre extensões, confira Usar e gerenciar extensões com a CLI do Azure.

- Execute az version para localizar a versão e as bibliotecas dependentes que estão instaladas. Para fazer a atualização para a versão mais recente, execute az upgrade.

- Você deve ter um IBMid. Se você não tiver, crie uma conta IBM em Fazer logon na IBM e selecione Criar um IBMid. Anote sua senha e e-mail IBMid.

- Se você estiver planejando usar a versão 8.5.5 do WebSphere Application Server Network Deployment da IBM, esse IBMid deverá ter autorização para usar essa versão do software. Para saber mais sobre autorizações, solicite acesso aos contatos primários ou secundários do seu site do IBM Passport Advantage ou siga as etapas em IBM eCustomer Care.

Preparar o ambiente

Nesta seção, a infraestrutura na qual você instala o Installation Manager e o WebSphere Application Server Network Deployment tradicional da IBM será configurada.

Pressuposições

Este tutorial configura um cluster WAS com um gerenciador de implantação e dois servidores gerenciados em um total de três VMs. Para configurar o cluster, você deverá criar as três VMs do Azure a seguir no mesmo conjunto de disponibilidade:

- A VM do administrador (nome da VM

adminVM) tem o gerenciador de implantação em execução. - As VMs gerenciadas (nomes de VM

mspVM1emspVM2) têm dois servidores gerenciados em execução.

Entrar no Azure

Se ainda não tiver feito isso, acesse assinatura do Azure usando o comando az login e siga as instruções na tela.

az login

Observação

Se vários locatários do Azure estiverem associados às suas credenciais do Azure, você deverá especificar em qual locatário deseja entrar. Você pode fazer isso usando a opção --tenant. Por exemplo: az login --tenant contoso.onmicrosoft.com.

Criar um grupo de recursos

Crie um grupo de recursos usando az group create. Os nomes de grupo de recursos devem ser exclusivos globalmente em uma assinatura. Por isso, considere adicionar um identificador exclusivo aos nomes que você criar que devem ser exclusivos. Uma técnica útil é usar suas iniciais, seguidas da data de hoje no formato mmdd. Este exemplo cria um grupo de recursos chamado abc1110rg na localização eastus:

export RESOURCE_GROUP_NAME=abc1110rg

az group create --name $RESOURCE_GROUP_NAME --location eastus

Criar uma rede virtual

Observação

Por padrão, os comandos da CLI do Azure nesta seção seguem o estilo Bash, a menos que especificado de outra forma.

Se você executar esses comandos no PowerShell, certifique-se de declarar os parâmetros de ambiente conforme indicado nos comandos anteriores.

Para dividir uma linha de comando em várias linhas no PowerShell, use o caractere de acento grave (`) no final de cada linha.

Os recursos que formam o cluster do WebSphere Application Server devem se comunicar entre si e com a internet pública, usando uma rede virtual. Para obter um guia completo sobre como planejar sua rede virtual, consulte o guia do Cloud Adoption Framework para Azure Planejar redes virtuais. Para obter mais informações, consulte Perguntas frequentes sobre a Rede Virtual do Azure.

Siga as etapas a abaixo para criar a rede virtual. O exemplo nesta seção cria uma rede virtual com espaço de endereço 192.168.0.0/16 e cria uma sub-rede para VMs.

Crie uma rede virtual usando az network vnet create. O exemplo a seguir cria uma rede chamada

myVNet:az network vnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name myVNet \ --address-prefixes 192.168.0.0/24Crie uma sub-rede para o cluster WAS usando az network vnet subnet create. O seguinte exemplo cria uma sub-rede chamada

mySubnet:az network vnet subnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name mySubnet \ --vnet-name myVNet \ --address-prefixes 192.168.0.0/25Crie uma sub-rede para o Gateway de Aplicativo usando o comando az network vnet subnet create. O seguinte exemplo cria uma sub-rede chamada

wasGateway:az network vnet subnet create \ --resource-group $RESOURCE_GROUP_NAME \ --name wasGateway \ --vnet-name myVNet \ --address-prefixes 192.168.0.128/25

Criar um conjunto de disponibilidade

Crie um conjunto de disponibilidade usando az vm availability-set create, conforme indicado no exemplo abaixo. A criação de um conjunto de disponibilidade é opcional, mas é recomendável. Para obter mais informações, consulte Exemplo de passo a passo de infraestrutura do Azure para VMs do Windows.

az vm availability-set create \

--resource-group $RESOURCE_GROUP_NAME \

--name myAvailabilitySet \

--platform-fault-domain-count 2 \

--platform-update-domain-count 2

Obter ou instalar o WAS no GNU/Linux

As seções que seguem descrevem as etapas para obter ou instalar o WAS no GNU/Linux. Você pode escolher o sistema operacional e a versão do WAS de acordo com seus requisitos, mas deverá verificar se eles estão disponíveis na documentação do WebSphere Application Server Network Deployment da IBM.

Se quiser usar o WAS V9, as instruções usarão uma imagem de VM do Azure que contém a versão mais recente com suporte do software. A IBM e a Microsoft mantêm a imagem. Para obter a lista completa de imagens base do WAS que a IBM e a Microsoft mantêm, consulte Azure Marketplace.

A IBM e a Microsoft mantêm uma imagem base de VM que tem o WAS V9 pré-instalado na versão recomendada do Red Hat Enterprise Linux. Para obter mais informações sobre essa imagem, consulte o portal do Azure. Se você seguir essa abordagem, a imagem do Azure Marketplace usada para criar as VMs será ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2021-04-27-twas-cluster-base-image:2021-04-27-twas-cluster-base-image:latest. Use o seguinte comando para salvar o nome da imagem em uma variável de ambiente:

export VM_URN="ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2023-03-27-twas-cluster-base-image:2023-03-27-twas-cluster-base-image:latest"

$Env:VM_URN="ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops:2023-03-27-twas-cluster-base-image:2023-03-27-twas-cluster-base-image:latest"

Criar uma máquina Red Hat Enterprise Linux

Use as seguintes etapas para criar uma VM básica, garantir a instalação das ferramentas necessárias, tirar um instantâneo de seu disco e criar réplicas com base nesse instantâneo:

Criar uma VM usando az vm create. Execute o gerenciador de implantação nessa VM.

O exemplo a seguir cria um computador Red Hat Enterprise Linux usando um par de nome de usuário/senha para autenticação. Você pode optar por usar a autenticação TLS/SSL, que é mais segura.

az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --availability-set myAvailabilitySet \ --image $VM_URN \ --size Standard_DS1_v2 \ --admin-username azureuser \ --admin-password Secret123456 \ --public-ip-address "" \ --nsg ""Crie e anexe um novo disco para arquivos WAS com o seguinte comando:

Esta etapa já é executada para você ao usar a imagem base da VM.

Criar uma VM do Windows e configurar um servidor X

Este tutorial usa a interface gráfica do WAS para concluir a instalação e a configuração. Use uma VM do Windows como um jumpbox e execute um servidor do Sistema Windows X para ver os instaladores gráficos nas três VMs do cluster WAS.

Use as etapas a seguir para provisionar um computador Windows 10 e instalar um servidor X. Se você já tiver um computador Windows na mesma rede que o computador Red Hat Enterprise Linux, não será necessário provisionar um novo do Azure. Vá diretamente para a seção que instala o servidor X.

Use as seguintes etapas para criar uma VM do Windows 10 no portal do Azure:

- Abra o grupo de recursos que você criou anteriormente no portal do Azure.

- Escolha Criar para criar o recurso.

- Selecione Computação, pesquise windows 10, e selecione Windows 10 da Microsoft.

- Selecione o plano desejado e depois selecione Criar.

- Use os valores a seguir para configurar a VM:

- Nome da máquina virtual: myWindowsVM

- Imagem: Windows 10 Pro

- Nome de usuário: azureuser

- Senha: Secret123456

- Marque a caixa de seleção em Licenciamento.

- Selecione Examinar + Criar e, em seguida, selecione Criar.

A criação da VM e dos recursos de suporte demora alguns minutos.

Após concluir a implementação, instale o servidor X e use-o para configurar o servidor de aplicativos nas máquinas Linux com uma interface gráfica.

Use as seguintes etapas para instalar e iniciar o servidor X:

- Use a Área de Trabalho Remota para se conectar à

myWindowsVM. Para obter detalhes, consulte Como se conectar usando a Área de Trabalho Remota e entrar em uma máquina virtual do Azure que executa o Windows. Você deve executar as etapas restantes nesta seção emmyWindowsVM. - Baixe e instale o VcXsrv Windows X Server.

- Desabilite o firewall. Para permitir a comunicação das VMs do Linux, use as seguintes etapas para desativar o Firewall do Windows Defender:

- Pesquise e abra o Firewall do Windows Defender.

- Localize Ativar ou desativar o Firewal do Windows Defender, e selecione Desativar em Configurações de rede privada. Você pode deixar as Configurações de rede pública sozinhas.

- Selecione OK.

- Feche o painel de configurações do Firewall do Windows Defender.

- Selecione X-launch na área de trabalho.

- Para configurações de exibição, defina o número de exibição como -1 para usar várias janelas e selecione Avançar.

- Para Selecionar como iniciar clientes, selecione Não iniciar nenhum cliente e, em seguida, selecione Avançar.

- Para configurações adicionais, selecione Área de transferência e seleção primária, Opengl nativo e Desabilitar controle de acesso.

- Selecione Avançar para concluir.

Uma caixa de diálogo de Alerta de Segurança do Windows pode aparecer com a mensagem "Permitir que o Windows X-server VcXsrv se comunique nessas redes". Selecione Permitir acesso.

- Use a Área de Trabalho Remota para se conectar à

Agora você está pronto para se conectar à máquina Red Hat Enterprise Linux e instalar as ferramentas necessárias usando a interface gráfica. As seções abaixo guiam você na instalação do Installation Manager e do WebSphere Application Server Network Deployment tradicional da IBM. Use myWindowsVM para a instalação e configuração.

Instalar dependências

Use as seguintes etapas para instalar as dependências necessárias para permitir a conexão do servidor X e habilitar a instalação gráfica:

Use as seguintes etapas para obter o endereço IP privado de

adminVM:- No portal do Azure, selecione o grupo de recursos que você criou anteriormente.

- Na lista de recursos, selecione

adminVM. - No painel de visão geral, selecione Propriedades.

- Na seção Rede, copie o valor de Endereço IP privado. Neste exemplo, o valor é

192.168.0.4.

Abra um prompt de comando do

myWindowsVMe conecte-se aadminVMusandossh, conforme mostrado no seguinte exemplo:set ADMINVM_IP="192.168.0.4" ssh azureuser@%ADMINVM_IP%Digite a senha Secret123456.

Use o seguinte comando para alternar para o usuário

root. Este tutorial instala todas as ferramentas com o usuárioroot.sudo su -Use os seguintes comandos para instalar as dependências:

# dependencies for X server access yum install -y libXtst libSM libXrender # dependencies for GUI installation yum install -y gtk2 libXtst xorg-x11-fonts-Type1 mesa-libGL

Depois, você continuará montando o disco de dados em adminVM, então mantenha este terminal aberto.

Montar o disco de dados

Esta etapa já é executada para você ao usar a imagem base da VM.

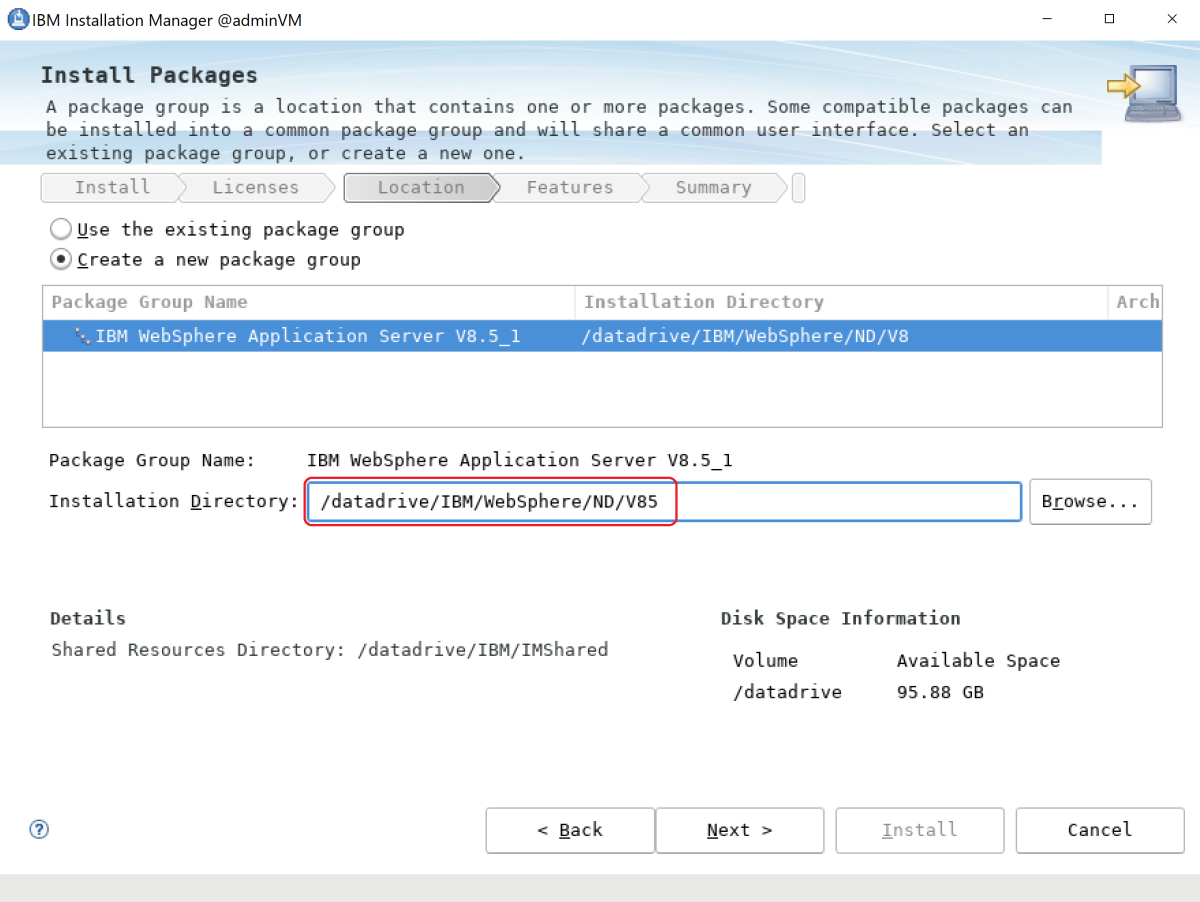

Instale o WebSphere Application Server Network Deployment tradicional

Quando você usa a imagem base, o WebSphere Application Server Network Deployment já está instalado no diretório /datadrive/IBM/WebSphere/ND/V9.

Criar máquinas para servidores gerenciados

Você instalou o WebSphere Application Server Network Deployment no adminVM, que executa o gerenciador de implementação. Você ainda precisa preparar os computadores para executar os dois servidores gerenciados. Em seguida, você cria um instantâneo de discos de adminVM e prepara os computadores para os servidores gerenciados mspVM1 e mspVM2.

Esta seção apresenta uma abordagem para preparar máquinas com o instantâneo do adminVM. Volte ao terminal onde você está conectado à CLI do Azure e execute as etapas a seguir. Este terminal não é o jumpbox do Windows.

Use o seguinte comando para interromper

adminVM:# export RESOURCE_GROUP_NAME=abc1110rg az vm stop --resource-group $RESOURCE_GROUP_NAME --name adminVMUse az snapshot create para tirar um instantâneo do disco do sistema operacional

adminVM:export ADMIN_OS_DISK_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query storageProfile.osDisk.managedDisk.id \ --output tsv) az snapshot create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminOSDiskSnapshot \ --source $ADMIN_OS_DISK_IDUse az snapshot create para tirar um instantâneo do disco de dados

adminVM:export ADMIN_DATA_DISK_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query 'storageProfile.dataDisks[0].managedDisk.id' \ --output tsv) az snapshot create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminDataDiskSnapshot \ --source $ADMIN_DATA_DISK_IDUse os seguintes comandos para consultar as IDs de instantâneos que você usará posteriormente:

# Get the snapshot ID. export OS_SNAPSHOT_ID=$(az snapshot show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminOSDiskSnapshot \ --query '[id]' \ --output tsv) export DATA_SNAPSHOT_ID=$(az snapshot show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAdminDataDiskSnapshot \ --query '[id]' \ --output tsv)

Em seguida, crie mspVM1 e mspVM2.

Criar mspVM1

Use as seguintes etapas para criar mspVM1:

Crie um disco do sistema operacional para

mspVM1usando az disk create:# Create a new managed disk by using the OS snapshot ID. # Note that the managed disk is created in the same location as the snapshot. az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_OsDisk_1 \ --source $OS_SNAPSHOT_IDUse os seguintes comandos para criar a VM

mspVM1anexando o disco do sistema operacionalmspVM1_OsDisk_1:# Get the resource ID of the managed disk. export MSPVM1_OS_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_OsDisk_1 \ --query '[id]' \ --output tsv)# Create the VM by attaching the existing managed disk as an OS. az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --attach-os-disk $MSPVM1_OS_DISK_ID \ --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops \ --plan-product 2023-03-27-twas-cluster-base-image \ --plan-name 2023-03-27-twas-cluster-base-image \ --os-type linux \ --availability-set myAvailabilitySet \ --public-ip-address "" \ --nsg ""# Create the VM by attaching the existing managed disk as an OS. # For `public-ip-address` and `nsg`, be sure to wrap the value "" in '' in PowerShell. az vm create ` --resource-group $Env:RESOURCE_GROUP_NAME ` --name mspVM1 ` --attach-os-disk $Env:MSPVM1_OS_DISK_ID ` --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops ` --plan-product 2023-03-27-twas-cluster-base-image ` --plan-name 2023-03-27-twas-cluster-base-image ` --os-type linux ` --availability-set myAvailabilitySet ` --public-ip-address '""' ` --nsg '""'Crie um disco gerenciado a partir do instantâneo do disco de dados e anexe-o a

mspVM1:az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_Data_Disk_1 \ --source $DATA_SNAPSHOT_ID export MSPVM1_DATA_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1_Data_Disk_1 \ --query '[id]' \ --output tsv) az vm disk attach \ --resource-group $RESOURCE_GROUP_NAME \ --vm-name mspVM1 \ --name $MSPVM1_DATA_DISK_IDVocê criou

mspVM1com o WAS instalado. Como você criou a VM a partir de um instantâneo dos discosadminVM, as duas VMs têm o mesmo nome de host. Use az vm run-command invoke para alterar o nome do host para o valormspVM1:az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --command-id RunShellScript \ --scripts "sudo hostnamectl set-hostname mspVM1"Quando o comando for concluído com sucesso, você obterá uma saída semelhante ao seguinte exemplo:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\n", "time": null } ] }

Criar mspVM2

Use as seguintes etapas para criar mspVM2:

Crie um disco do sistema operacional para

mspVM2usando az disk create:# Create a new managed disk by using the OS snapshot ID. # Note that the managed disk is created in the same location as the snapshot. az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_OsDisk_1 \ --source $OS_SNAPSHOT_IDUse os seguintes comandos para criar a VM

mspVM2anexando o disco do sistema operacionalmspVM2_OsDisk_1:# Get the resource ID of the managed disk. export MSPVM2_OS_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_OsDisk_1 \ --query '[id]' \ --output tsv)# Create the VM by attaching the existing managed disk as an OS. az vm create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --attach-os-disk $MSPVM2_OS_DISK_ID \ --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops \ --plan-product 2023-03-27-twas-cluster-base-image \ --plan-name 2023-03-27-twas-cluster-base-image \ --os-type linux \ --availability-set myAvailabilitySet \ --public-ip-address "" \ --nsg ""# Create the VM by attaching the existing managed disk as an OS. # For `public-ip-address` and `nsg`, be sure to wrap the value "" in '' in PowerShell. az vm create ` --resource-group $Env:RESOURCE_GROUP_NAME ` --name mspVM2 ` --attach-os-disk $Env:MSPVM2_OS_DISK_ID ` --plan-publisher ibm-usa-ny-armonk-hq-6275750-ibmcloud-aiops ` --plan-product 2023-03-27-twas-cluster-base-image ` --plan-name 2023-03-27-twas-cluster-base-image ` --os-type linux ` --availability-set myAvailabilitySet ` --public-ip-address '""' ` --nsg '""'Crie um disco gerenciado a partir do instantâneo de dados e anexe-o a

mspVM2:az disk create \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_Data_Disk_1 \ --source $DATA_SNAPSHOT_ID export MSPVM2_DATA_DISK_ID=$(az disk show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2_Data_Disk_1 \ --query '[id]' \ --output tsv) az vm disk attach \ --resource-group $RESOURCE_GROUP_NAME \ --vm-name mspVM2 \ --name $MSPVM2_DATA_DISK_IDVocê criou

mspVM2com o WAS instalado. Como você criou a VM a partir de um instantâneo dos discosadminVM, as duas VMs têm o mesmo nome de host. Use az vm run-command invoke para alterar o nome do host para o valormspVM2:az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --command-id RunShellScript \ --scripts "sudo hostnamectl set-hostname mspVM2"Quando o comando for concluído com sucesso, você obterá uma saída semelhante ao seguinte exemplo:

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\n", "time": null } ] }

Certifique-se de ter concluído as etapas anteriores para mspVM1 e mspVM2. Em seguida, use as seguintes etapas para concluir a preparação dos computadores:

Use o comando az vm start para iniciar

adminVM, conforme mostrado no seguinte exemplo:az vm start --resource-group $RESOURCE_GROUP_NAME --name adminVMUse os seguintes comandos para obter e mostrar os endereços IP privados, que você usa nas seções posteriores:

export ADMINVM_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name adminVM \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export ADMINVM_IP=$(az network nic show \ --ids $ADMINVM_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) export MSPVM1_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM1 \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export MSPVM1_IP=$(az network nic show \ --ids $MSPVM1_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) export MSPVM2_NIC_ID=$(az vm show \ --resource-group $RESOURCE_GROUP_NAME \ --name mspVM2 \ --query networkProfile.networkInterfaces'[0]'.id \ --output tsv) export MSPVM2_IP=$(az network nic show \ --ids $MSPVM2_NIC_ID \ --query ipConfigurations'[0]'.privateIPAddress \ --output tsv) echo "Private IP of adminVM: $ADMINVM_IP" echo "Private IP of mspVM1: $MSPVM1_IP" echo "Private IP of mspVM2: $MSPVM2_IP"

Agora, todas as três máquinas estão prontas. Em seguida, configure um cluster WAS.

Criar perfis WAS e um cluster

Esta seção mostra como criar e configurar um cluster WAS. Em termos de criação de perfis WAS e um cluster, não há diferença significativa entre as séries 9.x e 8.5.x. Todas as capturas de tela nesta seção mostram V9 como base.

Configurar um perfil do gerenciador de implementação

Nesta seção, você usa o servidor X no myWindowsVM para criar um perfil de gerenciamento do gerenciador de implementação e administrar servidores dentro da célula do gerenciador de implementação usando o Profile Management Tool. Para obter mais informações sobre perfis, consulte Conceitos de perfil. Para obter mais informações sobre como criar o perfil do gerenciador de implementação, consulte Criar perfis de gerenciamento com gerenciadores de implementação.

Use as seguintes etapas para criar e configurar o perfil de gerenciamento:

Verifique se você ainda está no seu computador Windows. Se não estiver, use os seguintes comandos para se conectar remotamente ao

myWindowsVMe, em seguida, conectar-se aadminVMde um prompt de comando:set ADMINVM_IP="192.168.0.4" ssh azureuser@%ADMINVM_IP%Use os seguintes comandos para se tornar o usuário

roote definir a variávelDISPLAY:sudo su - export DISPLAY=<my-windows-vm-private-ip>:0.0 # export DISPLAY=192.168.0.5:0.0Use os seguintes comandos para iniciar o Profile Management Tool:

cd /datadrive/IBM/WebSphere/ND/V9/bin/ProfileManagement ./pmt.shDepois de um tempo, o Profile Management Tool é exibido. Se a interface do usuário não for exibida, verifique atrás do prompt de comando. Selecione Criar.

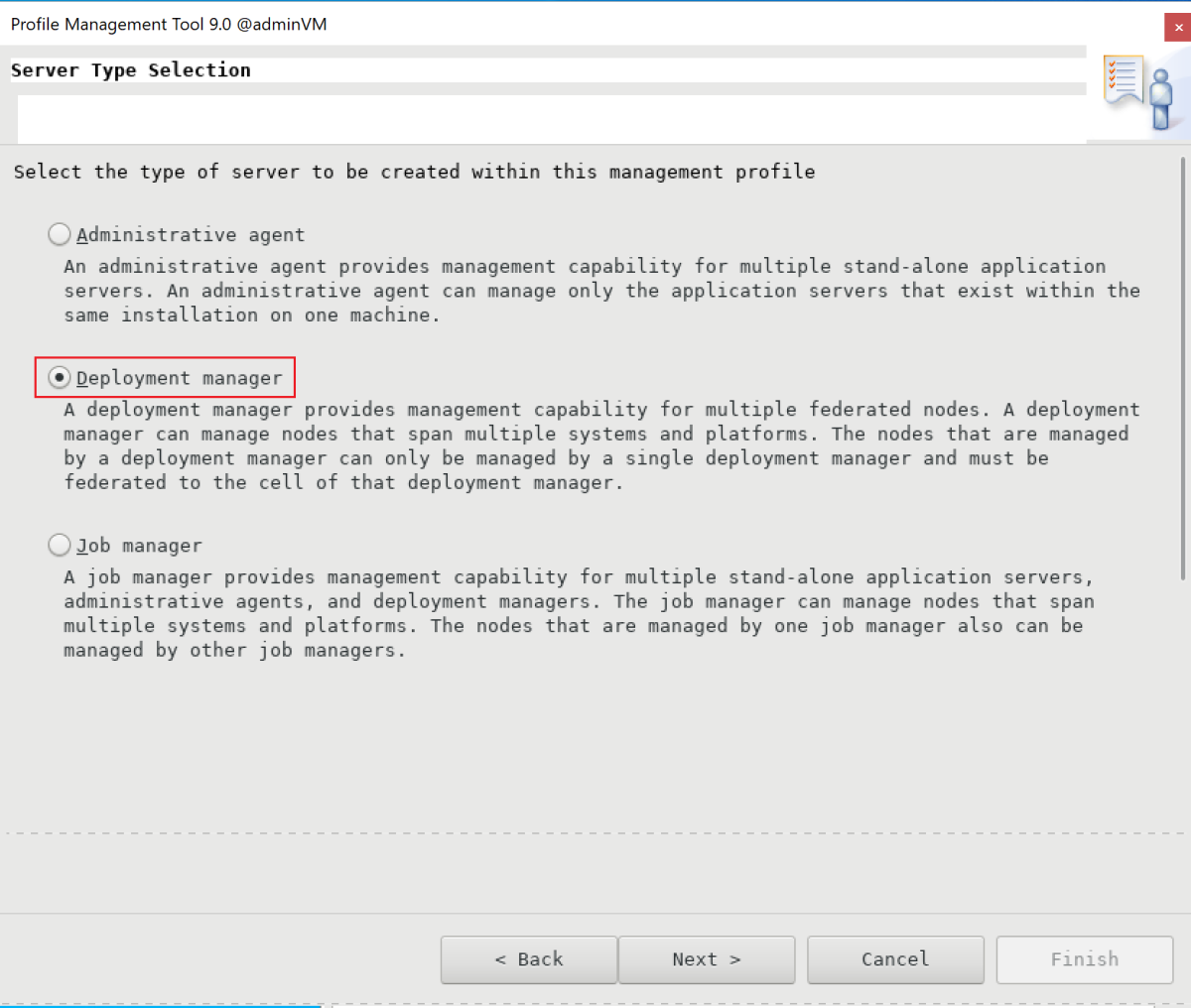

No painel Seleção de ambiente, selecione Gerenciamento e, em seguida, Avançar.

No painel Seleção de tipo de servidor, selecione Gerenciador de implantação e, em seguida, Avançar.

No painel Opções de criação de perfil, selecione Criação avançada de perfil e, em seguida, Avançar.

No painel Implantação de aplicativo opcional, verifique se Implantar o console administrativo (recomendado) está selecionado e selecione Avançar.

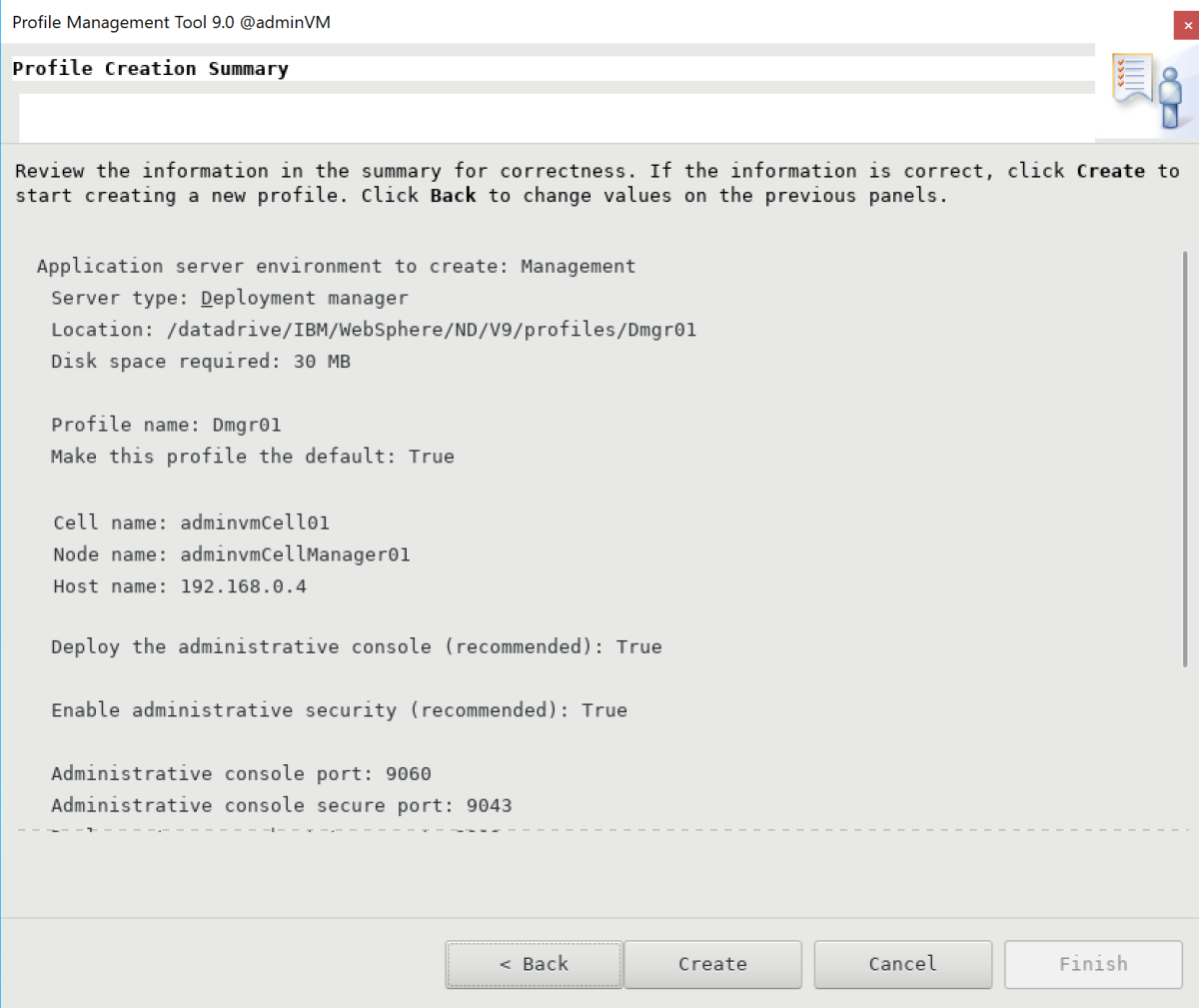

No painel Nome e localização do perfil, insira o nome e a localização do seu perfil. Neste exemplo, o nome de perfil é

Dmgr01. A localização depende da sua versão do WAS:- No WAS V9, a localização é /datadrive/IBM/WebSphere/ND/V9/profiles/Dmgr01.

- No WAS V8.5, a localização é /datadrive/IBM/WebSphere/ND/V85/profiles/Dmgr01.

Ao terminar, selecione Avançar.

No painel Nomes de nós, hosts e células, insira o nome do nó, o nome do host e o nome da célula. O host é o endereço IP privado de

adminVM. Neste exemplo, o nome do nó éadminvmCellManager01, o valor do host é192.168.0.4e o nome da célula éadminvmCell01. Ao terminar, selecione Avançar.No painel Segurança administrativa, insira seu nome de usuário e senha de administrador. Neste exemplo, o nome de usuário é

webspheree a senha éSecret123456. Anote o nome de usuário e a senha para que você possa usá-los para entrar no console da IBM. Ao terminar, selecione Avançar.No certificado de segurança (parte 1), insira seu certificado, se tiver. Este exemplo usa o certificado autoassinado padrão. Em seguida, selecione Avançar.

No certificado de segurança (parte 2), insira seu certificado, se tiver. Este exemplo usa o certificado autoassinado padrão. Em seguida, selecione Avançar.

No painel Atribuição de valores de porta, mantenha as portas padrão e selecione Avançar.

No painel Definição de serviço Linux, não selecione Executar o processo do gerenciador de implantação como um serviço Linux. Posteriormente, você cria o serviço Linux. Selecione Avançar.

No painel Resumo da criação do perfil, certifique-se de que as informações estão corretas e selecione Criar.

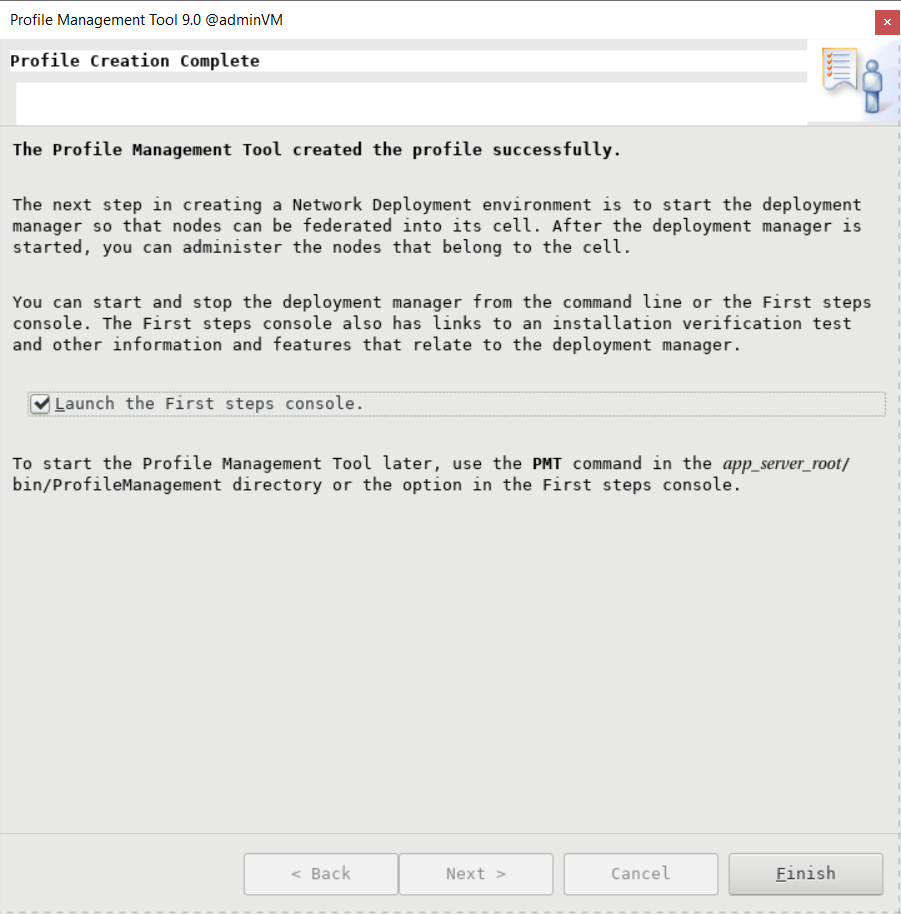

Concluir a criação do perfil leva algum tempo. Quando o painel Criação de perfil concluída for exibido, selecione Iniciar o console First steps. Em seguida, selecione Concluir.

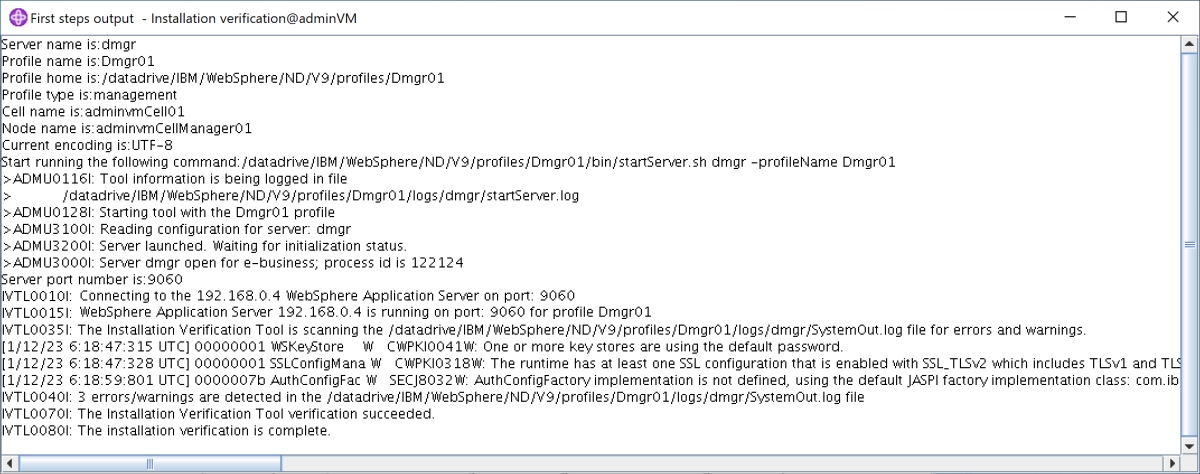

O console First steps é exibido. Selecione Verificação da instalação.

O processo de verificação é iniciado e uma saída semelhante ao exemplo a seguir é exibida. Se houver erros, você deverá resolvê-los antes de continuar.

O processo do gerenciador de implantação é iniciado. Você pode fechar o console First steps fechando o painel de saída e selecionando Sair no console.

Você concluiu a criação do perfil. Você pode fechar o WebSphere Customization Toolbox.

Para acessar o console da IBM, abra as portas do firewall usando os seguintes comandos:

firewall-cmd --zone=public --add-port=9060/tcp --permanent firewall-cmd --zone=public --add-port=9043/tcp --permanent firewall-cmd --zone=public --add-port=9809/tcp --permanent firewall-cmd --zone=public --add-port=7277/tcp --permanent firewall-cmd --zone=public --add-port=9402/tcp --permanent firewall-cmd --zone=public --add-port=9403/tcp --permanent firewall-cmd --zone=public --add-port=9352/tcp --permanent firewall-cmd --zone=public --add-port=9632/tcp --permanent firewall-cmd --zone=public --add-port=9100/tcp --permanent firewall-cmd --zone=public --add-port=9401/tcp --permanent firewall-cmd --zone=public --add-port=8879/tcp --permanent firewall-cmd --zone=public --add-port=5555/tcp --permanent firewall-cmd --zone=public --add-port=7060/tcp --permanent firewall-cmd --zone=public --add-port=11005/udp --permanent firewall-cmd --zone=public --add-port=11006/tcp --permanent firewall-cmd --zone=public --add-port=9420/tcp --permanent firewall-cmd --reloadPara iniciar o gerenciador de implementação automaticamente na inicialização, crie um serviço Linux para o processo. Execute os seguintes comandos para criar um serviço Linux:

export PROFILE_PATH=/datadrive/IBM/WebSphere/ND/V9/profiles/Dmgr01 # Configure SELinux so systemctl has access on server start/stop script files. semanage fcontext -a -t bin_t "${PROFILE_PATH}/bin(/.*)?" restorecon -r -v ${PROFILE_PATH}/bin # Add service. ${PROFILE_PATH}/bin/wasservice.sh -add adminvmCellManager01 -servername dmgr -profilePath ${PROFILE_PATH}Confirme se a seguinte saída aparece:

CWSFU0013I: Service [adminvmCellManager01] added successfully.Se a saída não for exibida, solucione o problema antes de continuar.

O gerenciador de implantação está sendo executado no adminVM. No jumpbox da VM do Windows, você pode acessar o console da IBM na URL http://<admin-vm-private-ip>:9060/ibm/console/.

Configurar perfis personalizados

Nesta seção, você usa o servidor X em myWindowsVM para criar perfis personalizados para os servidores gerenciados mspVM1 e mspVM2.

Verifique se você ainda está no seu computador Windows. Se não estiver, conecte-se remotamente a myWindowsVM.

Configurar o perfil personalizado para mspVM1

Use as seguintes etapas para configurar um perfil personalizado para mspVM1:

Use os seguintes comandos para se conectar a

mspVM1de um prompt de comando:set MSPVM1VM_IP="192.168.0.6" ssh azureuser@%MSPVM1VM_IP%Use os seguintes comandos para se tornar o usuário

roote definir a variávelDISPLAY:sudo su - export DISPLAY=<my-windows-vm-private-ip>:0.0 # export DISPLAY=192.168.0.5:0.0Para acessar o gerenciador de implementação no

adminVM, abra as portas do firewall usando os seguintes comandos:firewall-cmd --zone=public --add-port=9080/tcp --permanent firewall-cmd --zone=public --add-port=9443/tcp --permanent firewall-cmd --zone=public --add-port=2809/tcp --permanent firewall-cmd --zone=public --add-port=9405/tcp --permanent firewall-cmd --zone=public --add-port=9406/tcp --permanent firewall-cmd --zone=public --add-port=9353/tcp --permanent firewall-cmd --zone=public --add-port=9633/tcp --permanent firewall-cmd --zone=public --add-port=5558/tcp --permanent firewall-cmd --zone=public --add-port=5578/tcp --permanent firewall-cmd --zone=public --add-port=9100/tcp --permanent firewall-cmd --zone=public --add-port=9404/tcp --permanent firewall-cmd --zone=public --add-port=7276/tcp --permanent firewall-cmd --zone=public --add-port=7286/tcp --permanent firewall-cmd --zone=public --add-port=5060/tcp --permanent firewall-cmd --zone=public --add-port=5061/tcp --permanent firewall-cmd --zone=public --add-port=8880/tcp --permanent firewall-cmd --zone=public --add-port=11003/udp --permanent firewall-cmd --zone=public --add-port=11004/tcp --permanent firewall-cmd --zone=public --add-port=2810/tcp --permanent firewall-cmd --zone=public --add-port=9201/tcp --permanent firewall-cmd --zone=public --add-port=9202/tcp --permanent firewall-cmd --zone=public --add-port=9354/tcp --permanent firewall-cmd --zone=public --add-port=9626/tcp --permanent firewall-cmd --zone=public --add-port=9629/tcp --permanent firewall-cmd --zone=public --add-port=7272/tcp --permanent firewall-cmd --zone=public --add-port=5001/tcp --permanent firewall-cmd --zone=public --add-port=5000/tcp --permanent firewall-cmd --zone=public --add-port=9900/tcp --permanent firewall-cmd --zone=public --add-port=9901/tcp --permanent firewall-cmd --zone=public --add-port=8878/tcp --permanent firewall-cmd --zone=public --add-port=7061/tcp --permanent firewall-cmd --zone=public --add-port=7062/tcp --permanent firewall-cmd --zone=public --add-port=11001/udp --permanent firewall-cmd --zone=public --add-port=11002/tcp --permanent firewall-cmd --zone=public --add-port=9809/tcp --permanent firewall-cmd --zone=public --add-port=9402/tcp --permanent firewall-cmd --zone=public --add-port=9403/tcp --permanent firewall-cmd --zone=public --add-port=9352/tcp --permanent firewall-cmd --zone=public --add-port=9632/tcp --permanent firewall-cmd --zone=public --add-port=9401/tcp --permanent firewall-cmd --zone=public --add-port=11005/udp --permanent firewall-cmd --zone=public --add-port=11006/tcp --permanent firewall-cmd --zone=public --add-port=8879/tcp --permanent firewall-cmd --zone=public --add-port=9060/tcp --permanent firewall-cmd --zone=public --add-port=9043/tcp --permanent firewall-cmd --reloadUse os seguintes comandos para iniciar o Profile Management Tool:

cd /datadrive/IBM/WebSphere/ND/V9/bin/ProfileManagement ./pmt.shDepois de um tempo, o Profile Management Tool é exibido. Se a interface do usuário não for exibida, solucione e resolva o problema antes de continuar. Selecione Criar.

No painel Seleção de ambiente, selecione Perfil personalizado e, em seguida, Avançar.

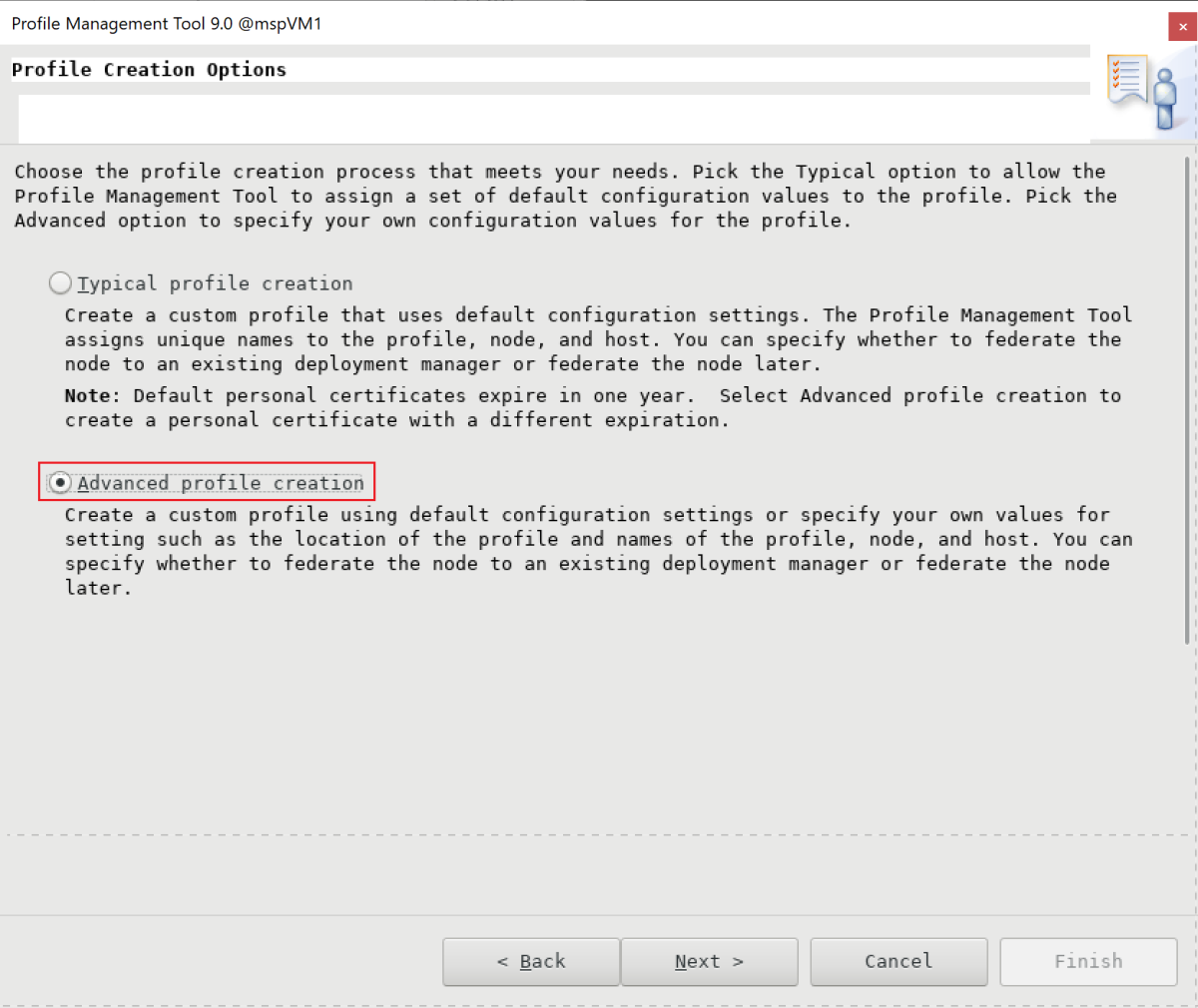

No painel Opções de criação de perfil, selecione Criação avançada de perfil e, em seguida, Avançar.

No painel Nome e localização do perfil, insira o nome e a localização do seu perfil. Neste exemplo, o nome de perfil é

Custom01. A localização depende da sua versão do WAS:- No WAS V9, a localização é /datadrive/IBM/WebSphere/ND/V9/profiles/Custom01.

- No WAS V8.5, a localização é /datadrive/IBM/WebSphere/ND/V85/profiles/Custom01.

Ao terminar, selecione Avançar.

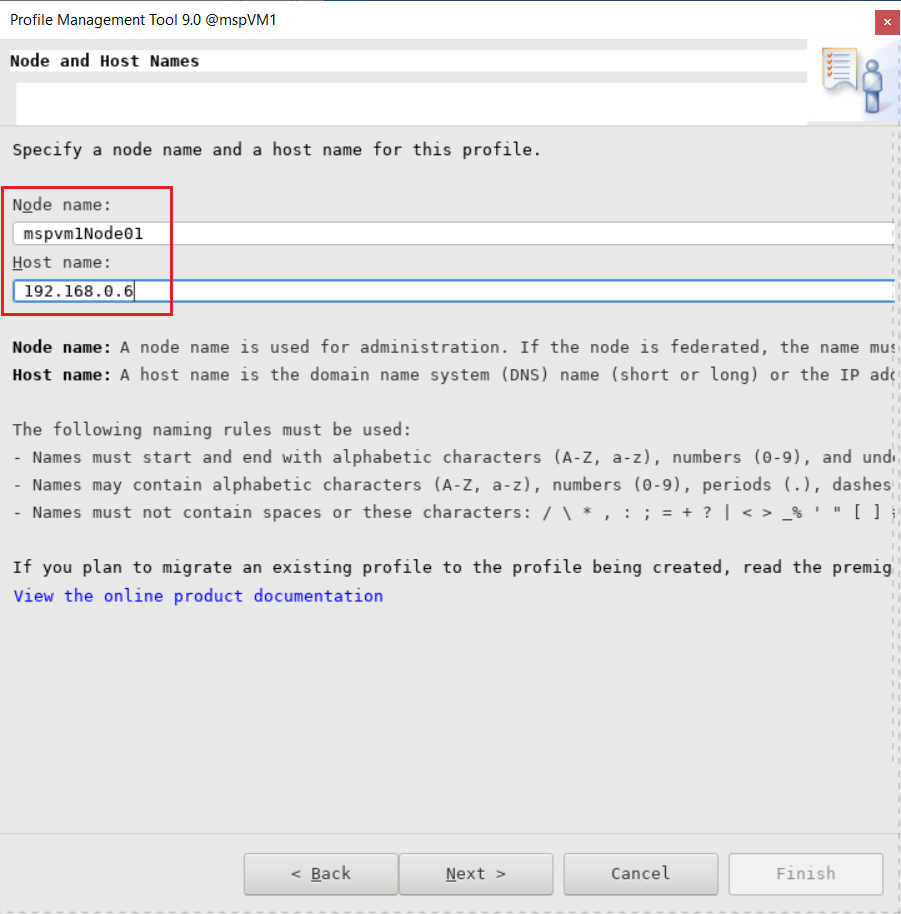

No painel Nomes de nós e hosts, insira o nome do nó e o host. O valor de host é o endereço IP privado de

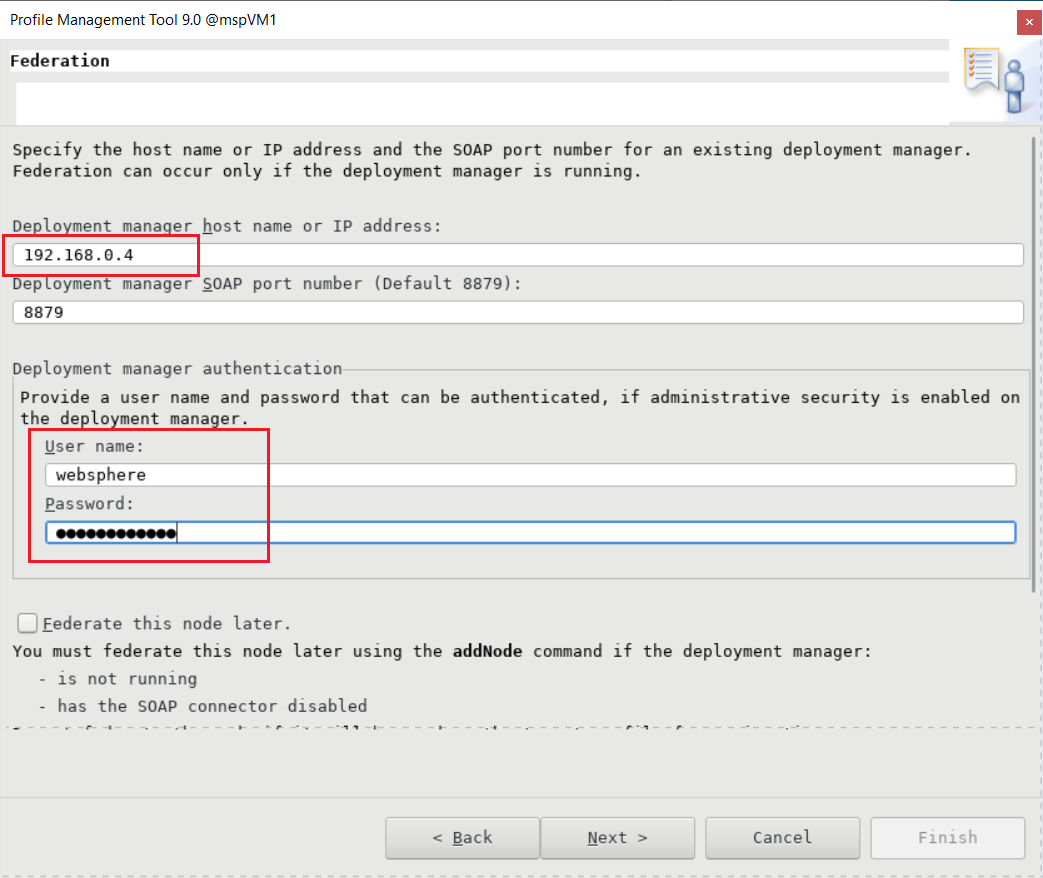

mspVM1. Neste exemplo, o host é192.168.0.6e o nome do nó émspvm1Node01. Ao terminar, selecione Avançar.No painel Federação, insira o nome do host e a autenticação do gerenciador de implantação. Para Nome do host ou endereço IP do gerenciador de implantação, o valor é o endereço IP privado de

adminVM, que está192.168.0.4aqui. Para Autenticação do gerenciador de implantação, neste exemplo, o nome de usuário éwebspheree a senha éSecret123456. Ao terminar, selecione Avançar.No certificado de segurança (parte 1), insira seu certificado, se tiver. Este exemplo usa o certificado autoassinado padrão. Em seguida, selecione Avançar.

No certificado de segurança (parte 2), insira seu certificado, se tiver. Este exemplo usa o certificado autoassinado padrão. Em seguida, selecione Avançar.

No painel Atribuição de valores de porta, mantenha as portas padrão e selecione Avançar.

No painel Resumo da criação do perfil, certifique-se de que as informações estão corretas e selecione Criar.

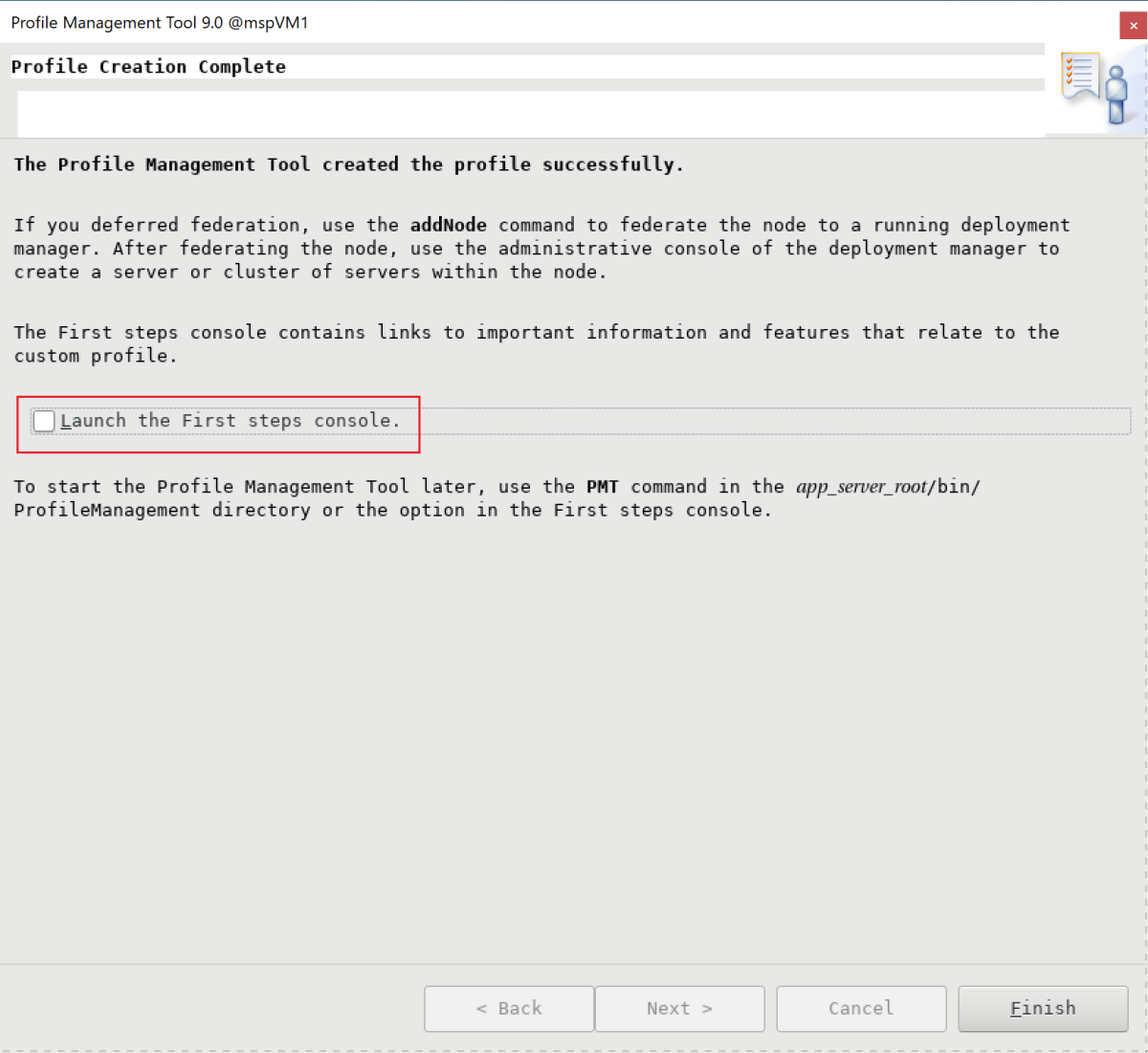

Criar o perfil personalizado leva algum tempo. No painel Criação de perfil concluída, desmarque a caixa de seleção Iniciar o console First steps. Em seguida, selecione Concluir para concluir a criação do perfil e fechar o Profile Management Tool.

Para iniciar o servidor automaticamente na inicialização, crie um serviço Linux para o processo. Os seguintes comandos criam um serviço Linux para iniciar

nodeagent:export PROFILE_PATH=/datadrive/IBM/WebSphere/ND/V9/profiles/Custom01 # Configure SELinux so systemctl has access on server start/stop script files. semanage fcontext -a -t bin_t "${PROFILE_PATH}/bin(/.*)?" restorecon -r -v ${PROFILE_PATH}/bin # Add service to start nodeagent. ${PROFILE_PATH}/bin/wasservice.sh -add mspvm1Node01 -servername nodeagent -profilePath ${PROFILE_PATH}Confirme se a seguinte saída aparece:

CWSFU0013I: Service [mspvm1Node01] added successfully.Se a saída não for exibida, solucione o problema antes de continuar.

Você criou um perfil personalizado e nodeagent está executando no mspVM1. Pare de ser o usuário root e feche a conexão SSH para mspVM1.

Configurar o perfil personalizado para mspVM2

Volte para o início da seção Configurar o perfil personalizado para mspVM1 e execute as mesmas etapas para mspVM2. Ou seja, onde quer que você tenha usado mspVM1 ou similar, faça o mesmo para mspVM2.

No painel Nomes de nós e hosts, digite mspvm2Node01 para Nome do nó e 192.168.0.7 para Nome do host.

Você preparou o perfil personalizado para dois servidores gerenciados: mspVM1 e mspVM2. Continue e crie um cluster WAS.

Criar um cluster e iniciar servidores

Nesta seção, você usa o console da IBM para criar um cluster WAS e iniciar servidores gerenciados usando o navegador no myWindowsVM. Verifique se você ainda está no seu computador Windows. Se não estiver, conecte-se remotamente a myWindowsVM. Em seguida, execute as seguintes etapas:

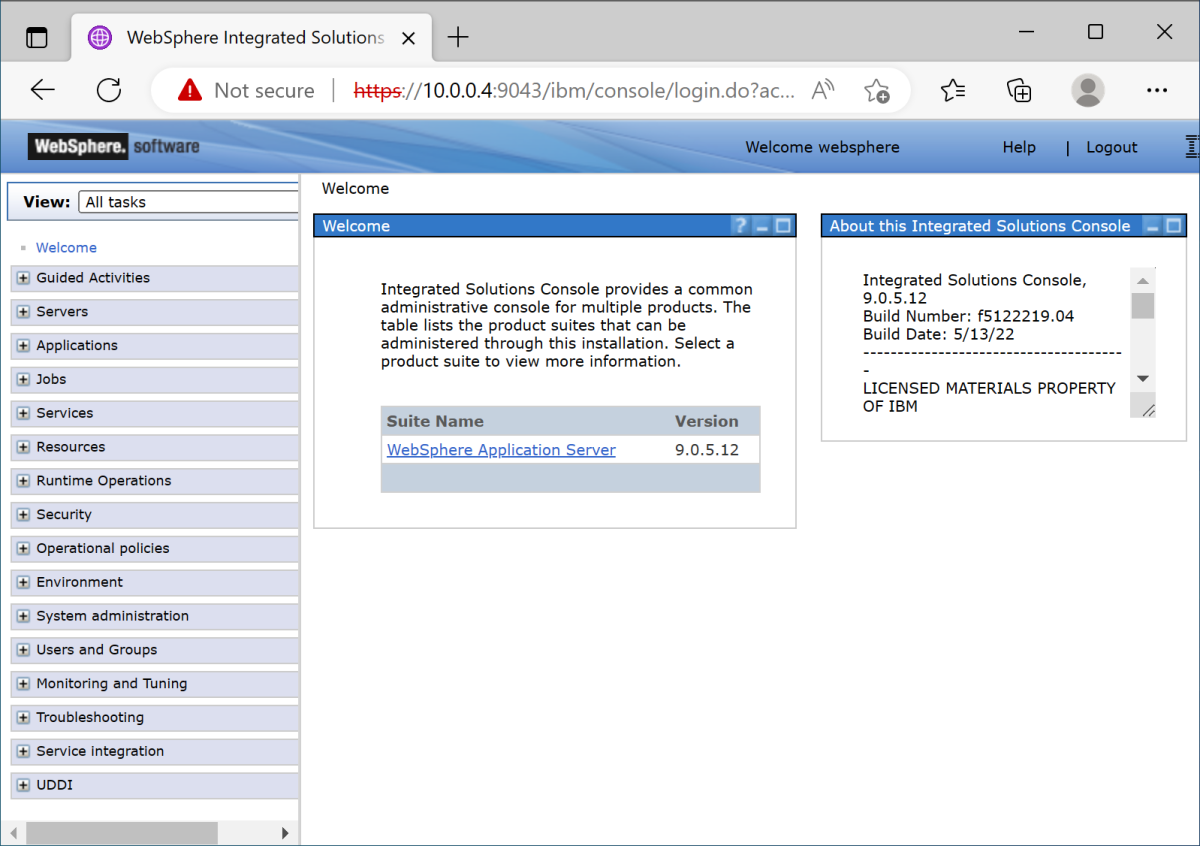

Abra o navegador Microsoft Edge e acesse

http://<adminvm-private-ip>:9060/ibm/console/. Neste exemplo, a URL do console da IBM éhttp://192.168.0.4:9060/ibm/console/. Localize o painel de logon. Conecte-se ao console da IBM usando seu nome de usuário e senha administrativos (websphere/Secret123456). Agora você pode administrar clusters e servidores.No painel de navegação, selecione Servidores>Clusters>Clusters de servidores de aplicativos WebSphere. Em seguida, selecione Novo para criar um novo cluster.

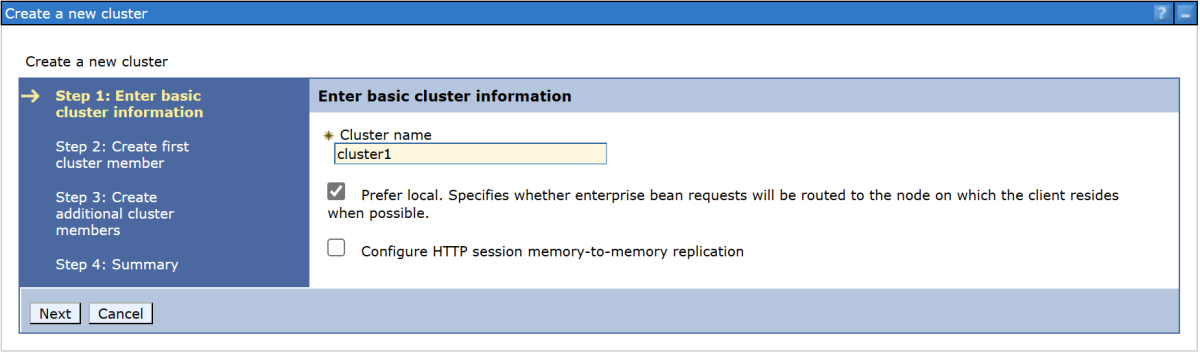

Na caixa de diálogo Criar um novo cluster, para Etapa 1: Insira informações básicas do cluster, digite o nome do cluster. Neste exemplo, o nome do cluster é

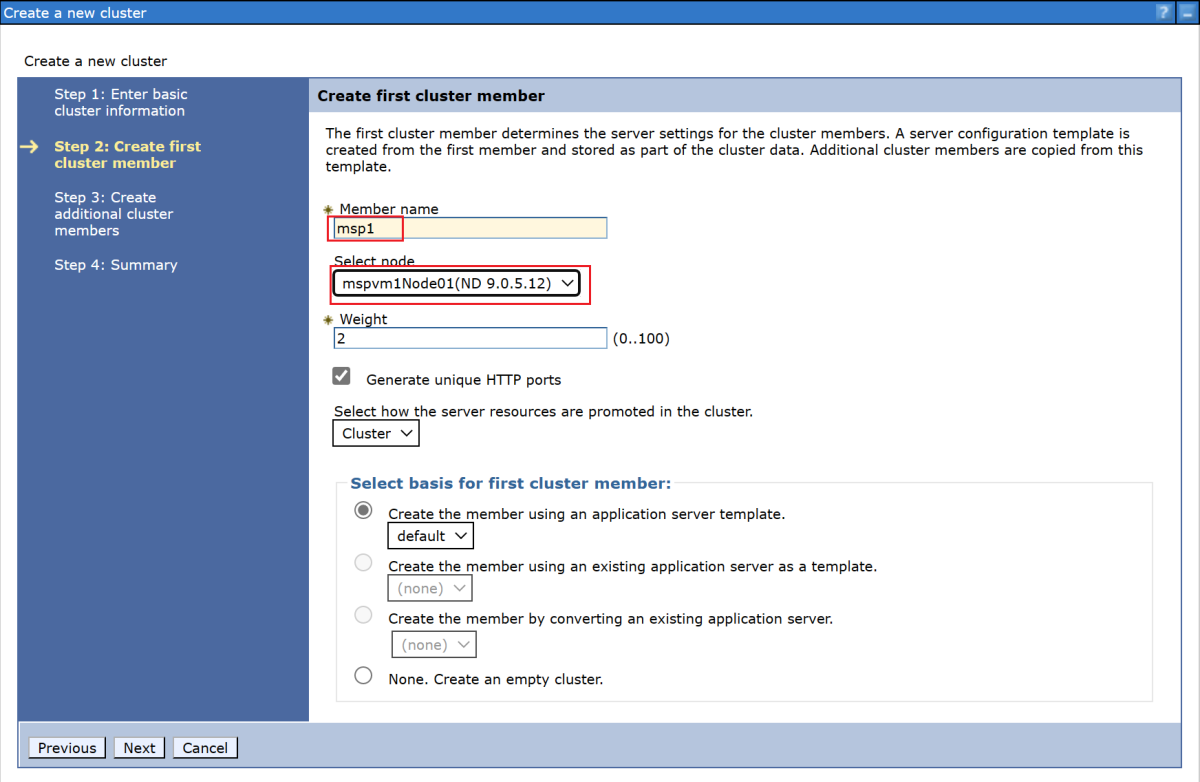

cluster1. Ao terminar, selecione Avançar.Para Etapa 2: Criar o primeiro membro do cluster, digite seu nome de membro e selecione o nó

mspvm1Node01. Neste exemplo, o nome do membro émsp1. O nó depende da versão do WAS:- No WAS V9, o nó é

mspvm1Node01 (ND 9.0.5.12). - No WAS V8.5, o nó é

mspvm1Node01 (ND 8.5.5.24).

Ao terminar, selecione Avançar.

- No WAS V9, o nó é

Para Etapa 3: Criar membros de cluster adicionais, digite o nome do seu segundo membro e selecione o nó

mspvm2Node01. Neste exemplo, o nome do membro émsp2. O nó depende da versão do WAS:- No WAS V9, o nó é

mspvm2Node01 (ND 9.0.5.12). - No WAS V8.5, o nó é

mspvm2Node01 (ND 8.5.5.24).

- No WAS V9, o nó é

Selecione Adicionar Membro para adicionar o segundo nó. A tabela lista dois membros. Ao terminar, selecione Avançar.

Para Etapa 4: Resumo, selecione Concluir.

Criar o cluster leva algum tempo. Depois que o cluster é criado,

cluster1é exibido na tabela.Selecione cluster1 e, em seguida, Revisar para revisar as informações.

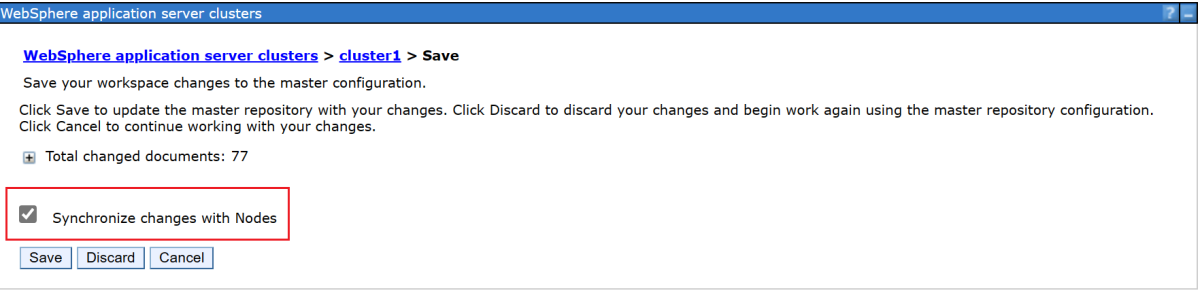

Selecione Sincronizar alterações com nós e, em seguida, Salvar.

A criação deve ser concluída sem erros. Selecione OK para continuar.

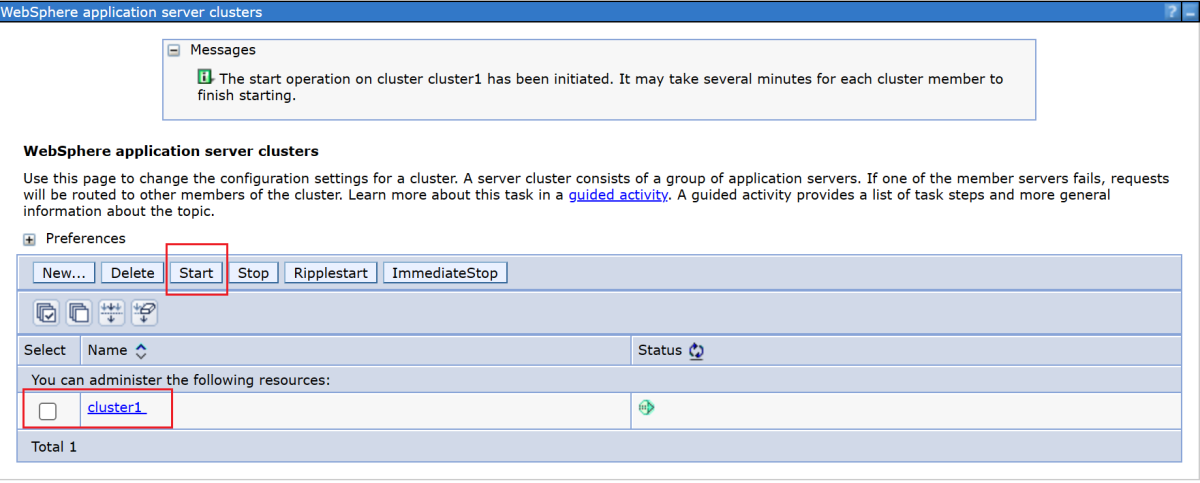

Selecione cluster1 na tabela e, em seguida, selecione o botão Iniciar para iniciar o cluster.

Iniciar os dois servidores gerenciados leva algum tempo. Na coluna Status, selecione o ícone de atualização (duas setas apontando uma para a outra) para atualizar o status.

Passe o mouse sobre o ícone de atualização. Quando a dica de ferramenta mostrar Iniciado, você pode confiar que o cluster está formado. Continue atualizando e verificando periodicamente até que a dica de ferramenta mostre Iniciado.

Use as etapas a seguir para definir as configurações da Política de Monitoramento do Servidor de Aplicativos para iniciar automaticamente o servidor gerenciado após a inicialização do Agente de Nó.

Use as seguintes etapas para configurar

msp1:Na área de janela de navegação, selecione Servidores, depois Tipos de Servidor e, em seguida, Servidores de aplicativos WebSphere.

Selecione o hiperlink para o servidor de aplicativos

msp1.Na seção Infraestrutura do servidor, selecione Java e gerenciamento de processos.

Selecione Política de monitoramento.

Certifique-se de que a Reinicialização automática esteja selecionada e, em seguida, selecione EM EXECUÇÃO como o estado de reinicialização do nó. Selecione OK.

Volte para o painel Serviços de middleware. No painel Mensagens, selecione o link Revisar e, em seguida, Sincronizar alterações com nós. Selecione Salvar para salvar e sincronizar alterações.

A seguinte mensagem é exibida:

The configuration synchronization complete for cell.Selecione OK para sair da configuração.

Use as seguintes etapas para configurar

msp2:- Na área de janela de navegação, selecione Servidores, depois Tipos de Servidor e, em seguida, Servidores de aplicativos WebSphere.

- Selecione o hiperlink para o servidor de aplicativos

msp2. - Na seção Infraestrutura do servidor, selecione Java e gerenciamento de processos.

- Selecione Política de monitoramento.

- Certifique-se de que a Reinicialização automática esteja selecionada e, em seguida, selecione EM EXECUÇÃO como o estado de reinicialização do nó. Selecione OK.

- Volte para o painel Serviços de middleware. No painel Mensagens, selecione o link Revisar e, em seguida, Sincronizar alterações com nós. Selecione Salvar para salvar e sincronizar alterações.

- A seguinte mensagem é exibida:

The configuration synchronization complete for cell.Selecione OK para sair da configuração.

Você configurou cluster1 com dois servidores gerenciados, msp1 e msp2. O cluster está instalado e funcionando.

Implantar um aplicativo

Use as seguintes etapas para implantar o aplicativo:

No console administrativo em que você se conectou anteriormente, selecione Aplicativos>Novo aplicativo e, em seguida, Novo aplicativo corporativo.

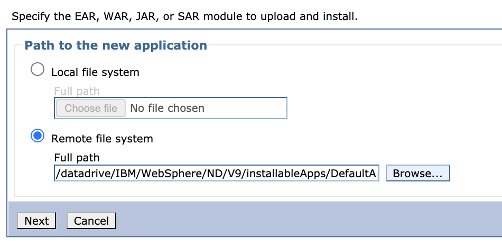

No próximo painel, selecione Sistema de arquivos remoto e, em seguida, Procurar para navegar pelos sistemas de arquivos dos servidores instalados.

Selecione o sistema que começa com adminvm. O sistema de arquivos da VM é exibido. A partir daí, selecione V9 (ou V85) e, em seguida, installableApps.

Na lista de aplicativos disponíveis para instalação, selecione DefaultApplication.ear. Em seguida, selecione OK.

Você está de volta ao painel para selecionar o aplicativo. Selecione Avançar.

Selecione Avançar para todas as etapas restantes no fluxo de trabalho Instalar novo aplicativo. Em seguida, selecione Concluir.

A seguinte mensagem deve aparecer:

Application DefaultApplication.ear installed successfully.Se essa mensagem não aparecer, solucione e resolva o problema antes de continuar.Selecione o link Salvar diretamente na configuração principal.

Você precisa iniciar o aplicativo. Acesse Aplicativos>Todos os aplicativos. Marque a caixa de seleção DefaultApplication.ear, verifique se a Ação está definida como Iniciar e selecione Enviar Ação.

Na tabela Todos os aplicativos, na coluna Status, selecione o ícone de atualização. Depois de atualizar a tabela algumas vezes desta forma, uma seta verde deverá aparecer na coluna Status para DefaultApplication.ear.

O aplicativo agora está instalado no cluster WAS.

Expor o WAS usando o Gateway de Aplicativo do Azure

Agora que você terminou de criar o cluster WAS em máquinas virtuais GNU/Linux, esta seção orienta você pelo processo de exposição do WAS à Internet usando o Gateway de Aplicativo do Azure.

Criar o gateway de aplicativo

Use as seguintes etapas para criar o gateway de aplicativo:

Para expor o WAS à Internet, você precisa de um endereço IP público. No shell com a CLI do Azure instalada, crie o endereço IP usando az network public-ip create, conforme mostrado no seguinte exemplo:

az network public-ip create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAGPublicIPAddress \ --allocation-method Static \ --sku Standard export APPGATEWAY_IP=$(az network public-ip show \ --resource-group $RESOURCE_GROUP_NAME \ --name myAGPublicIPAddress \ --query '[ipAddress]' \ --output tsv)Crie o gateway de aplicativo para associar ao endereço IP. O seguinte exemplo cria um gateway de aplicativo com os servidores gerenciados do WebSphere no pool de back-end padrão:

az network application-gateway create \ --resource-group $RESOURCE_GROUP_NAME \ --name myAppGateway \ --public-ip-address myAGPublicIPAddress \ --location eastus \ --capacity 2 \ --http-settings-port 80 \ --http-settings-protocol Http \ --frontend-port 80 \ --sku Standard_V2 \ --subnet wasGateway \ --vnet-name myVNet \ --priority 1001 \ --servers ${MSPVM1_IP} ${MSPVM2_IP}Os servidores gerenciados expõem suas cargas de trabalho com a porta

9080. Use os seguintes comandos para atualizarappGatewayBackendHttpSettingsespecificando a porta de back-end9080e criando uma investigação para ela:az network application-gateway probe create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name clusterProbe \ --protocol http \ --host-name-from-http-settings true \ --match-status-codes 404 \ --path "/" az network application-gateway http-settings update \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name appGatewayBackendHttpSettings \ --host-name-from-backend-pool true \ --port 9080 \ --probe clusterProbeUse os seguintes comandos para provisionar uma regra de reescrita para redirecionamentos:

# Create a rewrite rule set. az network application-gateway rewrite-rule set create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name myRewriteRuleSet # Associated routing rules. az network application-gateway rule update \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --name rule1 \ --rewrite-rule-set myRewriteRuleSet # Create a rewrite rule 1. az network application-gateway rewrite-rule create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-set-name myRewriteRuleSet \ --name myRewriteRule01 \ --sequence 100 \ --response-headers Location=http://${APPGATEWAY_IP}{http_resp_Location_2} # Create a rewrite rule condition. az network application-gateway rewrite-rule condition create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-name myRewriteRule01 \ --rule-set-name myRewriteRuleSet \ --variable "http_resp_Location" \ --ignore-case true \ --negate false \ --pattern "(https?):\/\/192.168.0.6:9080(.*)$" # Create a rewrite rule 2. az network application-gateway rewrite-rule create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-set-name myRewriteRuleSet \ --name myRewriteRule02 \ --sequence 100 \ --response-headers Location=http://${APPGATEWAY_IP}{http_resp_Location_2} # Create a rewrite rule condition. az network application-gateway rewrite-rule condition create \ --resource-group $RESOURCE_GROUP_NAME \ --gateway-name myAppGateway \ --rule-name myRewriteRule02 \ --rule-set-name myRewriteRuleSet \ --variable "http_resp_Location" \ --ignore-case true \ --negate false \ --pattern "(https?):\/\/192.168.0.7:9080(.*)$"

Agora você pode acessar o aplicativo usando a URL que o seguinte comando produz:

echo "http://${APPGATEWAY_IP}/snoop/"

Observação

Este exemplo configura o acesso simples aos servidores WAS com HTTP. Se quiser acesso seguro, configure a terminação TLS/SSL seguindo as instruções em TLS de ponta a ponta com Gateway de Aplicativo.

Este exemplo não expõe o console da IBM por meio do Gateway de Aplicativo. Para acessar o console da IBM, você pode usar o computador Windows myWindowsVM ou atribuir um endereço IP público para adminVM.

Se você não quiser usar o jumpbox myWindowsVM para acessar o console da IBM, mas quiser expô-lo a uma rede pública, use os seguintes comandos para atribuir um endereço IP público a adminVM:

# Create a public IP address.

az network public-ip create \

--resource-group $RESOURCE_GROUP_NAME \

--name myAdminVMPublicIPAddress \

--allocation-method Static \

--sku Standard

# Create a network security group.

az network nsg create \

--resource-group $RESOURCE_GROUP_NAME \

--name adminnsg

# Create an inbound rule for the network security group.

az network nsg rule create \

--resource-group $RESOURCE_GROUP_NAME \

--nsg-name adminnsg \

--name ALLOW_IBM_CONSOLE \

--access Allow \

--direction Inbound \

--source-address-prefixes '["*"]' \

--destination-port-ranges 9043 \

--protocol Tcp \

--priority 500

# Update the network adapter with the network security group.

az network nic update \

--resource-group $RESOURCE_GROUP_NAME \

--name adminVMVMNic \

--network-security-group adminnsg

# Update the network adapter with the public IP address.

az network nic ip-config update \

--resource-group $RESOURCE_GROUP_NAME \

--name ipconfigadminVM \

--nic-name adminVMVMNic \

--public-ip-address myAdminVMPublicIPAddress

export ADMIN_PUBLIC_IP=$(az network public-ip show \

--resource-group $RESOURCE_GROUP_NAME \

--name myAdminVMPublicIPAddress \

--query '[ipAddress]' \

--output tsv)

echo "IBM Console public URL: https://${ADMIN_PUBLIC_IP}:9043/ibm/console/"

Testar a configuração de cluster WAS

Você concluiu a configuração do cluster WAS e a implementação do aplicativo Java EE nele. Use as seguintes etapas para acessar o aplicativo para validar todas as configurações:

- Abra um navegador da Web.

- Acesse o aplicativo usando a URL

http://<gateway-public-ip-address>/snoop/. - Quando você atualiza continuamente o navegador, o aplicativo percorre as instâncias do servidor. Observe o valor do cabeçalho da solicitação do Host e observe que ele muda após recarregar diversas vezes.

Limpar os recursos

Você concluiu a configuração do cluster WAS. As seções a seguir descrevem como remover os recursos que você criou.

Limpe o computador Windows

Você pode remover o computador Windows myWindowsVM usando os comandos a seguir. Como alternativa, você pode desligar o computador Windows e continuar a usá-lo como um jumpbox para tarefas contínuas de manutenção de cluster.

export WINDOWSVM_NIC_ID=$(az vm show \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myWindowsVM \

--query networkProfile.networkInterfaces[0].id \

--output tsv)

export WINDOWSVM_NSG_ID=$(az network nic show \

--ids ${WINDOWSVM_NIC_ID} \

--query networkSecurityGroup.id \

--output tsv)

export WINDOWSVM_DISK_ID=$(az vm show \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myWindowsVM \

--query storageProfile.osDisk.managedDisk.id \

--output tsv)

export WINDOWSVM_PUBLIC_IP=$(az network public-ip list \

-g ${RESOURCE_GROUP_NAME} --query [0].id \

--output tsv)

echo "deleting myWindowsVM"

az vm delete --resource-group ${RESOURCE_GROUP_NAME} --name myWindowsVM --yes

echo "deleting nic ${WINDOWSVM_NIC_ID}"

az network nic delete --ids ${WINDOWSVM_NIC_ID}

echo "deleting public-ip ${WINDOWSVM_PUBLIC_IP}"

az network public-ip delete --ids ${WINDOWSVM_PUBLIC_IP}

echo "deleting disk ${WINDOWSVM_DISK_ID}"

az disk delete --yes --ids ${WINDOWSVM_DISK_ID}

echo "deleting nsg ${WINDOWSVM_NSG_ID}"

az network nsg delete --ids ${WINDOWSVM_NSG_ID}

Limpar todos os recursos

Exclua abc1110rg usando o seguinte comando:

az group delete --name $RESOURCE_GROUP_NAME --yes --no-wait

Próximas etapas

Para explorar as opções para executar produtos WebSphere no Azure, consulte Quais são as soluções para executar a família de produtos WebSphere no Azure?