Acessar, exportar e filtrar logs de auditoria

Azure DevOps Services

Observação

A auditoria ainda está em versão prévia pública.

Manter o controle das atividades em seu ambiente do Azure DevOps é crucial para segurança e conformidade. A auditoria ajuda a monitorar e registrar essas atividades, proporcionando transparência e responsabilidade. Este artigo explica os recursos de auditoria e mostra como configurá-los e usá-los com eficiência.

Importante

A auditoria só está disponível para organizações apoiadas pelo Microsoft Entra ID. Para obter mais informações, confira Conectar sua organização ao Microsoft Entra ID.

As alterações de auditoria ocorrem sempre que uma identidade de usuário ou serviço dentro da organização edita o estado de um artefato. Os eventos que podem ser registrados incluem:

- Alterações de permissões

- Recursos excluídos

- Alterações na política de branch

- Registrar acesso e downloads

- Muitos outros tipos de alterações

Esses logs fornecem um registro abrangente de atividades, ajudando você a monitorar e gerenciar a segurança e a conformidade de sua organização do Azure DevOps.

Os eventos de auditoria são armazenados por 90 dias antes de serem excluídos. Para reter os dados por mais tempo, você pode fazer backup de eventos de auditoria em um local externo.

Observação

A auditoria não está disponível para implantações locais de Azure DevOps Server. No entanto, você pode conectar um fluxo de auditoria de uma instância do Azure DevOps Services a uma instância local ou baseada em nuvem do Splunk. Certifique-se de permitir intervalos de IP para conexões de entrada. Para obter detalhes, consulte Listas de endereços permitidos e conexões de rede, endereços IP e restrições de intervalo.

Pré-requisitos

A auditoria é desativada por padrão para todas as organizações Azure DevOps Services.

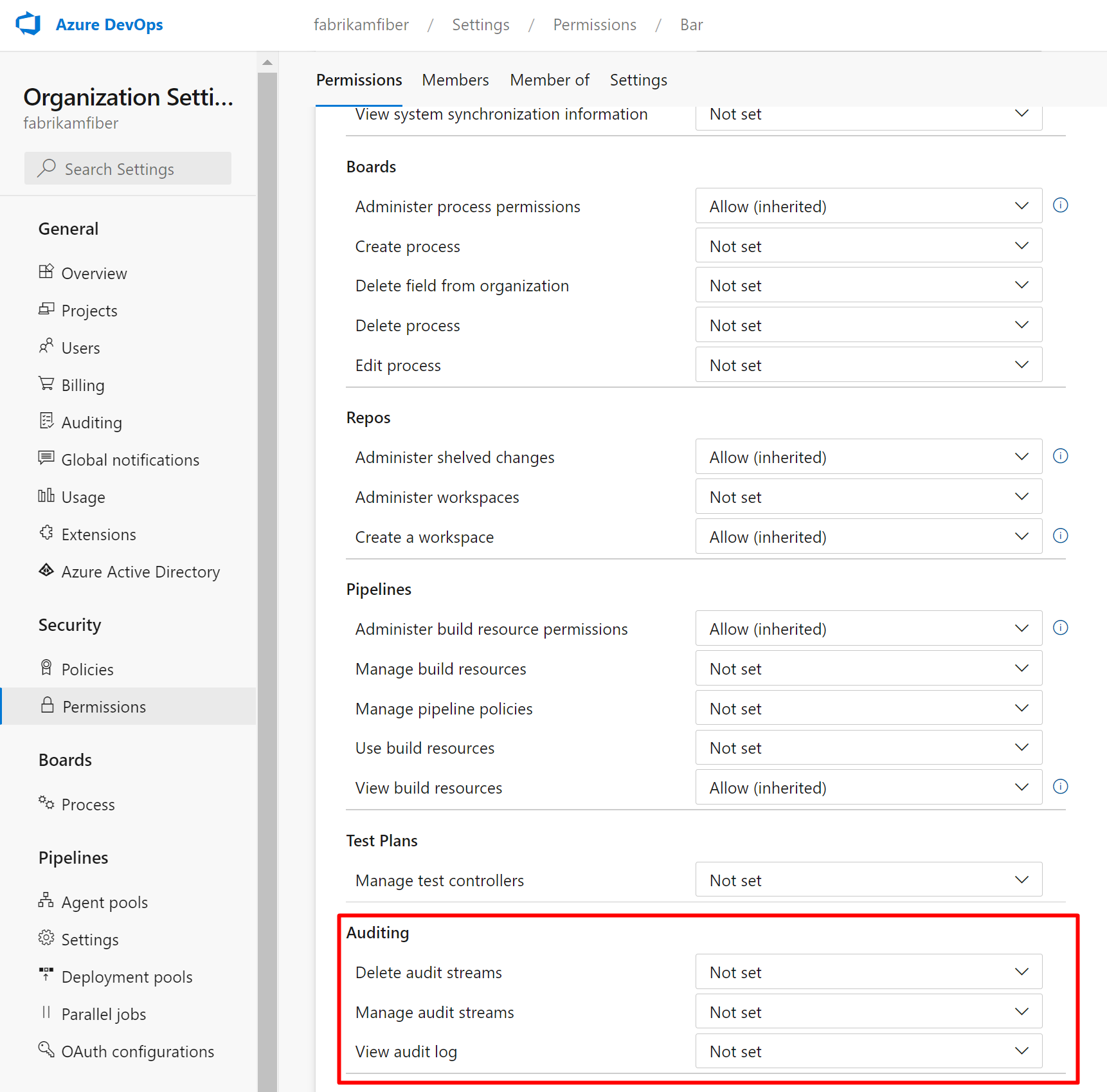

Permissões:

- Para habilitar a auditoria, seja membro do grupo Administradores de Coleção de Projetos. Os proprietários da organização são automaticamente membros desse grupo.

- Conceda permissões de auditoria específicas a qualquer grupo por meio da página Permissões de segurança > nas configurações da organização. Essa ação permite o gerenciamento flexível de quem pode visualizar e gerenciar logs de auditoria, garantindo que apenas o pessoal autorizado tenha acesso a informações confidenciais de auditoria.

Observação

Se o recurso Limitar a visibilidade e a colaboração do usuário a projetos específicos estiver habilitado para a organização, os usuários no grupo Usuários com Escopo do Projeto não poderão exibir a Auditoria e terão visibilidade limitada para as páginas de configurações da Organização. Para obter mais informações e detalhes importantes relacionados à segurança, consulte Gerenciar sua organização, Limitar a visibilidade do usuário para projetos e muito mais.

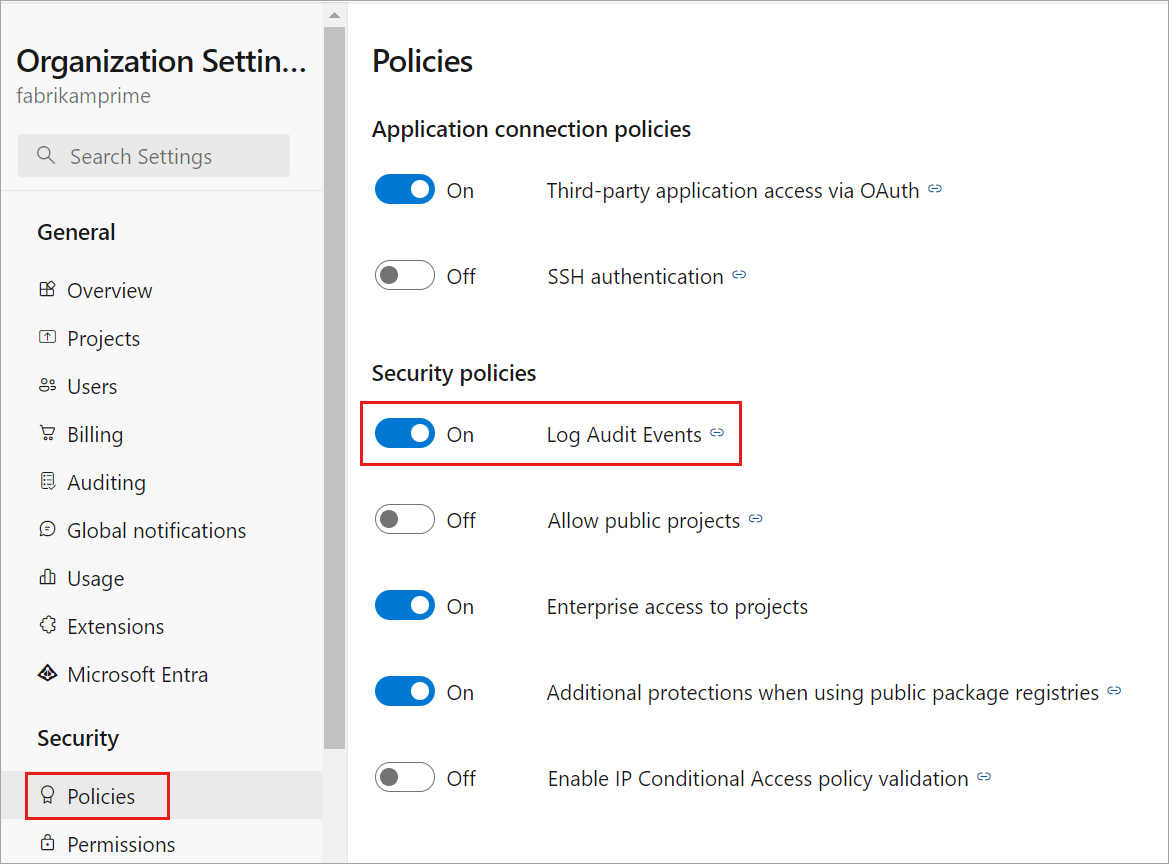

Habilitar e desabilitar a auditoria

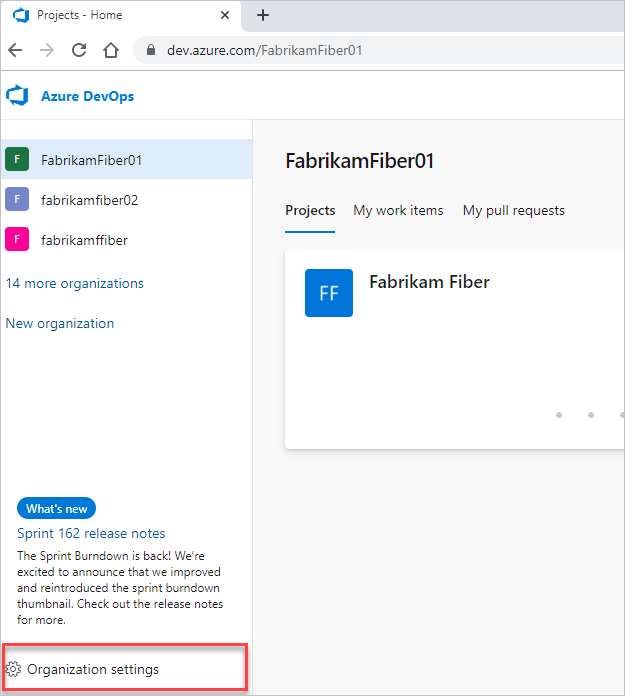

Entrar em sua organização (

https://dev.azure.com/{yourorganization}).Selecione

Configurações da organização.

Configurações da organização.Selecione Políticas no cabeçalho Segurança .

Alterne o botão Registrar Eventos de Auditoria para ATIVADO.

A auditoria está habilitada para a organização. Atualize a página para ver Auditoria aparecer na barra lateral. Os eventos de auditoria começam a aparecer nos Logs de Auditoria e por meio de quaisquer fluxos de auditoria configurados.

Se você não quiser mais receber eventos de auditoria, alterne o botão Ativar auditoria para DESATIVADO. Essa ação remove a página Auditoria da barra lateral e torna a página Logs de Auditoria indisponível. Todos os fluxos de auditoria param de receber eventos.

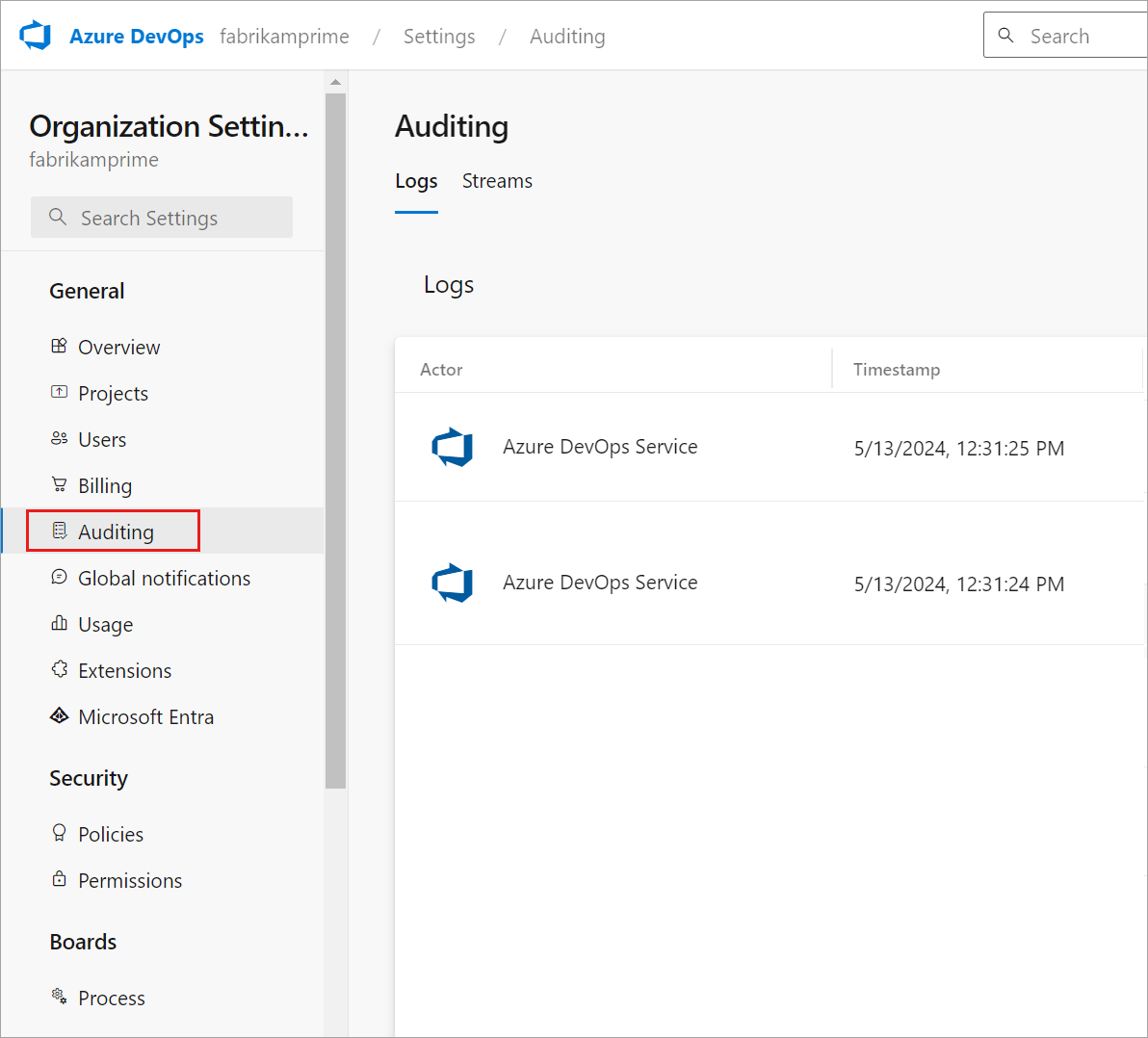

Auditoria de acesso

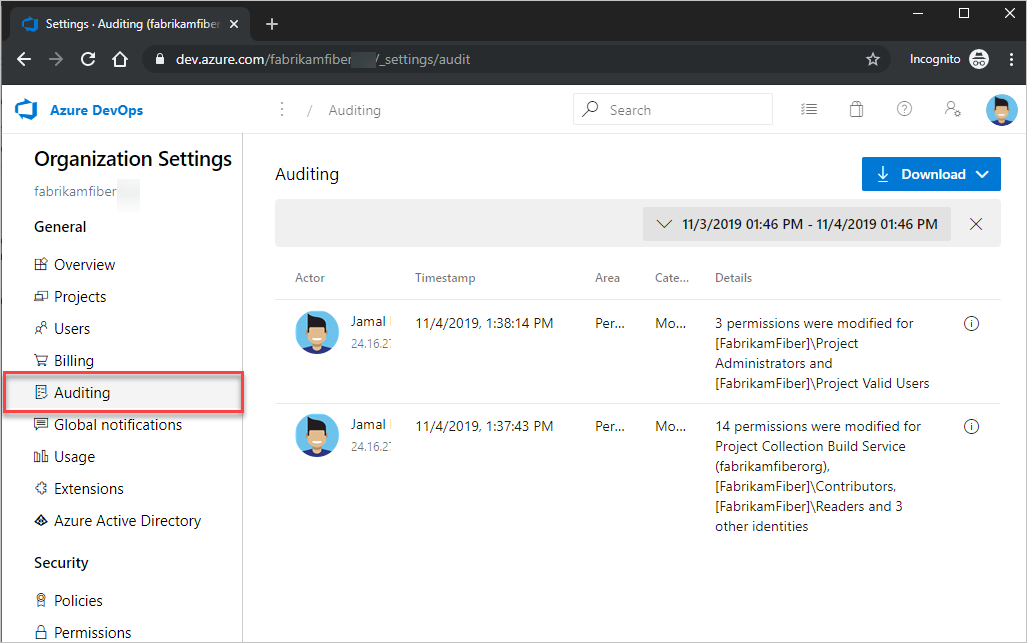

Entrar em sua organização (

https://dev.azure.com/{yourorganization}).Selecione

Configurações da organização.

Configurações da organização.

Selecione Auditoria.

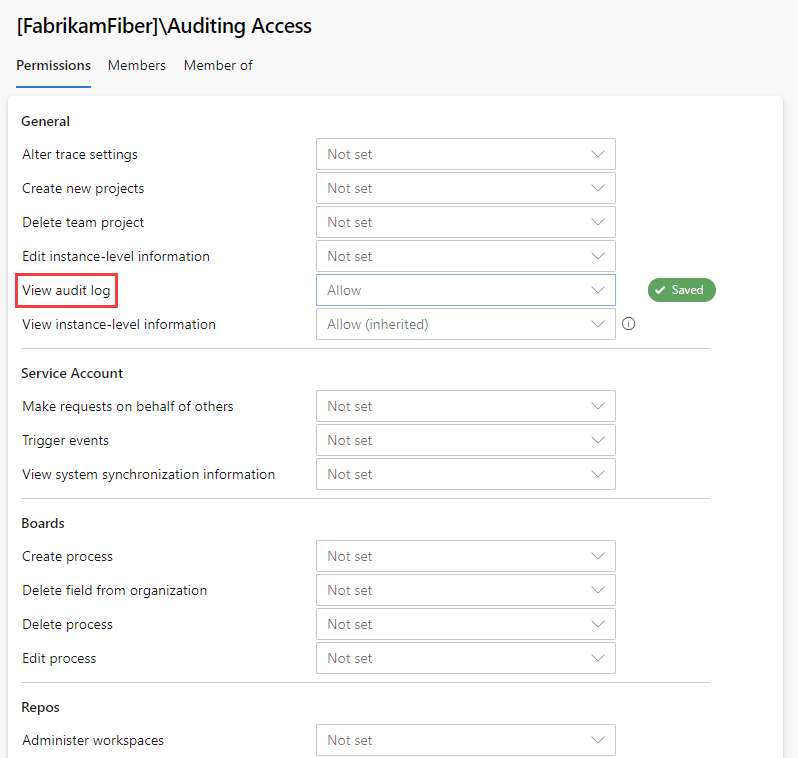

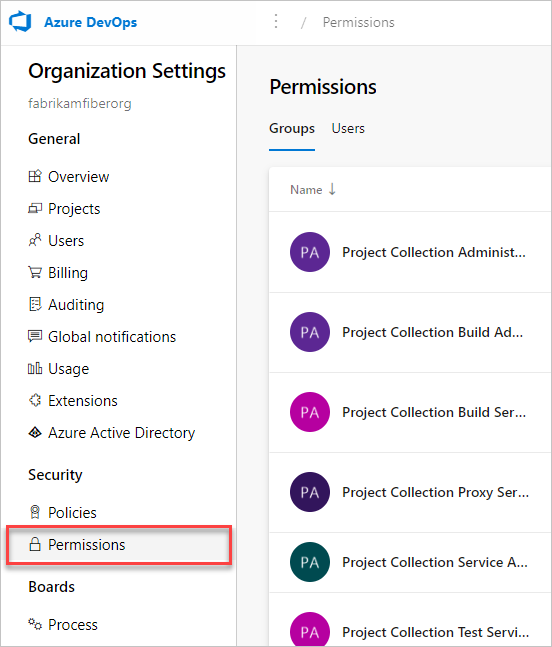

Se você não vir Auditoria nas configurações da Organização, não terá acesso para exibir eventos de auditoria. O grupo Administradores de Coleção de Projetos pode conceder permissões a outros usuários e grupos para que eles possam exibir as páginas de auditoria. Para fazer isso, selecione Permissões e, em seguida, localize o grupo ou os usuários aos quais fornecer acesso de auditoria.

Defina Exibir log de auditoria para permitir e, em seguida, selecione Salvar alterações.

Os membros do usuário ou do grupo têm acesso para visualizar os eventos de auditoria da sua organização.

Revisar log de auditoria

A página Auditoria fornece uma exibição simples dos eventos de auditoria registrados para sua organização. Confira a seguinte descrição das informações visíveis na página de auditoria:

Informações e detalhes do evento de auditoria

| Informações | Detalhes |

|---|---|

| Ator | Nome de exibição do indivíduo que disparou o evento de auditoria. |

| IP | O endereço IP do indivíduo que disparou o evento de auditoria. |

| Timestamp | Hora em que o evento disparado aconteceu. A hora é localizada no seu fuso horário. |

| Área | Área do produto no Azure DevOps em que o evento ocorreu. |

| Categoria | Descrição do tipo de ação que ocorreu (por exemplo, modificar, renomear, criar, excluir, remover, executar e acessar o evento). |

| Detalhes | Breve descrição do que aconteceu durante o evento. |

Cada evento de auditoria também registra informações adicionais de o que pode ser exibido na página de auditoria. Essas informações incluem o mecanismo de autenticação, uma ID de correlação para vincular eventos semelhantes, agente de usuário e mais dados, dependendo do tipo de evento de auditoria. Essas informações só podem ser exibidas exportando os eventos de auditoria por meio de CSV ou JSON.

ID e ID de correlação

Cada evento de auditoria tem identificadores exclusivos chamados de ID e CorrelationID. A ID de correlação é útil para localizar eventos de auditoria relacionados. Por exemplo, a criação de um projeto pode gerar várias dezenas de eventos de auditoria, todos vinculados pela mesma ID de correlação.

Quando uma ID de evento de auditoria corresponde à ID de correlação, ela indica que o evento de auditoria é o evento pai ou original. Para ver apenas os eventos de origem, procure eventos em que o ID Correlation ID. Se você quiser investigar um evento e seus eventos relacionados, procure todos os eventos com uma ID de correlação que corresponda à ID do evento de origem. Nem todos os eventos têm eventos relacionados.

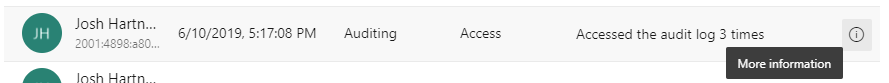

Eventos em massa

Alguns eventos de auditoria, conhecidos como "eventos de auditoria em massa", podem conter várias ações que ocorreram simultaneamente. Você pode identificar esses eventos pelo "ícone de informações" na extremidade direita do evento. Para exibir detalhes individuais das ações incluídas em eventos de auditoria em massa, consulte os dados de auditoria baixados.

Selecionar o ícone de informações exibe mais detalhes sobre o evento de auditoria.

À medida que você examina os eventos de auditoria, as colunas Categoria e Área podem ajudá-lo a filtrar e encontrar tipos específicos de eventos. As tabelas a seguir listam as categorias e áreas, juntamente com suas descrições:

Lista de eventos

Nós nos esforçamos para adicionar novos eventos de auditoria mensalmente. Se houver um evento que você gostaria de ver rastreado que não está disponível no momento, compartilhe sua sugestão conosco na Comunidade de Desenvolvedores.

Para obter uma lista abrangente de todos os eventos que podem ser emitidos por meio do recurso Auditoria, consulte a Lista de Eventos de Auditoria.

Observação

Deseja descobrir quais áreas de evento sua organização registra? Certifique-se de marcar a API de Consulta de Log de Auditoria: https://auditservice.dev.azure.com/{YOUR_ORGANIZATION}/_apis/audit/actions, substituindo {YOUR_ORGANIZATION} pelo nome da sua organização. Essa API retorna uma lista de todos os eventos de auditoria (ou ações) que sua organização pode emitir.

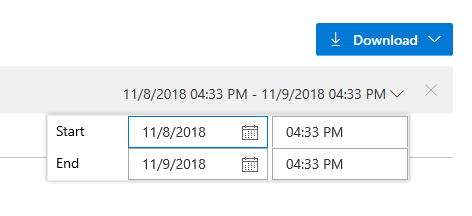

Filtrar log de auditoria por data e hora

Na interface do usuário de auditoria atual, você pode filtrar eventos somente por data ou intervalo de tempo.

Para restringir os eventos de auditoria visíveis, selecione o filtro de tempo.

Use os filtros para selecionar qualquer intervalo de tempo nos últimos 90 dias e reduzi-lo ao minuto. Depois de selecionar um intervalo de tempo, c

Selecione Aplicar no seletor de intervalo de tempo para iniciar a pesquisa. Por padrão, os 200 melhores resultados retornam para essa seleção de tempo. Se houver mais resultados, você pode rolar para baixo para carregar mais entradas na página.

Exportar eventos de auditoria

Para executar uma pesquisa mais detalhada nos dados de auditoria ou armazenar dados por mais de 90 dias, exporte os eventos de auditoria existentes. Você pode armazenar os dados exportados em outro local ou serviço.

Para exportar eventos de auditoria, selecione o botão Download . Você pode optar por baixar os dados como um arquivo CSV ou JSON.

O download inclui eventos com base no intervalo de tempo selecionado no filtro. Por exemplo, se você selecionar um dia, obterá dados de um dia. Para obter todos os 90 dias, selecione 90 dias no filtro de intervalo de tempo e inicie o download.

Observação

Para armazenamento e análise de longo prazo de seus eventos de auditoria, considere usar o recurso Audit Streaming para enviar seus eventos para uma ferramenta de SIEM (Gerenciamento de Eventos e Informações de Segurança). É recomendável exportar os logs de auditoria para análise rápida dos dados.

- Para filtrar dados além do intervalo de data/hora, baixe os logs como arquivos CSV e importe-os para o Microsoft Excel ou outros analisadores CSV para filtrar as colunas Área e Categoria.

- Para analisar conjuntos de dados maiores, carregue eventos de auditoria exportados em uma ferramenta SIEM (Gerenciamento de Eventos e Incidentes de Segurança) usando a função Audit Streaming. As ferramentas SIEM permitem reter mais de 90 dias de eventos, realizar pesquisas, gerar relatórios e configurar alertas com base em eventos de auditoria.

Limitações

As seguintes limitações se aplicam ao que pode ser auditado:

- Alterações de associação de grupo do Microsoft Entra: os logs de auditoria incluem atualizações para grupos do Azure DevOps e associação de grupo, quando uma área de evento é

Groups. No entanto, se você gerenciar a associação por meio de grupos do Microsoft Entra, as adições e remoções de usuários desses grupos do Microsoft Entra não serão incluídas nesses logs. Examine os logs de auditoria do Microsoft Entra para ver quando um usuário ou grupo foi adicionado ou removido de um grupo do Microsoft Entra. - Eventos de entrada: o Azure DevOps não rastreia eventos de entrada. Para examinar os eventos de entrada em sua ID do Microsoft Entra, exiba os logs de auditoria do Microsoft Entra.

- Adições indiretas de usuários: em alguns casos, os usuários podem ser adicionados à sua organização indiretamente e mostrar no log de auditoria como sendo adicionados por Azure DevOps Services. Por exemplo, se um usuário for atribuído a um item de trabalho, ele poderá ser adicionado automaticamente à organização. Embora um evento de auditoria seja gerado para o usuário que está sendo adicionado, não há um evento de auditoria correspondente para a atribuição de item de trabalho que disparou a adição do usuário. Para rastrear esses eventos, considere as seguintes ações:

- Revise o histórico do item de trabalho para obter os carimbos de data/hora correspondentes para ver se esse usuário foi atribuído a algum item de trabalho.

- Verifique o log de auditoria para ver se há eventos relacionados que possam fornecer contexto.

Perguntas frequentes

P: O que é o grupo DirectoryServiceAddMember e por que ele está aparecendo no log de auditoria?

R: O DirectoryServiceAddMember grupo ajuda a gerenciar a associação em sua organização. Muitas ações do sistema, do usuário e administrativas podem afetar a associação a esse grupo do sistema. Como esse grupo é usado apenas para processos internos, você pode desconsiderar as entradas de log de auditoria que capturam as alterações de associação para esse grupo.