O que é o Gerenciador de Firewall do Azure?

O Gerenciador de Firewall do Azure é um serviço de gerenciamento de segurança que fornece gerenciamento central de rotas e políticas de segurança para os parâmetros de segurança baseados em nuvem.

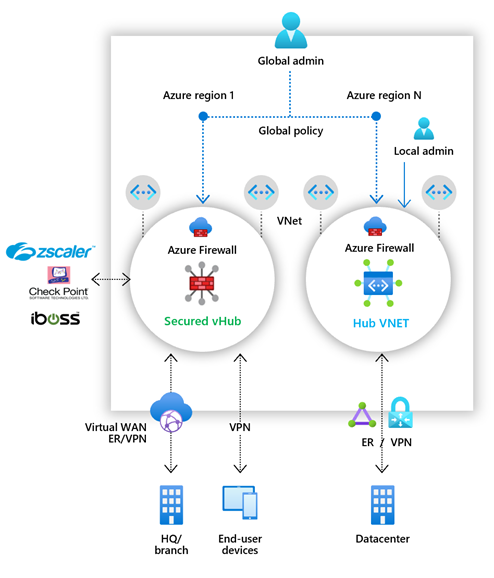

O Gerenciador de Firewall pode fornecer gerenciamento de segurança para dois tipos de arquitetura de rede:

Hub virtual seguro

Um Hub de WAN Virtual do Azure é um recurso gerenciado pela Microsoft que possibilita criar arquiteturas de hub e spoke facilmente. Quando as políticas de segurança e roteamento são associadas a esse hub, ele é chamado de hub virtual seguro .

Rede virtual de hub

Essa é uma rede virtual do Azure padrão que você cria e gerencia por conta própria. Quando as políticas de segurança são associadas a um hub como esse, ele é chamado de rede virtual de hub. Neste momento, apenas a Política de Firewall do Azure é compatível. Você pode emparelhar redes virtuais que contêm os serviços e servidores da sua carga de trabalho. Você também pode gerenciar firewalls em redes virtuais autônomas que não são emparelhadas com nenhum spoke.

Para obter uma comparação detalhada dos tipos de arquitetura de hub virtual seguro e rede virtual de hub, confira Quais são as opções de arquitetura do Gerenciador de Firewall do Azure?.

Recursos do Gerenciador de Firewall do Azure

O Gerenciador de Firewall do Azure oferece os seguintes recursos:

Implantação e configuração central do Firewall do Azure

Você pode implantar e configurar centralmente várias instâncias do Firewall do Azure que abrangem diferentes regiões e assinaturas do Azure.

Políticas hierárquicas (globais e locais)

Use o Gerenciador de Firewall do Azure para gerenciar de maneira centralizada as políticas do Firewall do Azure em vários hubs virtuais seguros. Suas equipes de TI centralizadas podem criar políticas globais de firewall para impor políticas de firewall em toda a organização entre as equipes. As políticas de firewall criadas localmente proporcionam um modelo de autoatendimento do DevOps para oferecer maior agilidade.

Integrado com segurança como serviço parceiro para segurança avançada

Além do Firewall do Azure, você pode integrar provedores de SECaaS (segurança como serviço) parceiros para fornecer mais proteção de rede para sua rede virtual e conexões de Internet de branch.

Esse recurso está disponível somente com implantações de hub virtual seguro.

Filtragem de tráfego da rede virtual para a Internet (V2I)

- Filtre o tráfego de rede virtual de saída com seu provedor de segurança parceiro preferido.

- Aproveite a proteção avançada da Internet com reconhecimento de usuário para suas cargas de trabalho na nuvem em execução no Azure.

Filtragem de tráfego de Branch para Internet (B2I)

Aproveite a conectividade e a distribuição global do Azure para adicionar facilmente filtragem de parceiros para cenários de branch para Internet.

Para obter mais informações sobre os provedores de parceiros de segurança, confira O que são provedores de parceiros de segurança do Gerenciador de Firewall do Azure?

Gerenciamento de rota centralizado

Encaminhe facilmente o tráfego para o hub seguro para filtragem e registro, sem a necessidade de configurar manualmente as Rotas Definidas pelo Usuário (UDR) nas redes virtuais de spoke.

Esse recurso está disponível somente com implantações de hub virtual seguro.

Você pode usar provedores parceiros para filtragem de tráfego de branch para Internet (B2I), lado a lado com o Firewall do Azure de branch para rede virtual (B2V), de rede virtual para rede virtual (V2V) e de rede virtual para Internet (V2I).

Plano de proteção contra DDoS

Você pode associar suas redes virtuais a um Plano de Proteção contra DDoS no Gerenciador de Firewall do Azure. Para saber mais, confira Configurar um plano de Proteção contra DDoS do Azure usando o Gerenciador de Firewall do Azure.

Gerenciar políticas de Firewall de Aplicativo Web

Você pode criar e associar políticas de WAF (Firewall de Aplicativo Web) de maneira centralizada para as plataformas de entrega de aplicativos, incluindo o Azure Front Door e o Gateway de Aplicativo do Azure. Para saber mais, confira Gerenciar políticas do Firewall de Aplicativo Web.

Disponibilidade de região

As Políticas de Firewall do Azure podem ser usadas entre regiões. Por exemplo, você pode criar uma política no oeste dos EUA e usá-la no leste dos EUA.

Problemas conhecidos

O Gerenciador de Firewall do Azure apresenta os seguintes problemas conhecidos:

| Problema | Descrição | Atenuação |

|---|---|---|

| Separação de tráfego | No momento, não há suporte para a separação de tráfego do Microsoft 365 e do PaaS público do Azure. Dessa forma, a seleção de um provedor parceiro para V2I ou B2I também envia todo o tráfego de PaaS público do Azure e do Microsoft 365 por meio do serviço parceiro. | Investigando a divisão de tráfego no hub. |

| As políticas básicas devem estar na mesma região que a política local | Crie todas as políticas locais na mesma região que a política básica. Você ainda pode aplicar uma política que foi criada em uma região em um hub seguro de outra região. | Investigando |

| Filtro do tráfego entre hubs em implantações de hub virtual seguro | A filtragem da comunicação do Hub Virtual Seguro para o Hub Virtual Seguro é suportada com o recurso Intenção de Roteamento. | Habilite a Intenção de Roteamento no seu Hub de WAN Virtual definindo o Entre hubs como Habilitado no Gerenciador de Firewall do Azure. Consulte a documentação Intenção de Roteamento para obter mais informações sobre esse recurso. A única configuração de roteamento de WAN Virtual que habilita a filtragem de tráfego entre hubs é a intenção de Roteamento. |

| Tráfego de branch a branch com a filtragem de tráfego privado habilitada | O tráfego do branch para o branch pode ser inspecionado pelo Firewall do Azure em cenários de hub protegido se a Intenção de Roteamento estiver habilitada. | Habilite a Intenção de Roteamento no seu Hub de WAN Virtual definindo o Entre hubs como Habilitado no Gerenciador de Firewall do Azure. Consulte a documentação Intenção de Roteamento para obter mais informações sobre esse recurso. A única configuração de roteamento de WAN Virtual que permite que habilita tráfego privado entre branch é a intenção de roteamento. |

| Todos os Hubs Virtuais Seguros que compartilham a mesma WAN virtual devem estar no mesmo grupo de recursos. | Esse comportamento está alinhado aos Hubs da WAN Virtual hoje. | Crie várias WANs Virtuais para permitir que os Hubs Virtuais Seguros sejam criados em diferentes grupos de recursos. |

| Falha na adição de endereço IP em massa | O firewall do hub seguro entrará em um estado de falha se você adicionar vários endereços IP públicos. | Adicione incrementos menores de endereços IP públicos. Por exemplo, adicione 10 de cada vez. |

| Não há suporte à Proteção contra DDoS com hubs virtuais seguros | A Proteção contra DDoS não está integrada aos vWANs. | Investigando |

| Logs de atividade sem suporte completo | Atualmente, a política de firewall não dá suporte a logs de atividade. | Investigando |

| Descrição das regras sem suporte total | A política de firewall não exibe a descrição das regras em uma exportação do ARM. | Investigando |

| O Gerenciador de Firewall do Azure substitui rotas estáticas e personalizadas que causam tempo de inatividade no hub de WAN virtual. | Você não deve usar o Gerenciador de Firewall do Azure para gerenciar suas configurações em implantações configuradas com rotas personalizadas ou estáticas. As atualizações do Gerenciador de Firewall podem potencialmente substituir configurações de rota estáticas ou personalizadas. | Se você usar rotas estáticas ou personalizadas, use a página WAN virtual para gerenciar as configurações de segurança e evitar a configuração por meio do Gerenciador de Firewall do Azure. Para obter mais informações, confira Cenário: Firewall do Azure – personalizado. |