Visão geral da política do Gerenciador de Firewall do Azure

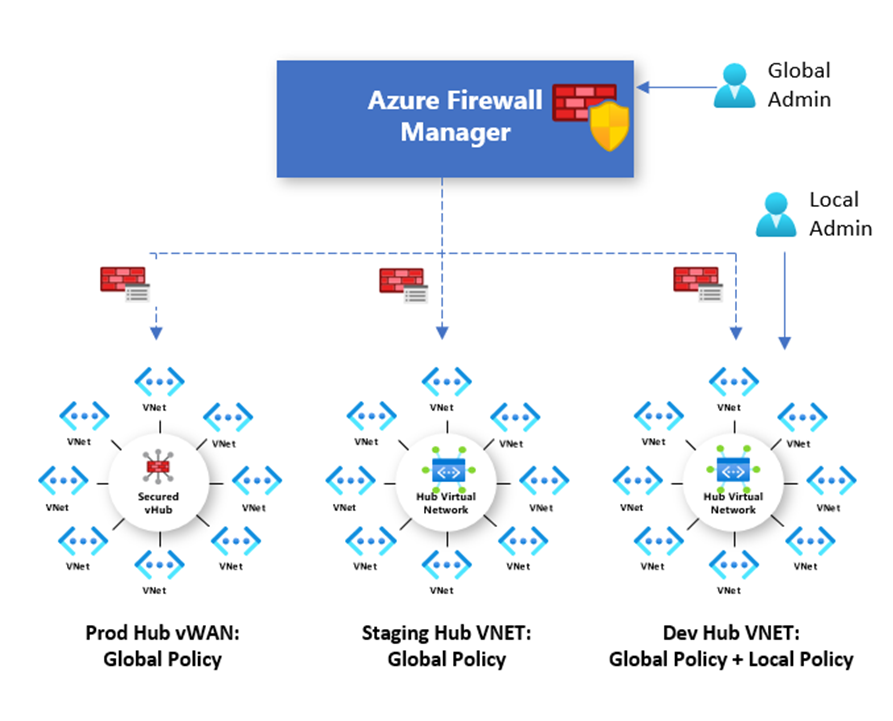

A política de firewall é o método recomendado para configurar o Firewall do Azure. É um recurso global que pode ser usado em várias instâncias do Firewall do Azure em hubs virtuais seguros e redes virtuais de hub. As políticas funcionam em regiões e assinaturas diferentes.

Criação e associação de política

Uma política pode ser criada e gerenciada de várias maneiras, incluindo o portal do Azure, a API REST, os modelos, o Azure PowerShell, a CLI e o Terraform.

Você também pode migrar regras clássicas existentes do Firewall do Azure usando o portal ou o Azure PowerShell para criar políticas. Para obter mais informações, confira Como migrar configurações do Firewall do Azure para a política de Firewall do Azure.

As políticas podem ser associadas a um ou mais hubs virtuais ou VNets. O firewall pode estar em qualquer assinatura associada à sua conta e em qualquer região.

Regras e políticas clássicas

O Firewall do Azure dá suporte a regras e políticas clássicas, mas a política é a configuração recomendada. A seguinte tabela compara políticas e regras:

| Assunto | Política | Regras clássicas |

|---|---|---|

| Contém | Regras de NAT, Rede e Aplicativo, configurações personalizadas de proxy DNS e DNS, Grupos de IP e configurações da Inteligência Contra Ameaças (incluindo lista de permissões), IDPS, inspeção de TLS, categorias da Web, filtragem de URL | Regras de NAT, Rede e Aplicativo, configurações personalizadas de proxy DNS e DNS, Grupos de IP e configurações da Inteligência Contra Ameaças (incluindo lista de permissões) |

| Protege | Hubs virtuais e redes virtuais | Somente Redes Virtuais |

| Experiência do Portal | Gerenciamento central usando o Gerenciador de Firewall | Experiência de firewall autônomo |

| Suporte a vários firewalls | A política de firewall é um recurso separado que pode ser usado em firewalls | Exportar e importar regras manualmente ou usar soluções de gerenciamento de terceiros |

| Preços | Cobrado com base na associação de firewall. Veja Preço. | Grátis |

| Mecanismos de implantação compatíveis | Portal, API REST, modelos, Azure PowerShell e CLI | Portal, API REST, modelos, PowerShell e CLI. |

Políticas Básica, Standard e Premium

O Firewall do Azure dá suporte a políticas Basic, Standard e Premium. A tabela a seguir resume as diferenças entre essas políticas:

| Tipo de política | Suporte a recursos | Suporte a SKU de firewall |

|---|---|---|

| Política básica | Regras de NAT, Regras de Rede, Regras de aplicativo Grupos de IP Inteligência contra ameaças (alertas) |

Básico |

| Política Standard | Regras de NAT, Regras de Rede, Regras de aplicativo DNS personalizado, proxy DNS Grupos de IP Categorias da Web Inteligência contra ameaças |

Standard ou Premium |

| Políticas Premium | Suporte a todos os recursos Standard, além de: Inspeção TLS Categorias da Web Filtragem de URL IDPS |

Premium |

Políticas hierárquicas

Políticas podem ser criadas do zero ou herdadas de políticas existentes. A herança permite que o DevOps crie políticas de firewall locais sobre a política base obrigatória da organização.

As políticas criadas com políticas pai não vazias herdam todas as coleções de regras da política pai. A política pai e a política filho devem estar na mesma região. Uma política de firewall pode ser associada a firewalls entre regiões, independentemente de onde eles estão armazenados.

As coleções de regras de rede herdadas de uma política pai sempre terão prioridade sobre as coleções de regras de rede definidas como parte de uma nova política. A mesma lógica também se aplica às coleções de regras de aplicativo. No entanto, as coleções de regras de rede são sempre processadas antes de coleções de regras de aplicativo, independentemente da herança.

O modo de inteligência contra ameaças também é herdado da política pai. Você pode definir o modo de inteligência contra ameaças para um valor diferente a fim de substituir esse comportamento, mas não pode desativá-lo. Só é possível substituí-lo por um valor mais estrito. Por exemplo, se a política pai estiver definida como Somente alerta, você poderá configurar essa política local para Alertar e recusar.

Assim como o modo da Inteligência Contra Ameaças, a lista de permissões da Inteligência Contra Ameaças é herdada da política pai. A política filho pode adicionar outros endereços IP à lista de permissões.

As coleções de regras de NAT não são herdadas porque são específicas a um determinado firewall.

Com a herança, todas as alterações na política pai são aplicadas automaticamente a políticas filho de firewall associadas.

Alta disponibilidade interna

A alta disponibilidade está incorporada, então não há nada que você precise configurar. Você pode criar um objeto do Azure Firewall Policy em qualquer região e vinculá-lo globalmente a várias instâncias do Firewall do Azure no mesmo locatário do Azure AD. Se a região em que você cria a Política ficar inativa e tiver uma região emparelhada, os metadados do objeto do Azure Resource Manager (ARM) falharão automaticamente na região secundária. Durante o failover ou se a região única sem par permanecer em um estado com falha, você não poderá modificar o objeto de Política de Firewall do Azure. No entanto, as instâncias do Firewall do Azure vinculadas à Política de Firewall continuam operando. Para obter mais informações, confira Replicação entre regiões no Azure: continuidade dos negócios e recuperação de desastres.

Preços

As políticas são cobradas com base nas associações de firewall. Uma política com zero ou uma associação de firewall é gratuita. Uma política com várias associações de firewall é cobrada segundo uma taxa fixa. Para obter mais informações, confira Preços do Gerenciador de Firewall do Azure.

Próximas etapas

- Saiba como implantar um Firewall do Azure – Tutorial: Proteger sua rede na nuvem com o Gerenciador de Firewall do Azure usando o portal do Azure

- Saiba mais sobre segurança de rede do Azure