Monitorar o Firewall do Azure

Este artigo descreve:

- Os tipos de dados de monitoramento que você pode coletar para esse serviço.

- Maneiras de analisar esses dados.

Observação

Se já estiver familiarizado com esse serviço e/ou com o Azure Monitor e apenas quiser saber como analisar os dados de monitoramento, confira a seção Analisar ao final deste artigo.

Quando seus aplicativos e processos de negócios críticos dependem de recursos do Azure, você precisa monitorar e receber alertas para o seu sistema. O serviço do Azure Monitor coleta e agrega métricas e logs de cada componente do seu sistema. O Azure Monitor lhe fornece uma exibição da disponibilidade, desempenho e resiliência e notifica você em caso de problemas. Você pode usar o portal do Azure, o PowerShell, a CLI do Azure, a API REST ou as bibliotecas de cliente para configurar e exibir dados de monitoramento.

- Para obter mais informações sobre o Azure Monitor, confira a Visão geral do Azure Monitor.

- Para obter mais informações sobre como monitorar os recursos do Azure de modo geral, confira Monitorar os recursos do Azure com o Azure Monitor.

Você pode usar logs e métricas do Firewall do Azure para monitorar seu tráfego e operações dentro do firewall. Esses logs e métricas têm várias finalidades essenciais, incluindo:

Análise de Tráfego: Use logs para examinar e analisar o tráfego que passa pelo firewall. Essa análise inclui examinar tráfego permitido e negado, inspecionar endereços IP de origem e destino, URLs, números de porta, protocolos e mais. Esses insights são essenciais para entender os padrões de tráfego, identificar potenciais ameaças de segurança e solucionar problemas de conectividade.

Métricas de Desempenho e Integridade: As métricas do Firewall do Azure fornecem métricas de desempenho e integridade, como dados processados, taxa de transferência, contagem de ocorrências de regras e latência. Monitore essas métricas para avaliar a integridade geral do seu firewall, identificar gargalos de desempenho e detectar anomalias.

Trilha de Auditoria: Os logs de atividade habilitam a auditoria de operações relacionadas aos recursos do firewall, capturando ações como criação, atualização ou exclusão de regras e políticas do firewall. Revisar os logs de atividades ajuda a manter um registro histórico das alterações de configuração e garante conformidade com os requisitos de segurança e auditoria.

Tipos de recurso

O Azure usa o conceito de tipos de recursos e IDs para identificar tudo em uma assinatura. Os tipos de recurso também fazem parte das IDs de recursos para cada recurso em execução no Azure. Por exemplo, um tipo de recurso para uma máquina virtual é Microsoft.Compute/virtualMachines. Para obter uma lista de serviços e os tipos de recursos associados a eles, confira Provedores de recursos.

O Azure Monitor organiza os principais dados de monitoramento de maneira similar em métricas e logs com base em tipos de recursos, também chamados de namespaces. Métricas e logs diferentes estão disponíveis para diferentes tipos de recursos. Seu serviço pode estar associado a mais de um tipo de recurso.

Para obter mais informações sobre os tipos de recursos do Firewall do Azure, confira Referência de dados de monitoramento do Firewall do Azure.

Armazenamento de dados

Para o Azure Monitor:

- Os dados de métricas são armazenados no banco de dados de métricas do Azure Monitor.

- Os dados de log são armazenados no repositório de logs do Azure Monitor. O Log Analytics é uma ferramenta no portal do Azure que pode consultar esse repositório.

- O log de atividades do Azure é um repositório separado com uma interface própria no portal do Azure.

Opcionalmente, você pode rotear dados de log de métricas e atividades para o armazenamento de logs do Azure Monitor. Em seguida, você pode usar o Log Analytics para consultar os dados e correlacioná-los com outros dados de log.

Muitos serviços podem usar configurações de diagnóstico para enviar dados de métricas e logs para outros locais de armazenamento fora do Azure Monitor. Os exemplos incluem o Armazenamento do Azure, sistemas de parceiros hospedados e sistemas de parceiros não Azure, usando Hubs de Eventos.

Para obter informações detalhadas sobre como o Azure Monitor armazena dados, confira Plataforma de dados do Azure Monitor.

Métricas de plataforma do Azure Monitor

O Azure Monitor fornece métricas de plataforma para a maioria dos serviços. Essas métricas são:

- Definidas individualmente para cada namespace.

- Armazenadas no banco de dados de métricas da série temporal do Azure Monitor.

- Leves e capazes de dar suporte a alertas quase em tempo real.

- Usadas para acompanhar o desempenho de um recurso ao longo do tempo.

Coleta: O Azure Monitor coleta as métricas da plataforma automaticamente. Nenhuma configuração é necessária.

Roteamento: Você também pode rotear métricas de plataforma para o Azure Monitor Logs/Log Analytics para que possa consultá-las com outros dados de log. Para obter mais informações, confira a Configuração de diagnóstico de métricas. Para saber como definir as configurações de diagnóstico para um serviço, confira Criar configurações de diagnóstico no Azure Monitor.

Para obter uma lista de todas as métricas que é possível coletar para todos os recursos no Azure Monitor, confira Métricas com suporte no Azure Monitor.

Para obter uma lista das métricas disponíveis para o Firewall do Azure, confira Referência de dados de monitoramento do Firewall do Azure.

Logs de recursos do Azure Monitor

Os logs de recursos fornecem insights sobre as operações que foram executadas por um recurso do Azure. Os logs são gerados automaticamente, mas você precisa encaminhá-los para os logs do Azure Monitor para serem salvos ou consultados. Os logs são organizados em categorias. Um determinado namespace pode ter várias categorias de logs de recursos.

Coleta: Os logs de recursos não serão coletados nem armazenados enquanto você não criar uma configuração de diagnóstico e encaminhar os logs para um ou mais locais. Ao criar uma configuração de diagnóstico, você especifica quais categorias de logs coletar. Há várias maneiras de criar e manter configurações de diagnóstico, incluindo o portal do Azure, programaticamente e por meio do Azure Policy.

Encaminhamento: O padrão sugerido é encaminhar os logs de recursos para os logs do Azure Monitor para que você possa consultá-los com outros dados de logs. Também estão disponíveis outros locais, como o Armazenamento do Microsoft Azure, os Hubs de Eventos do Azure e determinados parceiros de monitoramento da Microsoft. Para obter mais informações, confira Logs de recursos do Azure e Destinos de logs de recursos.

Para obter informações detalhadas sobre como coletar, armazenar e encaminhar logs de recursos, confira Configurações de diagnóstico no Azure Monitor.

Para obter uma lista de todas as categorias de logs de recursos disponíveis no Azure Monitor, confira Logs de recursos com suporte no Azure Monitor.

Todos os logs de recursos no Azure Monitor têm os mesmos campos de cabeçalho, seguidos de campos específicos do serviço. O esquema comum está descrito em Esquema do log de recursos do Azure Monitor.

Para exibir as categorias de log de recursos disponíveis, suas tabelas do Log Analytics associadas e os esquemas de logs do Firewall do Azure, confira Referência de dados de monitoramento do Firewall do Azure.

A Pasta de Trabalho do Firewall do Azure oferece uma tela flexível para análise de dados do Firewall do Azure. Você pode usá-la para criar relatórios visuais avançados dentro do portal do Azure. Você pode explorar vários Firewalls implantados no Azure e combiná-los em experiências interativas unificadas.

Você também pode se conectar à sua conta de armazenamento e recuperar as entradas de log JSON para logs de desempenho e acesso. Depois de baixar os arquivos JSON, você pode convertê-los em CSV e exibi-los no Excel, no Power BI ou em qualquer outra ferramenta de visualização de dados.

Dica

Se estiver familiarizado com o Visual Studio e os conceitos básicos de alteração de valores de constantes e variáveis em C#, você poderá usar as ferramentas de conversor de log disponíveis no GitHub.

Log de atividades do Azure

O log de atividades contém eventos de nível de assinatura que acompanham as operações de cada recurso do Azure, conforme visto fora desse recurso, por exemplo, criar um recurso ou iniciar uma máquina virtual.

Coleta: Os eventos do log de Atividades são gerados e coletados automaticamente em um repositório separado para serem vistos no portal do Azure.

Roteamento: você pode enviar dados de log de atividades para os logs do Azure Monitor para analisá-los junto com outros dados de log. Também estão disponíveis outros locais, como o Armazenamento do Microsoft Azure, os Hubs de Eventos do Azure e determinados parceiros de monitoramento da Microsoft. Para obter mais informações sobre como encaminhar o log de atividades, confira Visão geral do log de atividades do Azure.

Logs estruturados do Firewall do Azure

Os logs estruturados são um tipo de dados de log organizados em um formato específico. Eles usam um esquema predefinido para estruturar dados de log de uma maneira que facilita a pesquisa, o filtro e a análise. Ao contrário dos logs não estruturados, que consistem em texto de forma livre, os logs estruturados têm um formato consistente que os computadores podem analisar.

Os logs estruturados do Firewall do Azure fornecem uma exibição mais detalhada dos eventos de firewall. Eles incluem informações como endereços IP de origem e destino, protocolos, números de porta e ações executadas pelo firewall. Eles também incluem mais metadados, como a hora do evento e o nome da instância do Firewall do Azure.

Atualmente, os seguintes logs de diagnóstico estão disponíveis para o Firewall do Azure:

- Log de regra de aplicativo

- Log de regra de rede

- Log do proxy DNS

Essas categorias de log usam o modo de diagnóstico do Azure. Nesse modo, todos os dados de qualquer configuração de diagnóstico são coletados na tabela AzureDiagnostics.

Com os logs estruturados, você poderá optar por usar Tabelas Específicas de Recursos em vez de uma tabela AzureDiagnostics existente. Caso ambos os conjuntos de logs sejam necessários, pelo menos duas configurações de diagnóstico precisam ser criadas por firewall.

Modo específico do recurso

No modo específico Recurso, as tabelas individuais no workspace selecionado são criadas para cada categoria selecionada na configuração de diagnóstico. Esse método é recomendado, pois:

- pode reduzir os custos gerais de registro em log em até 80%.

- torna muito mais fácil trabalhar com os dados em consultas de log.

- facilita a descoberta de esquemas e sua estrutura.

- melhora o desempenho entre a latência de ingestão e os tempos de consulta.

- permite que você conceda direitos de RBAC do Azure em uma tabela específica.

Novas tabelas específicas de recursos agora estão disponíveis na configuração de diagnóstico que permite que você utilize as seguintes categorias:

- Log de regras de rede – contém todos os dados de log de Regra de Rede. Cada correspondência entre o plano de dados e a regra de rede cria uma entrada de log com o pacote do plano de dados e os atributos da regra correspondente.

- Log de regras NAT – contém todos os dados de log de eventos DNAT (Tradução de Endereço de Rede de Destino). Cada correspondência entre o plano de dados e a regra DNAT cria uma entrada de log com o pacote do plano de dados e os atributos da regra correspondente.

- Log de regras do aplicativo – contém todos os dados de log de regras do aplicativo. Cada correspondência entre o plano de dados e a regra do Aplicativo cria uma entrada de log com o pacote do plano de dados e os atributos da regra correspondente.

- Log de Inteligência contra Ameaças – contém todos os eventos da Inteligência contra Ameaças.

- Log IDPS – contém todos os pacotes de plano de dados que foram combinados com uma ou mais assinaturas IDPS.

- Log de proxy DNS – contém todos os dados de log de eventos do Proxy DNS.

- FQDN interno resolve o log de falhas – contém todas as solicitações internas de resolução FQDN do Firewall que resultaram em falha.

- Log de agregação de regra de aplicativo – contém dados agregados do log de regras do aplicativo para a Análise de Políticas.

- Log de agregação de regra de rede – contém dados de log de regras de rede agregados para Análise de Política.

- Log de agregação de regra NAT – contém dados de log de regras NAT agregados para Análise de Política.

- Log dos principais fluxos: o log dos principais fluxos (Fluxos grandes) mostra as principais conexões que estão contribuindo para uma taxa de transferência mais alta passando pelo firewall.

- Rastreamento de fluxo: contém sinalizadores, informações de fluxo e o período de tempo em que os fluxos foram registrados. Você pode ver informações de fluxo completo, como SYN, SYN-ACK, FIN, FIN-ACK, RST, INVALID (fluxos).

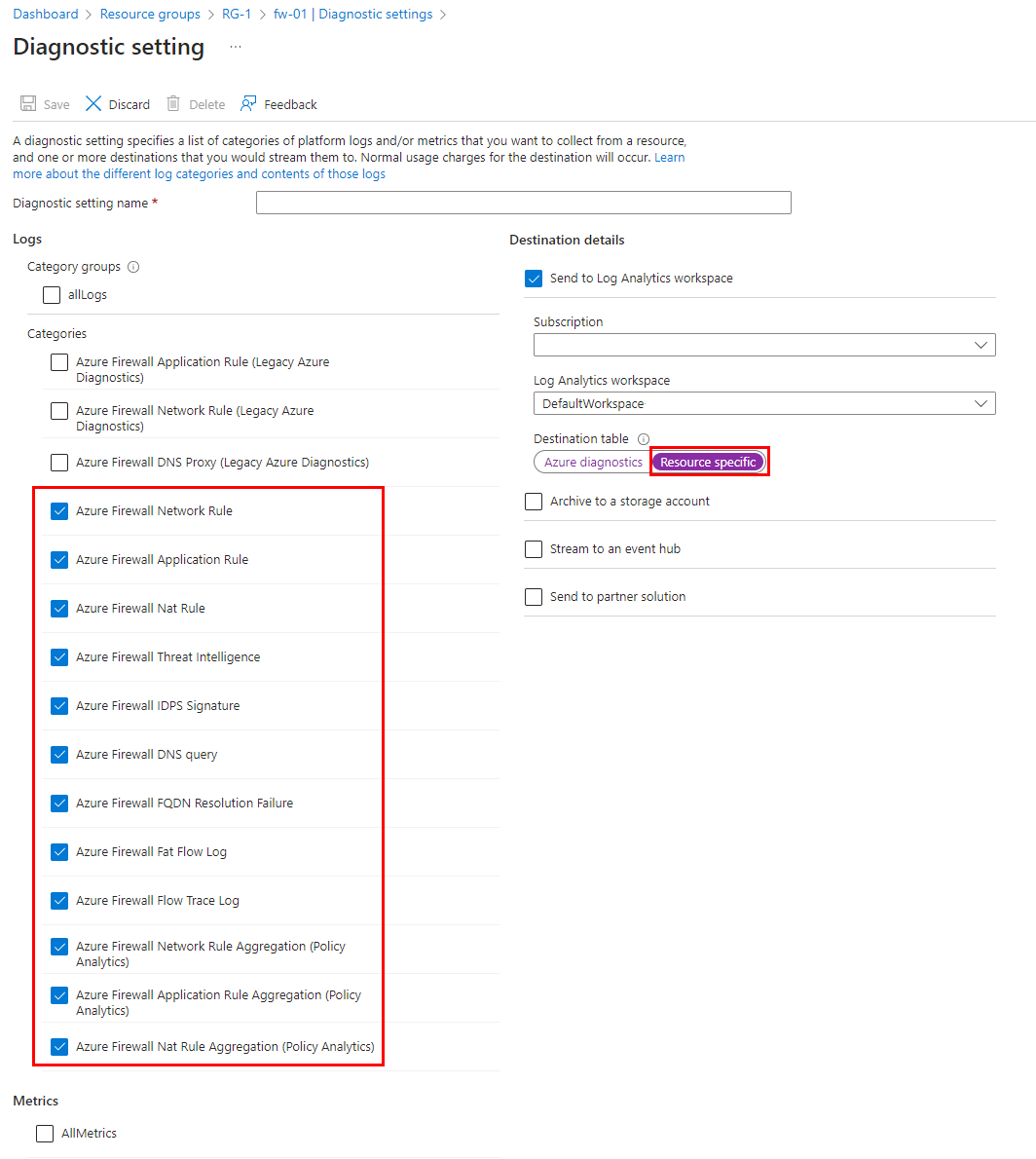

Habilitar logs estruturados

Para habilitar os logs estruturados do Firewall do Azure, primeiro você deve configurar um workspace do Log Analytics em sua assinatura do Azure. Esse workspace é usado para armazenar os logs estruturados gerados pelo Firewall do Azure.

Depois de configurar o workspace do Log Analytics, você poderá habilitar logs estruturados no Firewall do Azure navegando até a página Configurações de diagnóstico do Firewall no portal do Azure. Nela, você deve selecionar a tabela de destino específica do recurso e selecionar o tipo de eventos que deseja registrar.

Observação

Não há nenhum requisito para habilitar esse recurso com um sinalizador de recurso ou comandos do Azure PowerShell.

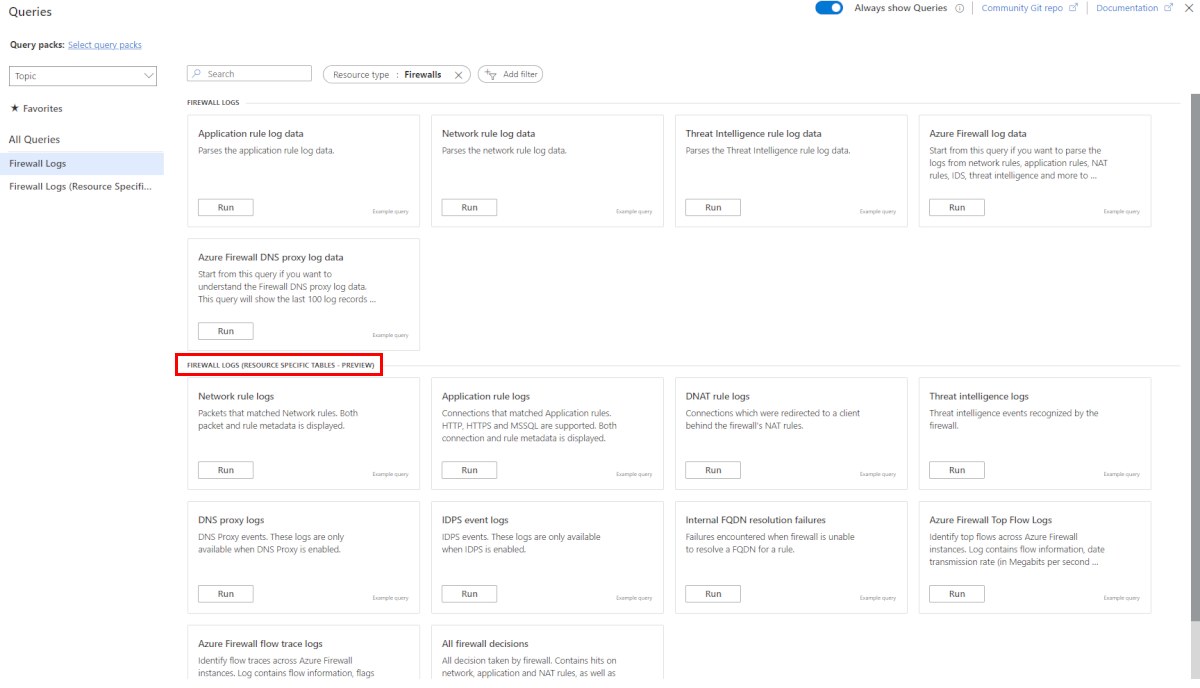

Consultas de log estruturados

Uma lista de consultas predefinidas está disponível no portal do Azure. Essa lista tem uma consulta de log KQL (Linguagem de Consulta Kusto) predefinida para cada categoria e uma consulta unida mostrando todos os eventos de log do firewall do Azure em exibição única.

Pasta de trabalho do Firewall do Azure

A Pasta de Trabalho do Firewall do Azure oferece uma tela flexível para análise de dados do Firewall do Azure. Você pode usá-la para criar relatórios visuais avançados dentro do portal do Azure. Você pode explorar vários firewalls implantados no Azure e combiná-los em experiências interativas unificadas.

Para implantar a nova pasta de trabalho que usa os logs estruturados do Firewall do Azure, consulte a Pasta de Trabalho do Azure Monitor para Firewall do Azure.

Logs herdados do Diagnóstico do Azure

Os logs herdados do Diagnóstico do Azure são as consultas de log originais do Firewall do Azure que produzem dados de log em formato de texto não estruturado ou livre. As categorias de logs herdados do Firewall do Azure usam modo de diagnósticos do Azure, coletando todos os dados na tabela AzureDiagnostics. Caso sejam necessários tanto os Logs Estruturados quanto os Logs de Diagnósticos, pelo menos duas configurações de diagnóstico precisam ser criadas por firewall.

Há suporte para as seguintes categorias de log nos logs de diagnóstico:

- Regra de aplicativo do Firewall do Azure

- Regra de rede do Firewall do Azure

- Proxy DNS do Firewall do Azure

Para saber como habilitar o registro em log de diagnóstico usando o portal do Azure, confira Habilitar logs estruturados.

Log de regra de aplicativo

O log de regra do aplicativo é salvo em uma conta de armazenamento, transmitido para Hubs de Eventos e/ou enviados aos logs do Azure Monitor somente se você o tiver habilitado para cada Firewall do Azure. Cada nova conexão que corresponda a uma de suas regras de aplicativo configurado gera um log para a conexão aceita/negada. Os dados são registrados no formato JSON, conforme mostrado nos seguintes exemplos:

Category: application rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.1.0.5:55640 to mydestination.com:443. Action: Allow. Rule Collection: collection1000. Rule: rule1002"

}

}

{

"category": "AzureFirewallApplicationRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallApplicationRuleLog",

"properties": {

"msg": "HTTPS request from 10.11.2.4:53344 to www.bing.com:443. Action: Allow. Rule Collection: ExampleRuleCollection. Rule: ExampleRule. Web Category: SearchEnginesAndPortals"

}

}

Log de regra de rede

O log de regra da rede é salvo em uma conta de armazenamento, transmitido para Hubs de Eventos e/ou enviados aos logs do Azure Monitor somente se você o tiver habilitado para cada Firewall do Azure. Cada nova conexão que corresponda a uma de suas regras de rede configuradas gera um log para a conexão aceita/negada. Os dados são registrados no formato JSON, conforme mostrado no seguinte exemplo:

Category: network rule logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-06-14T23:44:11.0590400Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallNetworkRuleLog",

"properties": {

"msg": "TCP request from 111.35.136.173:12518 to 13.78.143.217:2323. Action: Deny"

}

}

Log do proxy DNS

O log do proxy DNS é salvo em uma conta de armazenamento, transmitido para Hubs de Eventos e/ou enviados aos logs do Azure Monitor somente se você o tiver habilitado para cada Firewall do Azure. Esse log rastreia mensagens DNS para um servidor DNS configurado com o proxy DNS. Os dados são registrados no formato JSON, conforme mostrado nos seguintes exemplos:

Category: DNS proxy logs.

Time: log timestamp.

Properties: currently contains the full message.

note: this field will be parsed to specific fields in the future, while maintaining backward compatibility with the existing properties field.

Sucesso:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": "DNS Request: 11.5.0.7:48197 – 15676 AAA IN md-l1l1pg5lcmkq.blob.core.windows.net. udp 55 false 512 NOERROR - 0 2.000301956s"

}

}

Falha:

{

"category": "AzureFirewallDnsProxy",

"time": "2020-09-02T19:12:33.751Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallDnsProxyLog",

"properties": {

"msg": " Error: 2 time.windows.com.reddog.microsoft.com. A: read udp 10.0.1.5:49126->168.63.129.160:53: i/o timeout”

}

}

Formato da mensagem:

[client’s IP address]:[client’s port] – [query ID] [type of the request] [class of the request] [name of the request] [protocol used] [request size in bytes] [EDNS0 DO (DNSSEC OK) bit set in the query] [EDNS0 buffer size advertised in the query] [response CODE] [response flags] [response size] [response duration]

Analisar dados de monitoramento

Existem várias ferramentas para analisar os dados de monitoramento.

Ferramentas do Azure Monitor

O Azure Monitor dá suporte às seguintes ferramentas básicas:

Explorador de Métricas, uma ferramenta no portal do Azure que permite que você veja e analise as métricas de recursos do Azure. Para obter mais informações sobre essa ferramenta, consulte Analisar métricas com o explorador de métricas do Azure Monitor.

Log Analytics, uma ferramenta no portal do Azure que permite consultar e analisar dados de log usando o KQL (Linguagem de Consulta Kusto). Para obter mais informações, consulte Introdução às consultas de log no Azure Monitor.

O log de atividades, que tem uma interface do usuário no portal do Azure para exibição e pesquisas básicas. Para fazer uma análise mais detalhada, você precisa encaminhar os dados para os logs do Azure Monitor e executar consultas mais complexas no Log Analytics.

As ferramentas que permitem uma visualização mais complexa incluem:

- Painéis, que permitem que você combine diferentes tipos de dados em um único painel no portal do Azure.

- Pastas de Trabalho, relatórios personalizáveis que você pode criar no portal do Azure. As pastas de trabalho podem incluir texto, métricas e consultas de log.

- Grafana, uma ferramenta de plataforma aberta que oferece excelência em termos de painéis operacionais. Você pode usar o Grafana para criar painéis que incluem dados de várias fontes além do Azure Monitor.

- Power BI, um serviço de análises corporativas que fornece visualizações interativas nas diversas fontes de dados. Você pode configurar o Power BI para importar dados de log automaticamente do Azure Monitor a fim de aproveitar essas visualizações.

Ferramentas de exportação do Azure Monitor

Você pode obter dados do Azure Monitor em outras ferramentas usando os seguintes métodos:

Métricas: Use a API REST para métricas para extrair dados de métricas do banco de dados de métricas do Azure Monitor. A API dá suporte a expressões de filtros para refinar os dados recuperados. Para obter mais informações, confira Referência da API REST do Azure Monitor.

Logs: Use a API REST ou as bibliotecas de cliente associadas.

Outra opção é a exportação de dados do workspace.

Para começar a usar a API REST do Azure Monitor, confira o Passo a passo da API REST de monitoramento do Azure.

Consultas do Kusto

Analise os dados de monitoramento nos logs do Azure Monitor/no repositório do Log Analytics usando o KQL (Linguagem de Consulta Kusto).

Importante

Quando você seleciona Logs no menu do serviço no portal, o Log Analytics é aberto com o escopo da consulta definido para o serviço atual. Esse escopo significa que as consultas de log incluirão apenas dados desse tipo de recurso. Se você quiser executar uma consulta que inclua dados de outros serviços do Azure, selecione Logs no menu do Azure Monitor. Confira Escopo da consulta de log e intervalo de tempo no Log Analytics do Azure Monitor para obter detalhes.

Para obter uma lista de consultas comuns para qualquer serviço, confira a Interface de consultas do Log Analytics.

Alertas

Os alertas do Azure Monitor o notificam proativamente quando condições específicas são encontradas em seus dados de monitoramento. Os alertas permitem que você identifique e resolva problemas no seu sistema antes que os clientes os percebam. Para saber mais, confira Alertas do Azure Monitor.

Existem muitas fontes de alertas comuns para os recursos do Azure. Para obter exemplos de alertas comuns para recursos do Azure, confira Amostra de consultas de alerta de logs. O site Alertas de Linha de Base do Azure Monitor (AMBA) fornece um método semiautomatizado de implementação de alertas, painéis e diretrizes importantes de métrica de plataforma. O site se aplica a um subconjunto de serviços do Azure em contínua expansão, incluindo todos os serviços que fazem parte da Zona de Destino do Azure (ALZ).

O esquema de alerta comum padroniza a consumo do Azure Monitor para notificações de alerta no Azure. Para obter mais informações, confira Esquema de alertas comuns.

Tipos de alertas

Você pode receber alertas sobre qualquer fonte de dados de log ou métrica na plataforma de dados do Azure Monitor. Existem muitos tipos diferentes de alertas dependendo dos serviços que você está monitorando e dos dados de monitoramento que você está coletando. Diferentes tipos de alertas têm diversos benefícios e desvantagens. Para obter mais informações, confira Escolha o tipo de alerta de monitoramento correto para você.

A lista a seguir descreve os tipos de alertas do Azure Monitor que você pode criar:

- Os Alertas de métricas avaliam as métricas de recursos a intervalos regulares. As métricas podem ser métricas de plataforma, métricas personalizadas, logs do Azure Monitor convertidos em métricas ou métricas do Application Insights. Os alertas de métrica também podem aplicar várias condições e limites dinâmicos.

- Os Alertas de logs permitem que os usuários usem uma consulta do Log Analytics para avaliar os logs de recursos com uma frequência predefinida.

- Os Alertas do log de atividades são disparados quando ocorre um novo evento de log de atividades que corresponda às condições definidas. Os alertas do Resource Health e da Integridade do Serviço são alertas do log de atividades que relatam a integridade do serviço e do recurso.

Alguns serviços do Azure também dão suporte a alertas de detecção inteligentes, alertas do Prometheus ou regras de alerta recomendadas.

No caso de alguns serviços, você pode monitorar em larga escala aplicando a mesma regra de alerta de métricas a vários recursos do mesmo tipo que existem na mesma região do Azure. Notificações individuais são enviadas para cada recurso monitorado. Para ver os serviços e as nuvens do Azure com suporte, confira Monitorar vários recursos com uma regra de alerta.

Alerta sobre as métricas do Firewall do Azure

As métricas fornecem sinais críticos para acompanhar a integridade do recurso. Portanto, é importante monitorar as métricas do recurso e tomar cuidado com qualquer anomalia. Mas e se as métricas do Firewall do Azure pararem de fluir? Isso pode indicar um possível problema de configuração ou algo mais sinistro como uma interrupção. Métricas ausentes podem acontecer devido à publicação de rotas padrão que impedem o Firewall do Azure de carregar métricas ou o número de instâncias íntegras caindo para zero. Nesta seção, você aprenderá como configurar métricas para um workspace do Log Analytics e para alertar sobre métricas ausentes.

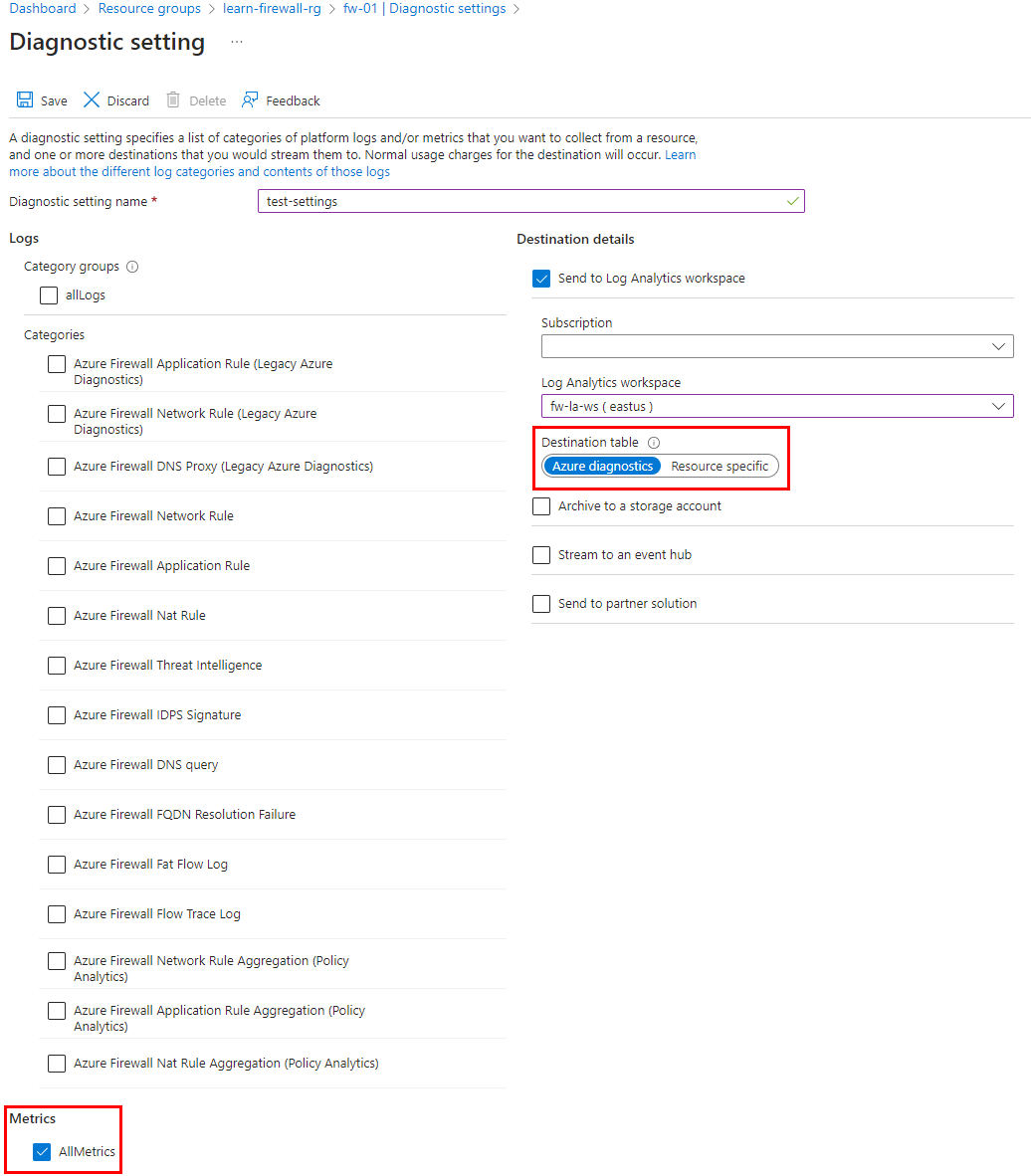

Configurar métricas para um workspace do Log Analytics

A primeira etapa é configurar a disponibilidade de métricas para o workspace do Log Analytics usando as configurações de diagnóstico no firewall.

Para definir as configurações de diagnóstico conforme mostrado na captura de tela a seguir, navegue até a página de recursos do Firewall do Azure. Isso envia métricas de firewall por push para o workspace configurado.

Observação

As configurações de diagnóstico para métricas devem ser uma configuração separada dos logs. Os logs de firewall podem ser configurados para usar o Diagnóstico do Azure ou um recurso específico. No entanto, as métricas de firewall devem sempre usar o Diagnóstico do Azure.

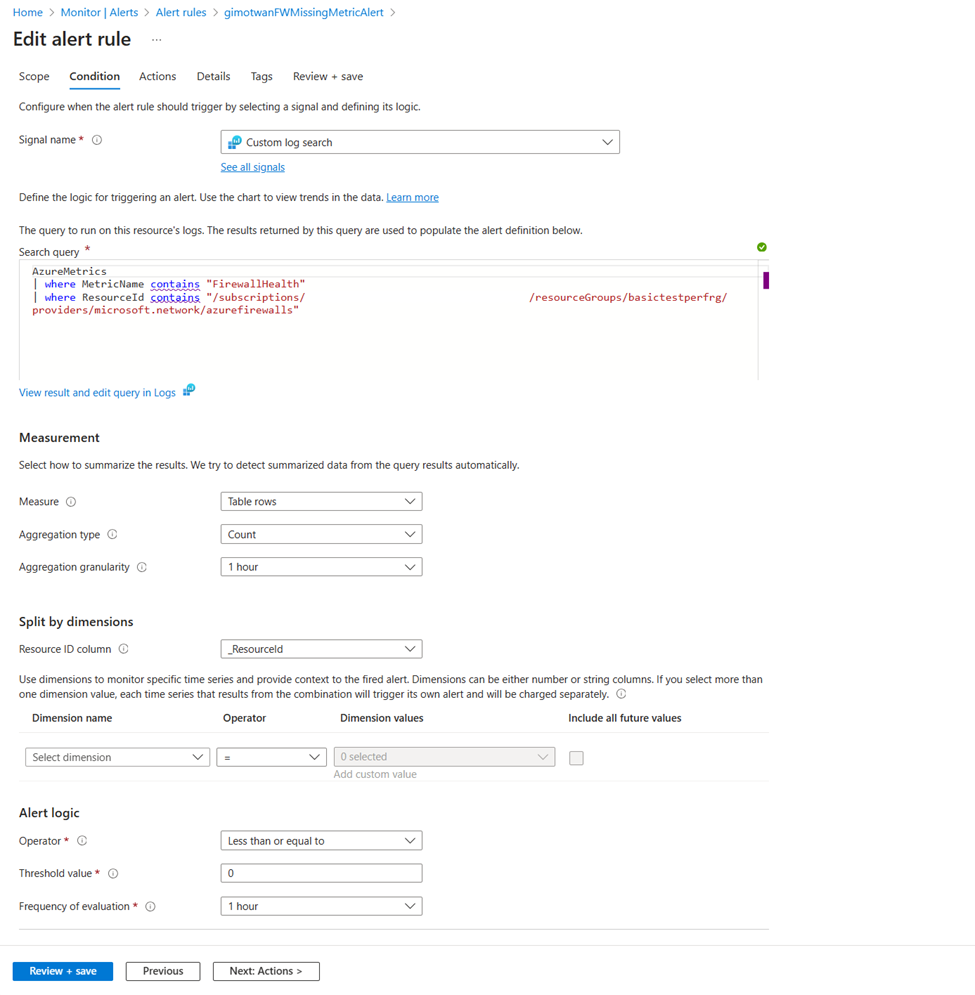

Criar alerta para acompanhar o recebimento de métricas de firewall sem falhas

Navegue até o workspace configurado nas configurações de diagnóstico de métricas. Verifique se as métricas estão disponíveis usando a seguinte consulta:

AzureMetrics

| where MetricName contains "FirewallHealth"

| where ResourceId contains "/SUBSCRIPTIONS/XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX/RESOURCEGROUPS/PARALLELIPGROUPRG/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/HUBVNET-FIREWALL"

| where TimeGenerated > ago(30m)

Em seguida, crie um alerta para métricas ausentes durante um período de 60 minutos. Para configurar novos alertas em métricas ausentes, navegue até a página Alerta no workspace do Log Analytics.

Regras de alerta do Firewall do Azure

Você pode definir alertas para qualquer métrica, entrada de log ou entrada de log de atividades listada na Referência de dados de monitoramento do Firewall do Azure.

Recomendações do Assistente

Para alguns serviços, se ocorrerem condições críticas ou alterações iminentes durante operações de recurso, um alerta será exibido na página de Visão geral do serviço no portal. Você pode encontrar mais informações e correções recomendadas para o alerta nas Recomendações do assistente em Monitoramento no menu à esquerda. Durante as operações normais, nenhuma recomendação do assistente será exibida.

Para obter mais informações sobre o Assistente do Azure, confira Visão geral do Assistente do Azure.

Conteúdo relacionado

- Confira Referência de dados de monitoramento do Firewall do Azure para obter uma referência de métricas, logs e outros valores importantes criados para o Firewall do Azure.

- Confira Como monitorar recursos do Azure com o Azure Monitor para obter detalhes gerais sobre o monitoramento de recursos do Azure.