Conectar com uma fonte de dados de forma privada

Neste guia, você aprenderá a conectar sua instância do Espaço Gerenciado do Azure para Grafana a uma fonte de dados usando o ponto de extremidade privado gerenciado. Os pontos de extremidade privados gerenciados do Espaço Gerenciado do Azure para Grafana são pontos de extremidade criados em uma rede virtual gerenciada que o serviço Espaço Gerenciado do Azure para Grafana usa. Eles estabelecem links privados dessa rede para suas fontes de dados do Azure. O Espaço Gerenciado do Azure para Grafana configura e gerencia esses pontos de extremidade privados em seu nome. Você pode criar pontos de extremidade privados gerenciados do Espaço Gerenciado do Azure para Grafana para acessar outros serviços gerenciados do Azure (por exemplo, escopo de link privado do Azure Monitor ou workspace do Azure Monitor) e suas próprias fontes de dados auto-hospedadas (por exemplo, conectando-se ao Prometheus auto-hospedado por trás de um serviço de link privado).

Quando você usa pontos de extremidade privados gerenciados, o tráfego entre o Espaço Gerenciado do Azure para Grafana e suas fontes de dados passa exclusivamente pela rede de backbone da Microsoft sem passar pela Internet. Os pontos de extremidade privados gerenciados protegem contra exfiltração dos dados. Um ponto de extremidade privado gerenciado usa um endereço IP privado de sua rede virtual gerenciada para colocar efetivamente o seu workspace do Espaço Gerenciado do Azure para Grafana nessa rede. Cada ponto de extremidade privado gerenciado é mapeado para um recurso específico no Azure e não para todo o serviço. Os clientes podem limitar a conectividade apenas aos recursos aprovados por suas organizações.

Uma conexão de ponto de extremidade privado é criada em um estado "Pendente" quando você cria um ponto de extremidade privado gerenciado em seu workspace do Espaço Gerenciado do Azure para Grafana. Um fluxo de trabalho de aprovação é iniciado. O proprietário do recurso de link privado é responsável por aprovar ou rejeitar a nova conexão. Se o proprietário aprova a conexão, o link privado é estabelecido. Caso contrário, o link privado não será configurado. O Espaço Gerenciado do Azure para Grafana mostra o status da conexão atual. Somente um ponto de extremidade privado gerenciado em um estado aprovado pode ser usado para enviar tráfego para o recurso de link privado que está conectado ao ponto de extremidade privado gerenciado.

Embora os pontos de extremidade privados gerenciados sejam gratuitos, pode haver encargos associados ao uso do link privado em uma fonte de dados. Para obter mais informações, confira os detalhes de preços da fonte de dados.

Observação

No momento, os pontos de extremidade privados gerenciados estão disponíveis apenas no Azure Global.

Observação

Se você estiver executando uma fonte de dados privada em um cluster do AKS, quando o externalTrafficPolicy do serviço estiver definido como local, o Serviço de Link Privado do Azure precisará usar uma sub-rede diferente da sub-rede do Pod. Se a mesma sub-rede for necessária, o serviço deverá usar o Cluster externalTrafficPolicy. Consulte Provedor de nuvem do Azure.

Fontes de dados com suporte

Os pontos de extremidade privados gerenciados funcionam com serviços do Azure que dão suporte a link privado. Usando-os, você pode conectar o seu workspace do Espaço Gerenciado do Azure para Grafana aos seguintes armazenamentos de dados do Azure por conectividade privada:

- Arquitetura do Azure Cosmos DB para Mongo DB (Somente para RU (Unidade de Solicitação))

- Azure Cosmos DB para PostgreSQL

- Azure Data Explorer

- Escopo do link privado do Azure Monitor (por exemplo, workspace do Log Analytics)

- Workspace do Azure Monitor, para serviço gerenciado para Prometheus

- Instância Gerenciada do SQL do Azure

- Azure SQL server

- Serviços de link privado

- Azure Databricks

- Servidores flexíveis do Banco de Dados do Azure para PostgreSQL (Some para servidores que possuem rede de acesso público)

Pré-requisitos

Para seguir as etapas neste guia, você deve ter:

- Uma conta do Azure com uma assinatura ativa. Crie uma conta gratuitamente.

- Uma instância do Espaço Gerenciado do Azure para Grafana na camada Standard. Se você ainda não tiver uma, crie uma nova instância.

Criar um ponto de extremidade privado gerenciado para o workspace do Azure Monitor

Você pode criar um ponto de extremidade privado gerenciado em seu espaço de trabalho do Espaço Gerenciado do Azure para Grafana para se conectar a uma fonte de dados com suporte usando um link privado.

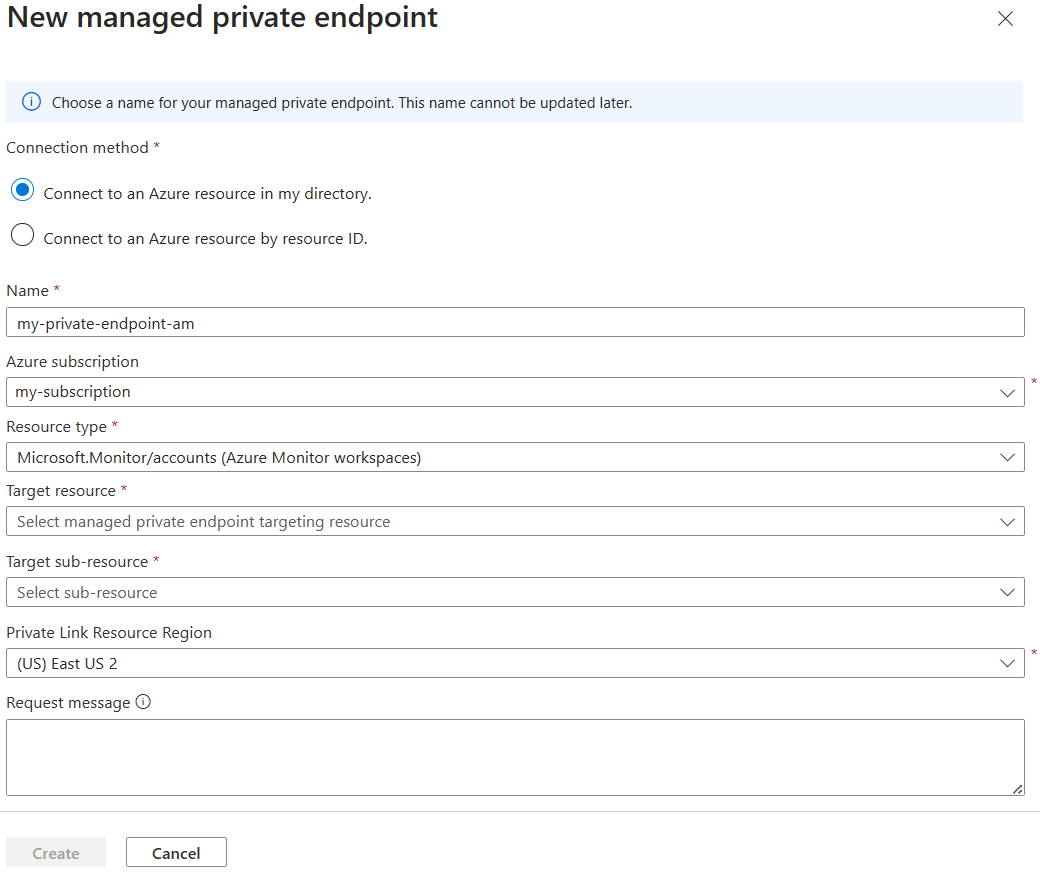

No portal do Azure, navegue até o workspace do Grafana e selecione Rede.

Selecione Ponto de extremidade privado gerenciado e, em seguida, selecione Criar.

No painel Novo ponto de extremidade privado gerenciado, preencha as informações necessárias para que o recurso se conecte.

Selecione um Tipo de recurso do Azure (por exemplo, Microsoft.Monitor/contas para o serviço gerenciado do Azure Monitor para Prometheus).

Selecione Criar para adicionar o recurso de ponto de extremidade privado gerenciado.

Entre em contato com o proprietário do workspace do Azure Monitor de destino para aprovar a solicitação de conexão.

Observação

Depois que a nova conexão de ponto de extremidade privado for aprovada, todo o tráfego de rede entre o workspace do Espaço Gerenciado do Azure para Grafana e a fonte de dados selecionada fluirão apenas pela rede de backbone do Azure.

Criar um ponto de extremidade privado gerenciado para o serviço de Link Privado do Azure

Se você tiver uma fonte de dados interna para sua rede virtual, como um servidor InfluxDB hospedado em uma máquina virtual do Azure ou um servidor Loki hospedado dentro do cluster do AKS, você poderá conectar seu Espaço Gerenciado do Azure para Grafana a ele. Primeiro, você precisa adicionar um acesso de link privado a esse recurso usando o serviço de Link Privado do Azure. As etapas exatas necessárias para configurar um link privado dependem do tipo de recurso do Azure. Confira a documentação do seu serviço de hospedagem. Por exemplo, este artigo descreve como criar um serviço de link privado no Serviço de Kubernetes do Azure especificando um objeto de serviço do Kubernetes.

Depois de configurar o serviço de link privado, você pode criar um ponto de extremidade privado gerenciado no workspace do Grafana que se conecta ao novo link privado.

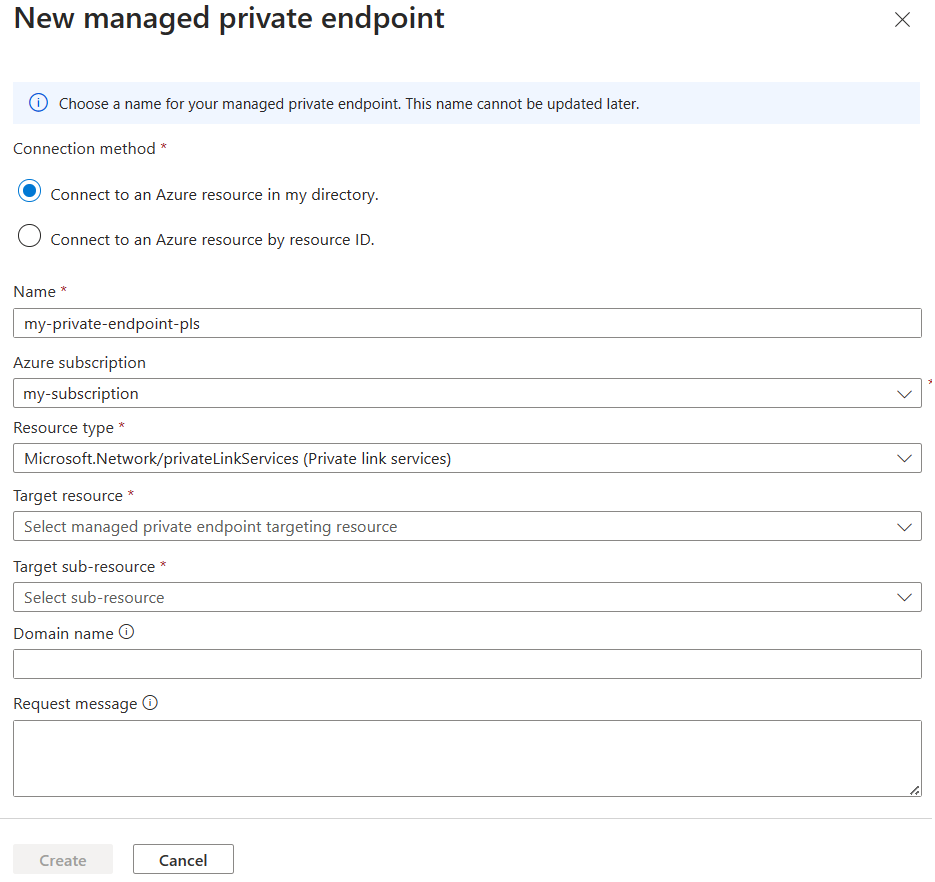

No portal do Azure, navegue até o recurso do Grafana e selecione Rede.

Selecione Ponto de extremidade privado gerenciado e, em seguida, selecione Criar.

No painel Novo ponto de extremidade privado gerenciado, preencha as informações necessárias para que o recurso se conecte.

Dica

O campo Nome de domínio é opcional. Se você especificar um nome de domínio, o Espaço Gerenciado do Azure para Grafana garantirá que esse nome de domínio será resolvido para o IP privado do ponto de extremidade privado gerenciado dentro da rede gerenciada do serviço do Grafana. Você pode usar esse nome de domínio na configuração da URL da fonte de dados do Grafana em vez do endereço IP privado. Você precisará usar o nome de domínio se tiver habilitado o TLS ou a Indicação de Nome de Servidor (SNI) para o seu armazenamento de dados auto-hospedado.

Selecione Criar para adicionar o recurso de ponto de extremidade privado gerenciado.

Entre em contato com o proprietário do serviço de link privado de destino para aprovar a solicitação de conexão.

Depois que a solicitação de conexão for aprovada, selecione Atualizar para garantir que o status da conexão seja Aprovado e o endereço IP privado seja mostrado.

Observação

A etapa Atualizar não pode ser ignorada, pois a atualização dispara uma operação de sincronização de rede pelo Espaço Gerenciado do Azure para Grafana. Depois que a nova conexão de ponto de extremidade privado gerenciado for mostrada aprovada, todo o tráfego de rede entre o workspace do Espaço Gerenciado do Azure para Grafana e a fonte de dados selecionada fluirão apenas pela rede de backbone do Azure.

Próximas etapas

Neste guia de instruções, você aprendeu a configurar o acesso privado entre um workspace do Espaço Gerenciado do Azure para Grafana e uma fonte de dados. Para saber como configurar o acesso privado de seus usuários para um workspace do Espaço Gerenciado do Azure para Grafana, confira Configurar o acesso privado.