Link Privado para o Banco de Dados do Azure para MySQL – Servidor Flexível

APLICA-SE A:  Banco de Dados do Azure para MySQL – Servidor flexível

Banco de Dados do Azure para MySQL – Servidor flexível

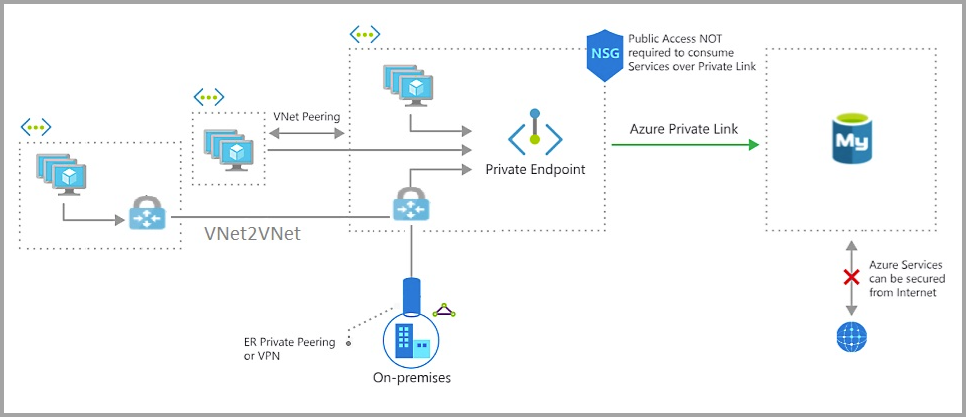

O Link Privado permite que você se conecte a vários serviços de PaaS, como o servidor flexível do Banco de Dados do Azure para MySQL, no Azure por meio de um ponto de extremidade privado. O Link Privado do Azure essencialmente traz os serviços do Azure dentro de sua VNet (Rede Virtual privada). Usando o endereço IP privado, o servidor flexível MySQL é acessível assim como qualquer outro recurso na VNet.

Um ponto de extremidade privado é um endereço IP privado em uma VNET e sub-rede específicas.

Observação

- A habilitação do Link Privado só é possível para as instâncias do servidor flexível do Banco de Dados do Azure para MySQL criadas com o acesso público. Saiba como habilitar o ponto de extremidade privado usando o portal do Azure ou a CLI do Azure.

Benefícios do Link Privado para servidor flexível MySQL

Aqui estão alguns benefícios para usar o recurso de link privado de rede com o servidor flexível do Banco de Dados do Azure para MySQL.

Prevenção de exfiltração dos dados

A exportação de dados no servidor flexível do Banco de Dados do Azure para MySQL ocorre quando um usuário autorizado, como um administrador de banco de dados, podem extrair dados de um sistema e movê-los para outra localização ou outro sistema fora da organização. Por exemplo, o usuário move os dados para uma conta de armazenamento pertencente a terceiros.

Com o Link Privado, agora você pode configurar controles de acesso à rede, como NSGs, para restringir o acesso ao ponto de extremidade privado. Ao mapear recursos individuais de PaaS do Azure em pontos de extremidade privados específicos, o acesso é limitado apenas ao recurso de PaaS designado. Isso restringe efetivamente o acesso de usuário mal-intencionado a qualquer outro recurso além do escopo autorizado.

Conectividade local no emparelhamento privado

Quando você se conecta ao ponto de extremidade público a partir de computadores locais, seu endereço IP deve ser adicionado ao firewall baseado em IP usando uma regra de firewall no nível de servidor. Embora esse modelo permita o acesso a computadores individuais para cargas de trabalho de desenvolvimento ou teste, é difícil gerenciá-lo em um ambiente de produção.

Com o Link Privado, você pode habilitar o acesso entre instalações ao ponto de extremidade privado usando o Express Route (ER), o emparelhamento privado ou o túnel de VPN. Eles podem desabilitar todo o acesso por meio do ponto de extremidade público e não usar o firewall baseado em IP.

Observação

Em alguns casos, a instância do servidor flexível do Banco de Dados do Azure para MySQL e a sub-rede da VNet estão em assinaturas diferentes. Nesses casos, você deve garantir as seguintes configurações:

- Certifique-se de que ambas as assinaturas tenham o provedor de recursos Microsoft.DBforMySQL/flexibleServers registrado. Para obter mais informações, confira resource-manager-registration.

Casos de uso do servidor flexível do Link Privado do Banco de Dados do Azure para MySQL

Os clientes podem se conectar ao ponto de extremidade privado a partir da mesma VNet, da VNet emparelhada na mesma região ou por meio da conexão VNet a VNet nas regiões. Além disso, os clientes podem se conectar localmente usando o ExpressRoute, o emparelhamento privado ou o túnel de VPN. Veja abaixo um diagrama simplificado que mostra os casos de uso comuns.

Conectar-se por meio de uma VM do Azure na VNet (rede virtual) emparelhada

Configure o Emparelhamento VNet para estabelecer a conectividade com o Banco de Dados do Azure para MySQL por meio de uma VM do Azure em uma VNet emparelhada.

Conectar-se por meio de uma VM do Azure em um ambiente VNET a VNET

Configure a conexão de gateway de VPN VNET a VNET para estabelecer a conectividade com uma instância do servidor flexível do Banco de Dados do Azure para MySQL por meio de uma VM do Azure em uma região ou uma assinatura diferente.

Conectar-se por meio de um ambiente local pela VPN

Para estabelecer a conectividade de um ambiente local com uma instância do servidor flexível do Banco de Dados do Azure para MySQL, escolha e implemente uma das opções:

Link Privado combinado com regras de firewall

A combinação do Link Privado com regras de firewall pode resultar em vários cenários e resultados:

A instância do servidor flexível do Banco de Dados do Azure para MySQL está inacessível sem as regras de firewall ou um ponto de extremidade privado. O servidor ficará inacessível se todos os pontos de extremidade privados aprovados forem excluídos ou rejeitados e nenhum acesso público estiver configurado.

Os pontos de extremidade privados são os únicos meios de acessar a instância do servidor flexível do Banco de Dados do Azure para MySQL quando o tráfego público não é permitido.

Diferentes formas de tráfego de entrada são autorizadas com base nas regras de firewall apropriadas quando o acesso público é habilitado por meio dos pontos de extremidade privados.

Negar acesso público

Você pode desabilitar o acesso público em sua instância do servidor flexível do Banco de Dados do Azure para MySQL se preferir depender apenas de pontos de extremidade privados para acesso.

Os clientes podem se conectar ao servidor com base na configuração do firewall quando essa configuração está habilitada. Se essa configuração estiver desabilitada, somente as conexões por meio de pontos de extremidade privados serão permitidas e os usuários não poderão modificar as regras de firewall.

Observação

Essa configuração não afeta as configurações de SSL e TLS para a instância do servidor flexível do Banco de Dados do Azure para MySQL.

Para saber como definir a opção Negar acesso à rede pública para sua instância do servidor flexível do Banco de Dados do Azure para MySQL por meio do portal do Azure, confira Negar acesso à rede pública usando o portal do Azure.

Limitação

Quando um usuário tenta excluir a interno do servidor flexível do Banco de Dados do Azure para MySQL e o Ponto de Extremidade Privado ao mesmo tempo, pode ser que encontre um erro Internal Server. Para evitar esse problema, recomendamos excluir os pontos de extremidade privados primeiro e, em seguida, excluir a instância do servidor flexível do Banco de Dados do Azure para MySQL após uma breve pausa.

Próximas etapas

Para saber mais sobre os recursos de segurança do servidor flexível do Banco de Dados do Azure para MySQL, confira os seguintes artigos:

Para configurar um firewall para o servidor flexível do Banco de Dados do Azure para MySQL, consulte suporte ao firewall

Para obter uma visão geral da conectividade do servidor flexível do Banco de Dados do Azure para MySQL, confira Arquitetura de conectividade do Banco de Dados do Azure para MySQL