Tutorial: Registrar em log o tráfego de rede bidirecionalmente em uma máquina virtual usando o portal do Azure

Importante

Em 30 de setembro de 2027, os logs de fluxo do grupo de segurança de rede (NSG) serão desativados. Como parte dessa aposentadoria, você não poderá mais criar novos registros de fluxo do NSG a partir de 30 de junho de 2025. Recomendamos migrar para logs de fluxo de rede virtual, que superam as limitações dos registros de fluxo do NSG. Após a data de aposentadoria, a análise de tráfego habilitada com logs de fluxo NSG não será mais suportada, e os recursos de logs de fluxo NSG existentes em suas assinaturas serão excluídos. No entanto, os registros de fluxo do NSG não serão excluídos e continuarão seguindo suas respectivas políticas de retenção. Para saber mais, confira o anúncio oficial.

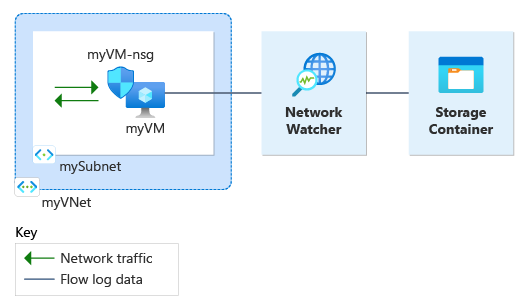

Os logs de fluxo do grupo de segurança de rede são um recurso do Observador de Rede do Azure que permite registrar informações sobre o tráfego IP que flui por meio de um grupo de segurança de rede. Para obter mais informações sobre o log de fluxo do grupo de segurança de rede, confira Visão geral dos logs de fluxo do NSG.

Este tutorial ajuda você a usar logs de fluxo do NSG para registrar em log o tráfego de rede de uma máquina virtual que flui pelo grupo de segurança de rede associado ao adaptador de rede.

Neste tutorial, você aprenderá como:

- Criar uma rede virtual

- Criar uma máquina virtual com um grupo de segurança de rede associado ao adaptador de rede

- Registrar o provedor Microsoft.insights

- Habilitar o log de fluxo para um grupo de segurança de rede usando os logs de fluxo do NSG do Observador de Rede

- Baixar os dados registrados em log

- Exibir os dados registrados em log

Pré-requisitos

- Uma conta do Azure com uma assinatura ativa. Se você não tiver uma, crie uma conta gratuita antes de começar.

Criar uma rede virtual

Nessa seção, você criará uma rede virtual myVNet com uma sub-rede para a máquina virtual.

Entre no portal do Azure.

Na caixa de pesquisa na parte superior do portal, digite redes virtuais. Selecione Redes virtuais nos resultados da pesquisa.

Selecione + Criar. Em Criar rede virtual, insira ou selecione os valores a seguir na guia Informações Básicas:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura do Azure. Grupo de recursos Selecione Criar novo.

Insira myResourceGroup em Nome.

Selecione OK.Detalhes da instância Nome Insira myVNet. Região Selecione (EUA) Leste dos EUA. Selecione Examinar + criar.

Examine as configurações e selecione Criar.

Criar uma máquina virtual

Nesta seção, você criará a máquina virtual myVM.

Na caixa de pesquisa na parte superior do portal, insira máquinas virtuais. Selecione Máquinas virtuais nos resultados da pesquisa.

Selecione + Criar e, em seguida, selecione a máquina virtual do Azure.

Em Criar uma máquina virtual, insira ou selecione os seguintes valores na guia Informações Básicas:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura do Azure. Grupo de recursos Selecione myResourceGroup. Detalhes da instância Nome da máquina virtual Insira a opção myVM. Região Selecione (EUA) Leste dos EUA. Opções de disponibilidade Selecione Nenhuma redundância de infraestrutura necessária. Tipo de segurança Selecione Padrão. Imagem Selecione Windows Server 2022 Datacenter: edição do Azure – x64 Gen2. Tamanho Escolha um tamanho ou deixe a configuração padrão. Conta de administrador Nome de Usuário Digite um nome de usuário. Senha Digite uma senha. Confirmar senha Reinsira a senha. Selecione a guia Rede ou selecione Avançar: Discos, em seguida, Avançar: Rede.

Na guia Rede, selecione os seguintes valores:

Configuração Valor Interface de rede Rede virtual Selecione myVNet. Sub-rede Selecione mySubnet. IP público Selecione (novo) myVM-ip. Grupo de segurança de rede da NIC Selecione Básico. Essa configuração criará um grupo de segurança de rede chamado myVM-nsg e o associará ao adaptador de rede da máquina virtual myVM. Porta de entrada públicas Selecione Permitir portas selecionadas. Selecione as portas de entrada Selecione RDP (3389). Cuidado

Deixar a porta RDP aberta para a Internet só é recomendável para teste. Para ambientes de produção, é recomendável restringir o acesso à porta RDP a um endereço IP ou intervalo específico de endereços IP. Você também pode bloquear o acesso da Internet à porta RDP e usar o Azure Bastion para se conectar com segurança à sua máquina virtual do portal do Azure.

Selecione Examinar + criar.

Examine as configurações e selecione Criar.

Depois que a implantação for concluída, selecione Ir para o recurso para acessar a página Visão geral de myVM.

Selecione Conectar e selecioen RDP.

Selecione Baixar Arquivo RDP e depois abra o arquivo baixado.

Selecione Conectar e insira o nome de usuário e a senha que você criou nas etapas anteriores. Aceite o certificado se solicitado.

Registrar o provedor Insights

O log de fluxo do NSG exige o provedor Microsoft.Insights. Para verificar o status, siga estas etapas:

Na caixa de pesquisa na parte superior do portal, insira assinaturas. Selecione Assinaturas nos resultados da pesquisa.

Selecione a assinatura do Azure para a qual deseja habilitar o provedor em Assinaturas.

Escolha Provedores de recursos em Configurações na assinatura.

Insira insight na caixa de filtro.

Confirme se o status do provedor exibido é Registrado. Se o status for NotRegistered, selecione o provedor Microsoft.Insights e escolha Registrar.

Criar uma conta de armazenamento

Nesta seção, você criará uma conta de armazenamento para usá-la para armazenar os logs de fluxo.

Na caixa de pesquisa na parte superior do portal, insira contas de armazenamento. Selecione Contas de armazenamento nos resultados da pesquisa.

Selecione + Criar. Em Criar uma conta de armazenamento, insira ou selecione os valores a seguir na guia Informações Básicas:

Configuração Valor Detalhes do projeto Subscription Selecione sua assinatura do Azure. Grupo de recursos Selecione myResourceGroup. Detalhes da instância Nome da conta de armazenamento Insira um nome exclusivo. Este tutorial usa mynwstorageaccount. Região Selecione (EUA) Leste dos EUA. A conta de armazenamento precisa estar na mesma região da máquina virtual e do respectivo grupo de segurança de rede. Desempenho Selecione Padrão. Os logs de fluxo do NSG só dão suporte às contas de armazenamento da camada Standard. Redundância Selecione Armazenamento com redundância local (LRS) ou uma estratégia de replicação diferente que corresponda aos seus requisitos de durabilidade. Selecione a guia Revisar ou escolha o botão Revisar na parte inferior.

Examine as configurações e selecione Criar.

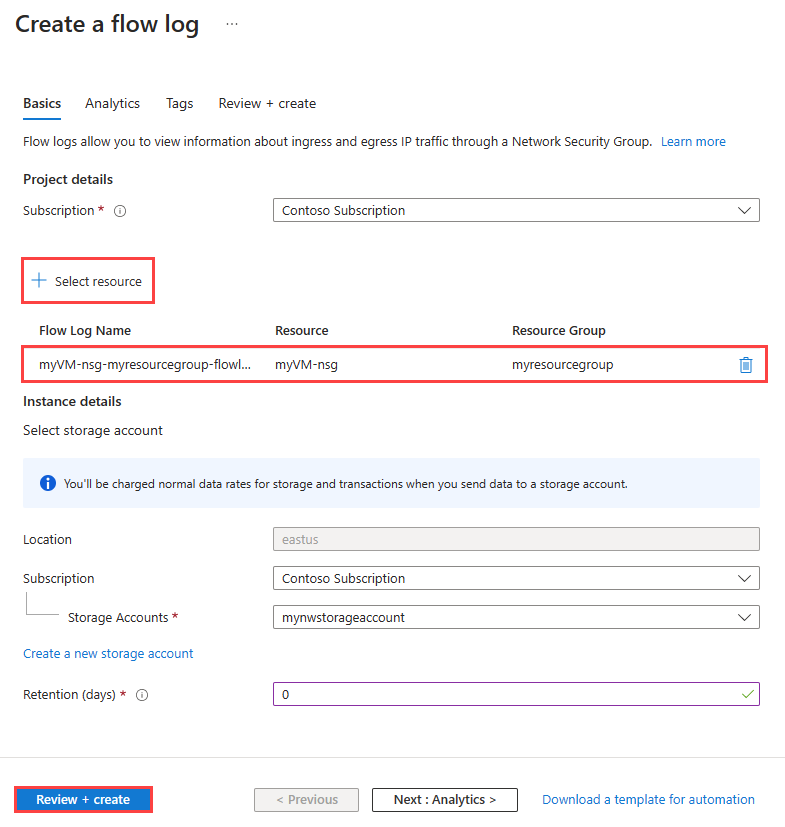

Criar um log de fluxo do NSG

Nesta seção, você criará um log de fluxo do NSG que será salvo na conta de armazenamento criada anteriormente no tutorial.

Na caixa de pesquisa na parte superior do portal, insira Observador de Rede. Selecione Observador de Rede nos resultados da pesquisa.

Em Logs, selecione Logs de fluxo.

No Observador de Rede | Logs de fluxo, selecione + Criar ou o botão azul Criar log de fluxo.

Insira ou selecione os seguintes valores em Criar um log de fluxo:

Configuração Valor Detalhes do projeto Subscription Selecione a assinatura do Azure do seu grupo de segurança de rede que você deseja registrar. Grupo de segurança de rede Selecione + Selecionar recurso.

Em Selecionar grupo de segurança de rede, selecione myVM-nsg. Em seguida, selecione Confirmar seleção.Nome do Log de fluxo Deixe o padrão myVM-nsg-myResourceGroup-flowlog. Detalhes da instância Subscription Selecione a assinatura do Azure de sua conta de armazenamento. Contas de Armazenamento Escolha a conta de armazenamento criada nas etapas anteriores. Este tutorial usa mynwstorageaccount. Retenção (dias) Insira 0 para reter os dados dos logs de fluxo na conta de armazenamento para sempre (até excluí-los da conta de armazenamento). Para aplicar uma política de retenção, insira o tempo de retenção em dias. Para obter informações sobre preços de armazenamento, confira Preços do Armazenamento do Azure.

Observação

O portal do Azure cria logs de fluxo do NSG no grupo de recursos NetworkWatcherRG.

Selecione Examinar + criar.

Examine as configurações e selecione Criar.

Depois que a implantação for concluída, selecione Ir para o recurso para confirmar o log de fluxo criado e listado na página Logs de fluxo .

Volte à sua sessão RDP com a máquina virtual myVM.

Abra o Microsoft Edge e acesse

www.bing.com.

Baixar o log de fluxo

Nesta seção, você acessará a conta de armazenamento selecionada anteriormente e baixará o log de fluxo do NSG criado na seção anterior.

Na caixa de pesquisa na parte superior do portal, insira contas de armazenamento. Selecione Contas de armazenamento nos resultados da pesquisa.

Selecione mynwstorageaccount ou a conta de armazenamento que você criou anteriormente e selecionou para armazenar os logs.

Em Armazenamento de dados, selecione Contêineres.

Selecione o contêiner insights-logs-networksecuritygroupflowevent.

No contêiner, navegue até a hierarquia de pastas até chegar ao arquivo

PT1H.json. Os arquivos de log do NSG são gravados em uma hierarquia de pastas que segue a seguinte convenção de nomenclatura:https://{storageAccountName}.blob.core.windows.net/insights-logs-networksecuritygroupflowevent/resourceId=/SUBSCRIPTIONS/{subscriptionID}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/{networSecurityGroupName}/y={year}/m={month}/d={day}/h={hour}/m=00/macAddress={acAddress}/PT1H.jsonSelecione as reticências … à direita do arquivo PT1H.json e escolha Baixar.

Observação

Você pode usar o Gerenciador de Armazenamento do Azure para acessar e baixar logs de fluxo de sua conta de armazenamento. Para obter mais informações, confira Introdução ao Gerenciador de Armazenamento.

Exibir o log de fluxo

Abra o arquivo PT1H.json baixado usando um editor de texto de sua escolha. O exemplo a seguir é uma seção obtida do arquivo PT1H.json baixado, que mostra um fluxo processado pela regra DefaultRule_AllowInternetOutBound.

{

"time": "2023-02-26T23:45:44.1503927Z",

"systemId": "00000000-0000-0000-0000-000000000000",

"macAddress": "112233445566",

"category": "NetworkSecurityGroupFlowEvent",

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/NETWORKSECURITYGROUPS/MYVM-NSG",

"operationName": "NetworkSecurityGroupFlowEvents",

"properties": {

"Version": 2,

"flows": [

{

"rule": "DefaultRule_AllowInternetOutBound",

"flows": [

{

"mac": "112233445566",

"flowTuples": [

"1677455097,10.0.0.4,13.107.21.200,49982,443,T,O,A,C,7,1158,12,8143"

]

}

]

}

]

}

}

As informações separadas por vírgula de flowTuples são as seguintes:

| Dados de exemplo | O que os dados representam | Explicação |

|---|---|---|

| 1677455097 | Carimbo de data/hora | O carimbo de data/hora de quando ocorreu o fluxo, no formato UNIX EPOCH. No exemplo anterior, a data é convertida em 26 de fevereiro de 2023 23:44:57 UTC/GMT. |

| 10.0.0.4 | Endereço IP de origem | O endereço IP de origem do qual se originou o fluxo. 10.0.0.4 é o endereço IP privado da VM criada anteriormente. |

| 13.107.21.200 | Endereço IP de destino | O endereço IP de destino ao qual o fluxo foi destinado. 13.107.21.200 é o endereço IP de www.bing.com. Como o tráfego é destinado externamente ao Azure, a regra de segurança DefaultRule_AllowInternetOutBound processou o fluxo. |

| 49982 | Porta de origem | A porta de origem da qual se originou o fluxo. |

| 443 | Porta de destino | A porta de destino à qual o fluxo foi destinado. |

| T | Protocolo | O protocolo do fluxo. T: TCP. |

| O | Direção | A direção do fluxo. O: Saída. |

| Um | Decisão | A decisão tomada pela regra de segurança. A: Permitido. |

| C | Estado do fluxo Somente versão 2 | O estado do fluxo. C: Continuando um fluxo contínuo. |

| 7 | Pacotes enviados Somente versão 2 | O número total de pacotes TCP enviados ao destino desde a última atualização. |

| 1158 | Bytes enviados Somente versão 2 | O número total de bytes do pacote TCP enviados da origem para o destino desde a última atualização. O número total de bytes de pacote TCP e UDP enviados da origem para o destino desde os últimos bytes updatePacket inclui o cabeçalho e a carga útil do pacote. |

| 12 | Pacotes recebidos Somente versão 2 | O número total de pacotes TCP recebidos do destino desde a última atualização. |

| 8143 | Bytes recebidos Somente versão 2 | O número total de bytes do pacote TCP recebidos do destino desde a última atualização. Os bytes de pacote incluem cabeçalho de pacote e carga útil. |

Limpar os recursos

Exclua myResourceGroup e todos os recursos que ele contém quando eles não forem mais necessários:

Na caixa Pesquisar na parte superior do portal, insira myResourceGroup. Selecione myResourceGroup nos resultados da pesquisa.

Selecione Excluir grupo de recursos.

Em Nome do grupo de recursos, digite myResourceGroup e selecione Excluir.

Selecione Excluir para confirmar a exclusão do grupo de recursos e todos os seus recursos.

Observação

O log de fluxo myVM-nsg-myResourceGroup-flowlog está no grupo de recursos NetworkWatcherRG , mas será excluído depois de excluir o grupo de segurança de rede myVM-nsg (excluindo o grupo de recursos myResourceGroup ).

Conteúdo relacionado

- Para saber mais sobre os logs de fluxo NSG, consulte Usando logs de fluxo para grupos de segurança de rede.

- Para saber como criar, alterar, ativar, desativar ou excluir os logs de fluxo NSG, consulte Gerenciar logs de fluxo NSG.

- Para saber mais sobre a análise de tráfego, consulte Visão geral da análise de tráfego.