Cenários de uso de análise de tráfego

Neste artigo, você saberá como obter insights sobre seu tráfego após configurar a análise de tráfego em diferentes cenários.

Localizar pontos de acesso de tráfego

Procurar

- Quais hosts, sub-redes, redes virtuais e conjunto de dimensionamento de máquinas virtuais estão enviando ou recebendo mais tráfego, percorrendo o máximo tráfego mal-intencionado e bloqueando fluxos significativos?

- No gráfico comparativo, verifique os hosts, a sub-rede, a rede virtual e o conjunto de dimensionamento de máquinas virtuais. Reconhecer os hosts, as sub-redes, as redes virtuais e o conjunto de dimensionamento de máquinas virtuais que estão enviando ou recebendo mais tráfego pode ajudar a identificar os hosts que estão processando mais tráfego e se a distribuição de tráfego foi feita corretamente.

- Você pode avaliar se o volume de tráfego é apropriado para um host. O volume de tráfego é um comportamento normal ou merece mais investigação?

- Quanto tráfego de entrada/saída existe?

- O host deve receber mais tráfego de entrada que de saída, ou vice-versa?

- Estatísticas do tráfego bloqueado.

- Por que um host está bloqueando um volume significativo de tráfego benigno? Esse comportamento requer investigação adicional e provavelmente otimização da configuração

- Estatísticas de tráfego mal-intencionado permitido/bloqueado

Por que um host está recebendo tráfego mal-intencionado e por que fluxos de origem mal-intencionada são permitidos? Esse comportamento requer investigação adicional e provavelmente otimização da configuração.

Selecione Ver tudo em IP, conforme mostrado na imagem a seguir, para ver a tendência temporal dos cinco principais hosts falantes e os detalhes relacionados ao fluxo (permitido - fluxos de entrada/saída e negado - fluxos de entrada/saída) para um host:

Procurar

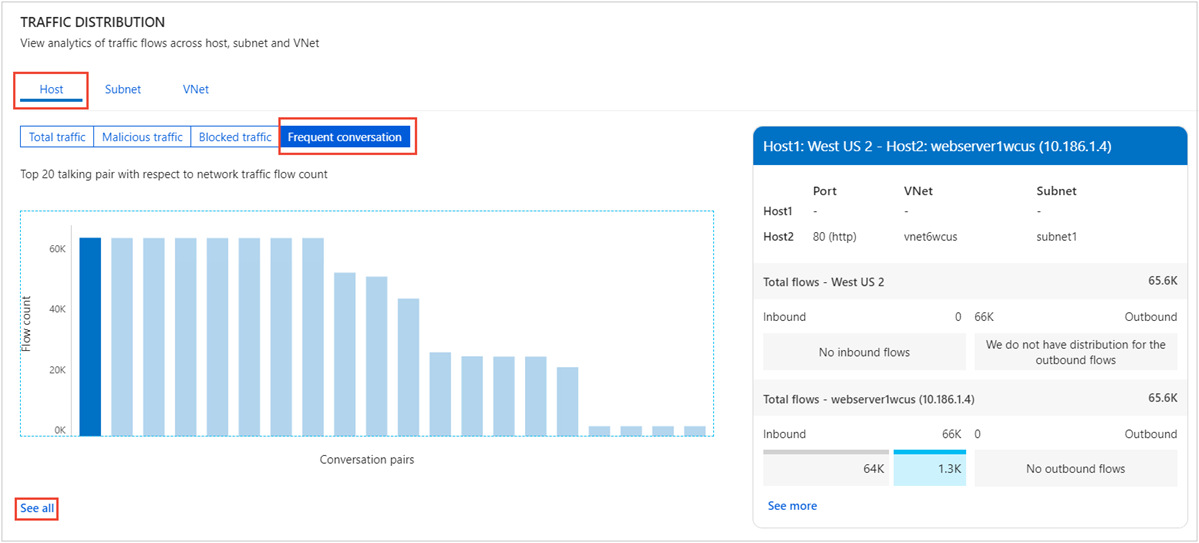

Quais são os pares de hosts com mais conversas?

- Comportamento esperado, como comunicação front-end ou back-end, ou comportamento irregular, como tráfego de internet back-end.

Estatísticas de tráfego permitido/bloqueado

- Por que um host está permitindo ou bloqueando volume de tráfego significativo

Protocolo de aplicativo usado com mais frequência entre os pares de host com mais conversas:

A imagem a seguir mostra a tendência de tempo das cinco conversas principais e os detalhes relacionados ao fluxo como fluxos de entrada e saída permitidos e negados para um par de conversas:

Procurar

Qual protocolo de aplicativo é mais usado em seu ambiente e quais pares de host que conversam estão usando mais o protocolo de aplicativo?

Esses aplicativos são permitidos nesta rede?

Os aplicativos estão configurados corretamente? Eles estão usando o protocolo apropriado para a comunicação? O comportamento esperado é portas comuns, como 80 e 443. Para comunicação padrão, se todas as portas incomum são exibidas, eles podem exigir uma alteração de configuração. Selecione Ver todos em Porta do aplicativo na imagem a seguir:

As imagens a seguir mostram a tendência de tempo para os cinco principais protocolos L7 e os detalhes relacionados ao fluxo (por exemplo, fluxos permitidos e negados) para um protocolo L7:

Procurar

Tendências de utilização de capacidade de um gateway de VPN em seu ambiente.

- Cada SKU VPN permite que uma determinada quantidade de largura de banda. Os gateways de VPN estão subutilizados?

- Seus gateways estão atingindo a capacidade? Você deve atualizar para o próximo SKU superior?

Quais são os hosts com mais conversas, por meio de qual gateway VPN, por qual porta?

A imagem a seguir mostra a tendência de tempo de utilização da capacidade de um Gateway de VPN do Azure e os detalhes relacionados ao fluxo (por exemplo, portas e fluxos permitidos):

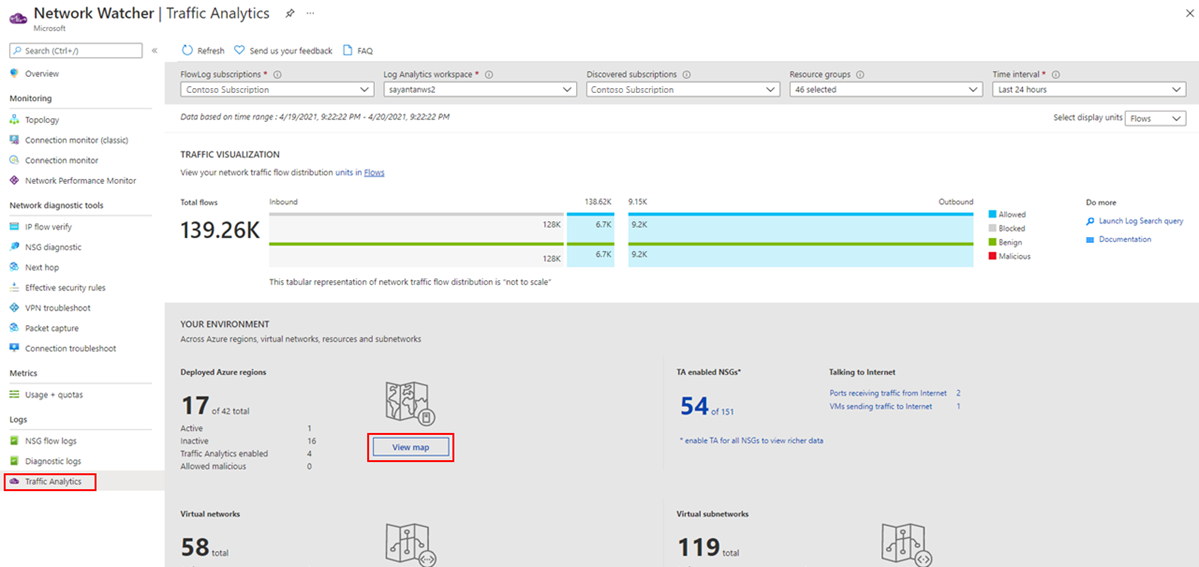

Visualizar a distribuição de tráfego por região

Procurar

Distribuição de tráfego por data center como principais fontes de tráfego para um data center, principais redes não autorizadas que conversam com o data center e principais protocolos de aplicativo que conversam.

Se você observar mais carga em um data center, você pode planejar para a distribuição de tráfego eficiente.

Se redes não autorizadas estiverem conversando no data center, você pode definir regras de grupo de segurança de rede para bloqueá-las.

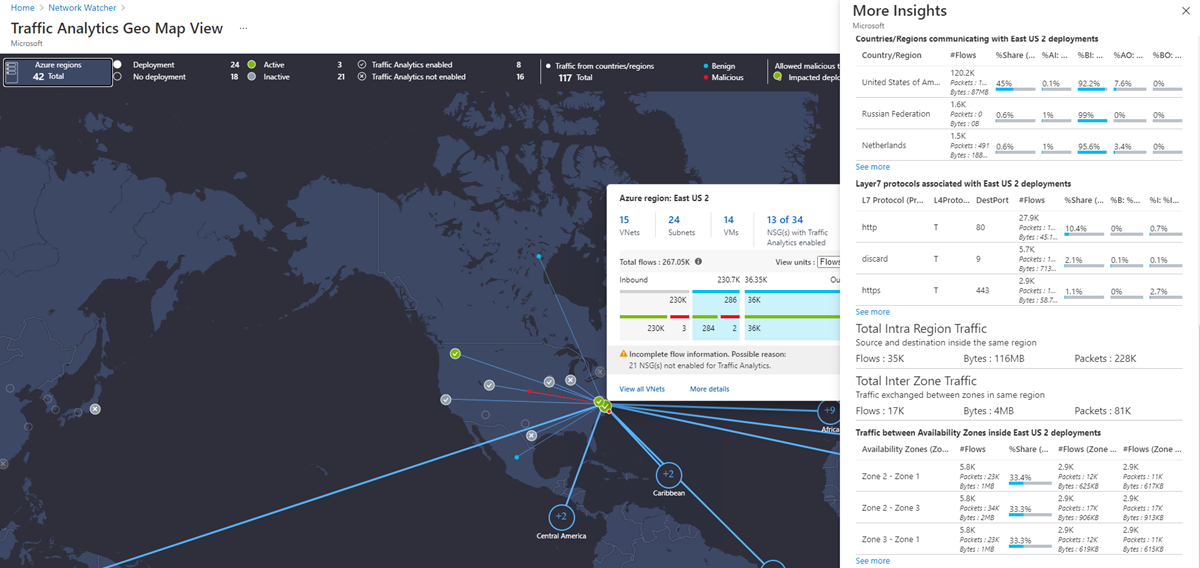

Selecione Exibir mapa em Seu ambiente, conforme mostrado na imagem a seguir:

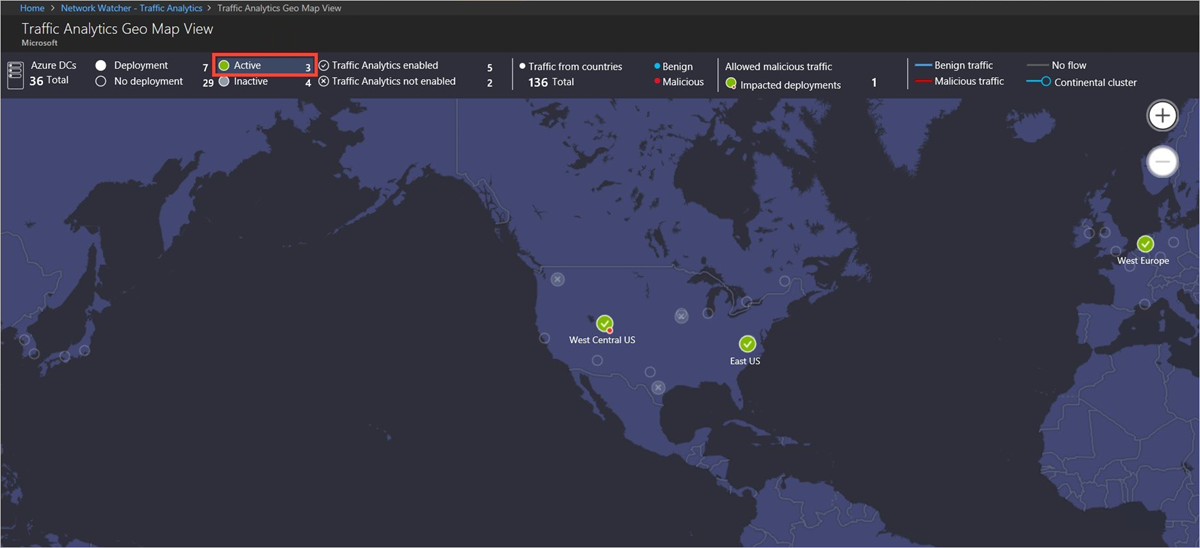

O mapa de área geográfica mostra a faixa de opções para seleção de parâmetros como data centers (implantados/não-implantação/ativos/inativos/análise de tráfego habilitada/análise de tráfego não habilitada) e países/regiões que contribuem com tráfego benigno/mal-intencionado para a implantação ativa:

O mapa de área geográfica mostra a distribuição de tráfego para um data center de países/regiões e continentes que se comunicam com ele em linhas azul (tráfego benigno) e vermelha (tráfego mal-intencionado):

A folha Mais Insight de uma região do Azure também mostra o tráfego total restante dentro dessa região (ou seja, origem e destino na mesma região). Ele também fornece insights sobre o tráfego trocado entre zonas de disponibilidade de um datacenter.

Visualizar a distribuição de tráfego por redes virtuais

Procurar

Distribuição de tráfego por rede virtual, topologia, principais fontes de tráfego na rede virtual, principais redes não autorizadas que conversam com a rede virtual e principais protocolos de aplicativo que conversam.

Saber qual rede virtual está conversando com qual rede virtual. Se a conversa não for conforme o esperado, ela poderá ser corrigida.

Se redes não autorizadas estiverem conversando com uma rede virtual, você pode corrigir as regras do grupo de segurança de rede para bloqueá-las.

Selecione Exibir VNets em Seu ambiente, conforme mostrado na imagem a seguir:

A Topologia de Rede Virtual mostra a faixa de opções para seleção de parâmetros, como de uma rede virtual (rede virtual entre conexões/ativa/inativa), conexões externas, fluxos ativos e fluxos mal-intencionados da rede virtual.

É possível filtrar a Topologia de Rede Virtual com base em assinaturas, workspaces, grupos de recursos e intervalo de tempo. Filtros adicionais que ajudam a reconhecer o fluxo são: Tipo de Fluxo (InterVNet, IntraVNET e assim por diante), Direção de Fluxo (Entrada, Saída), Status do Fluxo (Permitido, Bloqueado), VNETs (Destinado e Conectado), Tipo de Conexão (Emparelhamento ou Gateway - P2S e S2S) e NSG. Use esses filtros para concentrar-se nas VNets que você quer examinar em detalhes.

Você pode ampliar e reduzir ao exibir a topologia de rede virtual usando a roda de rolagem do mouse. Clicar com o botão esquerdo e mover o mouse permite que você arraste a topologia na direção desejada. Você também pode usar atalhos de teclado para obter essas ações: A (para arrastar para a esquerda), D (para arrastar para a direita), W (para arrastar para cima), S (para arrastar para baixo), + (para ampliar),- (para reduzir), R (para redefinição de zoom).

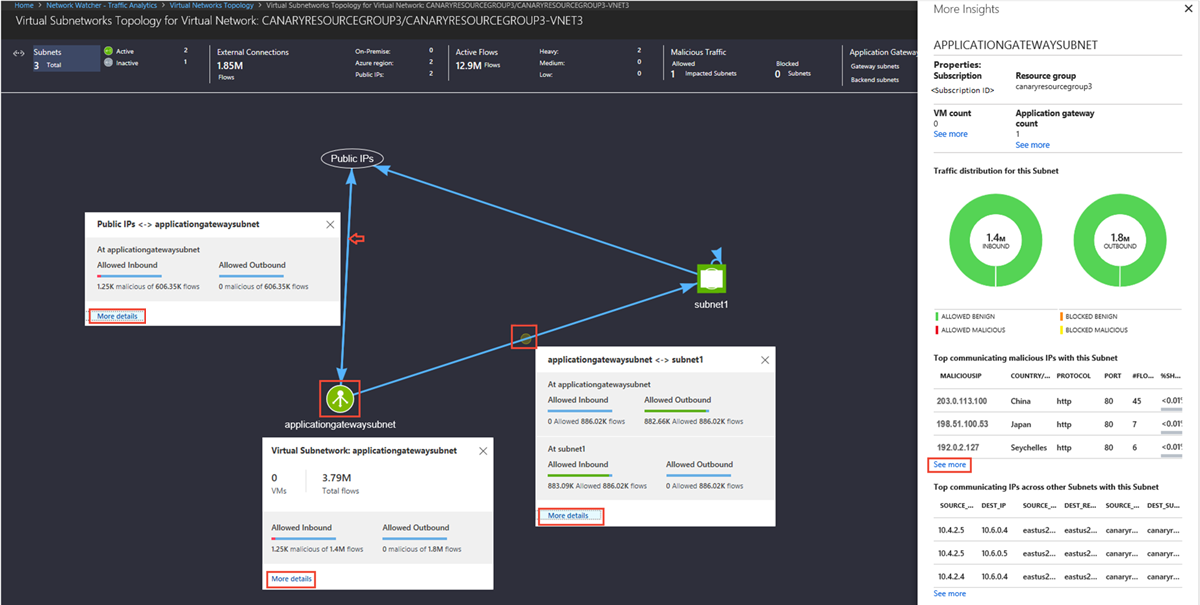

A Topologia de Rede Virtual mostra a distribuição de tráfego a uma rede virtual por fluxos (permitidos/bloqueados/entrada/saída/benignos/mal-intencionados), protocolo de aplicativo e grupos de segurança de rede, por exemplo:

Procurar

Distribuição de tráfego por sub-rede, topologia, principais fontes de tráfego na sub-rede, principais redes não autorizadas que conversam com a sub-rede e principais protocolos de aplicativo que conversam.

- Saber qual sub-rede está conversando com qual sub-rede. Se você vir conversas inesperadas, você pode corrigir sua configuração.

- Se redes não autorizadas estiverem conversando com uma sub-rede, você poderá corrigi-la configurando as regras do NSG para bloquear as redes não autorizadas.

A topologia de sub-redes mostra a faixa de opções para seleção de parâmetros como sub-redes ativas/inativas, conexões externas, fluxos ativos e fluxos mal-intencionado da sub-rede.

Você pode ampliar e reduzir ao exibir a topologia de rede virtual usando a roda de rolagem do mouse. Clicar com o botão esquerdo e mover o mouse permite que você arraste a topologia na direção desejada. Você também pode usar atalhos de teclado para obter essas ações: A (para arrastar para a esquerda), D (para arrastar para a direita), W (para arrastar para cima), S (para arrastar para baixo), + (para ampliar),- (para reduzir), R (para redefinição de zoom).

A Topologia de sub-rede mostra a distribuição de tráfego a uma rede virtual por fluxos (permitidos/bloqueados/entrada/saída/benignos/mal-intencionados), protocolo de aplicativo e NSGs, por exemplo:

Procurar

Distribuição de tráfego por gateway de Aplicativo e Load Balancer, topologia, principais fontes de tráfego, redes não autorizadas que conversam com o gateway de Aplicativo e Load Balancer e principais protocolos de aplicativo de conversam.

Saber qual sub-rede está conversando com qual gateway de Aplicativo ou Load Balancer. Se você observar conversas inesperadas, poderá corrigir a configuração.

Se as redes não autorizadas estiverem conversando com um Gateway de aplicativo ou Load Balancer, você poderá corrigi-lo configurando regras da NSG para bloquear as redes não autorizadas.

Exibir as portas e máquinas virtuais que recebem tráfego da internet

Procurar

- Quais portas abertas estão conversando pela internet?

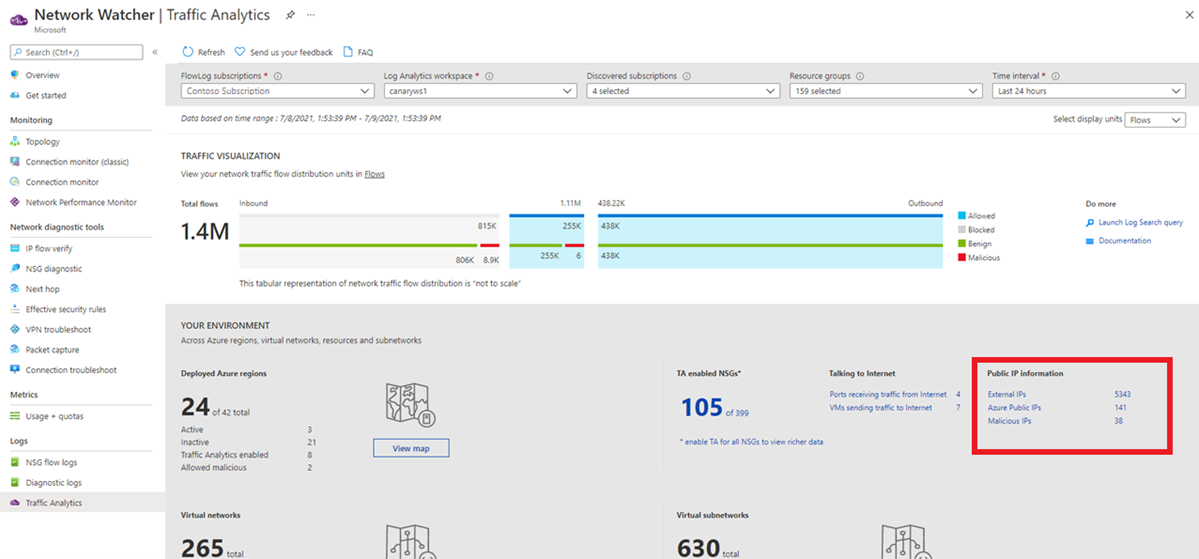

Exibir informações sobre IPs públicos que estão interagindo com a implantação

Procurar

- Quais IPs públicos estão se comunicando com minha rede? Quais são os dados de WHOIS e a localização geográfica de todos os IPs públicos?

- Quais IPs mal-intencionados estão enviando tráfego para as minhas implantações? Qual é o tipo e a descrição da ameaça dos IPs mal-intencionados?

A seção Informações de IP público fornece um resumo de todos os tipos de IPs públicos presentes no tráfego. Selecione o tipo de IP público de interesse para exibir detalhes. No painel de análise de tráfego, selecione qualquer IP para visualizar suas informações. Para obter mais informações sobre os campos de dados apresentados, veja Esquema de detalhes de IP público .

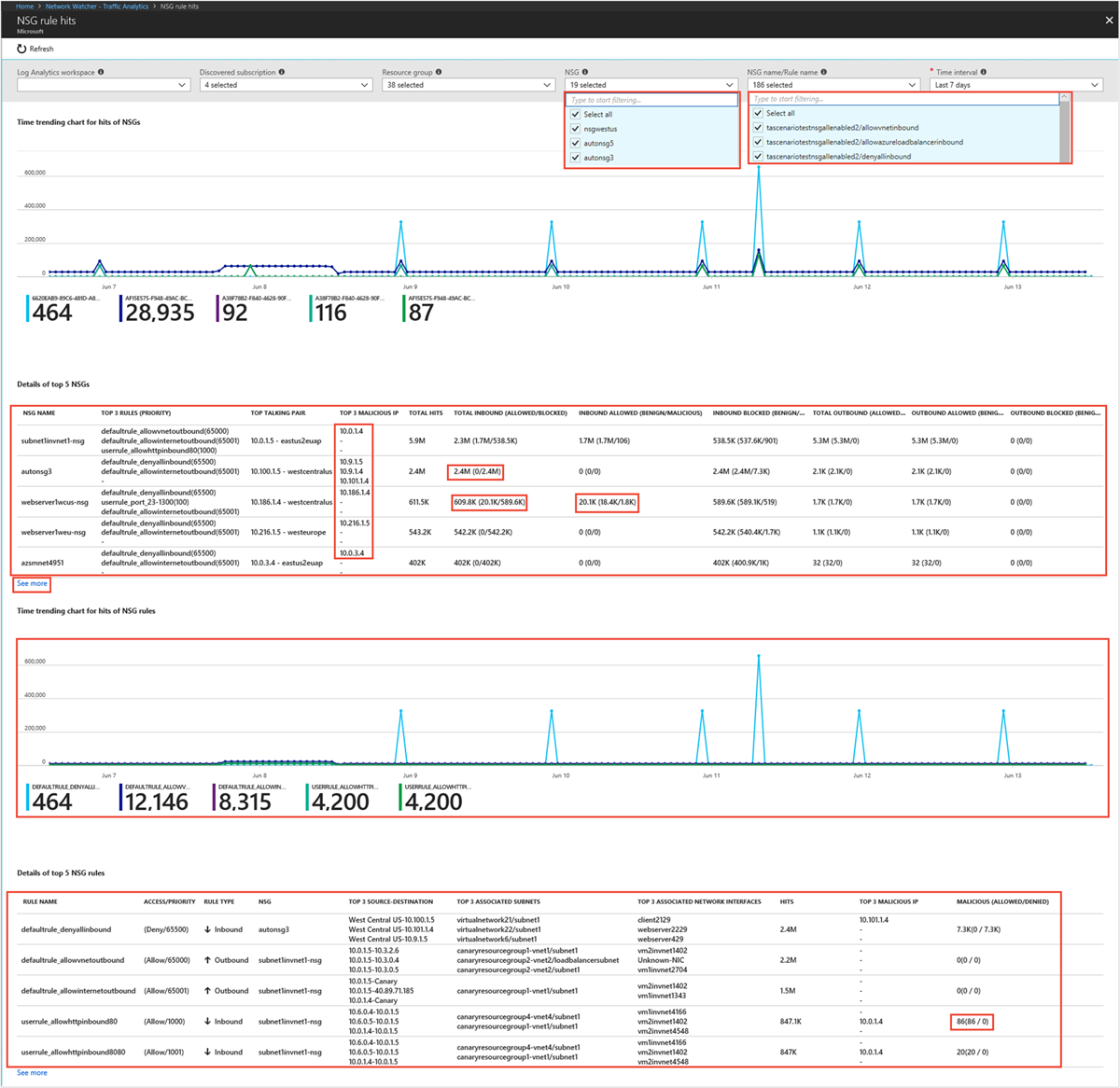

Visualize as tendências em acertos de regras do grupo de segurança de rede (NSG)/NSG

Procurar

Quais regras NSG/NSG têm mais ocorrências no gráfico comparativo com distribuição de fluxos?

Quais são os principais pares de conversas de origem e destino por regras NSG/NSG?

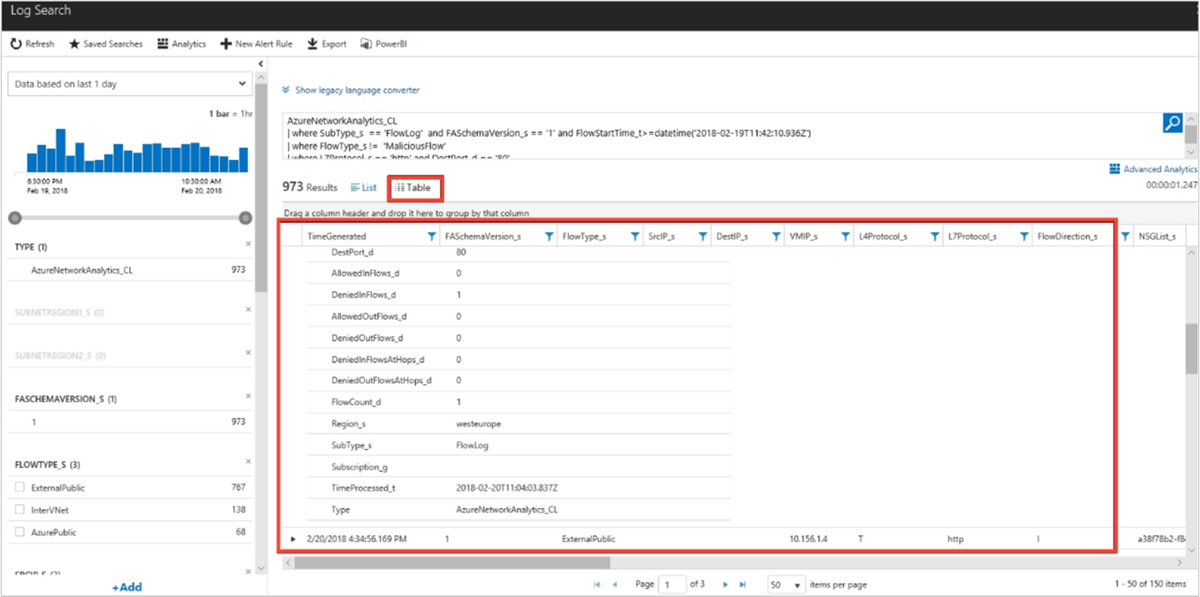

As imagens a seguir mostram tendências de tempo para ocorrências de regras NSG e detalhes de fluxo de origem-destino para um grupo de segurança de rede:

Detecte rapidamente quais regras NSGs e NSG estão percorrendo fluxos mal-intencionados e quais são os principais endereços IP mal-intencionados que acessam o ambiente de nuvem

Identificar quais regras NSG/NSG estão permitindo/bloqueando tráfego de rede significativo

Selecione os filtros principais para inspeção granular de regras NSG ou NSG