Importante

A integração da atribuição de funções do Azure com o Privileged Identity Management está atualmente em PREVIEW.

Veja os Termos de Uso Complementares para Versões Prévias do Microsoft Azure para obter termos legais que se aplicam aos recursos do Azure que estão em versão beta, versão prévia ou que, de outra forma, ainda não foram lançados em disponibilidade geral.

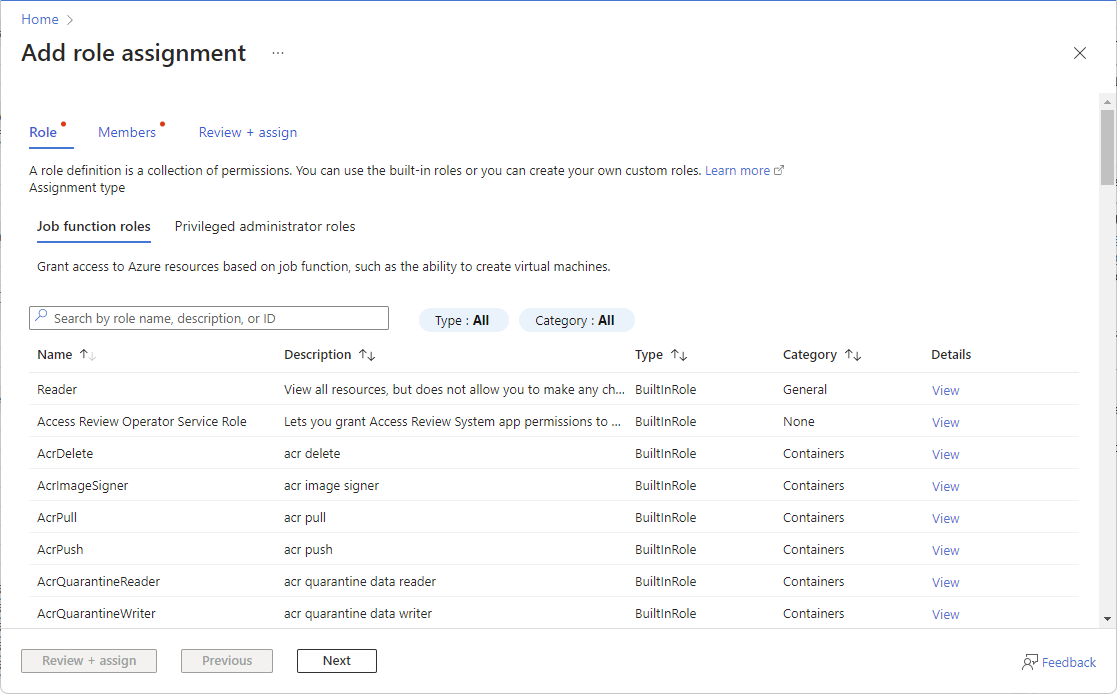

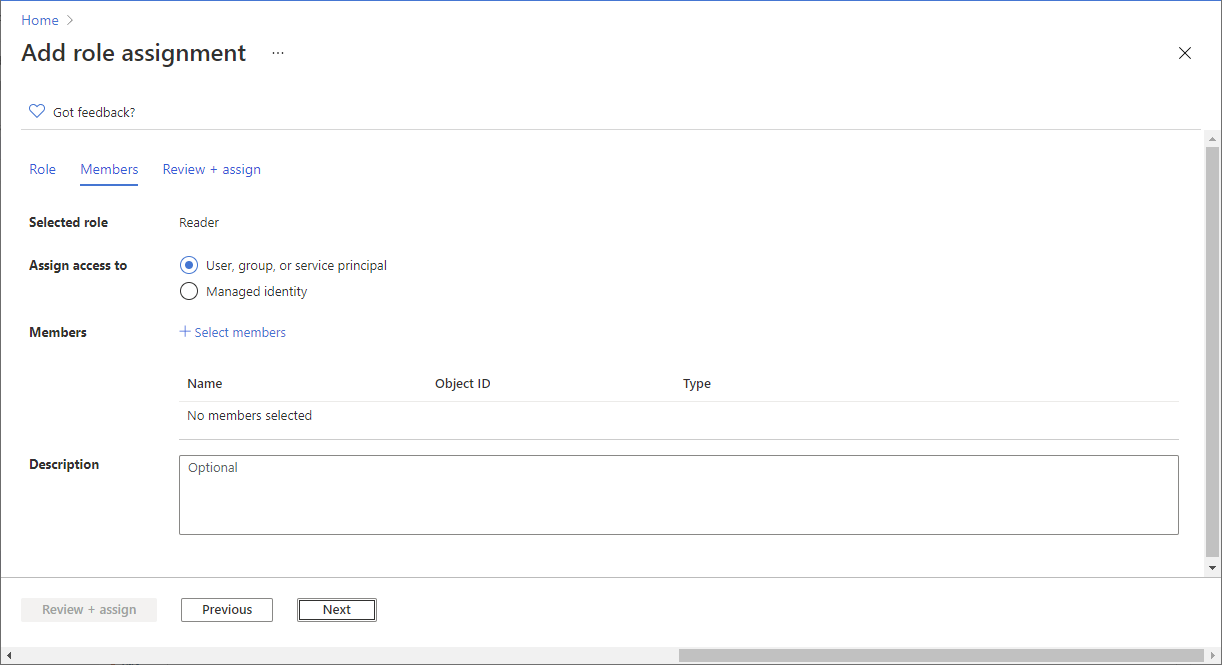

Se você tiver uma licença do Microsoft Entra ID P2 ou do Microsoft Entra ID Governance, será exibida uma guia Tipo de atribuição para escopos de grupo de gerenciamento, assinatura e grupo de recursos. Use atribuições qualificadas para fornecer acesso just-in-time a uma função. Essa funcionalidade está sendo implementada em etapas, portanto, talvez ainda não esteja disponível no seu locatário ou sua interface poderá ter uma aparência diferente. Para obter mais informações, consulte Integração com o Privileged Identity Management (Prévia).

Se você não quiser usar a funcionalidade PIM, selecione as opções Ativo para tipo de atribuição e Permanente para duração da atribuição. Essas configurações criam uma atribuição de função em que a entidade de segurança sempre tem permissões na função.