Cinco etapas para proteger sua infraestrutura de identidade

Se você está lendo esse documento, está ciente da significância da segurança. Você provavelmente já tem a responsabilidade de proteger sua organização. Se precisar convencer outras pessoas sobre a importância da segurança, direcione-as para que leiam o Relatório de Defesa Digital da Microsoft mais recente.

Este documento ajuda você a obter uma postura mais segura usando os recursos do Microsoft Entra ID, por meio de uma lista de verificação de cinco etapas para melhorar a proteção da sua organização contra ataques cibernéticos.

Esta lista de verificação ajuda você a implantar rapidamente ações recomendadas críticas para proteger sua organização imediatamente, explicando como:

- Fortaleça suas credenciais

- Reduza a área de superfície de ataque

- Automatize a resposta a ameaças

- Use a inteligência de nuvem

- Habilite o autoatendimento do usuário final

Observação

Muitas das recomendações contidas nesse documento se aplicam apenas a aplicativos, que são configurados para usar o Microsoft Entra ID como seu provedor de identidade. Configurar os aplicativos para utilizar o logon único garante os benefícios de políticas de credenciais, detecção de ameaças, auditoria, registro em log e outros recursos são adicionados a esses aplicativos. O Gerenciamento de aplicativos do Microsoft Entra é a base na qual todas essas recomendações se baseiam.

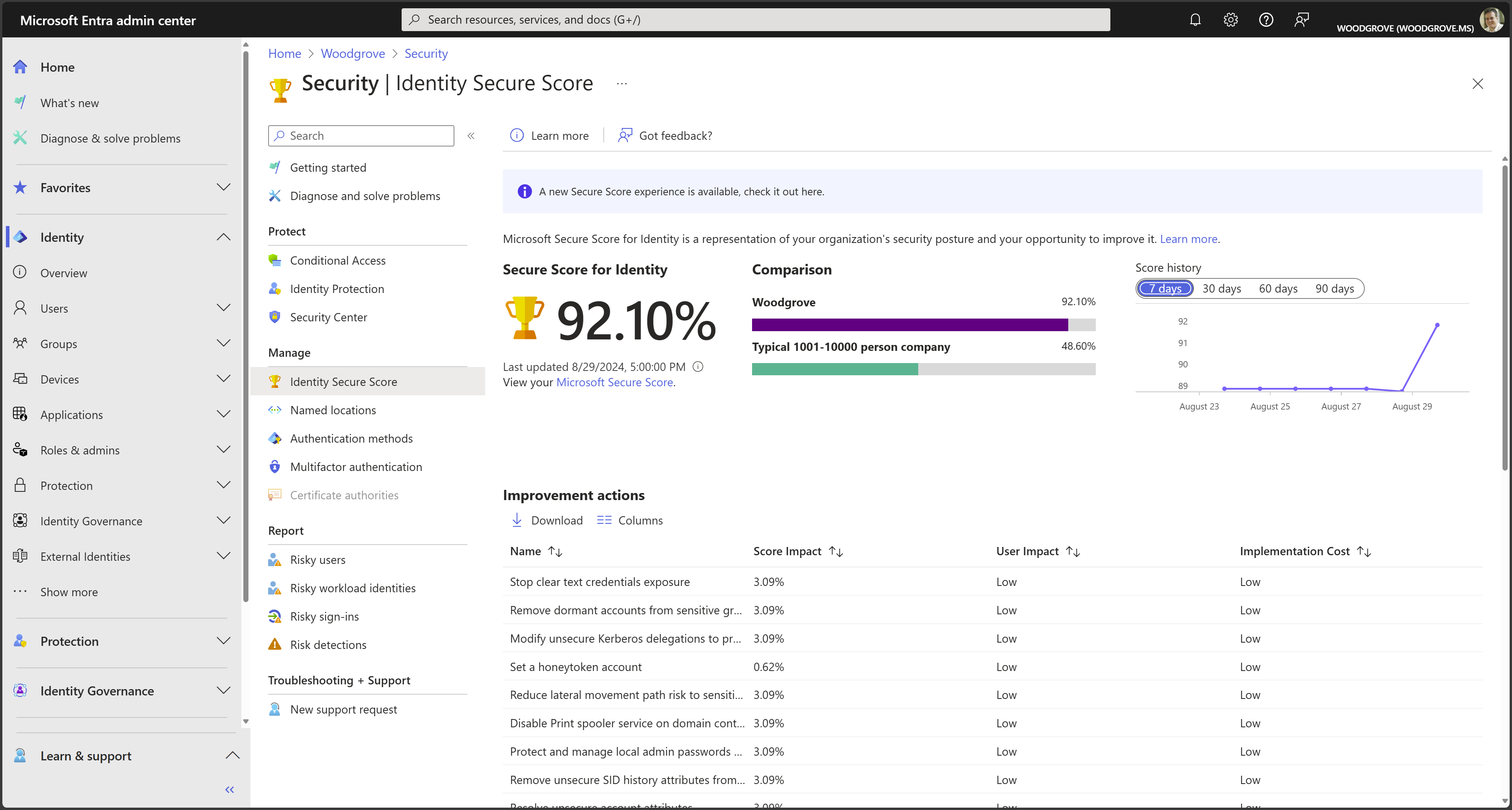

As recomendações nesse documento estão alinhadas com a Classificação de Segurança de Identidade, uma avaliação automatizada da configuração de segurança de identidade do locatário do Microsoft Entra. As organizações podem usar a página de Classificação de Segurança de Identidade no centro de administração do Microsoft Entra para localizar lacunas na configuração de segurança atual e assegurar que sigam as melhores práticas atuais da Microsoft para segurança. Implementar cada recomendação na página de Classificação de Segurança aumenta sua pontuação e permite que você acompanhe seu progresso, além de ajudá-lo a comparar sua implementação com outras organizações de tamanho semelhante.

Observação

Algumas das funcionalidades recomendadas aqui estão disponíveis para todos os clientes, enquanto outras exigem uma assinatura Microsoft Entra ID P1 ou P2. Confira os preços do Microsoft Entra e a lista de verificação da Implantação do Microsoft Entra para obter mais informações.

Antes de começar: Proteja contas com privilégios com MFA

Antes de iniciar esta lista de verificação, certifique-se de que não seja comprometido enquanto lê essa lista. Observamos 50 milhões de ataques à senha por dia no Microsoft Entra, mas apenas uma fração dos usuários e administradores está usando autenticações fortes, como a MFA (autenticação multifator). Essas estatísticas são baseadas em dados a partir de agosto de 2021. No Microsoft Entra ID, os usuários que têm funções privilegiadas, como administradores, são a raiz de confiança para criar e gerenciar o restante do ambiente. Implemente as práticas a seguir para minimizar os efeitos de um comprometimento.

Os invasores que obtêm o controle de contas com privilégios podem causar danos tremendos, portanto, é essencial proteger essas contas ante de continuar. Habilite e exija a MFA (autenticação multifator) do Microsoft Entra para todos os administradores na organização usando os Padrões de Segurança do Microsoft Entra ou o Acesso Condicional. É crítico.

Tudo pronto? Vamos começar a trabalhar na lista de verificação.

Etapa 1: fortalecer suas credenciais

Embora outros tipos de ataques estejam surgindo, incluindo phishing de consentimento e ataques em identidades não humanas, ataques baseados em senha em identidades de usuário ainda são os vetores mais predominantes de comprometimento de identidade. Campanhas bem estabelecidas de spear phishing e pulverização de senhas por adversários continuam a ser bem-sucedidas contra organizações que não implementam a autenticação multifator (MFA) ou outras proteções contra essa tática comum.

Como uma organização, você precisa garantir que suas identidades sejam validadas e protegidas com a MFA em todos os lugares. Em 2020, o Relatório do Centro de Reclamações de Crimes na Internet (IC3) do Federal Bureau of Investigation (FBI) identificou o phishing como o principal tipo de crime nas queixas de vítimas. O número de relatórios duplicou comparados ao ano anterior. O phishing representa uma ameaça significativa para empresas e indivíduos, e o phishing de credenciais foi usado na maioria dos ataques mais nocivos no ano passado. A MFA (autenticação multifator) do Microsoft Entra ajuda a proteger o acesso aos dados e aos aplicativos, fornecendo mais uma camada de segurança ao usar uma segunda forma de autenticação. As organizações podem habilitar a autenticação multifator com o acesso condicional para fazer a solução atender às suas necessidades específicas. Confira nesse guia de implantação como planejar, implementar e distribuir a autenticação multifator do Microsoft Entra.

Verifique se sua organização usa autenticação forte

Para habilitar facilmente o nível básico de segurança de identidade, você pode usar a ativação de seleção única com os padrões de segurança do Microsoft Entra. Os padrões de segurança impõem a autenticação multifator do Microsoft Entra para todos os usuários em um locatário e bloqueiam as entradas de protocolos herdados em todo o locatário.

Se sua organização tiver licenças do Microsoft Entra ID P1 ou P2, você também pode usar a pasta de trabalho de informações e relatórios do Acesso Condicional para ajudá-lo a descobrir lacunas na sua configuração e cobertura. Com essas recomendações, você pode facilmente fechar essa lacuna criando uma política usando a nova experiência de modelos de Acesso Condicional. Modelos de acesso condicional são projetados para fornecer um método fácil para implantar novas políticas que se alinham com as melhores práticas da Microsoft, facilitando a implantação de políticas comuns para proteger suas identidades e dispositivos.

Comece a proibir senhas comumente atacadas e desative a complexidade tradicional e as regras de expiração.

Muitas organizações usam regras de complexidade e expiração de senha tradicionais. Pesquisas da Microsoft mostram, e as Diretrizes de Identidade Digital da Publicação Especial 800-63B do Instituto Nacional de Padrões e Tecnologia (NIST) afirmam, que essas políticas fazem com que os usuários escolham senhas mais fáceis de adivinhar. É recomendável que você use a proteção de senha do Microsoft Entra, um recurso de senha banida dinâmica, usando o comportamento atual do invasor para impedir que os usuários definam senhas que possam ser facilmente adivinhadas. Esse recurso é sempre ativado quando os usuários são criados na nuvem, mas agora também está disponível para organizações híbridas ao implantarem a Proteção de senha do Microsoft Entra para o Windows Server Active Directory. Além disso, é recomendável que você remova as políticas de expiração. A alteração de senha não oferece nenhum benefício de confinamento, pois criminosos virtuais quase sempre usam credenciais assim que as comprometem. Consulte o artigo a seguir para Definir a política de expiração de senha para sua organização.

Proteger contra credenciais vazadas e adicionar resiliência contra falhas

O método mais simples e recomendado para habilitar a autenticação na nuvem para objetos do directory locais no Microsoft Entra ID é habilitar a PHS (sincronização de hash de senha). Se a organização usar uma solução de identidade híbrida com autenticação de passagem ou federação, então, você deverá habilitar a sincronização de hash de senha pelos dois motivos a seguir:

- O relatório de Usuários com credenciais vazadas no Microsoft Entra ID alerta sobre pares de nome de usuário e senha expostos publicamente. Um volume incrível de senhas vazou por meio de phishing, malware e reutilização de senhas em sites de terceiros que posteriormente são violados. A Microsoft encontra muitas dessas credenciais vazadas e informará a você, nesse relatório, se elas correspondem a credenciais na sua organização – mas somente se você habilitar sincronização de hash de senha ou tiver identidades somente na nuvem.

- Se ocorrer uma interrupção local, como um ataque de ransomware, você pode começar a usar a autenticação em nuvem usando a sincronização de hash de senha. Esse método de autenticação de backup permite que você continue acessando aplicativos configurados para autenticação com o Microsoft Entra ID, incluindo o Microsoft 365. Nesse caso, a equipe de TI não precisa recorrer a TI paralela ou contas de email pessoais para compartilhar dados até que a interrupção local seja resolvida.

As senhas nunca são armazenadas em texto não criptografado ou são criptografadas com um algoritmo reversível no Microsoft Entra ID. Para obter mais informações sobre o processo real de sincronização de hash de senha, confira Descrição detalhada de como funciona a sincronização de hash de senha.

Implementar bloqueio inteligente de extranet do AD FS

O bloqueio inteligente ajuda a bloquear atores mal-intencionados que tentam adivinhar as senhas dos usuários ou usar métodos de força bruta para entrada. O bloqueio inteligente pode reconhecer entradas provenientes de usuários válidos e tratá-las de forma diferente do que as entradas dos invasores e de outras fontes desconhecidas. Os invasores são bloqueados, enquanto os usuários podem acessar as contas e trabalhar. As organizações, que configuram aplicativos para que se autentiquem diretamente no Microsoft Entra se beneficiam do bloqueio inteligente do Microsoft Entra. As implantações federadas que usam o AD FS 2016 e o AD FS 2019 podem permitir benefícios semelhantes usando o Bloqueio de Extranet do AD FS e o Bloqueio Inteligente de Extranet.

Etapa 2: reduzir a área da superfície de ataque

Considerando a propagação do comprometimento de senha, minimizar a superfície de ataque em sua organização é essencial. Desabilite o uso de protocolos mais antigos e menos seguros, limite os pontos de entrada de acesso, mude para a autenticação na nuvem, exerça mais controle sobre o acesso administrativo a recursos e adote os princípios de segurança de Confiança Zero.

Usar Autenticação na Nuvem

As credenciais são um vetor de ataque primário. As práticas nesse blog podem reduzir a superfície de ataque usando autenticação na nuvem, implantando a MFA e usando métodos de autenticação sem senha. Você pode implantar métodos sem senha, como o Windows Hello para Empresas, Entrada pelo Telefone com o aplicativo Microsoft Authenticator ou FIDO.

Bloquear a autenticação herdada

Os aplicativos que usam seus próprios métodos herdados para realizar a autenticação com o Microsoft Entra ID e acessar dados da empresa representam outro risco para as organizações. Exemplos de aplicativos que usam autenticação herdada são clientes POP3, IMAP4 ou SMTP. Os aplicativos de autenticação herdados realizam a autenticação em nome do usuário e impedem que o Microsoft Entra ID realize avaliações de segurança avançadas. A autenticação moderna reduz seu risco de segurança, pois dá suporte à autenticação multifator e ao Acesso Condicional.

As ações a seguir são recomendadas:

- Descobrir a autenticação herdada em sua organização nos logs de entrada do Microsoft Entra e pastas de trabalho do Log Analytics.

- Configurar o SharePoint Online e o Exchange Online para usar a autenticação moderna.

- Se você tiver licenças do Microsoft Entra ID P1 e P2, use políticas de Acesso Condicional para bloquear a autenticação herdada. Para a camada Gratuita do Microsoft Entra ID, use os Padrões de Segurança do Microsoft Entra.

- Bloquear a autenticação herdada se você usar o AD FS.

- Bloquear a autenticação herdada com o Exchange Server 2019.

- Desabilitar a autenticação herdada no Exchange Online.

Para obter mais informações, confira o artigo Bloquear protocolos de autenticação herdados no Microsoft Entra ID.

Bloquear pontos de entrada de autenticação inválidos

Usando o princípio verificar explicitamente, você deve reduzir o impacto das credenciais de usuário comprometidas quando isso acontecer. Para cada aplicativo em seu ambiente, considere os casos de uso válidos: quais grupos, quais redes, quais dispositivos e outros elementos são autorizados e bloqueie o restante. Com o Acesso Condicional do Microsoft Entra, você pode controlar como os usuários autorizados acessam os aplicativos e os recursos com base em condições especificas definidas por você.

Para obter mais informações sobre como usar o Acesso Condicional para ações do usuário e Aplicativos de Nuvem, consulte Acesso Condicional para contexto de autenticação, ações e aplicativos de Nuvem.

Revisar e controlar funções de administrador

Outro pilar da Confiança Zero é a necessidade de minimizar a probabilidade de que uma conta comprometida possa operar com uma função com privilégios. Esse controle pode ser alcançado ao atribuir a menor quantidade de privilégio a uma identidade. Se você é novo nas funções do Microsoft Entra, esse artigo ajudará você a entender as funções do Microsoft Entra.

As funções com privilégios no Microsoft Entra ID devem ser contas somente de nuvem para isolá-las de ambientes locais e não usar cofres de senha locais para armazenar as credenciais.

Implementar o gerenciamento de acesso de privilégio

O Privileged Identity Management (PIM) oferece ativação de função baseada em tempo e aprovação para atenuar os riscos de permissões de acesso excessivas, desnecessárias ou mal utilizadas para recursos importantes. Esses recursos incluem os recursos no Microsoft Entra ID, no Azure e em outros Microsoft Online Services, como o Microsoft 365 ou o Microsoft Intune.

O PIM (Microsoft Entra Privileged Identity Management) ajuda você a minimizar os privilégios de conta ajudando a:

- Identificar e gerenciar os usuários atribuídos a funções administrativas.

- Compreender funções com privilégios não usados ou excessivos que devem ser removidos.

- Estabelecer regras para garantir que as funções com privilégios sejam protegidas pela autenticação multifator.

- Estabelecer regras para garantir que as funções com privilégios sejam concedidas apenas pelo tempo suficiente para realizar a tarefa com privilégios.

Habilite o Microsoft Entra PIM e veja os usuários que têm funções administrativas atribuídas e remova as contas desnecessárias nessas funções. Para os usuários com privilégios restantes, mova-os de permanentes para qualificados. Por fim, estabeleça políticas apropriadas para garantir que ao necessitarem do acesso a essas funções privilegiadas, possam fazer isso com segurança e controle de alterações necessários.

As funções internas e personalizadas do Microsoft Entra operam segundo conceitos semelhantes às funções encontradas no sistema de controle de acesso baseado em função para recursos do Azure (funções do Azure). A diferença entre esses dois sistemas de controle de acesso baseado em função é:

- As funções do Microsoft Entra controlam o acesso aos recursos do Microsoft Entra, como usuários, grupos e aplicativos, usando a API do Microsoft Graph

- As funções do Azure controlam o acesso aos recursos do Azure, como máquinas virtuais ou armazenamento, usando o Gerenciamento de Recursos do Azure

Os dois sistemas têm semelhanças no uso de definições de função e atribuições de função. No entanto, as permissões de função do Microsoft Entra não podem ser usadas em funções personalizadas do Azure e vice-versa. Como parte da implantação do seu processo de conta com privilégios, siga as melhores práticas para criar pelo menos duas contas de emergência para garantir que você ainda tenha acesso ao Microsoft Entra ID caso fique bloqueado.

Para saber mais, confira o artigo Planejar uma implantação do Privileged Identity Management e como proteger o acesso privilegiado.

Restringir operações de consentimento do usuário

É importante entender as diversas experiências de consentimento de aplicativo do Microsoft Entra, os tipos de permissões e de consentimento e as respectivas implicações na postura de segurança da sua organização. Embora o consentimento dos usuários por si só permita que eles adquiram facilmente aplicativos úteis que se integram ao Microsoft 365, ao Azure e a outros serviços, isso poderá representar um risco se não for usado e monitorado com cuidado.

A Microsoft recomenda restringir o consentimento do usuário para permitir o consentimento do usuário final somente para aplicativos de editores verificados e apenas para permissões que você selecionar. Se o consentimento do usuário final estiver restrito, os consentimentos anteriores continuarão válidos, mas todas as operações futuras de consentimento devem ser realizadas por um administrador. Para casos restritos, os usuários podem solicitar o consentimento do administrador por meio de um fluxo de solicitação de consentimento integrado ou por meio dos seus próprios processos de suporte. Antes de restringir o consentimento do usuário final, use nossas recomendações para planejar essa alteração em sua organização. Para aplicativos que você deseja permitir que todos os usuários acessem, considere fornecer consentimento em nome de todos os usuários, garantindo que os usuários que ainda não forneceram consentimento individualmente possam acessar o aplicativo. Se você não quiser que esses aplicativos estejam disponíveis para todos os usuários em todos os cenários, use a atribuição de aplicativo e o Acesso Condicional para restringir o acesso do usuário a aplicativos específicos.

Verifique se os usuários podem solicitar aprovação de administrador para novos aplicativos a fim de reduzir o conflito do usuário, minimizar o volume de suporte e impedir que os usuários se inscrevam em aplicativos que usam credenciais que não são do Microsoft Entra. Depois de você regulamentar suas operações de consentimento, os administradores devem auditar regularmente as permissões do aplicativo e de consentimento.

Para saber mais, confira o artigo Estrutura de consentimento do Microsoft Entra.

Etapa 3: automatizar a resposta a ameaças

O Microsoft Entra ID tem muitos recursos que interceptam ataques automaticamente, para remover a latência entre a detecção e a resposta. Você pode reduzir os custos e os riscos quando reduz o tempo que os criminosos usam para se inserir em seu ambiente. Aqui estão as etapas de concretas que podem ser adotadas.

Para obter mais informações, confira o artigo Como configurar e habilitar políticas de risco.

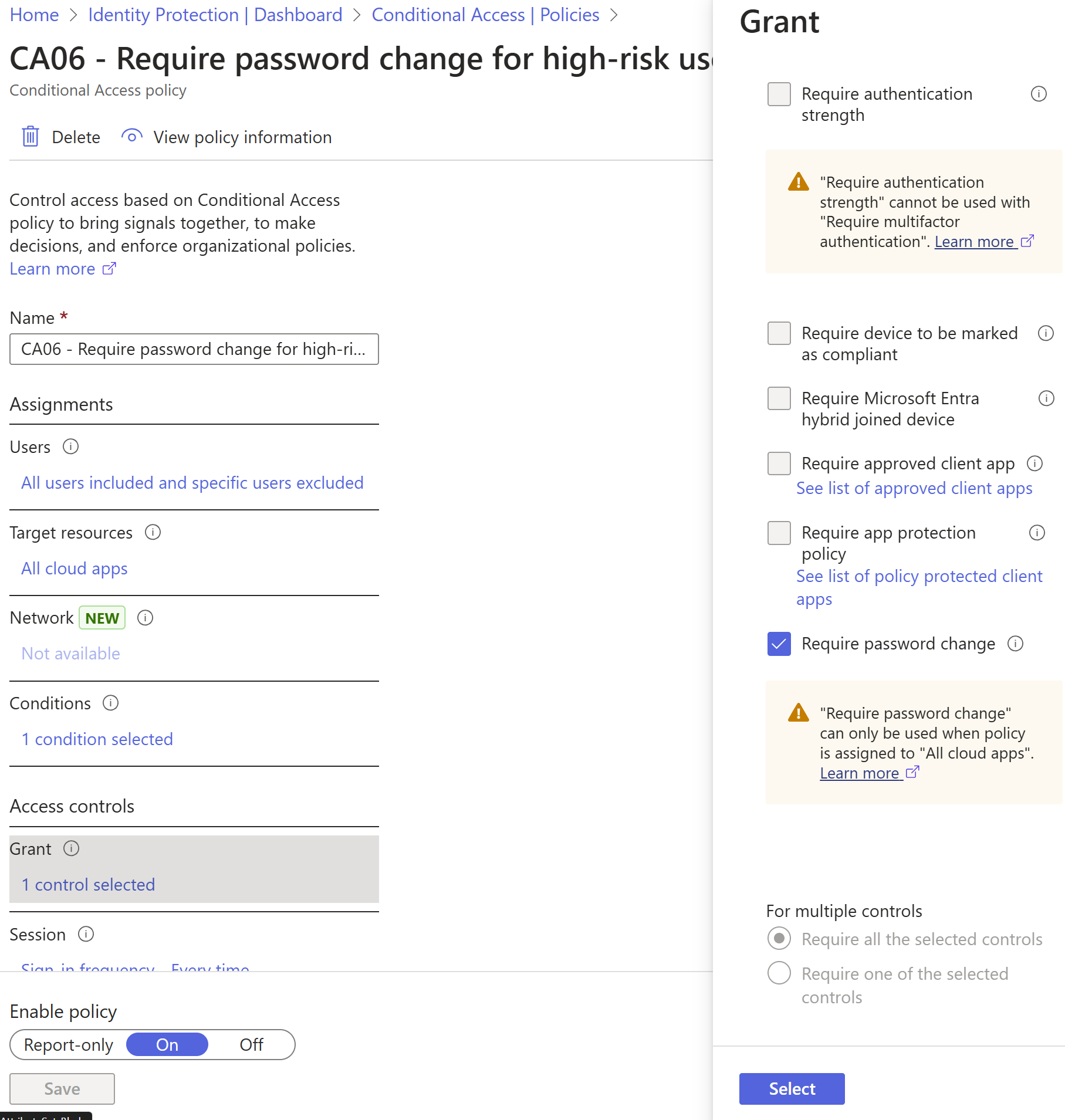

Implementar política de risco de entrada

Um risco de entrada representa a probabilidade de que o proprietário da identidade não tenha autorizado a solicitação de autenticação. Uma política baseada em risco de entrada pode ser implementada ao adicionar uma condição de risco de entrada às políticas de Acesso Condicional que avaliam o nível de risco para um usuário ou grupo específico. Com base no nível de risco (baixo/médio/alto), é possível configurar uma política para bloquear o acesso ou forçar a autenticação multifator. É recomendável forçar a autenticação multifator em entradas suspeitas de nível médio ou superior.

Implementar política de segurança de risco do usuário

O risco do usuário indica a probabilidade de comprometimento da identidade do usuário e é calculado com base nas detecções de risco do usuário associadas à identidade do usuário. Uma política baseada em risco de usuário pode ser implementada ao adicionar uma condição de risco de usuário às políticas de Acesso Condicional que avaliam o nível de risco para um usuário ou grupo específico. Com base no nível de risco Baixo, Médio ou Alto, é possível configurar uma política para bloquear o acesso ou exigir uma mudança de senha segura usando a autenticação multifator. A recomendação da Microsoft é a de exigir uma mudança de senha segura para usuários com risco alto.

Está incluído na detecção de risco do usuário a verificação se as credenciais do usuário correspondem às credenciais vazadas por criminosos cibernéticos. Para funcionar de forma ideal, é importante implementar a sincronização de hash de senha com o Microsoft Entra Connect Sync.

Integrar o Microsoft Defender XDR com a Proteção do Microsoft Entra ID

Para que a Proteção de Identidade possa executar a melhor detecção de risco possível, ele precisa obter o máximo de sinais possível. Portanto, é importante integrar o conjunto completo de serviços do Microsoft Defender XDR:

- Microsoft Defender para ponto de extremidade

- Microsoft Defender para Office 365

- Microsoft Defender para Identidade

- Microsoft Defender for Cloud Apps

Saiba mais sobre a Proteção contra Ameaças da Microsoft e a importância da integração de diferentes domínios no vídeo rápido a seguir.

Configurar monitoramento e alertas

Monitorar e auditar seus logs é importante para detectar comportamentos suspeitos. O portal do Azure tem várias maneiras de integrar os logs do Microsoft Entra a outras ferramentas, como o Microsoft Sentinel, Azure Monitor e outras ferramentas de SIEM. Para obter mais informações, confira o Guia de operações de segurança do Microsoft Entra.

Etapa 4: usar a inteligência de nuvem

A auditoria e o log de eventos relacionados à segurança e alertas relacionados são componentes fundamentais de uma estratégia de proteção eficiente. Logs e relatórios de segurança fornecem a você um registro eletrônico de atividades suspeitas e ajudam a detectar padrões que podem indicar tentativas de invasão externa bem-sucedidas ou não e ataques internos. Você pode usar a auditoria para monitorar as atividades do usuário, a conformidade regulatória de documentos, realizar análise forense e muito mais. Os alertas fornecem notificações de eventos de segurança. Verifique se você tem uma política de retenção de log em vigor para os logs de entrada e os logs de auditoria do Microsoft Entra ID exportando para o Azure Monitor ou uma ferramenta de SIEM.

Monitorar o Microsoft Entra ID

Os serviços e recursos do Microsoft Azure fornecem opções configuráveis de auditoria e log para ajudá-lo a identificar lacunas em suas políticas e seus mecanismos de segurança e corrigi-las, a fim de ajudar a prevenir violações de segurança. Você pode usar a Auditoria e os Logs do Azure e os Relatórios de atividades de auditoria no centro de administração do Microsoft Entra. Confira o Guia de Operações de Segurança do Microsoft Entra para obter mais detalhes sobre como monitorar contas de usuário, contas privilegiadas, aplicativos e dispositivos.

Monitorar o Microsoft Entra Connect Health em ambientes híbridos

O Monitoramento do AD FS com o Microsoft Entra Connect Health fornece um insight maior sobre os possíveis problemas e a visibilidade de ataques na infraestrutura do AD FS. Agora você pode exibir as credenciais do ADFS para dar maior profundidade ao seu monitoramento. O Microsoft Entra Connect Health fornece alertas com detalhes, etapas de resolução e links para a documentação relacionada, análise de uso para várias métricas relacionadas ao tráfego de autenticação, relatórios e monitoramento de desempenho. Utilize a Pasta de trabalho de IP suspeito para ADFS que pode ajudar a identificar a norma para seu ambiente e alerta quando há uma alteração. Toda a Infraestrutura Híbrida deve ser monitorada como um ativo de Camada 0. As diretrizes de monitoramento detalhadas para esses ativos podem ser encontradas no Guia de Operações de Segurança para Infraestrutura.

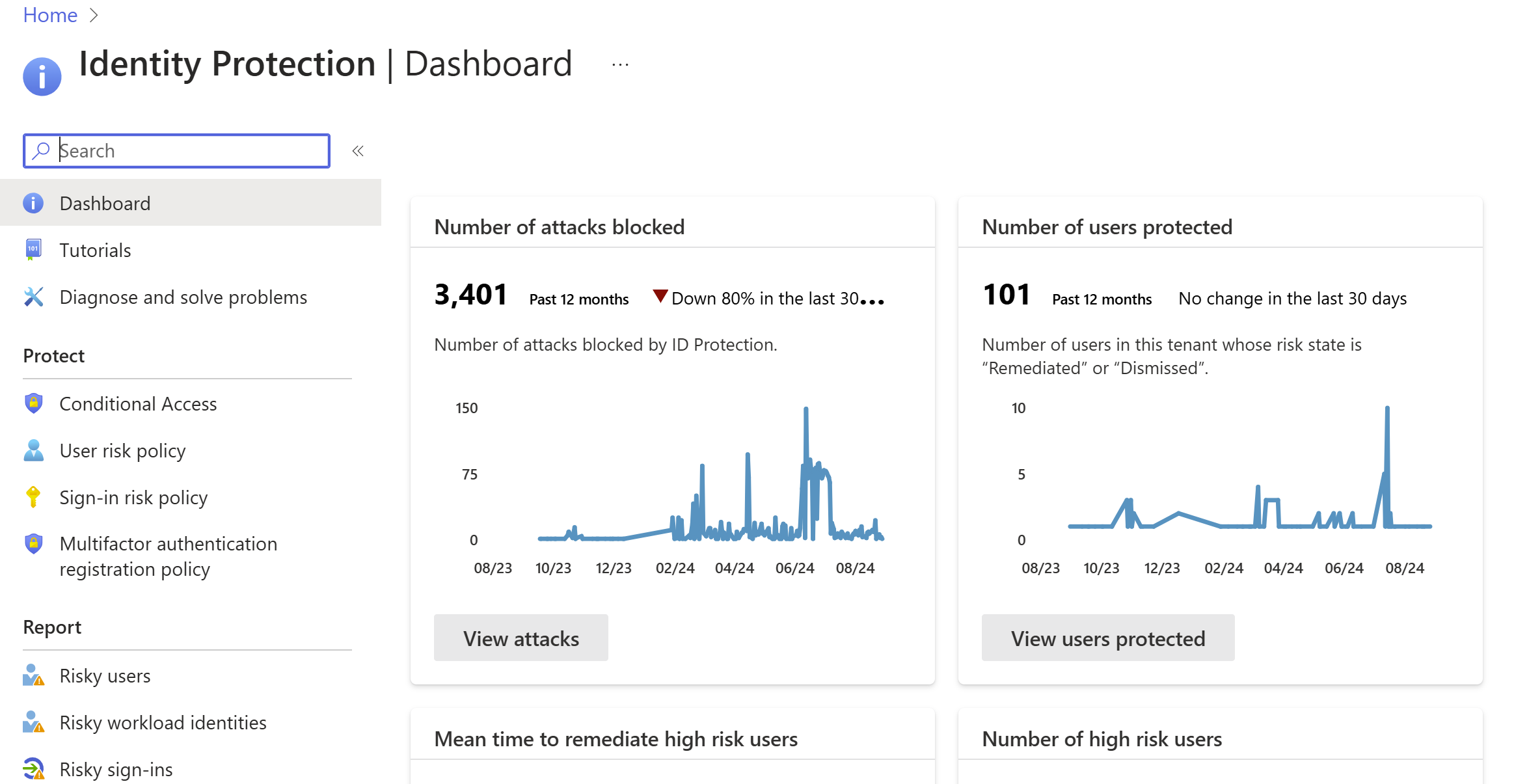

Monitorar os eventos do Microsoft Entra ID Protection

O Microsoft Entra ID Protection fornece dois relatórios importantes que devem ser monitorados diariamente:

- Os relatórios de entrada suspeita exibem atividades de entrada de usuários que você deve investigar para verificar se o proprietário legítimo realizou a entrada.

- Os relatórios de usuário suspeito exibem contas de usuário que podem estar comprometidas, como credenciais vazadas detectadas ou entradas de locais diferentes, causando um evento de viagem impossível.

Auditar aplicativos e permissões de consentimento

Os usuários podem ser enganados para navegar até um site comprometido ou aplicativos que obtêm acesso a suas informações de perfil e dados do usuário, como seu email. Um ator mal-intencionado pode usar as permissões consentidas que recebeu para criptografar o conteúdo da caixa de correio e exigir um resgate para recuperar os dados da caixa de correio. Os administradores devem revisar e auditar as permissões dadas pelos usuários. Além de auditar as permissões fornecidas pelos usuários, você pode localizar aplicativos OAuth arriscados ou indesejados em ambientes premium.

Etapa 5: habilitar o autoatendimento do usuário final

Na medida do possível, deseje equilibrar segurança com produtividade. Ao abordar seu percurso com a mentalidade de que você está estabelecendo uma base para segurança, é possível remover conflitos da sua organização capacitando os usuários enquanto permanece vigilante e reduz sobrecargas operacionais.

Implementar a redefinição de senha por autoatendimento

A SSPR (redefinição de senha self-service) do Microsoft Entra ID oferece um meio simples para os administradores de TI permitirem que os usuários redefinam ou desbloqueiem suas senhas ou contas sem suporte técnico nem intervenção do administrador. O sistema inclui relatórios detalhados que acompanham quando os usuários redefinem suas senhas, juntamente com notificações para alertar você sobre mau uso ou abuso.

Implementar acesso self-service a aplicativos e grupos

O Microsoft Entra ID pode permitir que não administradores gerenciem o acesso a recursos, usando grupos de segurança, grupos do Microsoft 365, funções de aplicativos e catálogos de pacotes de acesso. O gerenciamento de grupos de autoatendimento permite que os proprietários de grupos gerenciem os respectivos grupos sem a necessidade de uma função administrativa ser atribuída a eles. Os usuários também podem criar e gerenciar grupos do Microsoft 365 sem depender de administradores para lidar com as solicitações deles e os grupos não utilizados expiram automaticamente. O gerenciamento de direitos do Microsoft Entra permite ainda mais delegação e visibilidade, com fluxos de trabalho de solicitação de acesso abrangentes e expiração automática. Você pode delegar a não administradores a capacidade de configurar seus próprios pacotes de acesso para grupos, Teams, aplicativos e sites do SharePoint Online que eles possuem, com políticas personalizadas para quem deve aprovar o acesso, incluindo a configuração dos gerentes dos funcionários e patrocinadores de parceiros de negócios como aprovadores.

Implementar revisões de acesso do Microsoft Entra

Com as revisões de acesso do Microsoft Entra, é possível gerenciar o pacote de acesso e as associações a grupos, o acesso a aplicativos empresariais e as atribuições de funções com privilégios para garantir que você mantenha um padrão de segurança. Uma supervisão regular pelos próprios usuários, proprietários de recursos e outros revisores garante que os usuários não mantenham o acesso por períodos de tempo longos quando não precisarem mais dele.

Implementar provisionamento automático de usuário

O provisionamento e o desprovisionamento são os processos que garantem a consistência das identidades digitais em vários sistemas. Esses processos normalmente são aplicados como parte do gerenciamento do ciclo de vida de identidades.

O provisionamento é o processo de criação de uma identidade em um sistema de destino com base em determinadas condições. O desprovisionamento é o processo de remoção da identidade do sistema de destino, quando as condições não são mais atendidas. A sincronização é o processo de manter o objeto provisionado atualizado para que o objeto de origem e o objeto de destino sejam semelhantes.

Atualmente, o ID do Microsoft Entra fornece três áreas de provisionamento automatizado. São elas:

- Provisionamento a partir de um sistema de registro externo não autorizado de diretório para o Microsoft Entra ID, via provisionamento controlado por RH.

- Provisionamento do ID do Microsoft Entra para aplicativos, por meio do provisionamento de Aplicativo

- Provisionamento entre o ID do Microsoft Entra e os Active Directory Domain Services, por meio do provisionamento entre diretórios

Saiba mais: o que é provisionamento com o Microsoft Entra ID?

Resumo

Há muitos aspectos em uma infraestrutura de identidade segura, mas essa lista de verificação de cinco etapas ajuda você a alcançar rapidamente uma infraestrutura de identidade mais segura:

- Fortaleça suas credenciais

- Reduza a área de superfície de ataque

- Automatize a resposta a ameaças

- Use a inteligência de nuvem

- Habilite o autoatendimento do usuário final

Apreciamos a seriedade com que você encara a segurança e esperamos que esse documento seja um roteiro útil para uma postura mais segura para sua organização.

Próximas etapas

Se precisar de ajuda para planejar e implantar as recomendações, confira os planos de implantação de projeto do Microsoft Entra ID para obter ajuda.

Se você está confiante de que todas essas etapas estão completas, use a classificação de segurança de Identidade da Microsoft, que mantém você atualizado sobre as melhores práticas mais recentes e ameaças à segurança.