Ingerir mensagens do syslog e CEF no Microsoft Sentinel com o Agente do Azure Monitor

Este artigo descreve como usar os conectores Syslog via AMA e CEF (Formato Comum de Evento) via AMA para filtrar e ingerir rapidamente mensagens do syslog, incluindo as mensagens do CEF (Formato Comum de Evento), de computadores Linux, de dispositivos de rede e segurança. Para saber mais sobre esses conectores de dados, confira Conectores do Syslog e do CEF (Formato Comum de Evento) por meio do AMA para Microsoft Sentinel.

Observação

O Container Insights já oferece suporte à coleta automática dos eventos do Syslog dos nós do Linux nos seus clusters do AKS. Para saber mais, confira o artigo Coleção do Syslog com o Container Insights.

Pré-requisitos

Antes de iniciar, você precisa ter os recursos configurados e as permissões adequadas atribuídas, conforme descrito nesta seção.

Pré-requisitos do Microsoft Sentinel

Instale a solução apropriada do Microsoft Sentinel e verifique se você tem as permissões para concluir as etapas neste artigo.

Instale a solução apropriada do Hub de conteúdo no Microsoft Sentinel. Para obter mais informações, consulte Descobrir e gerenciar o conteúdo pronto para uso do Microsoft Sentinel.

Identifique qual conector de dados a solução do Microsoft Sentinel requer –– Syslog via AMA ou CEF (Formato Comum de Evento) via AMA e se você precisa instalar a solução Syslog ou Formato Comum de Evento. Para atender a esse pré-requisito,

No Hub de conteúdo, selecione Gerenciar na solução instalada e examine o conector de dados listados.

Se Syslog via AMA ou CEF (Formato Comum de Evento) via AMA não estiver instalado com a solução, identifique se você precisa instalar a solução Syslog ou Formato Comum de Evento localizando seu dispositivo em um dos seguintes artigos:

- Conector de dados do CEF por AMA – Configurar dispositivo ou dispositivo específico para ingestão de dados do Microsoft Sentinel

- Conector de dados do Syslog via AMA – Configurar dispositivo ou dispositivo específico para ingestão de dados do Microsoft Sentinel

Em seguida, instale a solução Syslog ou Formato Comum de Evento do hub de conteúdo para obter o conector de dados do AMA relacionado.

Tenha uma conta do Azure com as seguintes funções de controle de acesso baseado em função do Azure (RBAC do Azure):

Função interna Escopo Motivo - Colaborador de Máquina Virtual

- Azure Connected Machine

Administrador de recursos- VM (máquinas virtuais)

- Conjuntos de Escala de Máquina Virtual

- Servidores habilitados para Azure Arc

Para implantar o agente Qualquer função que inclua a ação

Microsoft.Resources/deployments/*- Subscription

- Grupo de recursos

- Regra de coleta de dados existente

Para implantar os modelos do Azure Resource Manager Colaborador de monitoramento - Subscription

- Grupo de recursos

- Regra de coleta de dados existente

Criar ou editar regras de coleta de dados

Pré-requisitos do encaminhador de log

Se você estiver coletando mensagens de um encaminhador de log, os seguintes pré-requisitos se aplicam:

Você precisa ter uma VM do Linux designada como um encaminhador de log para coletar logs.

Se o encaminhador de log não for uma máquina virtual do Azure, ele deverá ter o agente do Connected Machine do Azure Arc instalado nele.

A VM do encaminhador de log do Linux deve ter o Python 2.7 ou 3 instalado. Use o comando

python --versionoupython3 --versionpara verificar. Se estiver usando o Python 3, garanta que ele está definido como o comando padrão no computador ou execute scripts com o comando 'python3' em vez de 'python'.O encaminhador de log deve ter o daemon

syslog-ngoursysloghabilitado.Para obter requisitos de espaço para o encaminhador de log, confira o Parâmetro de comparação de desempenho do agente do Azure Monitor. Você também pode ler essa postagem no blog, que inclui designs para uma ingestão escalável.

Suas fontes de log e dispositivos de segurança precisam ser configurados para enviar suas mensagens de log para o daemon syslog do encaminhador de log em vez de para o daemon syslog local.

Pré-requisitos de segurança do computador

Configure a segurança do computador de acordo com a política de segurança da sua organização. Por exemplo, configure a rede para ser alinhada à política de segurança de rede corporativa e altere as portas e os protocolos do daemon para que sejam alinhados aos requisitos. Para melhorar a configuração de segurança do computador, proteja sua VM no Azure ou examine estas melhores práticas para segurança de rede.

Se seus dispositivos estiverem enviando logs do syslog e CEF por TLS porque, por exemplo, o encaminhador de log está na nuvem, você precisará configurar o daemon syslog (rsyslog ou syslog-ng) para se comunicar no TLS. Para saber mais, veja:

Configurar o conector de dados

O processo de instalação do Syslog via AMA ou CEF (Formato Comum de Evento) por meio de conectores de dados AMA inclui as seguintes etapas:

- Instale o Agente do Azure Monitor e crie uma DCR (Regra de Coleta de Dados) usando um dos seguintes métodos:

- Se você estiver coletando logs de outros computadores usando um encaminhador de log, execute o script de “instalação” no encaminhador de log para configurar o daemon syslog para escutar mensagens de outros computadores e abrir as portas locais necessárias.

Selecione a guia apropriada para obter instruções.

Crie uma DCR (regra de coleta de dados)

Para começar, abra o conector de dados Syslog via AMA ou CEF (Formato Comum de Evento) via AMA no Microsoft Sentinel e crie uma DCR (regra de coleta de dados).

Para o Microsoft Sentinel no portal do Azure, em Configuração, selecione Conectores de dados.

Para o Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Configurações>Conectores de dados.Para syslog, digite Syslog na caixa Pesquisar. Nos resultados, selecione o conector do Syslog por meio do AMA.

Para CEF, digite CEF na caixa Pesquisar. Nos resultados, selecione o CEF (Formato Comum de Evento) por meio do conector do AMA.Selecione Abrir página do conector no painel de detalhes.

Na área Configuração, selecione +Criar regra de coleta de dados.

Na guia Básico:

- Digite um nome para a DCR.

- Selecione sua assinatura.

- Selecione o grupo de recursos em que deseja localizar a DCR.

Selecione Avançar: Recursos>.

Definir recursos de VM

Na guia Recursos, selecione os computadores nos quais você deseja instalar o AMA, nesse caso, seu computador de encaminhador de log. Se o encaminhador de log não aparecer na lista, talvez ele não tenha o agente do Azure Connected Machine instalado.

Use os filtros disponíveis ou a caixa de pesquisa para localizar a VM do encaminhador de log. Você pode expandir uma assinatura na lista para ver os grupos de recursos dela, e um grupo de recursos para ver as VMs dela.

Selecione a VM do encaminhador de log na qual você deseja instalar o AMA. A caixa de seleção será exibida ao lado do nome da VM quando você passar o mouse sobre ela.

Examine suas alterações e selecione Avançar: Coletar >.

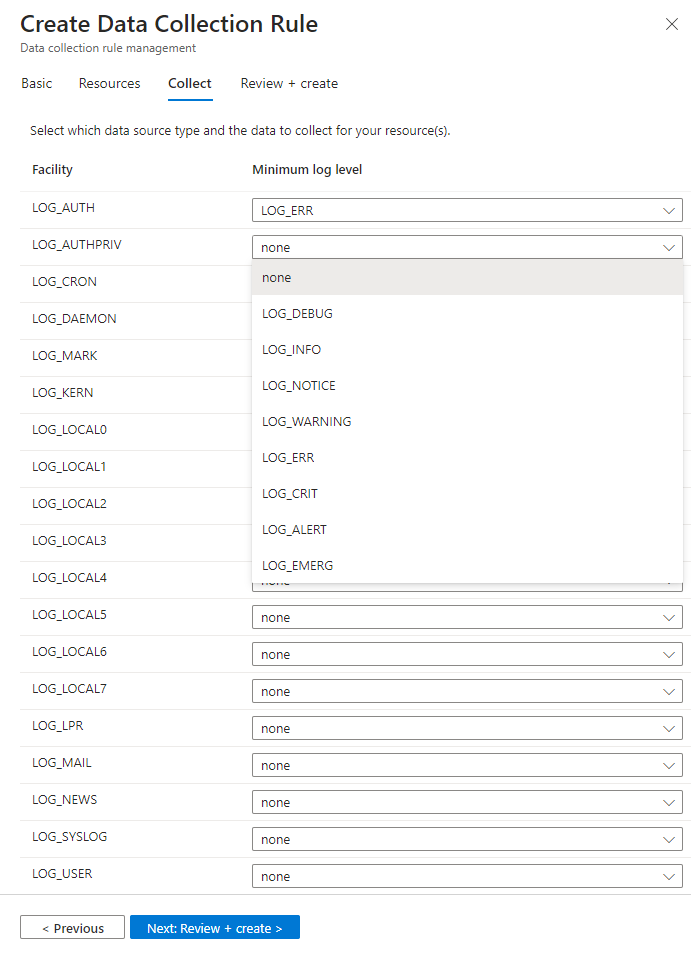

Selecionar instalações e severidades

Lembre-se de que o uso da mesma instalação para mensagens do syslog e CEF pode resultar em duplicação de ingestão de dados. Para obter mais informações, consulte Como evitar a duplicação de ingestão de dados.

Na guia Coletar, selecione o nível mínimo de log para cada instalação. Quando você seleciona um nível de log, o Microsoft Sentinel coleta logs para o nível selecionado e outros níveis com gravidade mais alta. Por exemplo, se você selecionar LOG_ERR, o Microsoft Sentinel coletará logs para os níveis LOG_ERR, LOG_CRIT, LOG_ALERT e LOG_EMERG.

Examine suas seleções e selecione Avançar: Examinar + criar.

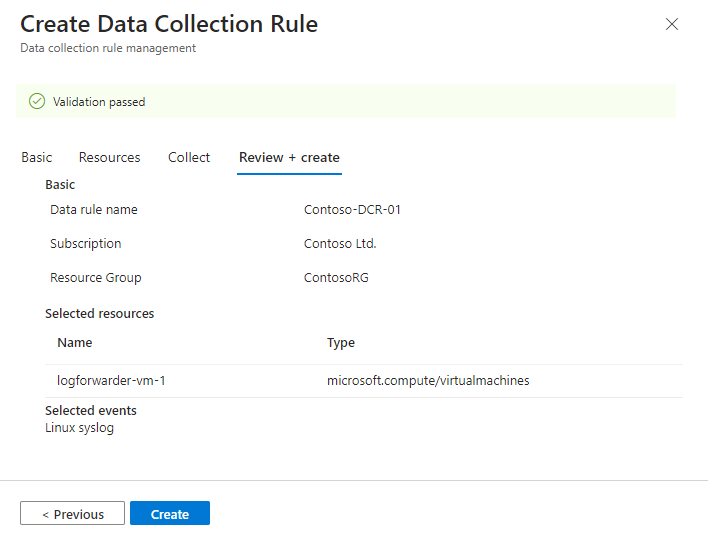

Examinar e criar a regra

Depois de concluir todas as guias, examine o que você inseriu e crie a regra de coleta de dados.

Na guia Examinar e criar, selecione Criar.

O conector instalará o agente do Azure Monitor nos computadores selecionados ao criar a DCR.

Verifique as notificações no portal do Azure ou no portal do Microsoft Defender para ver quando a DCR é criada e se o agente está instalado.

Selecione Atualizar na página do conector para ver a DCR exibida na lista.

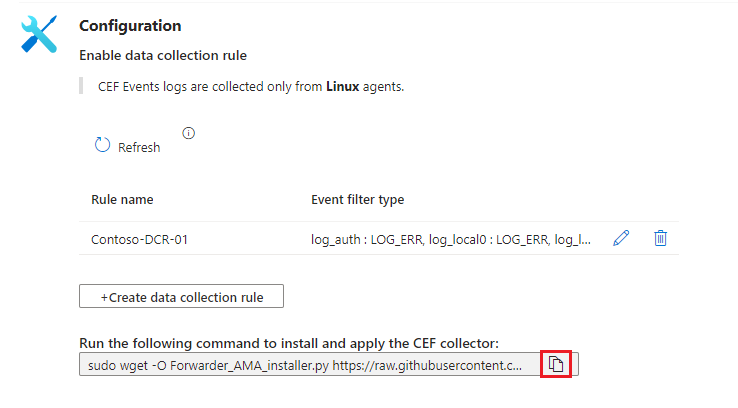

Executar o script de "instalação"

Se você estiver usando um encaminhador de log, configure o daemon syslog para escutar mensagens de outros computadores e abra as portas locais necessárias.

Na página do conector, copie a linha de comando que aparece em Execute o seguinte comando para instalar e aplicar o coletor CEF:

Ou copie-o daqui:

sudo wget -O Forwarder_AMA_installer.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Forwarder_AMA_installer.py&&sudo python Forwarder_AMA_installer.pyFaça logon no computador do encaminhador de log no qual você acabou de instalar o AMA.

Cole o comando copiado na última etapa para iniciar o script de instalação.

O script configura o daemonrsyslogousyslog-ngpara usar o protocolo necessário e reinicia o daemon. O script abre a porta 514 para ouvir mensagens de entrada em protocolos UDP e TCP. Para alterar essa configuração, consulte o arquivo de configuração de daemon syslog de acordo com o tipo daemon em execução no computador:- Rsyslog:

/etc/rsyslog.conf - Syslog-ng:

/etc/syslog-ng/syslog-ng.conf

Se você estiver usando o Python 3 e ele não estiver definido como o comando padrão no computador, substitua

python3porpythonno comando colado. Confira Pré-requisitos do encaminhador de log.Observação

Para evitar cenários de Disco Completo em que o agente não pode funcionar, recomendamos que você defina a configuração

syslog-ngoursyslogpara não armazenar logs desnecessários. Um cenário de Disco Completo interrompe a função do AMA instalado. Para obter mais informações, consulte RSyslog ou Syslog-ng.- Rsyslog:

Configurar o dispositivo de segurança

Obtenha instruções específicas para configurar seu dispositivo de segurança acessando um dos seguintes artigos:

- Conector de dados CEF via AMA – Configurar dispositivos específicos para ingestão de dados do Microsoft Sentinel

- Conector de dados Syslog via AMA – Configurar dispositivos específicos para ingestão de dados do Microsoft Sentinel

Entre em contato com o provedor de soluções para obter mais informações ou quando as informações não estiverem disponíveis para o dispositivo.

Testar o conector

Verifique se as mensagens de log do computador linux ou dispositivos e dispositivos de segurança são ingeridas no Microsoft Sentinel.

Para validar se o daemon syslog está em execução na porta UDP e que se o AMA está escutando, execute este comando:

netstat -lnptvVocê deve ver o daemon

rsyslogousyslog-ngescutando na porta 514.Para capturar mensagens enviadas de um agente ou de um dispositivo conectado, execute este comando em segundo plano:

tcpdump -i any port 514 -A -vv &Depois de concluir a validação, recomendamos que você pare o

tcpdump: digitefge selecione Ctrl+C.Para enviar mensagens de demonstração, conclua as seguintes etapas:

Use o utilitário netcat. Neste exemplo, o utilitário lê os dados postados por meio do comando

echocom a opção newline desativada. Em seguida, o utilitário grava os dados na porta UDP514no localhost sem tempo limite. Para executar o utilitário netcat, talvez seja necessário instalar um pacote adicional.echo -n "<164>CEF:0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time" | nc -u -w0 localhost 514Use o agente. Este exemplo grava a mensagem na instalação

local 4, no nível de severidadeWarning, na porta514, no host local, no formato RFC CEF. Os sinalizadores-te--rfc3164são usados para manter a conformidade com o formato RFC esperado.logger -p local4.warn -P 514 -n 127.0.0.1 --rfc3164 -t CEF "0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time"

Para verificar se o conector está instalado corretamente, execute o script de solução de problemas com um destes comandos:

Para logs do CEF, execute:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --cefPara logs do ASA (Cisco Adaptive Security Appliance), execute:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --asaPara logs do FTD (Cisco Firepower Threat Defense), execute:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --ftd

Conteúdo relacionado

- Conectores do Syslog e do CEF (Formato Comum de Evento) por meio do AMA para Microsoft Sentinel

- Regras de coleta de dados do Azure Monitor

- Conector de dados do CEF por AMA – Configurar dispositivo ou dispositivo específico para ingestão de dados do Microsoft Sentinel

- Conector de dados Syslog via AMA – Configurar dispositivo específico para ingestão de dados do Microsoft Sentinel