Tutorial: extrair entidades de incidente com ações não nativas

O mapeamento de entidades enriquece alertas e incidentes com informações essenciais para todos os processos investigativos e ações corretivas a seguir.

Os guias estratégicos do Microsoft Sentinel incluem essas ações nativas para extrair informações de entidade:

- Contas

- DNS

- Hashes de arquivo

- Hosts

- IPs

- URLs

Além dessas ações, o mapeamento de entidades de regra analítica contém tipos de entidade que não são ações nativas, como malware, processo, chave do Registro, caixa de correio e muito mais. Neste tutorial, você aprenderá a trabalhar com ações não nativas usando diferentes ações internas para extrair os valores relevantes.

Neste tutorial, você aprenderá como:

- Crie um guia estratégico com um gatilho de incidente e execute-o manualmente no incidente.

- inicializar uma variável de matriz.

- Filtre o tipo de entidade necessário de outros tipos de entidade.

- Analise os resultados em um arquivo JSON.

- Crie os valores como conteúdo dinâmico para uso futuro.

Importante

O Microsoft Sentinel agora está em disponibilidade geral na plataforma de operações de segurança unificada da Microsoft no portal do Microsoft Defender. Para saber mais, confira Microsoft Sentinel no portal do Microsoft Defender.

Pré-requisitos

Para concluir este tutorial, verifique se você tem:

Uma assinatura do Azure. Crie uma conta gratuita caso ainda não tenha uma.

Um usuário do Azure com as seguintes funções atribuídas nos seguintes recursos:

- Colaborador do Microsoft Sentinel no workspace do Log Analytics em que o Microsoft Sentinel está implantado.

- Colaborador do Aplicativo Lógico e Proprietário ou equivalente em qualquer grupo de recursos que contenha o guia estratégico criado neste tutorial.

Uma conta do VirusTotal (gratuita) será suficiente para este tutorial. Uma implementação de produção requer uma conta Premium do VirusTotal.

Criar um guia estratégico com um gatilho de incidente

Para o Microsoft Sentinel no portal do Azure, selecione a página Configuração>Automação. Para o Microsoft Sentinel no portal do Defender, selecione Microsoft Sentinel>Configuração>Automação.

Na página Automação, selecione Criar>Guia Estratégico com gatilho de incidente.

No assistente Criar guia estratégico, em Noções básicas, selecione a assinatura e o grupo de recursos e dê um nome ao guia estratégico.

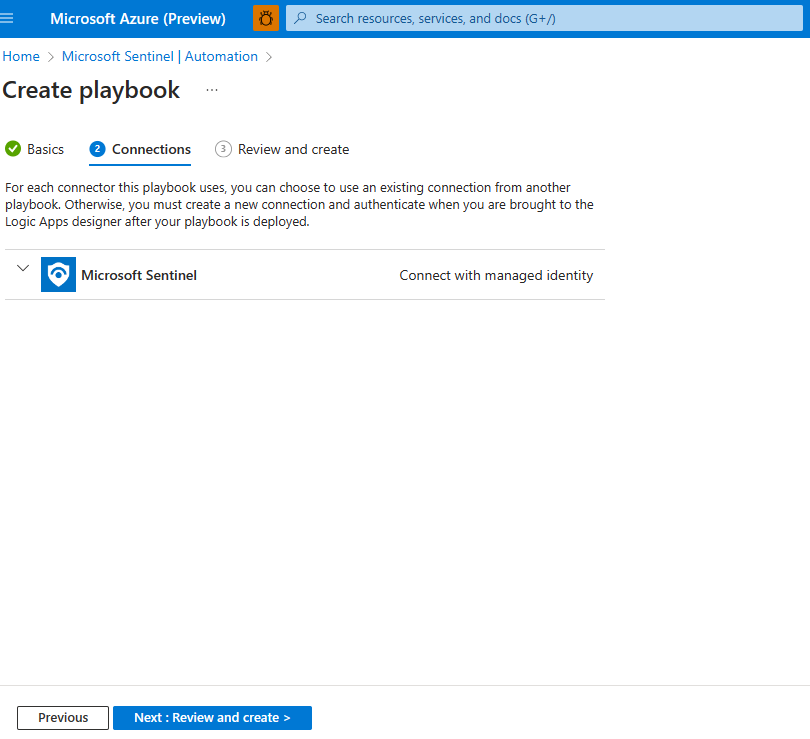

Selecione Avançar: Conexões >.

Em Conexões, a conexão Microsoft Sentinel – Conectar-se à identidade gerenciada deve estar visível. Por exemplo:

Selecione Avançar: examinar e criar >.

Em Examinar e criar, selecione Criar e continuar no designer.

O Designer de aplicativo lógico abre um aplicativo lógico com o nome do seu guia estratégico.

Inicializar uma variável de matriz

No Designer do aplicativo lógico, na etapa em que você deseja adicionar uma variável, selecione Nova etapa.

Em Escolher uma operação, na caixa de pesquisa, digite variáveis como filtro. Na lista de ações, selecione Inicializar variável.

Forneça estas informações sobre a sua variável:

Para o nome da variável, use Entidades.

Para o tipo, selecione Matriz.

Para o valor, comece a digitar entidades e selecione Entidades em Conteúdo dinâmico.

Selecionar um incidente existente

No Microsoft Sentinel, navegue até Incidentes e selecione um incidente no qual você deseja executar o guia estratégico.

Na página do incidente à direita, selecione Ações > Executar guia estratégico (versão prévia).

Em Guias estratégicos, ao lado do guia estratégico criado, selecione Executar.

Quando o guia estratégico é disparado, a mensagem O guia estratégico foi disparado com êxito fica visível no canto superior direito.

Selecione Execuções e, ao lado do guia estratégico, selecione Exibir execução.

A página de execução do aplicativo lógico pode ser vista.

Em Inicializar variável, a carga de exemplo pode ser vista em Valor. Observe o conteúdo de exemplo para uso posterior.

Filtrar o tipo de entidade necessário de outros tipos de entidade

Navegue de volta para a página Automação e selecione seu guia estratégico.

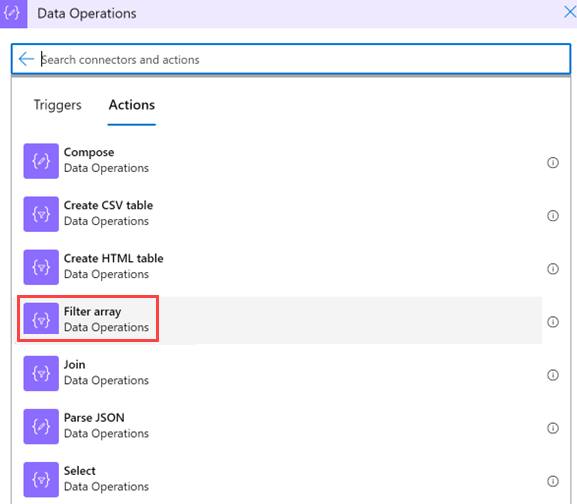

Na etapa em que você deseja adicionar uma variável, selecione Nova etapa.

Em Escolher uma ação, na caixa de pesquisa, insira matriz de filtro como o filtro. Na lista de ações, selecione Operações de dados.

Forneça estas informações sobre sua matriz de filtros:

Em De>conteúdo dinâmico, selecione a variável Entidades inicializada anteriormente.

Selecione o primeiro campo Escolher um valor (à esquerda) e selecione Expressão.

Cole o valor item()?['kind'], e selecione OK.

Deixe o valor é igual a (não modifique-o).

No segundo campo Escolher um valor (à direita), digite Processo. A correspondência deve ser exata com o valor no sistema.

Observação

Essa consulta diferencia maiúsculas de minúsculas. Verifique se o valor

kindcorresponde ao valor no conteúdo de amostra. Confira o conteúdo de exemplo de quando você cria um guia estratégico.

Analisar os resultados para um arquivo JSON

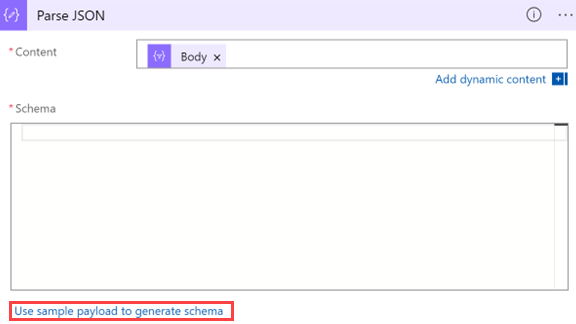

Em seu aplicativo lógico, na etapa em que você deseja adicionar uma variável, selecione Nova etapa.

Selecione Operações de dados>Analisar JSON.

Forneça estas informações sobre sua operação:

Selecione Conteúdo e, em Matriz de filtro>de conteúdo dinâmico, selecione Corpo.

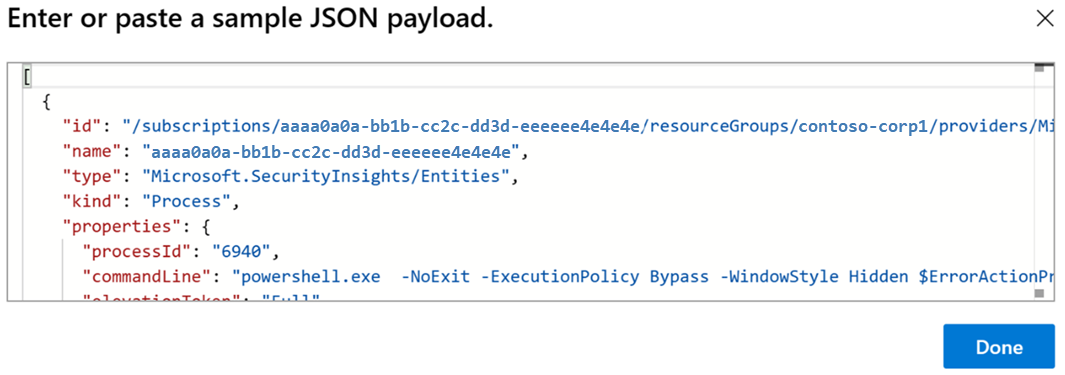

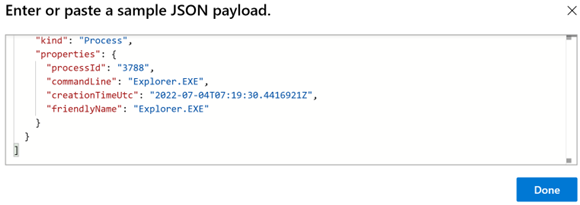

Em Esquema, cole um esquema JSON para que você possa extrair valores de uma matriz. Copie o conteúdo de exemplo gerado ao criar o guia estratégico.

Retorne ao guia estratégico e selecione Usar conteúdo de exemplo para gerar esquema.

Cole o conteúdo. Adicione um colchete de abertura (

[) no início do esquema e feche-o no final do esquema].

Selecione Concluído.

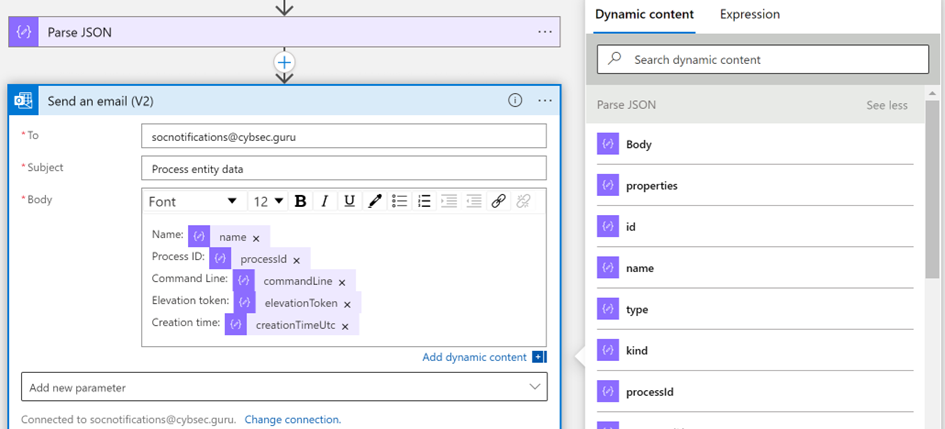

Usar os novos valores como conteúdo dinâmico para uso futuro

Agora você pode usar os valores criados como conteúdo dinâmico para outras ações. Por exemplo, se você quiser enviar um email com dados do processo, poderá encontrar a ação Analisar JSON em Conteúdo dinâmico, caso não tenha alterado o nome da ação.

Verifique se o guia estratégico foi salvo

Verifique se o guia estratégico foi salvo, e agora você pode usar seu guia estratégico para operações SOC.

Próximas etapas

Avance para o próximo artigo para saber como criar e executar tarefas de incidentes no Microsoft Sentinel usando guias estratégicos.