Chaves gerenciadas pelo cliente para a criptografia do Armazenamento do Azure

Você pode usar a própria chave de criptografia para proteger os dados em sua conta de armazenamento. Quando você especifica uma chave gerenciada pelo cliente, essa chave é usada para proteger e controlar o acesso à chave que criptografa os dados. Chaves gerenciadas pelo cliente oferecem maior flexibilidade para gerenciar controles de acesso.

Você deve usar um dos seguintes repositórios de chaves do Azure para armazenar suas chaves gerenciadas pelo cliente:

Você pode criar as próprias chaves e armazená-las no cofre de chaves ou HSM gerenciado ou pode usar as APIs do Azure Key Vault para gerar chaves. A conta de armazenamento e o cofre de chaves ou o HSM gerenciado podem estar em diferentes locatários, regiões e assinaturas do Microsoft Entra.

Observação

O Azure Key Vault e o HSM Gerenciado pelo Azure Key Vault oferecem suporte às mesmas APIs e interfaces de gerenciamento para configuração da chaves gerenciadas pelo cliente. Qualquer ação compatível com o Azure Key Vault também é compatível com o HSM Gerenciado do Azure Key Vault.

Sobre as chaves gerenciadas pelo cliente

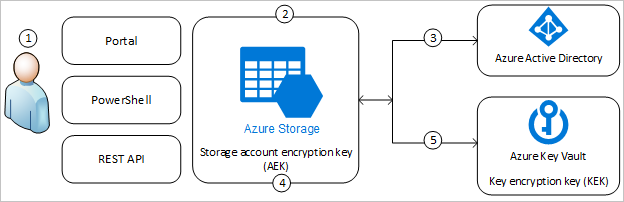

O seguinte diagrama mostra como O Armazenamento do Azure usa o Microsoft Entra ID e um cofre de chaves ou HSM gerenciado para fazer solicitações usando a chave gerenciada pelo cliente:

A seguinte lista explica as etapas enumeradas no diagrama:

- Um administrador do Azure Key Vault concede permissões a chaves de criptografia para uma identidade gerenciada. A identidade gerenciada pode ser uma identidade gerenciada atribuída pelo usuário que você cria e gerencia ou uma identidade gerenciada atribuída pelo sistema associada à conta de armazenamento.

- Um administrador de armazenamento do Azure configura a criptografia com uma chave gerenciada pelo cliente para a conta de armazenamento.

- O Armazenamento do Microsoft Azure usa a identidade gerenciada à qual o administrador do Azure Key Vault concedeu permissões na etapa 1 para autenticar o acesso ao Azure Key Vault por meio do Microsoft Entra ID.

- O Armazenamento do Azure encapsula a chave de criptografia da conta com a chave gerenciada pelo cliente no Azure Key Vault.

- Para operações de leitura/gravação, o Armazenamento do Azure envia solicitações ao Azure Key Vault para desencapsular a chave de criptografia da conta a fim de executar operações de criptografia e descriptografia.

A identidade gerenciada associada à conta de armazenamento deve ter no mínimo essas permissões para acessar uma chave gerenciada pelo cliente no Azure Key Vault:

- wrapkey

- unwrapkey

- get

Para obter mais informações sobre permissões de chave, consulte Tipos de chave, algoritmos e operações.

O Azure Policy fornece uma política interna para exigir que as contas de armazenamento usem chaves gerenciadas pelo cliente para cargas de trabalho do Armazenamento de Blobs e dos Arquivos do Azure. Para obter mais informações, consulte a seção Armazenamento nas Definições de política interna do Azure Policy.

Chaves gerenciadas pelo cliente para filas e tabelas

Os dados armazenados no Armazenamento de Filas e de Tabelas não são protegidos automaticamente por uma chave gerenciada pelo cliente quando as chaves gerenciadas pelo cliente são habilitadas para a conta de armazenamento. Opcionalmente, você pode configurar esses serviços para serem incluídos nessa proteção ao criar a conta de armazenamento.

Para obter mais informações sobre como criar uma conta de armazenamento que dá suporte a chaves gerenciadas pelo cliente para filas e tabelas, confira Criar uma conta que dê suporte a chaves gerenciadas pelo cliente para tabelas e filas.

Os dados no Armazenamento de Blobs e Arquivos do Azure são sempre protegidos por chaves gerenciadas pelo cliente quando as chaves gerenciadas pelo cliente são configuradas para a conta de armazenamento.

Habilitar chaves gerenciadas pelo cliente para uma conta de armazenamento

Quando você configura uma chave gerenciada pelo cliente, o Armazenamento do Azure encapsula a chave de criptografia de dados raiz para a conta com a chave gerenciada pelo cliente no cofre de chaves associado ou no HSM gerenciado. Quando você atualiza a chave ou sua versão, a proteção da chave de criptografia raiz é alterada, mas os dados em sua conta de armazenamento do Azure permanecem criptografados o tempo todo. Nenhuma ação é necessária da sua parte para garantir que os dados permaneçam protegidos. A proteção por chaves gerenciadas pelo cliente entra em vigor imediatamente.

Você pode alternar entre chaves gerenciadas pelo cliente e chaves gerenciadas pela Microsoft a qualquer momento. Para obter mais informações sobre chaves gerenciadas pela Microsoft, confira Sobre gerenciamento de chaves de criptografia.

Requisitos do cofre de chaves

O cofre de chaves ou HSM gerenciado que armazena a chave deve ter a proteção contra exclusão temporária e contra limpeza ativadas. A criptografia do armazenamento do Azure dá suporte às chaves RSA e RSA-HSM de tamanhos 2048, 3072 e 4096. Para obter mais informações sobre chaves, confira Sobre chaves.

O uso de um cofre de chaves ou HSM gerenciado tem custos associados. Para saber mais, confira Preços do Key Vault.

Chaves gerenciadas pelo cliente com um cofre de chaves no mesmo locatário

Você pode configurar chaves gerenciadas pelo cliente com o cofre de chaves e a conta de armazenamento no mesmo locatário ou em locatários diferentes do Microsoft Entra. Para saber como configurar a criptografia do Armazenamento do Azure com chaves gerenciadas pelo cliente quando o cofre de chaves e a conta de armazenamento estiverem nos mesmos locatários, confira um dos seguintes artigos:

- Configurar chaves gerenciadas pelo cliente em um Azure Key Vault para uma nova conta de armazenamento

- Configurar chaves gerenciadas pelo cliente em um Azure Key Vault para uma conta de armazenamento existente

Ao habilitar chaves gerenciadas pelo cliente por meio de um cofre de chaves no mesmo locatário, você deve especificar uma identidade gerenciada que será usada para autorizar o acesso ao cofre de chaves que contém a chave. A identidade gerenciada pode ser uma identidade gerenciada atribuída pelo usuário ou atribuída ao sistema:

- Ao configurar as chaves gerenciadas pelo cliente no momento em que você cria uma conta de armazenamento, você deve usar uma identidade gerenciada atribuída pelo usuário.

- Ao configurar as chaves gerenciadas pelo cliente em uma conta de armazenamento existente, é possível usar uma identidade gerenciada atribuída pelo usuário ou uma identidade gerenciada atribuída pelo sistema.

Para saber mais sobre identidades gerenciadas atribuídas pelo usuário e atribuídas pelo sistema, consulteIdentidades gerenciadas para recursos do Azure. Para saber como criar e gerenciar uma identidade gerenciada atribuída pelo usuário, confira Gerenciar identidades gerenciadas atribuídas pelo usuário.

Chaves gerenciadas pelo cliente com um cofre de chaves em um locatário diferente

Para saber como configurar a criptografia do Armazenamento do Azure com chaves gerenciadas pelo cliente quando o cofre de chaves e a conta de armazenamento estiverem em locatários diferentes do Microsoft Entra, confira um dos seguintes artigos:

- Configurar chaves gerenciadas pelo cliente entre locatários para uma nova conta de armazenamento

- Configurar chaves gerenciadas pelo cliente entre locatários em uma conta de armazenamento existente

Chaves gerenciadas pelo cliente com um HSM gerenciado

Você pode configurar chaves gerenciadas pelo cliente com um HSM Gerenciado do Azure Key Vault para uma conta nova ou existente. E você pode configurar chaves gerenciadas pelo cliente com um HSM gerenciado que esteja no mesmo locatário que a conta de armazenamento ou em um locatário diferente. O processo de configuração de chaves gerenciadas pelo cliente em um HSM gerenciado é o mesmo para configurar chaves gerenciadas pelo cliente em um cofre de chaves, mas as permissões são ligeiramente diferentes. Para obter mais informações, consulteComo configurar a criptografia com chaves gerenciadas pelo cliente armazenadas no HSM gerenciado pelo Azure Key Vault.

Atualizar a versão da chave

Seguir as melhores práticas criptográficas significa girar regularmente a chave que está protegendo sua conta de armazenamento, normalmente pelo menos a cada dois anos. O Armazenamento do Azure nunca modifica a chave no cofre de chaves, mas você pode configurar uma política de rotação de chaves para girar a chave de acordo com seus requisitos de conformidade. Para obter mais informações, consulte Como configurar a rotação automática da chave de criptografia no Azure Key Vault.

Depois que a chave é girada no cofre de chaves, a configuração de chaves gerenciadas pelo cliente para sua conta de armazenamento deve ser atualizada para usar a nova versão da chave. As chaves gerenciadas pelo cliente dão suporte à atualização automática e manual da versão da chave para a chave que está protegendo a conta. Você pode decidir qual abordagem deseja usar ao configurar chaves gerenciadas pelo cliente ou ao atualizar sua configuração.

Quando você ativa ou desativa as chaves gerenciadas pelo cliente ou quando modifica a chave ou sua versão, a proteção da chave de criptografia raiz muda, mas os dados em sua conta de armazenamento do Azure permanecem criptografados o tempo todo. Não há mais nenhuma ação necessária da sua parte para garantir que seus dados estejam protegidos. A rotação da versão chave não afeta o desempenho. Não há tempo de inatividade associado à rotação da versão da chave.

Importante

Para girar uma chave, crie uma versão dela no cofre de chaves ou HSM gerenciado, de acordo com suas políticas de conformidade. O Armazenamento do Azure não lida com a rotação de chaves, portanto, você precisará gerenciar a rotação da chave no cofre de chaves.

Quando você gira a chave usada para chaves gerenciadas pelo cliente, essa ação não é registrada atualmente nos logs do Azure Monitor para o Armazenamento do Azure.

Atualizar automaticamente a versão da chave

Para atualizar automaticamente a versão de chave quando uma nova versão estiver disponível, omita a versão da chave ao habilitar a criptografia com chaves gerenciadas pelo cliente para a conta de armazenamento. Se a versão da chave for omitida, o Armazenamento do Azure verificará o cofre de chaves ou o HSM gerenciado diariamente para obter uma nova versão de uma chave gerenciada pelo cliente. Se uma nova versão da chave estiver disponível, o Armazenamento do Microsoft Azure usa automaticamente a versão mais recente da chave.

O Armazenamento do Azure verifica o cofre de chaves para detectar uma nova versão de chave apenas uma vez por dia. Ao rotacionar uma chave, aguarde 24 horas antes de desabilitar a versão mais antiga.

Se a conta de armazenamento foi configurada anteriormente para atualização manual da versão da chave e você deseja alterá-la para atualização automática, talvez seja necessário alterar explicitamente a versão da chave para uma cadeia de caracteres vazia. Para obter detalhes sobre como fazer isso, confira Configurar criptografia para atualização automática de versões de chave.

Atualizar manualmente a versão da chave

Para usar uma versão específica de uma chave para a criptografia de Armazenamento do Azure, especifique essa versão de chave ao habilitar a criptografia com chaves gerenciadas pelo cliente para a conta de armazenamento. Se você especificar a versão de chave, o armazenamento do Azure usará essa versão para criptografia até que você atualize manualmente a versão de chave.

Quando a versão de chave é especificada de modo explícito, você deve atualizar manualmente a conta de armazenamento para usar o novo URI de versão de chave quando uma versão é criada. Para saber como atualizar a conta de armazenamento para usar uma nova versão da chave, confira Configurar a criptografia com chaves gerenciadas pelo cliente armazenadas no Azure Key Vault ou Configurar a criptografia com chaves gerenciadas pelo cliente armazenadas no HSM gerenciado do Azure Key Vault.

Revogar o acesso a uma conta de armazenamento que usa chaves gerenciadas pelo cliente

Para revogar o acesso a uma conta de armazenamento que usa chaves gerenciadas pelo cliente, desabilite a chave que está sendo utilizada no cofre de chaves. Para saber como desabilitar a chave, confira Revogar o acesso a uma conta de armazenamento que usa chaves gerenciadas pelo cliente.

Depois que a chave é desabilitada, os clientes não podem chamar operações que leem ou gravam em um recurso ou em seus metadados. As tentativas de chamar essas operações falharão com o código de erro 403 (Proibido) para todos os usuários.

Para chamar essas operações novamente, restaure o acesso à chave gerenciada pelo cliente.

Todas as operações de dados que não estão listadas nas seções a seguir podem prosseguir depois que as chaves gerenciadas pelo cliente forem revogadas ou depois que uma chave for desabilitada ou excluída.

Para revogar o acesso às chaves gerenciadas pelo cliente, use o PowerShell ou a CLI do Azure.

Operações de Armazenamento de Blobs que falham após a revogação de uma chave

- Listar Blobsquando chamado com o parâmetro

include=metadatano URI de solicitação - Get Blob

- Obter propriedades do blob

- Get Blob Metadata

- Set Blob Metadata

- Blob de instantâneo, quando chamado com o cabeçalho de solicitação

x-ms-meta-name - Copiar blob

- Copiar Blob da URL

- Definir camada do blob

- Put Block

- Colocar Bloco da URL

- Acrescentar Bloco

- Acrescentar Bloco da URL

- Put Blob

- Colocar Página

- Colocar Página da URL

- Blob de Cópia Incremental

Operações do Arquivos do Azure que falham após a revogação de uma chave

- Criar Permissão

- Obter Permissão

- Lista de Diretórios e Arquivos

- Criar Diretório

- Obter as Propriedades do Diretório

- Definir as Propriedades do Diretório

- Obter os Metadados do Diretório

- Definir metadados do diretório

- Criar Arquivo

- Obter arquivo

- Obter as Propriedades do Arquivo

- Definir as Propriedades do Arquivo

- Intervalo PUT

- Colocar o intervalo da URL

- Obter os Metadados do Arquivo

- Definir metadados de arquivo

- Copiar arquivo

- Renomear arquivo

Chaves gerenciadas pelo cliente para Azure Managed Disks

As chaves gerenciadas pelo cliente também estão disponíveis para gerenciar a criptografia de Azure Managed Disks. Chaves gerenciadas pelo cliente se comportam de maneira diferente para discos gerenciados do que para recursos de Armazenamento do Azure. Para obter mais informações, confira Criptografia no servidor do Azure Managed Disks para Windows ou criptografia do lado do servidor do Azure Managed Disks para Linux.