Habilitar a autenticação do Microsoft Entra Domain Services nos Arquivos do Azure

Os Arquivos do Azure dão suporte à autenticação baseada em identidade para compartilhamentos de arquivos do Windows em protocolo SMB usando o protocolo de autenticação Kerberos por meio dos seguintes métodos:

- AD DS (Active Directory Domain Services) local

- Serviços de Domínio do Microsoft Entra

- Autenticação Kerberos do Microsoft Entra para identidades de usuário híbrido

Este artigo se concentra em habilitar o Microsoft Entra Domain Services (antigo Azure Active Directory Domain Services) para autenticação baseada em identidade com compartilhamentos de arquivos do Azure. Nesse cenário de autenticação, as credenciais do Microsoft Entra e as credenciais do Microsoft Entra Domain Services são iguais e podem ser usadas de forma intercambiável.

É altamente recomendável que você revise a seção Como funciona selecionar a origem certa do AD para sua conta de armazenamento. A configuração será diferente dependendo da origem do AD que você escolher.

Se você não está familiarizado com os Arquivos do Azure, é recomendável que você leia o nosso guia de planejamento antes de ler este artigo.

Observação

Os Arquivos do Azure dão suporte à autenticação Kerberos com o Microsoft Entra Domain Services com criptografia RC4-HMAC e AES-256. É recomendável usar AES-256.

Os Arquivos do Azure dão suporte à autenticação para o Microsoft Entra Domain Services com sincronização completa ou parcial (com escopo) no Microsoft Entra ID. Em ambientes com a sincronização com escopo presente, os administradores devem estar cientes de que Arquivos do Azure respeitam apenas as atribuições de função do RBAC do Azure concedidas a entidades de segurança sincronizadas. As atribuições de função concedidas a identidades não sincronizadas do Microsoft Entra ID para Microsoft Entra Domain Services serão ignoradas pelo serviço Arquivos do Azure.

Aplica-se a

| Tipo de compartilhamento de arquivos | SMB | NFS |

|---|---|---|

| Compartilhamentos de arquivos padrão (GPv2), LRS/ZRS | ||

| Compartilhamentos de arquivos padrão (GPv2), GRS/GZRS | ||

| Compartilhamento de arquivos premium (FileStorage), LRS/ZRS |

Pré-requisitos

Antes de habilitar a autenticação do Microsoft Entra Domain Services no protocolo SMB para compartilhamentos de arquivos do Azure, verifique se você concluiu os pré-requisitos a seguir:

Selecionar ou criar um locatário do Microsoft Entra.

Você pode usar um novo locatário ou um existente. O locatário e o compartilhamento de arquivos que você deseja acessar devem estar associados à mesma assinatura.

Para criar um locatário do Microsoft Entra, você pode Adicionar um locatário do Microsoft Entra e uma assinatura do Microsoft Entra. Se você já tem um locatário do Microsoft Entra, mas quer criar um locatário para usar com os compartilhamentos de arquivos do Azure, consulte Criar um locatário do Microsoft Entra.

Habilitar o Microsoft Entra Domain Services no locatário do Microsoft Entra.

Para dar suporte à autenticação com as credenciais do Microsoft Entra, você deve habilitar o Microsoft Entra Domain Services para seu locatário do Microsoft Entra. Se você não for o administrador do locatário do Microsoft Entra, entre em contato com o administrador e siga as orientações passo a passo para Habilitar o Microsoft Entra Domain Services usando o portal do Azure.

Normalmente leva cerca de 15 minutos para uma implantação do Microsoft Entra Domain Services concluir. Verifique se o status da integridade do Microsoft Entra Domain Services mostra Em execução, com a sincronização de hash de senha habilitada, antes de prosseguir para a próxima etapa.

Conectar uma VM do Azure ao domínio com o Microsoft Entra Domain Services.

Para acessar um compartilhamento de arquivo do Azure usando as credenciais do Microsoft Entra de uma VM, ela deve estar conectada ao domínio do Microsoft Entra Domain Services. Para obter mais informações sobre como ingressar no domínio de uma VM, consulte Ingressar uma máquina virtual do Windows Server em um domínio gerenciado. A autenticação do Microsoft Entra Domain Services no protocolo SMB com compartilhamentos de arquivos do Azure é compatível somente em máquinas virtuais do Azure executadas nas versões de sistema operacional acima do Windows 7 ou do Windows Server 2008 R2.

Observação

As VMs não ingressadas no domínio podem acessar os compartilhamentos de arquivos do Azure usando a autenticação do Microsoft Entra Domain Services somente se a VM tiver conectividade de rede desimpedida com os controladores de domínio para o Microsoft Entra Domain Services. Normalmente, isso exige VPN site a site ou ponto a site.

Selecione ou crie um compartilhamento de arquivos do Azure.

Selecione um compartilhamento de arquivo novo ou existente associado à mesma assinatura que o seu locatário do Microsoft Entra. Para obter informações sobre como criar um novo compartilhamento de arquivos, consulte Criar um compartilhamento de arquivos no Azure Files. Para um desempenho ideal, recomendamos que o compartilhamento de arquivo esteja na mesma região da VM da qual você planeja acessar o compartilhamento.

Verifique a conectividade de arquivos do Azure montando compartilhamentos de arquivos do Azure usando a chave da sua conta de armazenamento.

Para verificar se sua VM e seu compartilhamento de arquivos estão configurados corretamente, tente montar o compartilhamento de arquivos usando sua chave de conta de armazenamento. Para obter mais informações, consulte Montar um compartilhamento de arquivos do Azure e acessar o compartilhamento no Windows.

Disponibilidade regional

A autenticação dos Arquivos do Azure com o Microsoft Entra Domain Services está disponível em todas as regiões do Azure públicas, governamentais e da China.

Visão geral do fluxo de trabalho

O diagrama a seguir ilustra o fluxo de trabalho de ponta a ponta para habilitar a autenticação do Microsoft Entra Domain Services no protocolo SMB para os Arquivos do Azure.

Habilitar a autenticação do Microsoft Entra Domain Services para sua conta

Para habilitar a autenticação do Microsoft Entra Domain Services no protocolo SMB para os Arquivos do Azure, você pode definir uma propriedade em contas de armazenamento usando o portal do Azure, o Azure PowerShell ou a CLI do Azure. Definir essa propriedade de forma implícita "conecta ao domínio" a conta de armazenamento à implantação do Microsoft Entra Domain Services associado. A autenticação do Microsoft Entra Domain Services no protocolo SMB é habilitada para todos os compartilhamentos de arquivo novos e existentes na conta de armazenamento.

Tenha em mente que você pode habilitar a autenticação do Microsoft Entra Domain Services no protocolo SMB somente depois de ter implantado com sucesso o Microsoft Entra Domain Services em seu locatário do Microsoft Entra. Para obter mais informações, confira os pré-requisitos.

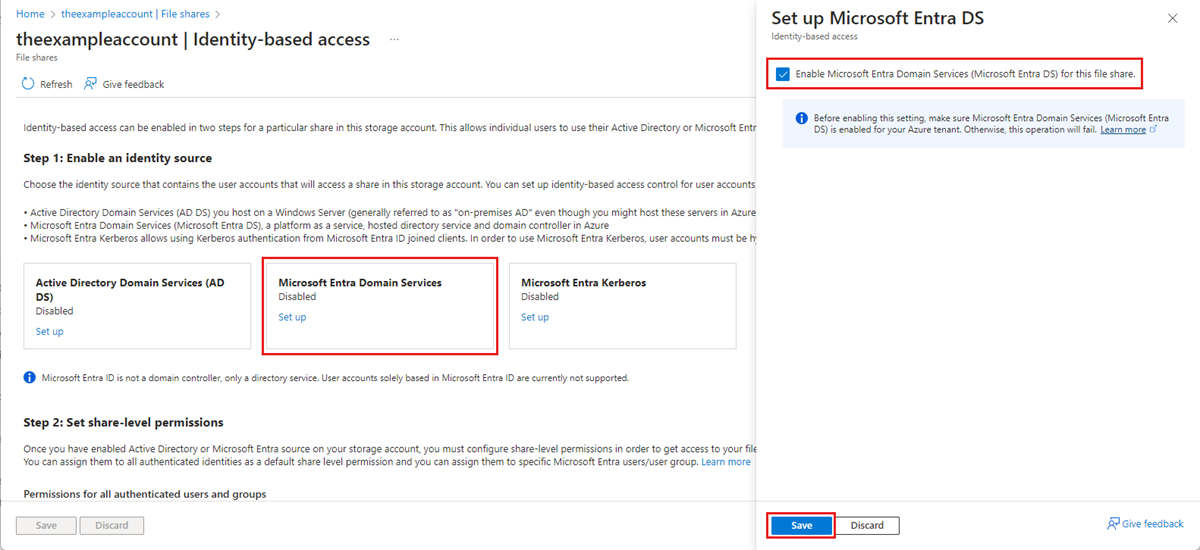

Para habilitar a autenticação do Microsoft Entra Domain Services no protocolo SMB usando o portal do Azure, siga essas etapas:

No portal do Azure, acesse sua conta de armazenamento existente ou crie uma conta de armazenamento.

Selecione Armazenamento de dados>Compartilhamentos de dados.

Na seção Configurações do compartilhamento de arquivo, selecione Acesso baseado em identidade: Não configurado.

Em Microsoft Entra Domain Services, selecione Configurar e habilite o recurso marcando a caixa de seleção.

Selecione Salvar.

Recomendado: usar a criptografia AES-256

Por padrão, a autenticação do Microsoft Entra Domain Services usa a criptografia RC4 Kerberos. Recomendamos configurá-la para usar a criptografia Kerberos AES-256 seguindo as instruções a seguir.

A ação requer a execução de uma operação no domínio do Active Directory gerenciado pelo Microsoft Entra Domain Services para alcançar um controlador de domínio a fim de solicitar uma alteração de propriedade no objeto de domínio. Os cmdlets abaixo são do PowerShell do Windows Server Active Directory, e não do Azure PowerShell. Devido a isso, esses comandos do PowerShell devem ser executados de um computador cliente conectado ao domínio do Microsoft Entra Domain Services.

Importante

Os cmdlets do PowerShell do Windows Server Active Directory nessa seção devem ser executados no Windows PowerShell 5.1 de um computador cliente conectado ao domínio do Microsoft Entra Domain Services. O PowerShell 7.x e o Azure Cloud Shell não funcionarão nesse cenário.

Faça login na máquina cliente conectada ao domínio como um usuário do Microsoft Entra Domain Services com as permissões necessárias. Além disso, você deve ter acesso de gravação ao atributo msDS-SupportedEncryptionTypes do objeto do domínio. Normalmente, os membros do grupo Administradores do AAD DC terão as permissões necessárias. Abra uma sessão normal (não elevada) do PowerShell e execute os comandos a seguir.

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Importante

Se você estava usando a criptografia RC4 anteriormente e atualiza a conta de armazenamento para usar o AES-256, deverá executar klist purge no cliente e, em seguida, remontar o compartilhamento de arquivos para obter novos tíquetes do Kerberos com o AES-256.

Próxima etapa

- Para conceder aos usuários acesso ao compartilhamento de arquivos, siga as instruções em Atribuir permissões de nível de compartilhamento.