Visão geral do monitoramento da integridade da inicialização

Para ajudar o Início Confiável do Azure a evitar melhor os ataques maliciosos de rootkits em VMs (máquinas virtuais), o atestado de convidado através de um ponto de extremidade do Atestado do Azure é usado para monitorar a integridade da sequência de inicialização. Este atestado é fundamental para fornecer a validade dos estados de uma plataforma.

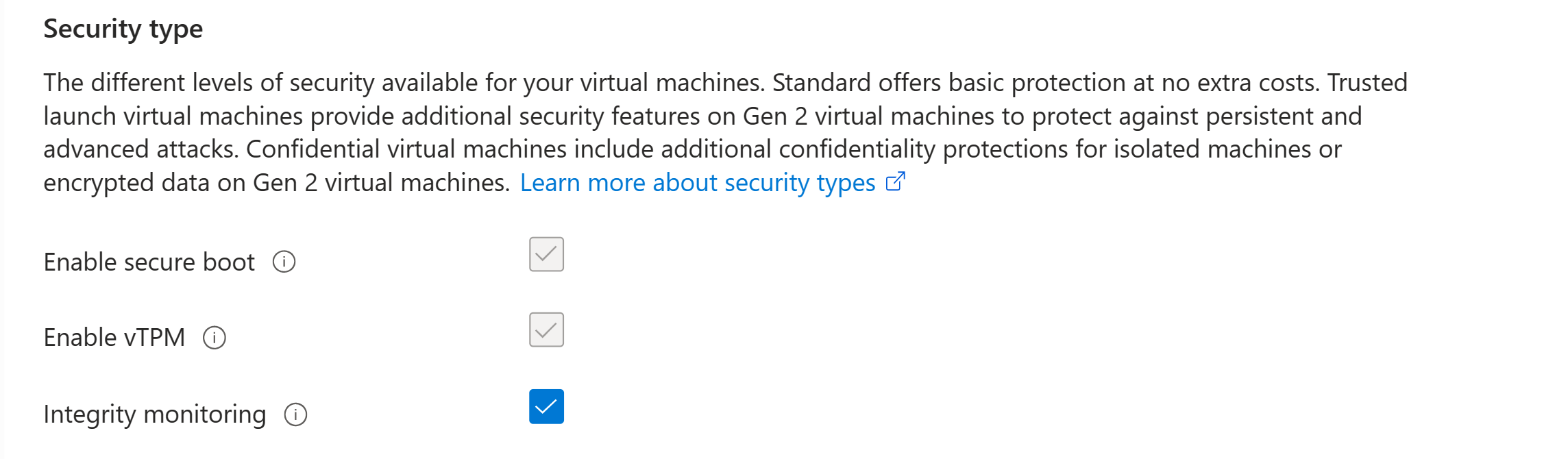

Sua VM de Início Confiável precisa que a Inicialização Segura e o vTPM (Trusted Platform Module virtual) sejam habilitados para que as extensões de atestado possam ser instaladas. O Microsoft Defender para Nuvem oferece relatórios baseados no status de verificação de atestado de convidado e que a integridade de inicialização da VM está configurada corretamente. Para saber mais sobre a integração do Microsoft Defender para Nuvem, consulte Integração do Início Confiável com o Microsoft Defender para Nuvem.

Importante

A Atualização Automática de Extensão agora está disponível para a extensão de Monitoramento de Integridade de Inicialização – Atestado de Convidado. Para obter mais informações, consulte Atualização automática de extensão.

Pré-requisitos

Você precisará de uma assinatura ativa do Azure e de uma VM de Início Confiável.

Habilitar o monitoramento de integridade

Para habilitar o monitoramento de integridade, siga as etapas nesta seção.

Entre no Portal do Azure.

Selecione o recurso (Máquinas Virtuais).

Em Configurações, escolha Configuração. No painel de Tipo de segurança, selecione Monitoramento da integridade.

Salve as alterações.

Na página Visão geral da VM, o tipo de segurança para monitoramento de integridade deve aparecer comoHabilitado.

Essa ação instala a extensão de Atestado de Convidado, que você poderá consultar por meio das configurações na guia Extensões + Aplicativos.

Guia de solução de problemas para instalação da extensão de Atestado de Convidado

Esta seção aborda erros e soluções de atestado.

Sintomas

A extensão de Atestado do Azure não funcionará corretamente ao configurar um NSG (grupo de segurança de rede) ou um proxy. Aparece um erro semelhante a "Microsoft.Azure.Security.WindowsAttestation.GuestAttestation falha no provisionamento".

Soluções

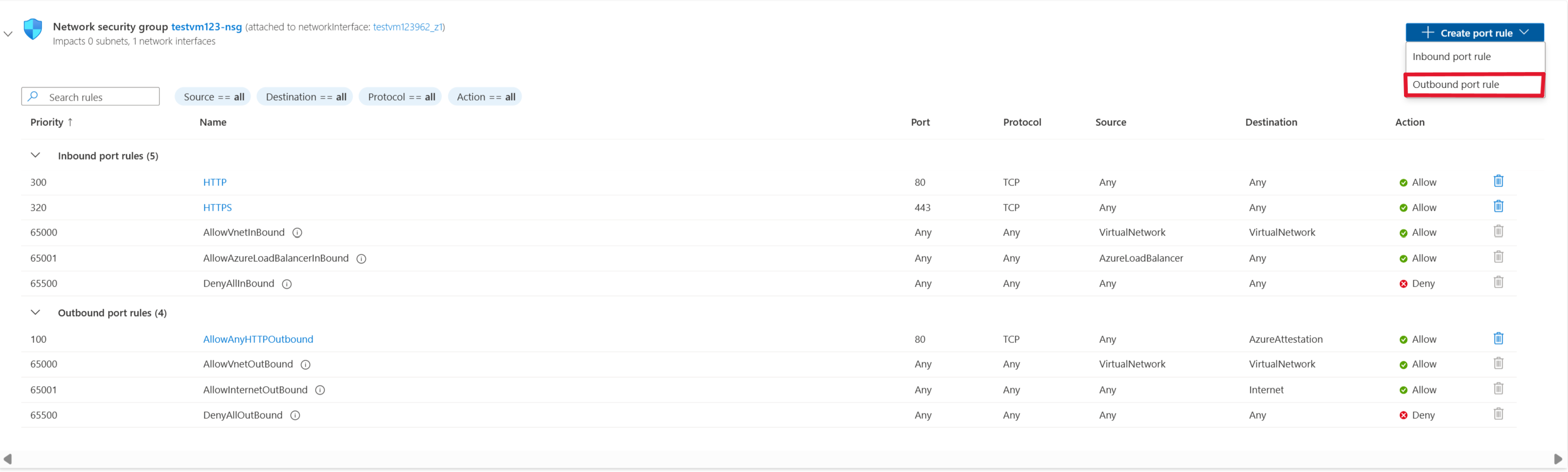

No Azure, os NSGs são usados para ajudar a filtrar o tráfego de rede entre os recursos do Azure. O NSGs contém regras de segurança que permitem ou negam o tráfego de rede de entrada ou o tráfego de rede de saída de vários tipos de recursos do Azure. O ponto de extremidade do Atestado do Azure, deverá se comunicar com a extensão de Atestado de Convidado. Sem esse ponto de extremidade, o Início Confiável não pode acessar o atestado de convidado, o que permite que o Microsoft Defender para Nuvem monitore a integridade da sequência de inicialização de suas VMs.

Para desbloquear o tráfego do Atestado do Azure em NSGs usando marca de serviço:

Acesse a VM a ser permitido o tráfego de saída.

No painel mais à esquerda, em Rede, selecione Configurações de rede.

Em seguida, selecione Criar regra de porta>Regra de porta de saída.

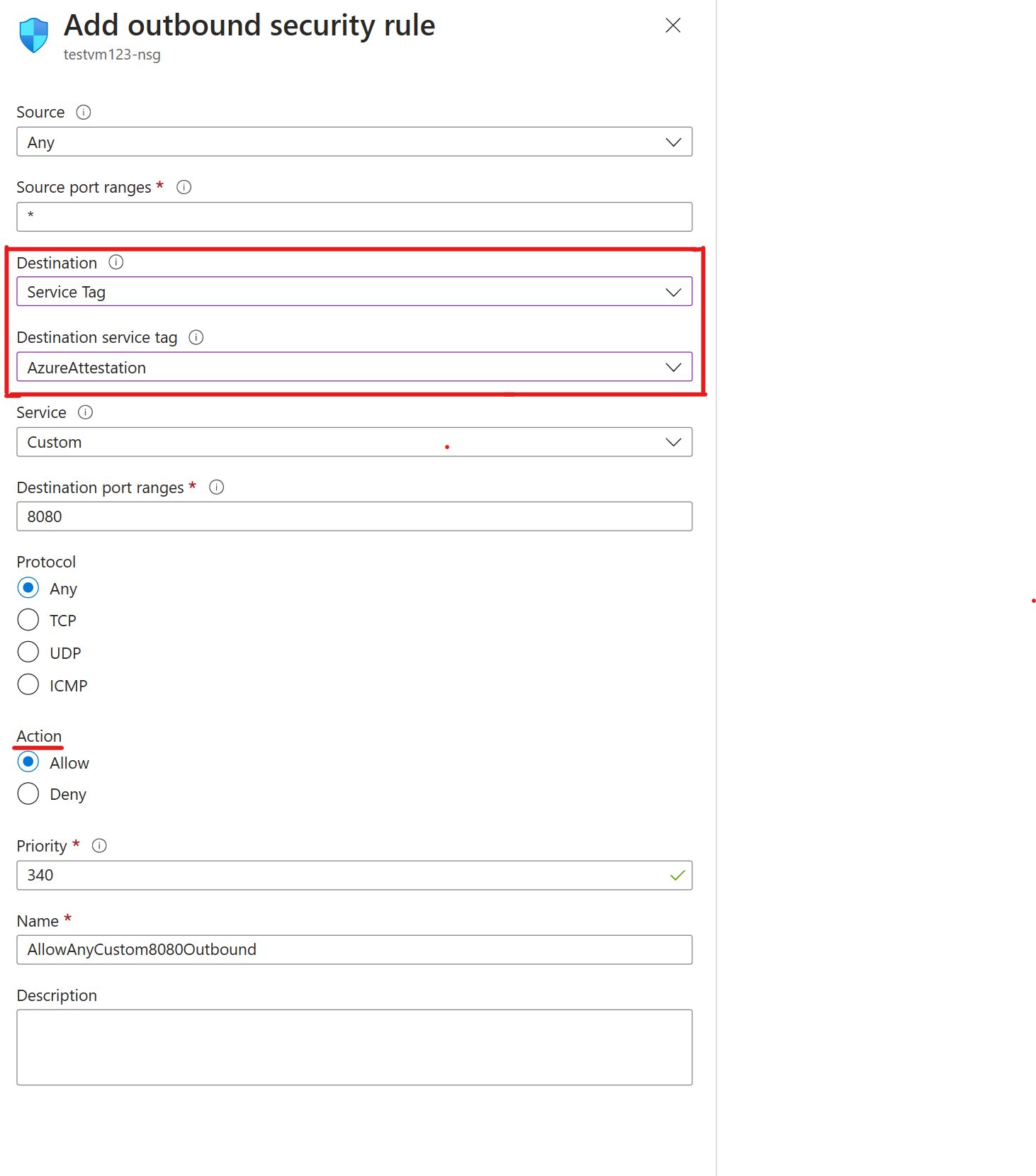

Para permitir o Atestado do Azure, você torna o destino uma marca de serviço. Essa configuração permite que o intervalo de endereços IP atualize e defina automaticamente regras que permitem o Atestado do Azure. Defina a Marca de serviço de destino como AzureAttestation e defina Ação como Permitir.

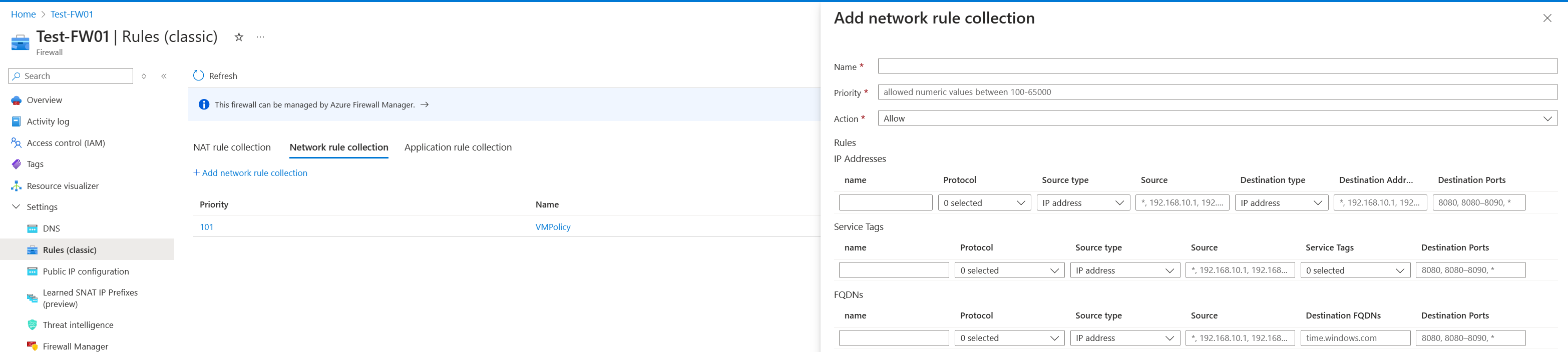

Os firewalls protegem uma rede virtual, que contém várias VMs de Início Confiável. Para desbloquear o tráfego do Atestado do Azure em um firewall usando uma coleção de regras de aplicativo:

Acesse a instância do Firewall do Azure que tem o tráfego bloqueado do recurso de VM de Início Confiável.

Em Configurações, selecione Regras (clássicas) para começar a desbloquear o atestado de convidado por trás do firewall.

Na Coleção de regras de rede, selecione Adicionar coleção de regras de rede.

Configure o nome, a prioridade, o tipo de origem e as portas de destino com base em suas necessidades. Defina o Nome da marca de serviço como AzureAttestation e defina Ação como Permitir.

Para desbloquear o tráfego do Atestado do Azure em um firewall usando uma coleção de regras de aplicativo:

Acesse a instância do Firewall do Azure que tem o tráfego bloqueado do recurso de VM de Início Confiável.

A coleção de regras deve conter pelo menos uma regra que atenda a FQDNs (nomes de domínio totalmente qualificados).

Selecione a coleção de regras de aplicativo e adicione uma regra de aplicativo.

Selecione um nome e uma prioridade numérica para suas regras de aplicativo. Defina a Ação para a coleção de regras como Permitir.

Configure o nome, a origem e o protocolo. O tipo de origem é para um único endereço IP. Selecione o grupo de IP para permitir vários endereços IP por meio do firewall.

Provedores compartilhados regionais

O Atestado do Azure fornece um provedor compartilhado regional em cada região disponível. É possível optar por usar o provedor compartilhado regional para o atestado ou criar provedores próprios com políticas personalizadas. Qualquer usuário do Microsoft Entra pode acessar provedores compartilhados. A política associada a ela não pode ser alterada.

Observação

É possível configurar o tipo de origem, serviço, intervalos de porta de destino, protocolo, prioridade e nome.

Conteúdo relacionado

Saiba mais sobre o Início Confiável e implantação de uma VM de Início Confiável.