Configurar um cliente do OpenVPN para WAN Virtual do Azure

Este artigo ajuda você a configurar clientes do Protocolo OpenVPN®. Você também pode usar o cliente VPN do Azure para se conectar por meio do protocolo OpenVPN. Para obter mais informações, consulte Configurar um cliente VPN para conexões P2S OpenVPN.

Antes de começar

Criar uma configuração (ponto a site) de VPN do Usuário. Selecione "OpenVPN" para o tipo de túnel. Para obter as etapas, confira Criar uma configuração de P2S para a WAN Virtual do Azure.

Clientes do Windows

Baixe e instale o cliente OpenVPN (versão 2.4 ou superior) do site oficial do OpenVPN.

Localize o pacote de configuração do perfil de cliente VPN que você gerou e baixou no computador. Extraia o pacote. Acesse a pasta OpenVPN e abra o arquivo de configuração vpnconfig.ovpn usando o Bloco de notas.

Em seguida, localize o certificado filho que você criou. Se você não tiver o certificado, use um dos links a seguir para obter as etapas para exportar o certificado. Você usará as informações do certificado na próxima etapa.

- Instruções doGateway de VPN

- Instruções de WAN virtual

No certificado filho, extraia a chave privada e a impressão digital base64 do .pfx. Há várias maneiras de realizar isso. Usar OpenSSL no computador é uma maneira. O arquivo profileinfo.txt contém a chave privada e a impressão digital da CA e do certificado do Cliente. Certifique-se de usar a impressão digital do certificado do cliente.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"Alterne para o arquivo vpnconfig.ovpn que você abriu no Bloco de notas. Preencha a seção entre

<cert>e</cert>, obtendo os valores para$CLIENT_CERTIFICATE,$INTERMEDIATE_CERTIFICATEe$ROOT_CERTIFICATEconforme mostrado no exemplo a seguir.# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENT_CERTIFICATE $INTERMEDIATE_CERTIFICATE (optional) $ROOT_CERTIFICATE </cert>- Abra profileinfo.txt da etapa anterior no Bloco de notas. Você pode identificar cada certificado observando a linha

subject=. Por exemplo, se o certificado filho for chamado de P2SChildCert, o certificado do cliente será após o atributosubject=CN = P2SChildCert. - Para cada certificado na cadeia, copie o texto (incluindo e entre) "-----BEGIN CERTIFICATE-----" e "-----END CERTIFICATE-----".

- Inclua apenas um

$INTERMEDIATE_CERTIFICATEvalor se você tiver um certificado intermediário no arquivo profileinfo.txt.

- Abra profileinfo.txt da etapa anterior no Bloco de notas. Você pode identificar cada certificado observando a linha

Abra profileinfo.txt no Bloco de Notas. Para obter a chave privada, selecione o texto (incluindo e entre) "-----BEGIN PRIVATE KEY-----" e "-----END PRIVATE KEY-----" e faça uma cópia dele.

Retorne para o arquivo vpnconfig.ovpn no Bloco de Notas e localize esta seção. Cole a chave privada substituindo tudo entre

<key>e</key>.# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Se você estiver usando a versão 2.6 do cliente OpenVPN, adicione a opção "disable-dco" ao perfil. Essa opção não parece ser compatível com versões anteriores, portanto, ela só deve ser adicionada ao cliente OpenVPN versão 2.6.

Não altere os outros campos. Use a configuração preenchida da entrada do cliente para se conectar à VPN.

Copie o arquivo vpnconfig.ovpn para a pasta C:\Arquivos de Programas\OpenVPN\config.

Clique com botão direito no ícone OpenVPN na bandeja do sistema e clique em Conectar.

Clientes do macOS

Importante

Apenas o MacOS 10.13 e superior é compatível com o protocolo OpenVPN.

Observação

O Cliente OpenVPN versão 2.6 ainda não tem suporte.

Baixe e instale um cliente OpenVPN, como TunnelBlick.

Baixe o pacote de perfil do cliente VPN no portal do Azure, se você ainda não o fez.

Descompacte o perfil. Abra o arquivo de configuração vpnconfig.ovpn na pasta OpenVPN em um editor de texto.

Preencha a seção de certificado de cliente P2S com a chave pública do certificado de cliente P2S em base64. Em um certificado formatado em PEM, abra o arquivo .cer e copie a chave base64 entre os cabeçalhos de certificado.

Preencha a seção de chave privada com a chave privada do certificado de cliente P2S em base64. Consulte Exportar sua chave privada para obter mais informações sobre como extrair uma chave privada.

Não altere os outros campos. Use a configuração preenchida da entrada do cliente para se conectar à VPN.

Clique duas vezes no arquivo de perfil para criar o perfil no Tunnelblick.

Inicie o Tunnelblick na pasta de aplicativos.

Clique no ícone do Tunnelblick na bandeja do sistema e escolha conectar.

Clientes iOS

Importante

Apenas o iOS 11.0 e superior é compatível com o protocolo OpenVPN.

Observação

O Cliente OpenVPN versão 2.6 ainda não tem suporte.

Instale o cliente OpenVPN (versão 2.4 ou superior) na App store. A versão 2.6 ainda não tem suporte.

Baixe o pacote de perfil do cliente VPN no portal do Azure, se você ainda não o fez.

Descompacte o perfil. Abra o arquivo de configuração vpnconfig.ovpn na pasta OpenVPN em um editor de texto.

Preencha a seção de certificado de cliente P2S com a chave pública do certificado de cliente P2S em base64. Em um certificado formatado em PEM, abra o arquivo .cer e copie a chave base64 entre os cabeçalhos de certificado.

Preencha a seção de chave privada com a chave privada do certificado de cliente P2S em base64. Consulte Exportar sua chave privada para obter mais informações sobre como extrair uma chave privada.

Não altere os outros campos.

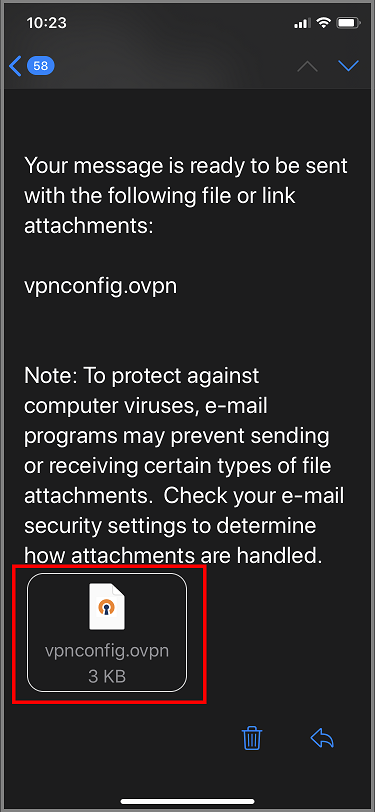

Envie por email o arquivo de perfil (. ovpn) para sua conta de email configurada no aplicativo de email em seu iPhone.

Abra o email no aplicativo de email do iPhone e toque no arquivo anexado.

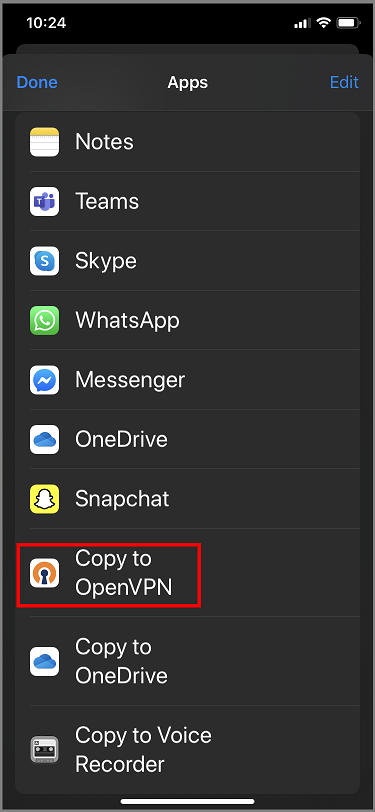

Toque em Mais se você não vir a opção Copiar para o OpenVPN.

Toque em Copiar para o OpenVPN.

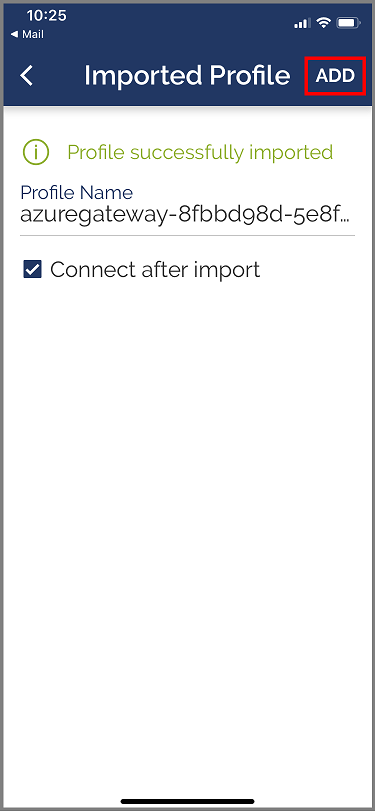

Toque em Adicionar na página Importar perfil

Toque em Adicionar na página Perfil importado

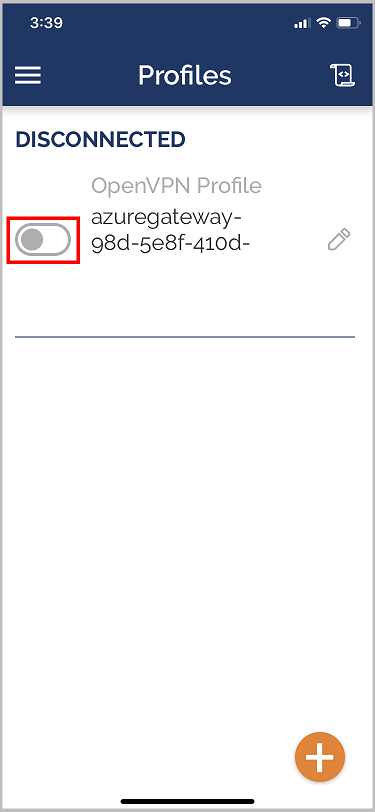

Inicie o aplicativo OpenVPN e deslize a opção na página Perfil diretamente para conectar

Clientes Linux

Observação

O Cliente OpenVPN versão 2.6 ainda não tem suporte.

Abra uma nova sessão de Terminal. Você pode abrir uma nova sessão pressionando simultaneamente "Ctrl + Alt + t".

Insira o comando a seguir para instalar os componentes necessários:

sudo apt-get install openvpn sudo apt-get -y install network-manager-openvpn sudo service network-manager restartFaça o download do perfil VPN para o gateway. Isso pode ser feito na guia Configuração ponto a site no portal do Azure.

Exporte o certificado de cliente P2S que você criou e carregou para sua configuração P2S no gateway. Confira WAN Virtual ponto a site para obter instruções.

Extraia a chave privada e a impressão digital base64 do .pfx. Há várias maneiras de realizar isso. Usar OpenSSL no computador é uma maneira.

openssl pkcs12 -in "filename.pfx" -nodes -out "profileinfo.txt"O arquivo profileinfo.txt conterá a chave privada e a impressão digital da CA e do certificado do Cliente. Certifique-se de usar a impressão digital do certificado do cliente.

Abra profileinfo.txt em um editor de texto. Para obter a impressão digital do certificado cliente (filho), selecione o texto incluindo e entre "-----BEGIN CERTIFICATE-----" e "-----END CERTIFICATE-----" do certificado filho e copie-o. Você pode identificar o certificado filho observando o assunto =/linha.

Abra o arquivo vpnconfig.ovpn localize a seção mostrada abaixo. Substitua tudo entre "cert" e "/cert".

# P2S client certificate # please fill this field with a PEM formatted cert <cert> $CLIENTCERTIFICATE </cert>Abra o profileinfo.txt em um editor de texto. Para obter a chave privada, selecione o texto incluindo e entre "-----BEGIN PRIVATE KEY-----" e "-----END PRIVATE KEY-----" e copie-o.

Abra o arquivo vpnconfig.ovpn em um editor de texto e localize esta seção. Cole a chave privada substituindo tudo entre "key" e "/key".

# P2S client root certificate private key # please fill this field with a PEM formatted key <key> $PRIVATEKEY </key>Não altere os outros campos. Use a configuração preenchida da entrada do cliente para se conectar à VPN.

Para conectar usando a linha de comando, digite o seguinte comando:

sudo openvpn --config <name and path of your VPN profile file>&Para se conectar usando o GUI, acesse as configurações do sistema.

Clique em + para adicionar uma nova conexão VPN.

Em Adicionar VPN, selecione Importar do arquivo....

Navegue até o arquivo de perfil e clique duas vezes ou escolha Abrir.

Clique em Adicionar na janela Adicionar VPN.

Você pode se conectar LIGANDO a VPN na página Configurações de Rede, ou no ícone de rede na bandeja do sistema.

Próximas etapas

Para obter mais informações sobre VPN do Usuário (ponto a site), confira Criar conexões VPN do Usuário.

"OpenVPN" é uma marca comercial da OpenVPN Inc.