Cenário: rotear o tráfego por meio de NVAs usando as configurações personalizadas

Ao trabalhar com o roteamento de hub virtual da WAN Virtual do Azure, há várias opções disponíveis para você. O foco deste artigo é quando você deseja rotear o tráfego por meio de uma NVA (solução de virtualização de rede) para comunicação entre redes virtuais e ramificações e usar uma NVA diferente para tráfego vinculado à Internet. Para obter mais informações, veja Sobre o roteamento do hub virtual.

Observação

Observe que, para os cenários de roteamento a seguir, o hub da WAN Virtual e a Rede Virtual Spoke que contêm a NVA precisam estar na mesma região do Azure.

Design

- Spokes para redes virtuais conectadas ao hub virtual. (Por exemplo, VNet 1, VNet 2 e VNet 3 no diagrama mais adiante neste artigo.)

- VNet de serviço para redes virtuais em que os usuários implantaram uma NVA para inspecionar o tráfego que não é da Internet e, possivelmente, com serviços comuns acessados por spokes. (Por exemplo, a VNet 4 no diagrama disponível mais adiante neste artigo.)

- VNet de perímetro para redes virtuais em que os usuários implantaram uma NVA a ser usada para inspecionar o tráfego vinculado à Internet. (Por exemplo, a VNet 5 no diagrama disponível mais adiante neste artigo.)

- Hubs para hubs de WAN Virtual gerenciados pela Microsoft.

A seguinte tabela resume as conexões com suporte neste cenário:

| De | Para | Spokes | VNet de serviço | Branches | Internet |

|---|---|---|---|---|---|

| Spokes | -> | diretamente | diretamente | por meio da VNet de serviço | por meio da VNet de Perímetro |

| VNet de serviço | -> | diretamente | N/D | diretamente | |

| Branches | -> | por meio da VNet de serviço | diretamente | diretamente |

Cada uma das células na matriz de conectividade descreve se a conectividade flui diretamente pela WAN Virtual ou por uma das redes virtuais com uma NVA.

Observe o seguintes detalhes:

- Spokes:

- Os spokes alcançarão outros spokes diretamente por meio de hubs de WAN Virtual.

- Os spokes obterão conectividade com as ramificações por meio de uma rota estática apontando para a VNet do serviço. Eles não aprendem prefixos específicos das ramificações, pois esses prefixos são mais específicos e substituem o resumo.

- Os spokes enviarão tráfego de Internet para a VNet do perímetro por meio de um emparelhamento VNet direto.

- As ramificações chegarão aos spokes por meio de um roteamento estático apontando para a VNet do serviço. Eles não aprendem prefixos específicos das redes virtuais que substituem a rota estática resumida.

- A VNet de serviço será semelhante a uma VNet de serviços compartilhados que precisa ser acessível de todas as redes virtuais e ramificações.

- A VNet do perímetro não precisa ter conectividade sobre a WAN Virtual, pois o único tráfego que ela dará suporte é proveniente de emparelhamentos de rede virtual diretos. No entanto, para simplificar a configuração, use o mesmo modelo de conectividade daquele usado na VNet do perímetro.

Há três padrões distintos de conectividade, que são convertidos em três tabelas de rotas. As associações às diferentes redes virtuais são:

- Spokes:

- Tabela de rotas associada: RT_V2B

- Propagar para tabelas de rotas: RT_V2B e RT_SHARED

- VNets de NVA (VNet de serviço e VNet de DMZ):

- Tabela de rotas associada: RT_SHARED

- Propagação para tabelas de rotas: RT_SHARED

- Ramificações:

- Tabela de rotas associada: Padrão

- Propagação para tabelas de rotas: RT_SHARED e Padrão

Observação

Verifique se as VNets de spoke não estão se propagando para o rótulo Default. Isso garante que o tráfego de ramificações para VNets de spoke seja encaminhado para as NVAs.

Essas rotas estáticas garantem que o tráfego de e para a rede virtual e a ramificação passem pela NVA na VNet do serviço (VNet 4):

| Descrição | Tabela de rotas | Rota estática |

|---|---|---|

| Branches | RT_V2B | 10.2.0.0/16 -> vnet4conn |

| Spokes de NVA | Padrão | 10.1.0.0/16 -> vnet4conn |

Agora você pode usar a WAN Virtual para selecionar a conexão correta para a qual enviar os pacotes. Você também precisa usar a WAN Virtual para selecionar a ação correta a ser tomada ao receber esses pacotes. Você usa as tabelas de rotas de conexão para isso, da seguinte maneira:

| Descrição | Conexão | Rota estática |

|---|---|---|

| VNet2Branch | vnet4conn | 10.2.0.0/16 -> 10.4.0.5 |

| Branch2VNet | vnet4conn | 10.1.0.0/16 -> 10.4.0.5 |

Para obter mais informações, veja Sobre o roteamento do hub virtual.

Arquitetura

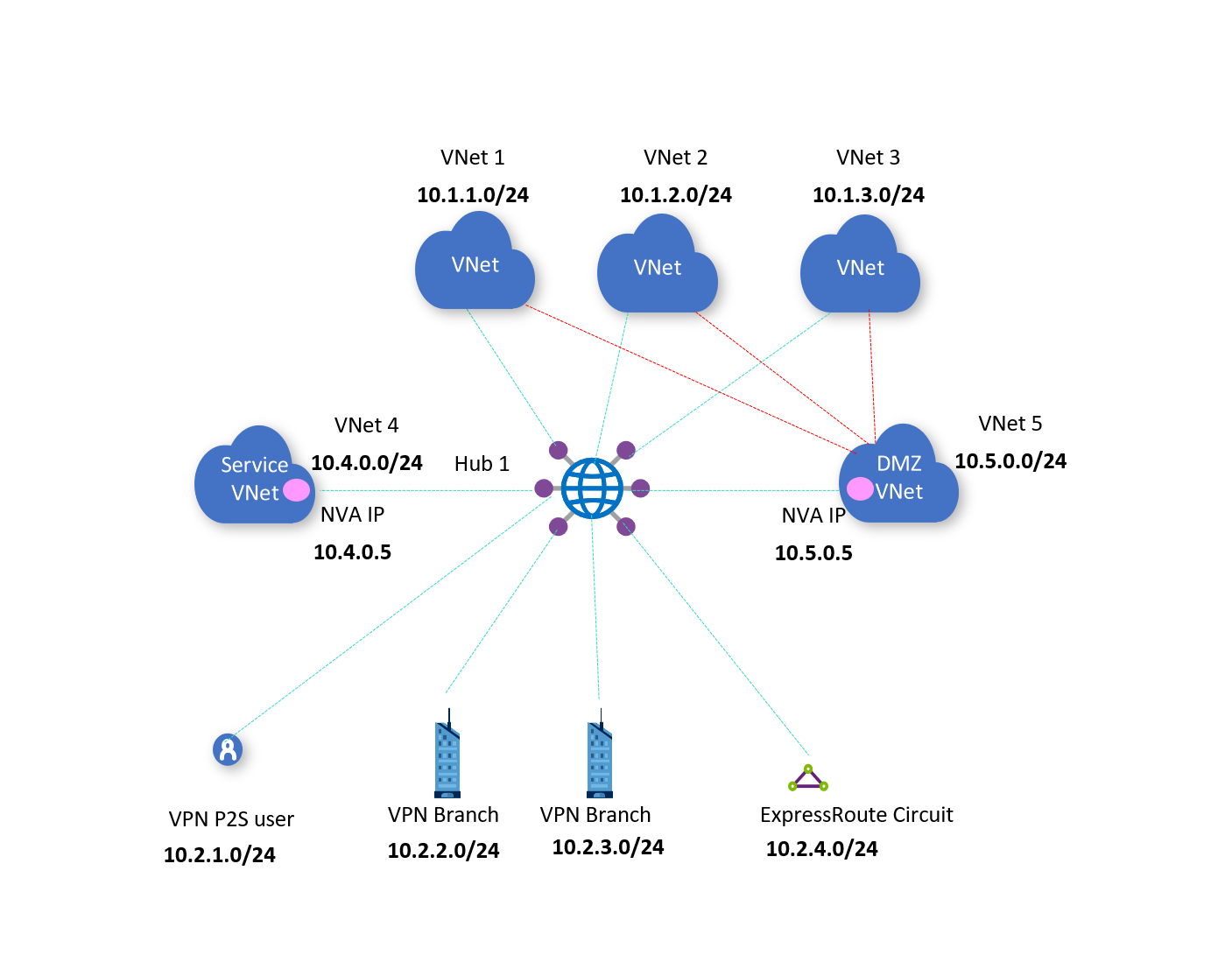

O diagrama a seguir mostra a arquitetura descrita anteriormente no artigo.

No diagrama, há um hub, o Hub 1.

O Hub 1 está diretamente conectado às VNets de NVA VNet 4 e VNet 5.

O tráfego entre as VNets 1, 2, 3 e as ramificações deve passar pela NVA da VNet 4 10.4.0.5.

Espera-se que todo o tráfego vinculado à Internet das VNets 1, 2 e 3 passe por meio da NVA da VNet 5 10.5.0.5.

Fluxo de trabalho

Para configurar o roteamento via NVA, considere as seguintes etapas:

Para que o tráfego vinculado à Internet passe por meio da VNet 5, você precisa que as VNets 1, 2 e 3 se conectem diretamente por meio do emparelhamento de rede virtual à VNet 5. Você também precisa de uma rota definida pelo usuário configurada nas redes virtuais para 0.0.0.0/0 e para o próximo salto de 10.5.0.5.

Se você não quiser conectar as VNets 1, 2 e 3 à VNet 5 e, em vez disso, apenas usar a NVA na VNet 4 para rotear o tráfego de 0.0.0.0/0 das ramificações (conexões VPN ou ExpressRoute locais), acesse o fluxo de trabalho alternativo.

No entanto, se você quiser que o tráfego de VNet para VNet transite pela NVA, você precisará desconectar as VNets 1, 2 e 3 do hub virtual e conectá-las ou empilhá-las acima da VNet4 de spoke da NVA. Na WAN Virtual, o tráfego de VNet para VNet passa pelo hub da WAN Virtual ou pelo Firewall do Azure de um hub de WAN Virtual (hub seguro). Se as VNets forem emparelhadas diretamente usando o emparelhamento VNet, elas poderão se comunicar diretamente ignorando o trânsito por meio do hub virtual.

No portal do Azure, acesse o seu hub virtual e crie uma tabela de rotas personalizada chamada RT_Shared. Essa tabela aprende rotas por meio da propagação de todas as redes virtuais e conexões de ramificação. Você pode ver essa tabela vazia no diagrama a seguir.

Rotas: você não precisa adicionar nenhuma rota estática.

Associação: selecione as VNets 4 e 5, o que significa que as conexões dessas redes virtuais associam-se à tabela de rotas RT_Shared.

Propagação: como você deseja que todas as ramificações e conexões de rede virtual propaguem as rotas dinamicamente para essa tabela de rotas, selecione as ramificações e todas as redes virtuais.

Crie uma tabela de rotas personalizada chamada RT_V2B para direcionar o tráfego das VNets 1, 2 e 3 para as ramificações.

Rotas: adicione uma entrada de rota estática agregada para ramificações, com a conexão VNet 4 definida como o próximo salto. Configure uma rota estática na conexão da VNet 4 para prefixos de ramificação. Indique o próximo salto como o IP específico da NVA na VNet 4.

Associação: selecione todas as VNets 1, 2 e 3. Isso implica que as conexões da VNet 1, 2 e 3 serão associadas a essa tabela de rotas e poderão aprender as rotas (estáticas e dinâmicas por meio de propagação) nessa tabela de rotas.

Propagação: as conexões propagam as rotas para as tabelas de rotas. Selecionar as VNets 1, 2 e 3 permite propagar rotas das VNets 1, 2 e 3 para essa tabela de rotas. Não é necessário propagar as rotas de conexões de ramificação para RT_V2B porque o tráfego de rede virtual da ramificação passa pela NVA na VNet 4.

Edite a tabela de rotas padrão, DefaultRouteTable.

Todas as conexões VPN, Azure ExpressRoute e VPN de usuário estão associadas à tabela de rotas padrão. Todas as conexões VPN, ExpressRoute e VPN de usuário propagam rotas para o mesmo conjunto de tabelas de rotas.

Rotas: adicione uma entrada de rota estática agregada para as VNets 1, 2 e 3, com a conexão da VNet 4 definida como o próximo salto. Configure uma rota estática na conexão da VNet 4 para os prefixos agregados da VNet 1, 2 e 3. Indique o próximo salto como o IP específico da NVA na VNet 4.

Associação: verifique se a opção de ramificações (VPN/ER/P2S) está selecionada, garantindo que as conexões de ramificação locais estejam associadas à tabela de rotas padrão.

Propagação de: verifique se a opção de ramificações (VPN/ER/P2S) está selecionada, garantindo que as conexões locais estejam propagando rotas para a tabela de rotas padrão.

Fluxo de trabalho alternativo

Nesse fluxo de trabalho, você não conecta as VNets 1, 2 e 3 à VNet 5. Em vez disso, você usa a NVA na VNet 4 para rotear o tráfego de 0.0.0.0/0 das ramificações (conexões ExpressRoute ou VPN locais).

Para configurar o roteamento via NVA, considere as seguintes etapas:

No portal do Azure, acesse o seu hub virtual e crie uma tabela de rotas personalizada chamada RT_NVA para direcionar o tráfego por meio da NVA 10.4.0.5

Rotas: nenhuma ação é necessária.

Associação: selecione VNet4. Isso implica que a conexão da VNet 4 será associada a essa tabela de rotas e poderá aprender as rotas (estáticas e dinâmicas por meio de propagação) nessa tabela de rotas.

Propagação: as conexões propagam as rotas para as tabelas de rotas. Selecionar as VNets 1, 2 e 3 permite propagar rotas das VNets 1, 2 e 3 para essa tabela de rotas. Selecionar ramificações (VPN/ER/P2S) permite propagar rotas de ramificações/conexões locais para essa tabela de rotas. Todas as conexões VPN, ExpressRoute e VPN de usuário propagam rotas para o mesmo conjunto de tabelas de rotas.

Crie uma tabela de rotas personalizada chamada RT_VNET para direcionar o tráfego das VNets 1, 2 e 3 para ramificações ou para a Internet (0.0.0.0/0) por meio da NVA da VNet4. O tráfego de VNet para VNet será direto e não por meio da NVA da VNet 4. Se você quiser que o tráfego passe pela NVA, desconecte as VNets 1, 2 e 3 e conecte-as usando o emparelhamento VNet para VNet4.

Rotas:

Adicione uma rota agregada '10.2.0.0/16' com a conexão VNet 4 definida como o próximo salto para o tráfego que passa das VNets 1, 2 e 3 para as ramificações. Na conexão da VNet4, configure uma rota para '10.2.0.0/16' e indique que o próximo salto seja o IP específico da NVA na VNet 4.

Adicione uma rota '0.0.0.0/0' com a conexão da VNet 4 definida como o próximo salto. '0.0.0.0/0' é adicionado para implicar o envio de tráfego para a Internet. Isso não implica em prefixos de endereço específicos pertencentes a VNets ou ramificações. Na conexão da VNet4, configure uma rota para '0.0.0.0/0' e indique que o próximo salto seja o IP específico da NVA na VNet 4.

Associação: selecione todas as VNets 1, 2 e 3. Isso implica que as conexões da VNet 1, 2 e 3 serão associadas a essa tabela de rotas e poderão aprender as rotas (estáticas e dinâmicas por meio de propagação) nessa tabela de rotas.

Propagação: as conexões propagam as rotas para as tabelas de rotas. Selecionar as VNets 1, 2 e 3 permite propagar rotas das VNets 1, 2 e 3 para essa tabela de rotas. Verifique se a opção de ramificações (VPN/ER/P2S) não está selecionada. Isso garante que as conexões locais não possam chegar às VNets 1, 2 e 3 diretamente.

Edite a tabela de rotas padrão, DefaultRouteTable.

Todas as conexões VPN, Azure ExpressRoute e VPN de usuário estão associadas à tabela de rotas padrão. Todas as conexões VPN, ExpressRoute e VPN de usuário propagam rotas para o mesmo conjunto de tabelas de rotas.

Rotas:

Adicione uma rota agregada '10.1.0.0/16' para as VNets 1, 2 e 3 com a conexão da VNet 4 definida como o próximo salto.

Adicione uma rota '0.0.0.0/0' com a conexão da VNet 4 definida como o próximo salto. '0.0.0.0/0' é adicionado para implicar o envio de tráfego para a Internet. Isso não implica em prefixos de endereço específicos pertencentes a VNets ou ramificações. Na etapa anterior da conexão da VNet4, você já terá configurado uma rota para '0.0.0.0/0' e próximo salto será o IP específico do NVA na VNet 4.

Associação: verifique se a opção de ramificações (VPN/ER/P2S) está selecionada. Isso garante que as conexões de ramificação locais sejam associadas à tabela de rotas padrão. Todas as conexões VPN, Azure ExpressRoute e VPN de usuário estão associadas somente à tabela de rotas padrão.

Propagação de:verifique se a opção de ramificações (VPN/ER/P2S) está selecionada. Isso garante que as conexões locais estejam propagando rotas para a tabela de rotas padrão. Todas as conexões VPN, ExpressRoute e VPN de usuário propagam rotas para o mesmo conjunto de tabelas de rotas.

Considerações

Os usuários do portal precisam habilitar 'Propagar para a rota padrão' em conexões (VPN/ER/P2S/VNet) para que a rota 0.0.0.0/0 entre em vigor.

Os usuários do PS/CLI/REST precisam definir o sinalizador 'enableinternetsecurity' como true para que a rota 0.0.0.0/0 entre em vigor.

A conexão de rede virtual não oferece suporte ao IP do próximo salto "múltiplo/exclusivo" para a "mesma" solução de virtualização de rede em uma VNet spoke"se" uma das rotas com o IP do próximo salto estiver configurada como endereço público ou 0.0.0.0/0 (Internet).

Quando o valor 0.0.0.0/0 é configurado como uma rota estática em uma conexão de rede virtual, essa rota é aplicada a todo o tráfego, incluindo os recursos no próprio spoke. Isso significa que todo o tráfego será encaminhado ao endereço IP do próximo salto da rota estática (IP privado do NVA). Portanto, em implantações com uma rota 0.0.0.0/0 configurada com o endereço IP da NVA do próximo salto configurado em uma conexão de rede virtual spoke, para acessar cargas de trabalho na mesma rede virtual que a NVA diretamente (ou seja, sem que o tráfego passe pela NVA), especifique uma rota /32 na conexão de rede virtual spoke. Por exemplo, se você quiser acessar 10.1.3.1 diretamente, especifique 10.1.3.1 do próximo salto 10.1.3.1/32 na conexão de rede virtual spoke.

Para simplificar o roteamento e reduzir as alterações nas tabelas de rotas do Hub WAN Virtual do Azure, incentivamos o uso da nova opção "emparelhamento via protocolo BGP com o Hub WAN virtual".

Próximas etapas

- Para obter mais informações sobre a WAN Virtual, veja as Perguntas frequentes.

- Para obter mais informações sobre roteamento de hub virtual, confira Sobre roteamento de hub virtual.