Investigar arquivos com Microsoft Defender para Aplicativos em Nuvem

Para fornecer proteção de dados, o Microsoft Defender para Aplicativos de Nuvem oferece visibilidade de todos os arquivos dos aplicativos conectados. Após conectar o Microsoft Defender para Aplicativos de Nuvem a um aplicativo usando o conector de Aplicativo, o Microsoft Defender para Aplicativos de Nuvem verifica todos os arquivos, por exemplo, todos os arquivos armazenados no OneDrive e no Salesforce. Em seguida, o Defender para Aplicativos de Nuvem verifica novamente cada arquivo sempre que ele é modificado: a modificação pode ser no conteúdo, nos metadados ou nas permissões de compartilhamento. Os tempos de verificação dependem do número de arquivos armazenados em seu aplicativo. Também é possível usar a página Arquivos para filtrar os arquivos a fim de investigar qual tipo de dados está salvo em seus aplicativos de nuvem.

Importante

A partir de 1º de setembro de 2024, substituiremos a página Arquivos do Microsoft Defender para Aplicativos de Nuvem. Nesse ponto, crie e modifique políticas de Proteção de Informações e localize arquivos de malware na página Gerenciamento de Políticas > de Aplicativos > de Nuvem. Para obter mais informações, confira Políticas de arquivos do Microsoft Defender para Aplicativos de Nuvem.

Habilitar o monitoramento de arquivo

Para habilitar o monitoramento de arquivos para o Microsoft Defender para Aplicativos de Nuvem, primeiro ative o monitoramento de arquivos na área Configurações. No portal do Microsoft Defender, selecione Configurações>Aplicativos de Nuvem>Proteção de Informações>Arquivos>Habilitar monitoramento de arquivos>Salvar.

- Se não houver políticas de arquivo ativo, sete dias após o último horário de engajamento da página de arquivos, o monitoramento de arquivos será desabilitado automaticamente.

- Se não houver políticas de arquivo ativo, 35 dias após o último horário de engajamento da página de arquivos, o Defender para Aplicativos de Nuvem começará a excluir os dados mantidos pelo Defender para Aplicativos de Nuvem sobre os arquivos armazenados.

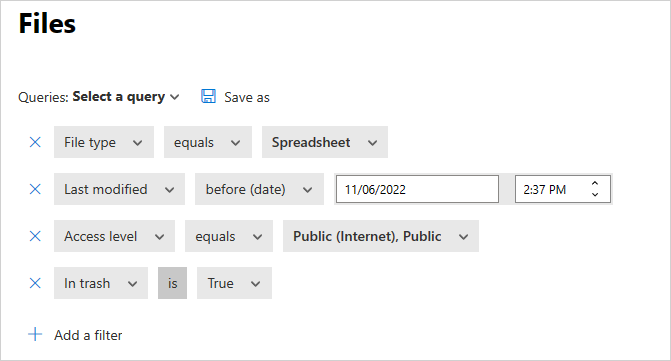

Exemplos de filtros de arquivo

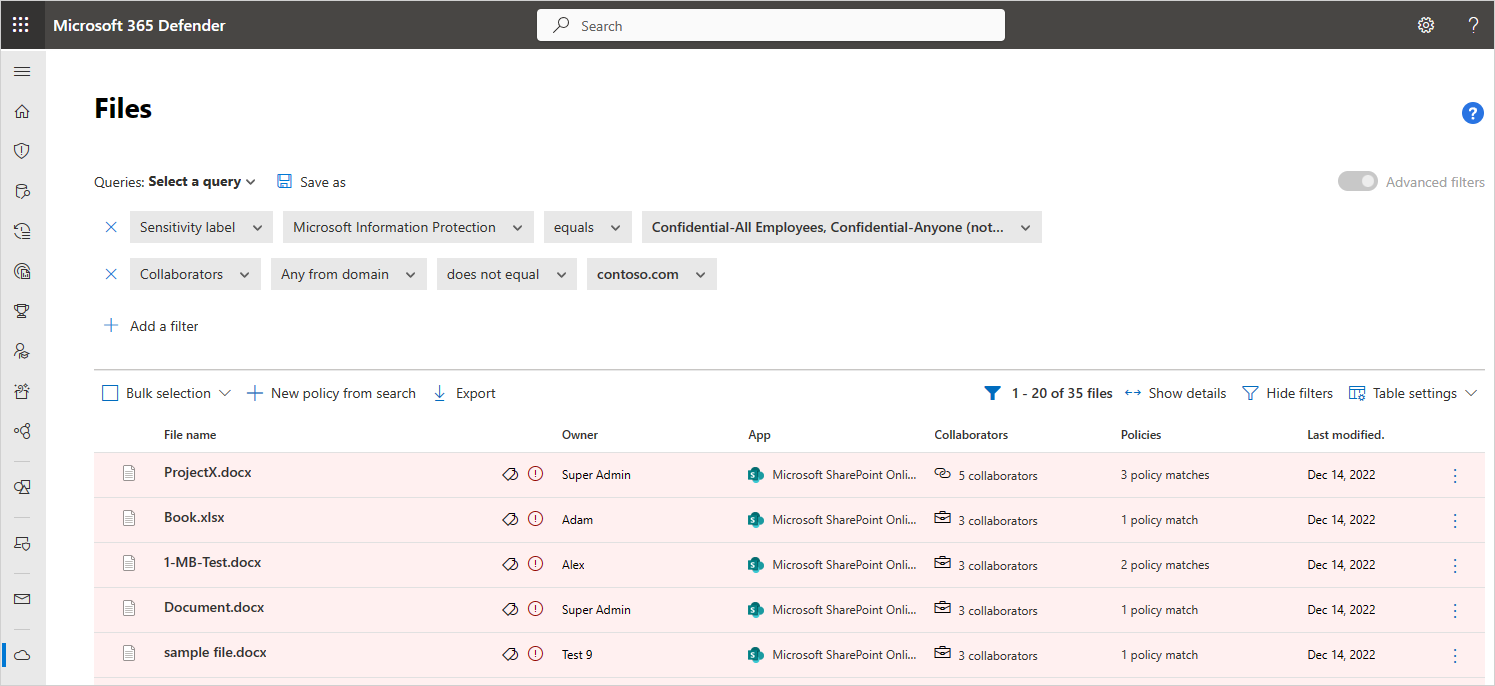

Por exemplo, use a página Arquivos para proteger arquivos compartilhados externamente rotulados como Confidencial, como indicado a seguir:

Depois de conectar um aplicativo ao Defender para Aplicativos de Nuvem, integre-o à Proteção de Informações do Microsoft Purview. Em seguida, na página Arquivos, filtre os arquivos rotulados como Confidencial e exclua seu domínio no filtro Colaboradores. Se você observar que há arquivos confidenciais compartilhados fora de sua organização, crie uma política de arquivos para detectá-los. Você pode aplicar ações de governança automáticas a esses arquivos, como Remover colaboradores externos e Enviar resumo de correspondência de política para o proprietário do arquivo para evitar a perda de dados para sua organização.

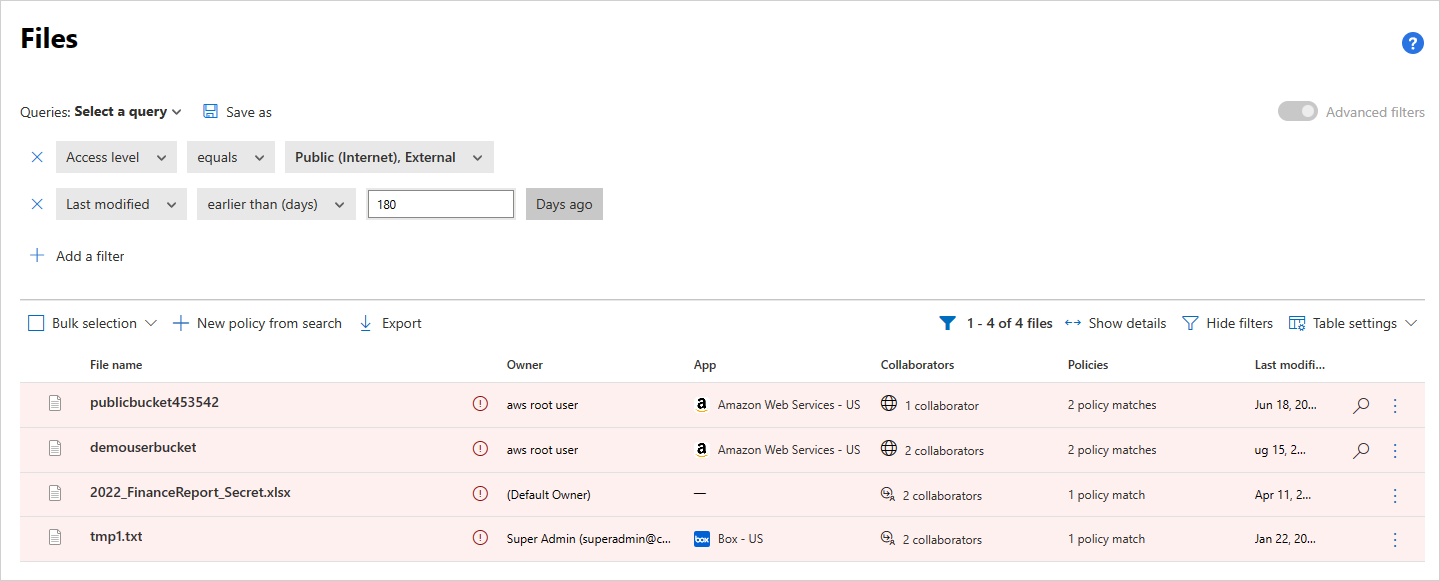

Veja outro exemplo de como você pode usar a página Arquivos. Garanta que ninguém em sua organização esteja compartilhando arquivos pública ou externamente que não foram modificados nos últimos seis meses:

Conecte um aplicativo ao Defender para Aplicativos de Nuvem e acesse a página Arquivos. Filtre os arquivos cujo nível de acesso é Externo ou Público e defina a data da Última modificação para seis meses atrás. Crie uma política de arquivos que detecte esses arquivos públicos-alvo obsoletos selecionando Nova política da pesquisa. Aplique ações de governança automática a eles, como Remover usuários externos, para impedir a perda de dados em sua organização.

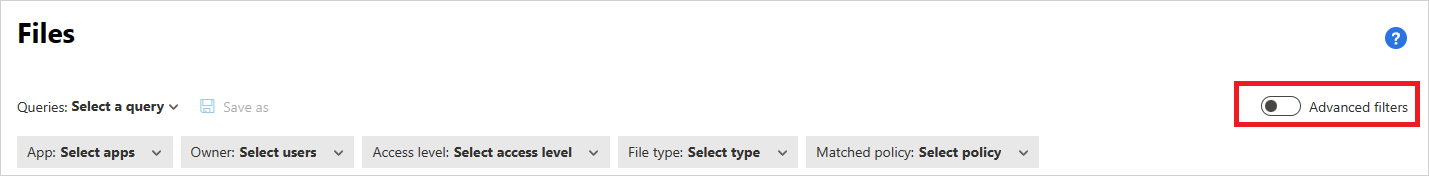

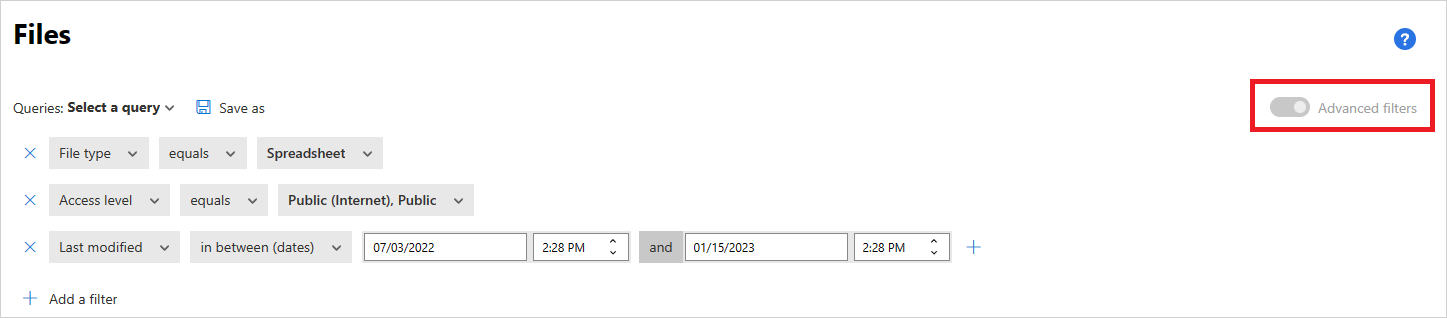

O filtro básico fornece excelentes ferramentas para começar a usar a filtragem de seus arquivos.

Para fazer drill down em arquivos mais específicos, você pode expandir o filtro básico selecionando Filtros avançados.

Filtros de arquivos

O Defender para Aplicativos de Nuvem pode monitorar qualquer tipo de arquivo com base em mais de 20 filtros de metadados (por exemplo, nível de acesso, tipo de arquivo).

O Defender para Aplicativos de Nuvem integrado em mecanismos DLP executa a inspeção de conteúdo extraindo texto de tipos de arquivos comuns. Alguns dos tipos de arquivos incluídos são PDF, arquivos do Office, RTF, HTML e arquivos de código.

Abaixo está uma lista de filtros de arquivos que podem ser aplicados. Para fornecer uma ferramenta poderosa para criação de políticas, a maioria dos filtros dá suporte a vários valores e um NOT.

Observação

Ao usar os filtros de política de arquivos, Contém pesquisará somente palavras inteiras, separadas por vírgulas, pontos, hifens ou espaços para pesquisar.

- Espaços ou hifens entre palavras funcionam como OU. Por exemplo, se você pesquisar malware virus, serão encontrados todos os arquivos com malware ou virus no nome. Portanto, encontrará malware-virus.exe e virus.exe.

- Se você desejar pesquisar uma cadeia de caracteres, coloque as palavras entre aspas. Isso funciona como E. Por exemplo, se você pesquisar por "malware" "virus", encontrará virus-malware-file.exe, mas não encontrará malwarevirusfile.exe nem malware.exe. No entanto, será pesquisada a cadeia de caracteres exata. Se você pesquisar por "malware virus", não encontrará "virus" nem "virus-malware".

Igual a pesquisará apenas a cadeia de caracteres completa. Por exemplo, se você pesquisar por malware.exe, encontrará malware.exe, mas não malware.exe.txt.

Nível de acesso – nível de acesso de compartilhamento: público, externo, interno ou particular.

- Internos – todos os arquivos que estão dentro dos domínios Internos definidos em Configuração geral.

- Externos – todos os arquivos salvos em locais que não estão dentro dos domínios internos definidos.

- Compartilhados – arquivos que têm o nível de compartilhamento acima de particular. Compartilhado inclui:

Compartilhamento interno – arquivos compartilhados nos domínios internos.

Compartilhamento externo – arquivos compartilhados em domínios que não estão listados nos domínios internos.

Públicos com um link – arquivos que podem ser compartilhados com qualquer pessoa por meio de um link.

Públicos – arquivos que podem ser encontrados com pesquisas na Internet.

Observação

Os arquivos compartilhados em seus aplicativos de armazenamento conectados por usuários externos são tratados da seguinte forma pelo Defender para Aplicativos de Nuvem:

- OneDrive: o OneDrive atribui um usuário interno como o proprietário de qualquer arquivo colocado no seu OneDrive por um usuário externo. Como esses arquivos são considerados propriedade de sua organização, o Defender para Aplicativos de Nuvem verifica esses arquivos e aplica políticas como faz com qualquer outro arquivo em seu OneDrive.

- Google Drive: o Google Drive os considera como propriedade do usuário externo e, devido a restrições legais sobre arquivos e dados que sua organização não tem, o Defender para Aplicativos de Nuvem não tem acesso a esses arquivos.

- Box: como o Box considera arquivos de propriedade externa como informações confidenciais, os Administradores Globais do Box não conseguem ver seu conteúdo. Por esse motivo, o Defender para Aplicativos de Nuvem não tem acesso a esses arquivos.

- Dropbox: como o Dropbox considera arquivos de propriedade externa como informações confidenciais, os Administradores Globais do Dropbox não conseguem ver seu conteúdo. Por esse motivo, o Defender para Aplicativos de Nuvem não tem acesso a esses arquivos.

Aplicativo – pesquise apenas arquivos dentro desses aplicativos.

Colaboradores: incluir/excluir colaboradores ou grupos específicos.

Qualquer um do domínio: se algum usuário desse domínio tiver acesso direto ao arquivo.

Observação

- Esse filtro não oferece suporte a arquivos que foram compartilhados com um grupo, apenas com usuários específicos.

- Para o SharePoint e o OneDrive, o filtro não oferece suporte a arquivos compartilhados com um usuário específico por meio de um link compartilhado.

Toda a organização – se toda a organização tiver acesso ao arquivo.

Grupos – se um grupo específico tiver acesso ao arquivo. Os grupos podem ser importados do Active Directory, aplicativos de nuvem ou criados manualmente no serviço.

Observação

- Esse filtro é usado para procurar um grupo de colaboradores como um todo. Não corresponde aos membros individuais do grupo.

Usuários – determinado conjunto de usuários que podem ter acesso ao arquivo.

Criado – hora da criação do arquivo. O filtro dá suporte a antes/após datas e a um intervalo de datas.

Extensão – concentre-se em extensões de arquivo específicas. Por exemplo, todos os arquivos executáveis (*.exe).

Observação

- Esse filtro diferencia maiúsculas de minúsculas.

- Use a cláusula OR para aplicar o filtro em mais de uma única variação de capitalização.

ID de arquivo – pesquise IDs específicas de arquivos. ID do arquivo é um recurso avançado que permite rastrear determinados arquivos de alto valor sem depender do proprietário, localização ou nome.

Nome de arquivo – nome de arquivo ou subsequência do nome, conforme definido no aplicativo na nuvem. Por exemplo, todos os arquivos com uma senha no nome.

Rótulo de confidencialidade – pesquise arquivos com rótulos específicos definidos. Rótulos são:

Observação

Se esse filtro for usado em uma política de arquivos, ela será aplicada somente a arquivos do Microsoft Office, e ignorará outros tipos de arquivo.

- Proteção de Informações do Microsoft Purview – requer integração com a Proteção de Informações do Microsoft Purview.

- Defender para Aplicativos de Nuvem: fornece mais informações sobre os arquivos que verifica. Para cada arquivo verificado pelo DLP do Defender para Aplicativos de Nuvem, você pode saber se a inspeção foi bloqueada, pois o arquivo está criptografado ou corrompido. Por exemplo, você pode configurar políticas para alertar e colocar em quarentena arquivos protegidos por senha compartilhados externamente.

- Azure RMS criptografado – arquivos cujo conteúdo não foi inspecionado porque têm um conjunto de criptografia do Azure RMS.

- Criptografado por senha – arquivos cujo conteúdo não foi inspecionado porque são protegidos por senha pelo usuário.

- Arquivo corrompido – arquivos cujo conteúdo não foi inspecionado porque seu conteúdo não pôde ser lido.

Tipo de arquivo: o Defender para Aplicativos de Nuvem verifica o arquivo para determinar se o tipo de arquivo verdadeiro corresponde ao tipo MIME recebido (consulte a tabela) do serviço. Essa verificação destina-se a arquivos que são relevantes para a verificação de dados (documentos, imagens, apresentações, planilhas, arquivos de texto e zip/arquivos). O filtro funciona por tipo de arquivo/pasta. Por exemplo, Todas as pastas que são... ou Todos os arquivos de planilha que são...

tipo MIME Tipo de arquivo - application/vnd.openxmlformats-officedocument.wordprocessingml.document

- application/vnd.ms-word.document.macroEnabled.12

- application/msword

- application/vnd.oasis.opendocument.text

- application/vnd.stardivision.writer

- application/vnd.stardivision.writer-global

- application/vnd.sun.xml.writer

- application/vnd.stardivision.math

- application/vnd.stardivision.chart

- application/x-starwriter

- application/x-stardraw

- application/x-starmath

- application/x-starchart

- application/vnd.google-apps.document

- application/vnd.google-apps.kix

- application/pdf

- application/x-pdf

- application/vnd.box.webdoc

- application/vnd.box.boxnote

- application/vnd.jive.document

- text/rtf

- application/rtfDocumento - application/vnd.oasis.opendocument.image

- application/vnd.google-apps.photo

- começa com: image/Imagem - application/vnd.openxmlformats-officedocument.presentationml.presentation

- application/vnd.ms-powerpoint.template.macroEnabled.12

- application/mspowerpoint

- application/powerpoint

- application/vnd.ms-powerpoint

- application/x-mspowerpoint

- application/mspowerpoint

- application/vnd.ms-powerpoint

- application/vnd.oasis.opendocument.presentation

- application/vnd.sun.xml.impress

- application/vnd.stardivision.impress

- application/x-starimpress

- application/vnd.google-apps.presentationApresentação - application/vnd.openxmlformats-officedocument.spreadsheetml.sheet

- application/vnd.ms-excel.sheet.macroEnabled.12

- application/excel

- application/vnd.ms-excel

- application/x-excel

- application/x-msexcel

- application/vnd.oasis.opendocument.spreadsheet

- application/vnd.sun.xml.calc

- application/vnd.stardivision.calc

- application/x-starcalc

- application/vnd.google-apps.spreadsheetPlanilha - começa com: text/ Texto Todos os outros tipos de arquivo MIME Outro

Na lixeira – exclui/inclui arquivos na pasta da lixeira. Esses arquivos ainda podem ser compartilhados e representam um risco.

Observação

Este filtro não se aplica a arquivos no SharePoint e no OneDrive.

Última modificação – hora da modificação do arquivo. O filtro dá suporte a antes e após datas, intervalo de datas e expressões de tempo relativas. Por exemplo, todos os arquivos que não foram modificados nos últimos seis meses.

Política correspondente: arquivos que são correspondidos por uma política ativa do Defender para Aplicativos de Nuvem.

Tipo MIME – verificação de tipo MIME do arquivo. Aceita texto livre.

Proprietário – inclua/exclua proprietários de arquivos específicos. Por exemplo, acompanhe todos os arquivos compartilhados por rogue_employee_#100.

UO do proprietário: incluir ou excluir proprietários de arquivos que pertencem a determinadas unidades organizacionais. Por exemplo, todos os arquivos públicos, exceto arquivos compartilhados por EMEA_marketing. Aplica-se somente aos arquivos armazenados no Google Drive.

Pasta pai – inclua ou exclua uma pasta específica (não se aplica a subpastas). Por exemplo, todos os arquivos compartilhados publicamente, exceto os arquivos nesta pasta.

Observação

O Defender para Aplicativos de Nuvem só detecta novas pastas do SharePoint e do OneDrive depois que alguma atividade de arquivo é executada nelas.

Em quarentena – se o arquivo for colocado em quarentena pelo serviço. Por exemplo, mostre todos os arquivos que estão em quarentena.

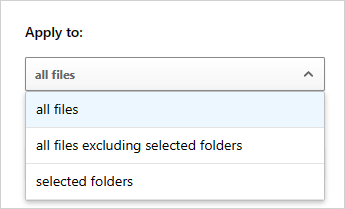

Ao criar uma política, você também pode defini-la para ser executada em arquivos específicos configurando o filtro Aplicar a. Filtre para todos os arquivos, pastas selecionadas (subpastas incluídas) ou todos os arquivos, exceto as pastas selecionadas. Em seguida, selecione os arquivos ou as pastas relevantes.

Autorização de arquivos

Depois que o Defender para Aplicativos de Nuvem identificar que os arquivos representam um risco de malware ou DLP, recomendamos que você investigue os arquivos. Se for determinado que os arquivos são seguros, poderá autorizá-los. Autorizar um arquivo o remove do relatório de detecção de malware e suprime correspondências futuras nesse arquivo.

Para autorizar arquivos

No portal do Microsoft Defender, em Aplicativos de Nuvem, selecione Políticas ->Gerenciamento de políticas. Selecione a guia Proteção de Informações do Azure.

Na lista de políticas, na linha em que aparece a política que acionou a investigação, na coluna Contagem, selecione o link de correspondências.

Dica

Você pode filtrar a lista de políticas por tipo. A tabela a seguir lista, por tipo de risco, qual tipo de filtro usar.

Tipo de risco Tipo de filtro DLP Política de arquivos Malware Política de detecção de malware Na lista de arquivos correspondentes, na linha em que aparece o arquivo sob investigação, selecione o símbolo ✓ para Autorizar.

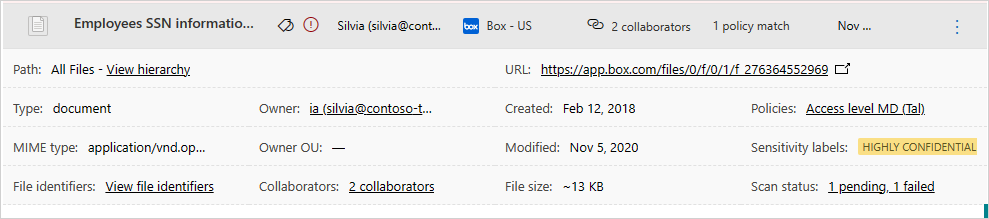

Trabalhando com a Gaveta de arquivos

Você pode exibir mais informações sobre cada arquivo selecionando o próprio arquivo no log de arquivos. Ao selecioná-lo, será aberta a Gaveta de arquivos, que fornece as ações adicionais a seguir que você pode executar no arquivo.

- URL – leva você para a localização do arquivo.

- Identificadores de arquivos – abre um pop-up com detalhes de dados brutos sobre o arquivo, incluindo a ID do arquivo e as chaves de criptografia quando estão disponíveis.

- Proprietário – exiba a página de usuário para o proprietário desse arquivo.

- Políticas correspondentes – veja uma lista de políticas com as quais o arquivo é correspondente.

- Rótulos de confidencialidade – exiba a lista de rótulos de confidencialidade da Proteção de Informações do Microsoft Purview encontrada neste arquivo. Em seguida, você poderá filtrar por todos os arquivos que corresponderem a esse rótulo.

Os campos da gaveta Arquivos fornecem links contextuais para arquivos adicionais e análises detalhadas que você talvez queira executar diretamente na gaveta. Por exemplo, se você mover o cursor próximo ao campo Proprietário, poderá usar o ícone "adicionar ao filtro" ![]() para adicionar o proprietário imediatamente ao filtro da página atual. Você também pode usar o ícone de engrenagem de configurações

para adicionar o proprietário imediatamente ao filtro da página atual. Você também pode usar o ícone de engrenagem de configurações ![]() que é exibido para acessar diretamente a página de configurações necessárias para modificar a configuração de um dos campos, como Rótulos de confidencialidade.

que é exibido para acessar diretamente a página de configurações necessárias para modificar a configuração de um dos campos, como Rótulos de confidencialidade.

Para obter uma lista de ações de governança disponíveis, consulte Ações de governança de arquivo.

Próximas etapas

Se encontrar algum problema, estamos aqui para ajudar. Para obter ajuda ou suporte para o problema do seu produto, abra um tíquete de suporte.