Solução de problemas para controles de acesso e sessão para usuários finais

Este artigo fornece aos administradores do Microsoft Defender para Aplicativos de Nuvem diretrizes sobre como investigar e resolver problemas comuns de acesso e controle de sessão experimentados pelos usuários finais.

Verificar os requisitos mínimos

Antes de iniciar a solução de problemas, verifique se seu ambiente atende aos seguintes requisitos gerais mínimos para controles de acesso e sessão.

| Requisito | Descrição |

|---|---|

| Licenciamento | Verifique se você tem uma licença válida para o Microsoft Defender para Aplicativos de Nuvem. |

| SSO (Logon único) | Os aplicativos devem ser configurados com uma das soluções de logon único (SSO) compatíveis: - Microsoft Entra ID usando SAML 2.0 ou OpenID Connect 2.0 - IdP não Microsoft usando SAML 2.0 |

| Suporte ao navegador | Os controles de sessão estão disponíveis para sessões baseadas em navegador nas versões mais recentes dos seguintes navegadores: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari A proteção no navegador do Microsoft Edge também tem requisitos específicos, incluindo o usuário conectado com seu perfil de trabalho. Para obter mais informações, consulte Requisitos de proteção no navegador. |

| Tempo de inatividade | O Defender para Aplicativos de Nuvem permite que você defina o comportamento padrão a ser aplicado se houver uma interrupção do serviço, como um componente que não está funcionando corretamente. Por exemplo, você pode optar por proteger (bloquear) ou ignorar (permitir) que os usuários realizem ações em conteúdo potencialmente confidencial quando os controles de política normais não puderem ser impostos. Para configurar o comportamento padrão durante o tempo de inatividade do sistema, no Microsoft Defender XDR, vá para Configurações>Controle de Aplicativo de Acesso Condicional>Comportamento padrão>Permitir ou Bloquear acesso. |

A página de monitoramento do usuário não está aparecendo

Ao rotear um usuário por meio do Defender para Aplicativos de nuvem, você pode notificar o usuário de que a sessão é monitorada. Por padrão, a página de monitoramento do usuário está habilitada.

Esta seção descreve as etapas de solução de problemas que recomendamos que você siga se a página de monitoramento do usuário estiver habilitada, mas não aparecer conforme o esperado.

Etapas recomendadas

No Portal do Microsoft Defender, selecione Configurações>Aplicativos de Nuvem.

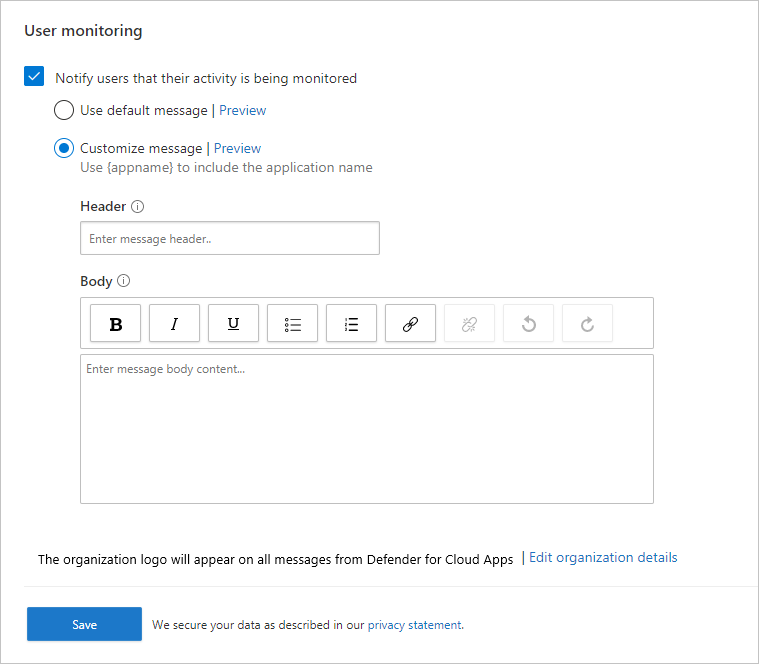

Em controle de aplicativo de acesso condicional, selecione Monitoramento de usuário. Esta página mostra as opções de monitoramento de usuário disponíveis no Defender para Aplicativos de Nuvem. Por exemplo:

Verifique se a opção Notificar usuários de que suas atividades estão sendo monitoradas está selecionada.

Selecione se deseja usar a mensagem padrão ou fornecer uma mensagem personalizada:

Tipo de mensagem Detalhes Default Cabeçalho:

O acesso a [Nome do aplicativo aparecerá aqui] é monitorado

Corpo:

Para melhorar a segurança, sua organização permite acesso a [Nome do aplicativo aparecerá aqui] no modo de monitor. O acesso só está disponível por meio de um navegador da Web.Personalizado Cabeçalho:

Use essa caixa para fornecer um título personalizado para informar aos usuários que eles estão sendo monitorados.

Corpo:

Use essa caixa para adicionar outras informações personalizadas para o usuário, como quem contatar com perguntas, e ofereça suporte às seguintes entradas: texto sem formatação, rich text, hiperlinks.Selecione Visualizar para verificar a página de monitoramento do usuário que aparece antes de acessar um aplicativo.

Selecione Salvar.

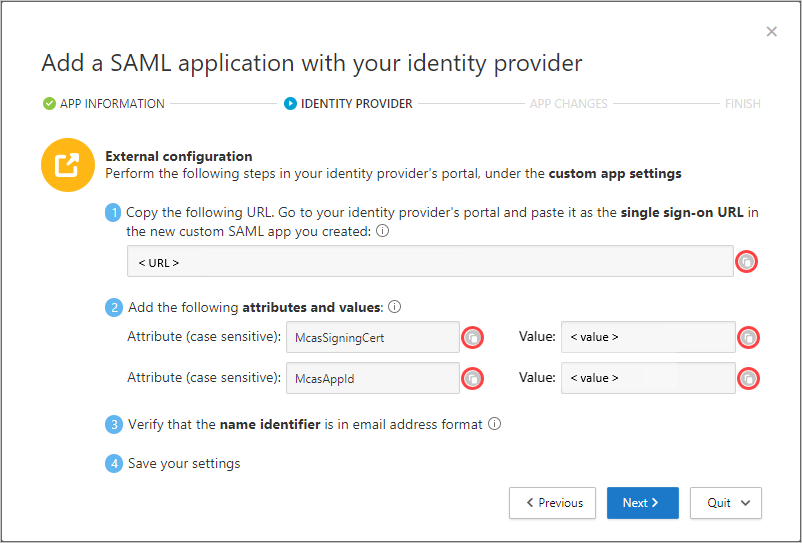

Não é possível acessar o aplicativo de um provedor de identidade que não seja da Microsoft

Se um usuário final receber uma falha geral depois de entrar em um aplicativo de um provedor de identidade que não seja da Microsoft, valide a configuração de IdP que não seja da Microsoft.

Etapas recomendadas

No Portal do Microsoft Defender, selecione Configurações>Aplicativos de Nuvem.

Em Aplicativos conectados, selecione Aplicativos de Controle de Aplicativo de Acesso Condicional.

Na lista de aplicativos, na linha em que aparece o aplicativo que você não consegue acessar, selecione os três pontos no final da linha e selecione Editar aplicativo.

Valide se o certificado SAML que foi carregado está correto.

Verifique se as URLs de SSO válidas são fornecidas na configuração do aplicativo.

Valide se os atributos e valores no aplicativo personalizado são refletidos nas configurações do provedor de identidade.

Por exemplo:

.

.Se ainda não conseguir acessar o aplicativo, abra um tíquete de suporte.

A página Algo deu errado é exibida

Às vezes, durante uma sessão por proxy, a página Algo deu errado pode aparecer. Isso pode ocorrer quando:

- Um usuário faz logon depois de ficar ocioso por algum tempo

- A atualização do navegador e o carregamento da página demoram mais do que o esperado

- O aplicativo IdP que não é da Microsoft não está configurado corretamente

Etapas recomendadas

Se o usuário final estiver tentando acessar um aplicativo configurado usando um IdP que não seja da Microsoft, consulte Não é possível acessar o aplicativo de um IdP que não seja da Microsoft e Status do aplicativo: continuar a instalação.

Se o usuário final chegou inesperadamente a esta página, faça o seguinte:

- Reinicie a sessão do navegador.

- Limpe o histórico, os cookies e o cache do navegador.

As ações da área de transferência ou os controles de arquivo não estão sendo bloqueados

A capacidade de bloquear ações da área de transferência, como recortar, copiar, colar e controles de arquivo, como baixar, carregar e imprimir, é necessária para evitar cenários de exfiltração e infiltração de dados.

Essa capacidade permite que as empresas equilibrem segurança e produtividade para os usuários finais. Se você estiver enfrentando problemas com esses recursos, use as etapas a seguir para investigar o problema.

Etapas recomendadas

Se a sessão estiver sendo intermediada por proxy, use as seguintes etapas para verificar a política:

No Portal do Microsoft Defender, em Aplicativos de Nuvem, selecione Log de atividades.

Use o filtro avançado, selecione Ação aplicada e defina seu valor igual a Bloqueado.

Verifique se há atividades de arquivo bloqueadas:

Se houver uma atividade, expanda a gaveta de atividades clicando na atividade.

Na guia Geral da gaveta de atividades, selecione o link de políticas correspondentes para verificar se a política aplicada está presente.

Se você não vir sua política, consulte Problemas ao criar políticas de acesso e de sessão.

Se você vir Acesso bloqueado/permitido devido ao Comportamento Padrão, isso indicará que o sistema estava inativo e o comportamento padrão foi aplicado.

Para alterar o comportamento padrão, no Portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Aplicativos na nuvem. Em seguida, em Controle de Aplicativo de Acesso Condicional, selecione Comportamento Padrão e defina o comportamento padrão como Permitir ou Bloquear acesso.

Vá para o portal de administração do Microsoft 365 e monitore as notificações sobre o tempo de inatividade do sistema.

Se você ainda não conseguir ver a atividade bloqueada, abra um tíquete de suporte.

Os downloads não estão sendo protegidos

Como usuário final, pode ser necessário baixar dados confidenciais em um dispositivo não gerenciado. Nesses cenários, você pode proteger documentos com a Proteção de Informações do Microsoft Purview.

Se o usuário final não conseguir criptografar o documento com êxito, use as etapas a seguir para investigar o problema.

Etapas recomendadas

No Portal do Microsoft Defender, em Aplicativos de Nuvem, selecione Log de atividades.

Use o filtro avançado, selecione Ação aplicada e defina seu valor igual a Protegido.

Verifique se há atividades de arquivo bloqueadas:

Se houver uma atividade, expanda a gaveta de atividades clicando na atividade

Na guia Geral da gaveta de atividades, selecione o link de políticas correspondentes para verificar se a política aplicada está presente.

Se você não vir sua política, consulte Problemas ao criar políticas de acesso e de sessão.

Se você vir Acesso bloqueado/permitido devido ao Comportamento Padrão, isso indicará que o sistema estava inativo e o comportamento padrão foi aplicado.

Para alterar o comportamento padrão, no Portal do Microsoft Defender, selecione Configurações. Em seguida, escolha Aplicativos na nuvem. Em seguida, em Controle de Aplicativo de Acesso Condicional, selecione Comportamento Padrão e defina o comportamento padrão como Permitir ou Bloquear acesso.

Vá para o Painel de Integridade do Serviço Microsoft 365 e monitore as notificações sobre o tempo de inatividade do sistema.

Se você estiver protegendo o arquivo com um rótulo de sensibilidade ou permissões personalizadas, na Descrição da atividade, verifique se a extensão do arquivo é um dos seguintes tipos de arquivo com suporte:

Word: docm, docx, dotm, dotx

Excel: xlam, xlsm, xlsx, xltx

PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

PDF se a rotulagem unificada estiver habilitada

Se o tipo de arquivo não tiver suporte, na política de sessão, você poderá selecionar Bloquear download de qualquer arquivo que não tenha suporte da proteção nativa ou em que a proteção nativa não seja bem-sucedida.

Se você ainda não conseguir ver a atividade bloqueada, abra um tíquete de suporte.

Navegar para uma URL específica de um aplicativo sufixo e acessar uma página genérica

Em alguns cenários, navegar até um link pode resultar no acesso do usuário à página inicial do aplicativo, em vez do caminho completo do link.

Dica

O Defender para Aplicativos de Nuvem mantém uma lista de aplicativos que são conhecidos por sofrerem perda de contexto. Para obter mais informações, consulte Limitações de perda de contexto.

Etapas recomendadas

Se você estiver usando um navegador que não seja o Microsoft Edge e um usuário acessar a página inicial do aplicativo em vez do caminho completo do link, resolva o problema anexando .mcas.ms à URL original.

Por exemplo, se a URL original for:

https://www.github.com/organization/threads/threadnumber, mude-a para https://www.github.com.mcas.ms/organization/threads/threadnumber

Os usuários do Microsoft Edge se beneficiam da proteção no navegador, não são redirecionados para um proxy reverso e não devem precisar do sufixo .mcas.ms adicionado. Para aplicativos com perda de contexto, abra um tíquete de suporte.

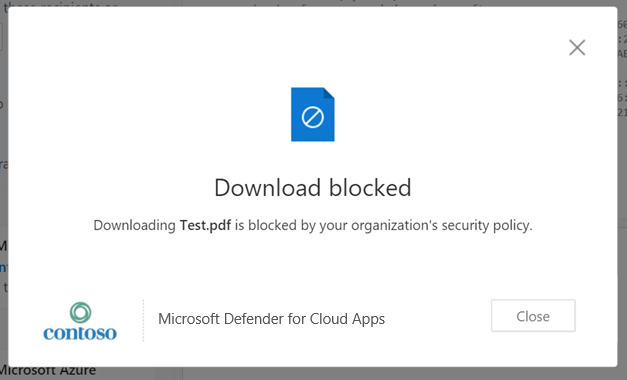

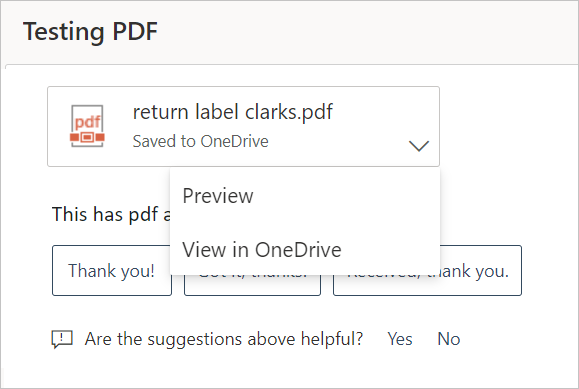

O bloqueio de downloads faz com que as visualizações de PDF sejam bloqueadas

Ocasionalmente, quando você visualiza ou imprime arquivos PDF, os aplicativos iniciam um download do arquivo. Isso faz com que o Defender para Aplicativos de Nuvem intervenha para garantir que o download seja bloqueado e que os dados não vazem do seu ambiente.

Por exemplo, se você criou uma política de sessão para bloquear downloads para o Outlook Web Access (OWA), a visualização ou a impressão de arquivos PDF podem ser bloqueadas, com uma mensagem como esta:

Para permitir a visualização, um administrador do Exchange deve executar as seguintes etapas:

Baixe o Módulo PowerShell do Exchange Online.

Conecte-se ao módulo. Para obter mais informações, consulte Conectar ao PowerShell do Exchange Online.

Depois de se conectar ao PowerShell do Exchange Online, use o cmdlet Set-OwaMailboxPolicy para atualizar os parâmetros na política:

Set-OwaMailboxPolicy -Identity OwaMailboxPolicy-Default -DirectFileAccessOnPrivateComputersEnabled $false -DirectFileAccessOnPublicComputersEnabled $falseObservação

A política OwaMailboxPolicy-Default é o nome de política padrão do OWA no Exchange Online. Alguns clientes podem ter implantado ou criado uma política personalizada do OWA com um nome diferente. Se você tiver várias políticas do OWA, elas poderão ser aplicadas a usuários específicos. Portanto, você precisará também atualizá-los para ter cobertura completa.

Depois que esses parâmetros forem definidos, execute um teste no OWA com um arquivo PDF e uma política de sessão configurada para bloquear downloads. A opção Download deve ser removida da lista suspensa e você pode visualizar o arquivo. Por exemplo:

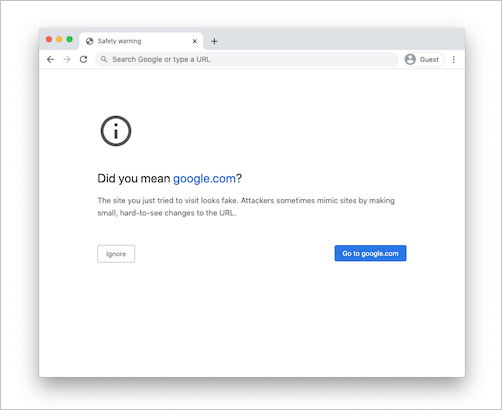

Um aviso de site semelhante é exibido

Agentes mal-intencionados podem criar URLs semelhantes aos URLs de outros sites para se fazer passar por eles e enganar os usuários para que acreditem que estão navegando para outro site. Alguns navegadores tentam detectar esse comportamento e avisar os usuários antes de acessar a URL ou bloquear o acesso.

Em alguns casos raros, os usuários sob controle de sessão recebem uma mensagem do navegador indicando acesso suspeito ao site. A razão para isso é que o navegador trata o domínio com sufixo (por exemplo: .mcas.ms) como suspeito.

Essa mensagem só aparece para usuários do Chrome, pois os usuários do Microsoft Edge se beneficiam da proteção no navegador, sem a arquitetura de proxy reverso. Por exemplo:

Se você receber uma mensagem como esta, entre em contato com o suporte da Microsoft para abordá-la com o fornecedor do navegador relevante.

Mais considerações para solucionar problemas de aplicativos

Ao solucionar problemas de aplicativos, há mais algumas coisas a serem consideradas:

Suporte a controles de sessão para navegadores modernos Os controles de sessão do Defender para Aplicativos de Nuvem agora incluem suporte para o novo navegador Microsoft Edge baseado no Chromium. Embora continuemos a dar suporte à versão mais recente do Internet Explorer e à versão herdada do Microsoft Edge, o suporte é limitado, e é recomendável usar um dos navegadores Microsoft Edge totalmente compatíveis.

Limitação de proteção de controles de sessão A rotulagem de autenticação conjunta em "proteger" não é compatível com os controles de sessão do Defender para Aplicativos de nuvem. Para obter mais informações, consulte Habilitar a coautoria para arquivos criptografados com rótulos de confidencialidade.