Tutorial: descobrir e gerenciar a shadow IT

Quando perguntam aos administradores de TI quantos aplicativos de nuvem eles acreditam que seus funcionários usam, em média, eles respondem 30 ou 40, quando, na realidade, a média é mais de 1.000 aplicativos distintos usados por funcionários em sua organização. O Shadow IT ajuda a saber e identificar quais aplicativos estão sendo usados e qual é o seu nível de risco. 80% dos funcionários usam aplicativos não sancionados que ninguém revisou e que podem não estar em conformidade com suas políticas de segurança e conformidade. E como seus funcionários podem acessar seus recursos e aplicativos fora de sua rede corporativa, não é mais suficiente ter regras e políticas em seus firewalls.

Este tutorial fornece instruções de como usar o Cloud Discovery para descobrir quais aplicativos estão sendo usados, explorar o risco desses aplicativos, configurar políticas para identificar novos aplicativos de risco que estão sendo usados e cancelar a sanção desses aplicativos para bloquear eles nativamente usando um dispositivo de proxy ou de firewall.

Dica

Por padrão, o Defender para Aplicativos de Nuvem não pode descobrir aplicativos que não estão no catálogo.

Para ver os dados do Defender para Aplicativos de Nuvem sobre um aplicativo que não está atualmente no catálogo, recomendamos que você verifique nosso roteiro ou crie um aplicativo personalizado.

Como descobrir e gerenciar a TI sombra na sua rede

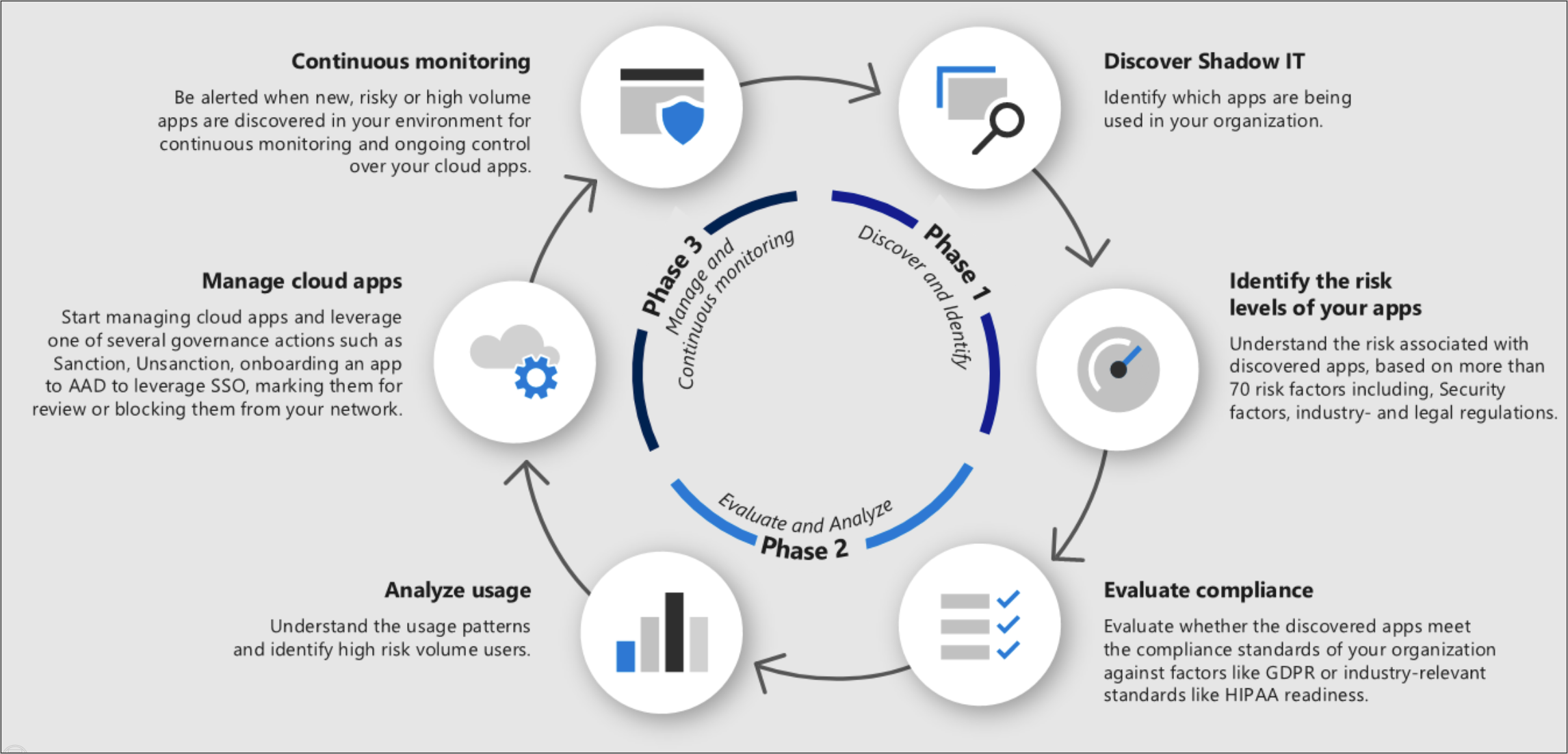

Use esse processo para distribuir o Cloud Discovery de TI não regulamentada na sua organização.

Fase 1: descobrir e identificar o shadow IT

Descobrir a TI não regulamentada: identifique a postura de segurança da sua organização executando o Cloud Discovery em sua organização para ver o que realmente está acontecendo na rede. Para obter mais informações, confira Configurar o Cloud Discovery. Isso pode ser feito usando qualquer uma das seguintes técnicas:

Comece a usar o Cloud Discovery rapidamente integrando-o ao Microsoft Defender para ponto de extremidade. Essa integração nativa habilita você a começar imediatamente a coletar dados sobre o tráfego de nuvem em seus dispositivos Windows 10 e Windows 11 dentro e fora da rede.

Para obter uma cobertura em todos os dispositivos conectados à rede, é importante implantar o coletor de logs do Defender para aplicativos de nuvem em seus firewalls e em outros proxies para coletar dados dos pontos de extremidade e enviar ao Defender para aplicativos de nuvem para análise.

Integre o Defender para aplicativos de nuvem ao seu proxy. O Defender para aplicativos de nuvem faz a integração nativamente com alguns proxies de terceiros, incluindo o Zscaler.

Como as políticas são diferentes entre grupos de usuários, regiões e grupo empresarial, é possível criar um relatório de shadow IT dedicado a cada uma dessas unidades. Para obter mais informações, confira Criar uma configuração personalizada.

Agora que o Cloud Discovery está em execução na rede, examine os relatórios contínuos que são gerados e confira o painel do Cloud Discovery para ter uma visão completa de quais aplicativos estão sendo usados na organização. É interessante examiná-los por categoria, porque normalmente você perceberá que os aplicativos não sancionados estão sendo usados para fins relacionados a trabalhos legítimos que não foram atendidos por um aplicativo sancionado.

Identifique os níveis de risco de seus aplicativos: use o catálogo do Defender para Aplicativos de Nuvem para se aprofundar nos riscos envolvidos em cada aplicativo descoberto. O catálogo do Defender para Aplicativos de Nuvem inclui mais de 31 mil aplicativos avaliados com mais de 90 fatores de risco. Os fatores de risco começam com informações gerais sobre o aplicativo (onde é a sede do aplicativo, quem é o editor) e por meio de medidas e controles de segurança (o suporte para criptografia em repouso fornece um log de auditoria da atividade do usuário). Para obter mais informações, confira Trabalhando com a pontuação de risco,

No portal do Microsoft Defender, em Aplicativos de nuvem, selecione Cloud Discovery. Em seguida, vá para a guia Aplicativos descobertos. Filtre a lista de aplicativos descobertos em sua organização pelos fatores de risco com os quais está preocupado. Por exemplo, você pode usar Filtros avançados para localizar todos os aplicativos com uma pontuação de risco menor que 8.

Você pode fazer drill down no aplicativo para entender mais sobre a conformidade selecionando o nome do aplicativo e, em seguida, selecionando a guia Informações para ver detalhes sobre os fatores de risco de segurança do aplicativo.

Fase 2: Avaliar e analisar

Avaliar a conformidade: verifique se os aplicativos são certificados como em conformidade com os padrões da organização, como HIPAA ou SOC2.

No portal do Microsoft Defender, em Aplicativos de nuvem, selecione Cloud Discovery. Em seguida, vá para a guia Aplicativos descobertos. Filtre a lista de aplicativos descobertos na organização pelos fatores de risco de conformidade com os quais está preocupado. Por exemplo, use a consulta sugerida para filtrar os aplicativos fora de conformidade.

Você pode fazer drill down no aplicativo para entender mais sobre a conformidade selecionando o nome do aplicativo e, em seguida, selecionando a guia Informações para ver detalhes sobre os fatores de risco de conformidade do aplicativo.

Analisar o uso: agora que você sabe que deseja ou não que o aplicativo seja usado na organização, investigue como e quem o está usando. Se ele for usado apenas de maneira limitada na organização, talvez não haja problemas, mas, se o uso estiver crescendo, você vai querer ser notificado para que possa decidir se deseja bloquear o aplicativo.

No portal do Microsoft Defender, em Aplicativos de nuvem, selecione Cloud Discovery. Em seguida, vá para a guia Aplicativos descobertos e, em seguida, faça um drill down selecionando o aplicativo específico que quer investigar. A guia Uso permite que você saiba quantos usuários ativos estão usando o aplicativo e a quantidade de tráfego que ele está gerando. Isso já pode oferecer uma visão muito boa do que está acontecendo com o aplicativo. Em seguida, se você quiser ver quem, especificamente, está usando o aplicativo, faça mais drill down clicando em Total de usuários ativos. Essa etapa pode fornecer informações pertinentes, por exemplo, se você descobrir que todos os usuários de um aplicativo específico são do departamento de Marketing, poderá haver uma necessidade comercial para esse aplicativo e, se ele for arriscado, você poderá conversar com eles sobre uma alternativa antes de bloqueá-lo.

Aprofunde-se ainda mais ao investigar o uso de aplicativos descobertos. Exiba os subdomínios e recursos para saber mais sobre atividades específicas, acesso a dados e uso de recursos em seus serviços de nuvem. Para obter mais informações, consulte Aprofunde-se em aplicativos descobertos e Descubra recursos e aplicativos personalizados.

Identificar aplicativos alternativos: use o catálogo de aplicativos de nuvem para identificar aplicativos mais seguros que obtenham funcionalidade de negócios semelhante aos aplicativos de risco detectados, mas que estejam em conformidade com a política da sua organização. Você pode fazer isso usando os filtros avançados para localizar aplicativos na mesma categoria que atendam aos seus diferentes controles de segurança.

Fase 3: Gerenciar seus aplicativos

Gerenciar aplicativos de nuvem: o Defender para aplicativos de nuvem ajuda você com o processo de gerenciamento do uso do aplicativo em sua organização. Depois de identificar os diferentes padrões e comportamentos usados na organização, você pode criar marcas de aplicativo personalizadas para classificar cada aplicativo de acordo com o status ou a justificativa dos negócios. Essas marcas podem ser usadas para fins de monitoramento específicos, por exemplo, para identificar um tráfego alto direcionado a aplicativos que estejam marcados como aplicativos de armazenamento em nuvem arriscados. Os rótulos de aplicativo podem ser gerenciados em Configurações>Aplicativos para nuvem>Cloud Discovery>Rótulos de aplicativo. Mais tarde, essas marcas podem ser usadas para a filtragem nas páginas do Cloud Discovery e a criação de políticas que as usem.

Gerenciar aplicativos descobertos usando o Microsoft Entra Gallery: o Defender para Aplicativos de Nuvem também usa sua integração nativa com o Microsoft Entra ID para permitir que você gerencie seus aplicativos descobertos no Microsoft Entra Gallery. Para aplicativos que já aparecem nessa galeria, aplique o logon único e gerencie o aplicativo com o Microsoft Entra ID. Para fazer isso, na linha onde o aplicativo relevante aparece, escolha os três pontos no final da linha e escolha Gerenciar aplicativo com o Microsoft Entra ID.

Monitoramento contínuo: agora que você investigou os aplicativos cuidadosamente, é possível definir políticas que monitorem os aplicativos e forneçam controle onde for necessário.

Agora é hora de criar políticas para que você possa ser alertado automaticamente quando acontecer algo com que você se preocupe. Por exemplo, é possível criar uma Política de descoberta de aplicativo que informe quando há um pico nos downloads ou no tráfego de um aplicativo que seja relevante para você. Por exemplo, você deve habilitar a Política de comportamento anormal nos usuários descobertos, a Verificação de conformidade de aplicativo de armazenamento em nuvem e a identificação de Novo aplicativo arriscado. Você também deve definir a política para notificá-lo por e-mail. Para obter mais informações, confira a referência de modelo de política, as políticas do Cloud Discovery e configure as Políticas de descoberta de aplicativos.

Examine essa página de alertas e use o filtro Tipo de política para examinar os alertas de descoberta de aplicativo. Para aplicativos que corresponderam às políticas de descoberta de aplicativo, é recomendado que você faça uma investigação avançada para saber mais sobre a justificativa dos negócios para usar o aplicativo, por exemplo, entrar em contato com os usuários dos aplicativos. Em seguida, repita as etapas da Fase 2 para avaliar o risco do aplicativo. Em seguida, determine as próximas etapas do aplicativo, se você quer aprovar o uso futuro ou bloqueá-lo na próxima vez que um usuário o acessar. Neste caso, você deve marcá-lo como não sancionado para que ele possa ser bloqueado usando o firewall, o proxy ou o gateway da Web seguro. Para obter mais informações, consulte Integrar com o Microsoft Defender para ponto de extremidade, Integrar com o Zscaler, Integrar com o iboss e Bloquear aplicativos exportando um script de bloco.

Fase 4: Relatório avançado do Shadow IT Discovery

Além das opções de relatórios disponíveis no Defender para Aplicativos de Nuvem, você pode integrar os logs do Cloud Discovery ao Microsoft Sentinel para investigação e análise adicionais. Quando os dados estiverem no Microsoft Sentinel, você poderá exibi-los em painéis, executar consultas usando a linguagem de consulta Kusto, exportar consultas para o Microsoft Power BI, integrar com outras fontes e criar alertas personalizados. Para saber mais, confira Integração ao Microsoft Azure Sentinel.

Fase 5: Controlar aplicativos sancionados

Para habilitar o controle de aplicativos via APIs, conecte aplicativos via API para monitoramento contínuo.

Proteja os aplicativos usando o controle de aplicativos de acesso condicional.

A natureza dos aplicativos de nuvem significa que eles são atualizados diariamente e novos aplicativos aparecem o tempo todo. Por isso, os funcionários usam novos aplicativos continuamente e é importante acompanhar, examinar e atualizar as políticas da empresa, verificando quais aplicativos os usuários estão usando, bem como seus padrões de uso e comportamento. Sempre que quiser, você pode acessar o painel do Cloud Discovery, ver quais novos aplicativos estão sendo usados e seguir as instruções neste artigo novamente para garantir que a organização e os dados estejam protegidos.

Próximas etapas

Se encontrar algum problema, estamos aqui para ajudar. Para obter ajuda ou suporte para o problema do seu produto, abra um tíquete de suporte.

Saiba mais

- Experimente nosso guia interativo: Descubra e gerencie o uso de aplicativos de nuvem com o Microsoft Defender para Aplicativos de Nuvem