Descrição geral das exclusões

Aplica-se a:

- Microsoft Defender Antivírus

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

Observação

Como MVP da Microsoft, Fabian Bader contribuiu e forneceu feedback material para este artigo.

Microsoft Defender para Ponto de Extremidade inclui uma vasta gama de capacidades para prevenir, detetar, investigar e responder a ciberameaças avançadas. Estas capacidades incluem a proteção de próxima geração (que inclui Microsoft Defender Antivírus).

Tal como acontece com qualquer solução antivírus ou proteção de ponto final, por vezes, os ficheiros, pastas ou processos que não são realmente uma ameaça podem ser detetados como maliciosos pelo Defender para Ponto Final ou Microsoft Defender Antivírus. Estas entidades podem ser bloqueadas ou enviadas para quarentena, mesmo que não sejam realmente uma ameaça.

Este artigo explica os vários tipos de exclusões que podem ser definidas ou ações que podem ser tomadas para o Defender para Ponto Final e Microsoft Defender Antivírus para ajudar a gerir estas situações.

Cuidado

Definir exclusões reduz o nível de proteção oferecido pelo Defender para Endpoint e Microsoft Defender Antivírus. Utilize exclusões como último recurso e certifique-se de que define apenas as exclusões necessárias. Certifique-se de que revê as exclusões periodicamente e remove as que já não precisa. Veja Pontos importantes sobre exclusões e Erros comuns a evitar.

Tipos de exclusões

A tabela seguinte resume os diferentes tipos e capacidades de exclusão no Defender para Endpoint e Microsoft Defender Antivírus. Selecione cada tipo para ver mais informações sobre o mesmo.

Dica

- O Defender para Endpoint Plano 1 está disponível como um plano autónomo e está incluído no Microsoft 365 E3.

- O Defender para Endpoint Plano 2 está disponível como um plano autónomo e está incluído no Microsoft 365 E5.

- Se tiver Microsoft 365 E3 ou E5, certifique-se de que configura as capacidades do Defender para Endpoint.

| Tipos de exclusão | Configuração | Descrição |

|---|---|---|

| Exclusões automáticas do Antivírus de Microsoft Defender | Automático | Exclusões Automáticas para funções de servidor e funcionalidades no Windows Server. Quando instala uma função no Windows Server 2016 ou posterior, Microsoft Defender Antivírus inclui exclusões automáticas para a função de servidor e quaisquer ficheiros adicionados durante a instalação da função. Nota: para funções ativas no Windows Server 2016 e posterior. |

| Exclusões incorporadas do Antivírus do Microsoft Defender | Automático | Microsoft Defender Antivírus inclui exclusões incorporadas para ficheiros de sistema operativo em todas as versões do Windows. |

| Exclusões personalizadas do Antivírus Microsoft Defender | Cliente | Pode adicionar uma exclusão para um ficheiro, pasta ou processo que tenha sido detetado e identificado como malicioso, mesmo que não seja uma ameaça. Os ficheiros, pastas ou processos que excluir serão ignorados por análises agendadas, análises a pedido e proteção em tempo real. |

| Exclusões de redução da superfície de ataque do Defender para Endpoint | Cliente | Se as regras de redução da superfície de ataque causarem comportamentos não específicos na sua organização, pode definir exclusões para determinados ficheiros e pastas. Estas exclusões são aplicadas a todas as regras de redução da superfície de ataque. |

| Indicadores do Defender para Ponto Final | Cliente | Pode definir indicadores com ações específicas para entidades, tais como ficheiros, endereços IP, URLs/domínios e certificados. Quando define os indicadores, pode especificar ações como "Permitir" em que o Defender para Ponto Final não bloqueia ficheiros, endereços IP, URLs/domínios ou certificados que tenham indicadores Permitir. |

| Exclusões de acesso a pastas controladas pelo Defender para Endpoint | Cliente | Pode permitir que determinadas aplicações ou executáveis assinados acedam a pastas protegidas ao definir exclusões. |

| Exclusões de pastas de automatização do Defender para Endpoint | Cliente | A investigação e remediação automatizadas no Defender para Endpoint examina alertas e toma medidas imediatas para resolve falhas detetadas automaticamente. Pode especificar pastas, extensões de ficheiros num diretório específico e nomes de ficheiros a serem excluídos das capacidades de investigação e remediação automatizadas. |

Observação

Microsoft Defender as exclusões do Antivírus podem aplicar-se a análises antivírus e/ou a proteção em tempo real.

Observação

As versões autónomas do Defender para Endpoint Plano 1 e Plano 2 não incluem licenças de servidor. Para integrar servidores, precisa de outra licença, como Microsoft Defender para Ponto de Extremidade para Servidores ou Microsoft Defender para Servidores Plano 1 ou 2. Para saber mais, veja Defender para Endpoint onboarding Windows Server (Inclusão do Defender para Endpoint no Windows Server).

Se for uma pequena ou média empresa com Microsoft Defender para Empresas, pode obter Microsoft Defender para Servidores Empresariais.|

As secções seguintes descrevem estas exclusões mais detalhadamente.

Exclusões automáticas

As exclusões automáticas (também conhecidas como exclusões automáticas de funções de servidor) incluem exclusões para funções de servidor e funcionalidades no Windows Server. Estas exclusões não são analisadas pela proteção em tempo real , mas ainda estão sujeitas a análises antivírus rápidas, completas ou a pedido.

Os exemplos incluem:

- Serviço de Replicação de Ficheiros (FRS)

- Hyper-V

- SYSVOL

- Active Directory

- Servidor DNS

- Servidor de Impressão

- Servidor Web

- Windows Server Update Services

- ... e muito mais.

Observação

As exclusões automáticas para funções de servidor não são suportadas no Windows Server 2012 R2. Para servidores com Windows Server 2012 R2 com a função de servidor Active Directory Domain Services (AD DS) instalada, as exclusões para controladores de domínio têm de ser especificadas manualmente. Veja Exclusões do Active Directory.

Para obter mais informações, veja Exclusões automáticas de funções de servidor.

Exclusões incorporadas

As exclusões incorporadas incluem determinados ficheiros do sistema operativo excluídos pelo Antivírus Microsoft Defender em todas as versões do Windows (incluindo Windows 10, Windows 11 e Windows Server).

Os exemplos incluem:

%windir%\SoftwareDistribution\Datastore\*\Datastore.edb%allusersprofile%\NTUser.pol- Windows Update ficheiros

- Segurança do Windows ficheiros

- ... e muito mais.

A lista de exclusões incorporadas no Windows é mantida atualizada à medida que o panorama das ameaças muda. Para saber mais sobre estas exclusões, veja Microsoft Defender Exclusões antivírus no Windows Server: Exclusões incorporadas.

Exclusões personalizadas

As exclusões personalizadas incluem ficheiros e pastas que especificar. As exclusões de ficheiros, pastas e processos serão ignoradas por análises agendadas, análises a pedido e proteção em tempo real. As exclusões de ficheiros abertos pelo processo não serão analisadas pela proteção em tempo real , mas ainda estão sujeitas a análises antivírus rápidas, completas ou a pedido.

Ações de remediação personalizadas

Quando Microsoft Defender Antivírus deteta uma potencial ameaça durante a execução de uma análise, tenta remediar ou remover a ameaça detetada. Pode definir ações de remediação personalizadas para configurar a forma como Microsoft Defender Antivírus deve lidar com determinadas ameaças, se um ponto de restauro deve ser criado antes da remediação e quando as ameaças devem ser removidas. Configure as ações de remediação para Microsoft Defender deteções de Antivírus.

Exclusões de redução da superfície de ataque

As regras de redução da superfície de ataque (também conhecidas como regras ASR) visam determinados comportamentos de software, tais como:

- Iniciar ficheiros executáveis e scripts que tentam transferir ou executar ficheiros

- Executar scripts que parecem estar ocultados ou suspeitos

- Executar comportamentos que as aplicações normalmente não iniciam durante o trabalho normal do dia-a-dia

Por vezes, as aplicações legítimas apresentam comportamentos de software que podem ser bloqueados por regras de redução da superfície de ataque. Se isso estiver a ocorrer na sua organização, pode definir exclusões para determinados ficheiros e pastas. Estas exclusões são aplicadas a todas as regras de redução da superfície de ataque. Consulte Ativar regras de redução da superfície de ataque.

Tenha também em atenção que, embora a maioria das exclusões de regras do ASR sejam independentes das exclusões do Antivírus Microsoft Defender, algumas regras do ASR cumprem algumas exclusões do Antivírus Microsoft Defender. Veja Referência das regras de redução da superfície de ataque - Microsoft Defender Exclusões de antivírus e regras ASR.

Indicadores do Defender para Endpoint

Pode definir indicadores com ações específicas para entidades, tais como ficheiros, endereços IP, URLs/domínios e certificados. No Defender para Endpoint, os indicadores são referidos como Indicadores de Compromisso (IoCs) e menos frequentemente, como indicadores personalizados. Quando define os indicadores, pode especificar uma das seguintes ações:

Permitir – o Defender para Endpoint não bloqueia ficheiros, endereços IP, URLs/domínios ou certificados que tenham indicadores Permitir. (Utilize esta ação com cuidado.)

Auditoria – os ficheiros, endereços IP e URLs/domínios com indicadores de Auditoria são monitorizados e, quando são acedidos por utilizadores, são gerados alertas informativos no portal Microsoft Defender.

Bloquear e Remediar – os ficheiros ou certificados com indicadores Bloquear e Remediar são bloqueados e colocados em quarentena quando detetados.

Execução de Blocos – os endereços IP e os URLs/domínios com indicadores de Execução de Blocos são bloqueados. Os utilizadores não podem aceder a essas localizações.

Avisar – os endereços IP e os URLs/domínios com indicadores Aviso fazem com que seja apresentada uma mensagem de aviso quando um utilizador tenta aceder a essas localizações. Os utilizadores podem optar por ignorar o aviso e avançar para o endereço IP ou URL/domínio.

Importante

Pode ter até 15 000 indicadores no seu inquilino.

A tabela seguinte resume os tipos de IoC e as ações disponíveis:

| Tipo de indicador | Ações disponíveis |

|---|---|

| Files | - Permitir - Auditoria - Avisar - Bloquear execução - Bloquear e remediar |

| Endereços IP e URLs/domínios | - Permitir - Auditoria - Avisar - Bloquear execução |

| Certificados | - Permitir - Bloquear e remediar |

Dica

Veja os seguintes recursos para saber mais sobre os indicadores:

Exclusões de acesso controlado a pastas

O acesso controlado a pastas monitoriza as aplicações relativamente a atividades que são detetadas como maliciosas e protege o conteúdo de determinadas pastas (protegidas) em dispositivos Windows. O acesso controlado a pastas permite que apenas as aplicações fidedignas acedam a pastas protegidas, como pastas de sistema comuns (incluindo setores de arranque) e outras pastas que especificar. Pode permitir que determinadas aplicações ou executáveis assinados acedam a pastas protegidas ao definir exclusões. Veja Personalizar o acesso controlado a pastas.

Exclusões de pastas de automatização

As exclusões de pastas de automatização aplicam-se à investigação e remediação automatizadas no Defender para Endpoint, que foi concebida para examinar alertas e tomar medidas imediatas para resolve falhas detetadas. À medida que os alertas são acionados e uma investigação automatizada é executada, é alcançado um veredicto (Malicioso, Suspeito ou Nenhuma ameaça encontrada) para cada prova investigada. Consoante o nível de automatização e outras definições de segurança, as ações de remediação podem ocorrer automaticamente ou apenas após aprovação pela sua equipa de operações de segurança.

Pode especificar pastas, extensões de ficheiros num diretório específico e nomes de ficheiros a serem excluídos das capacidades de investigação e remediação automatizadas. Estas exclusões de pastas de automatização aplicam-se a todos os dispositivos integrados no Defender para Endpoint. Estas exclusões ainda estão sujeitas a análises antivírus. Veja Gerir exclusões de pastas de automatização.

Como as exclusões e os indicadores são avaliados

A maioria das organizações tem vários tipos diferentes de exclusões e indicadores para determinar se os utilizadores devem conseguir aceder e utilizar um ficheiro ou processo. As exclusões e os indicadores são processados por uma ordem específica para que os conflitos de política sejam tratados sistematicamente.

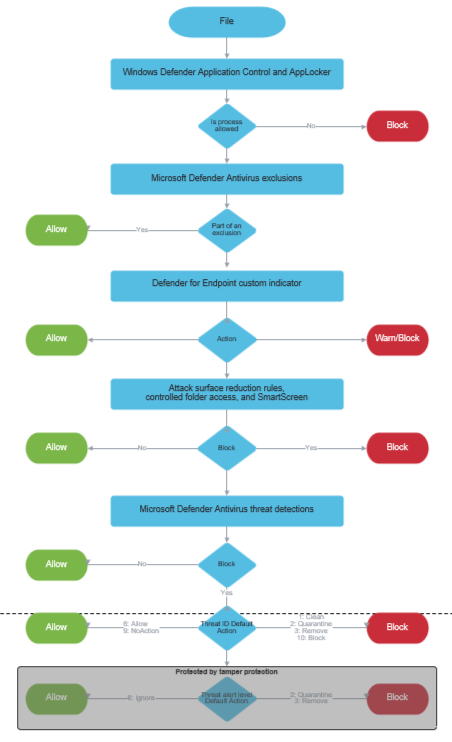

A imagem seguinte resume a forma como as exclusões e os indicadores são processados no Defender para Ponto Final e Microsoft Defender Antivírus:

Veja como funciona:

Se um ficheiro/processo detetado não for permitido pelo Controlo de Aplicações do Windows Defender e pelo AppLocker, este será bloqueado. Caso contrário, avança para Microsoft Defender Antivírus.

Se o ficheiro/processo detetado não fizer parte de uma exclusão do Antivírus Microsoft Defender, será bloqueado. Caso contrário, o Defender para Endpoint verifica a existência de um indicador personalizado para o ficheiro/processo.

Se o ficheiro/processo detetado tiver um indicador Bloquear ou Avisar, essa ação é efetuada. Caso contrário, o ficheiro/processo é permitido e avança para a avaliação por regras de redução da superfície de ataque, acesso controlado a pastas e proteção SmartScreen.

Se o ficheiro/processo detetado não for bloqueado por regras de redução da superfície de ataque, acesso controlado a pastas ou proteção SmartScreen, avança para Microsoft Defender Antivírus.

Se o ficheiro/processo detetado não for permitido pelo Antivírus Microsoft Defender, é verificada uma ação com base no respetivo ID de ameaça.

Como os conflitos de políticas são tratados

Nos casos em que os indicadores do Defender para Endpoint entram em conflito, eis o que esperar:

Se existirem indicadores de ficheiros em conflito, é aplicado o indicador que utiliza o hash mais seguro. Por exemplo, SHA256 tem precedência sobre SHA-1, que tem precedência sobre MD5.

Se existirem indicadores de URL em conflito, será utilizado o indicador mais rigoroso. Para Microsoft Defender SmartScreen, é aplicado um indicador que utiliza o caminho de URL mais longo. Por exemplo,

www.dom.ain/admin/tem precedência sobrewww.dom.ain. (A proteção de rede aplica-se a domínios, em vez de subpáginas num domínio.)Se existirem indicadores semelhantes para um ficheiro ou processo com ações diferentes, o indicador que está no âmbito de um grupo de dispositivos específico tem precedência sobre um indicador que visa todos os dispositivos.

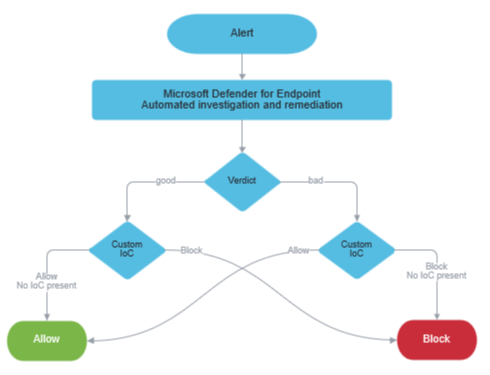

Como funciona a investigação e a remediação automatizadas com indicadores

As capacidades automatizadas de investigação e remediação no Defender para Endpoint determinam primeiro um veredicto para cada prova e, em seguida, tomam uma ação consoante os indicadores do Defender para Endpoint. Assim, um ficheiro/processo poderia obter um veredicto de "bom" (o que significa que não foram encontradas ameaças) e ainda ser bloqueado se houver um indicador com essa ação. Da mesma forma, uma entidade pode obter um veredicto de "mau" (o que significa que está determinada como maliciosa) e ainda ser permitida se houver um indicador com essa ação.

O diagrama seguinte mostra como a investigação e a remediação automatizadas funcionam com indicadores:

Outras cargas de trabalho e exclusões do servidor

Se a sua organização estiver a utilizar outras cargas de trabalho de servidor, como Exchange Server, SharePoint Server ou SQL Server, tenha em atenção que apenas as funções de servidor incorporadas (que podem ser pré-requisitos para o software que instalar mais tarde) no Windows Server são excluídas pela funcionalidade de exclusões automáticas (e apenas quando utilizar a localização de instalação predefinida). Provavelmente, terá de definir exclusões antivírus para estas outras cargas de trabalho ou para todas as cargas de trabalho se desativar as exclusões automáticas.

Eis alguns exemplos de documentação técnica para identificar e implementar as exclusões de que precisa:

- Executar software antivírus no Exchange Server

- Pastas a excluir de análises antivírus no SharePoint Server

- Escolher software antivírus para SQL Server

Consoante o que estiver a utilizar, poderá ter de consultar a documentação dessa carga de trabalho do servidor.

Dica

Sugestão de desempenho Devido a vários fatores, Microsoft Defender Antivírus, como outro software antivírus, podem causar problemas de desempenho em dispositivos de ponto final. Em alguns casos, poderá ter de ajustar o desempenho do Antivírus Microsoft Defender para aliviar esses problemas de desempenho. O Analisador de Desempenho da Microsoft é uma ferramenta de linha de comandos do PowerShell que ajuda a determinar que ficheiros, caminhos de ficheiros, processos e extensões de ficheiros podem estar a causar problemas de desempenho; alguns exemplos são:

- Principais caminhos que afetam o tempo de análise

- Ficheiros principais que afetam o tempo de análise

- Principais processos que afetam o tempo de análise

- Principais extensões de ficheiro que afetam o tempo de análise

- Combinações, tais como:

- ficheiros principais por extensão

- principais caminhos por extensão

- principais processos por caminho

- análises principais por ficheiro

- principais análises por ficheiro por processo

Pode utilizar as informações recolhidas através do Analisador de desempenho para avaliar melhor os problemas de desempenho e aplicar ações de remediação. Veja: Analisador de desempenho do Antivírus Microsoft Defender.

Confira também

- Submissões, supressões e exclusões

- Pontos importantes sobre exclusões

- Erros comuns a evitar ao definir exclusões

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.