Introdução à implementação do Microsoft Defender para Endpoint

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Deseja experimentar o Microsoft Defender para Ponto de Extremidade? Inscreva-se para uma avaliação gratuita.

Dica

Como complemento deste artigo, consulte o nosso guia de configuração do Microsoft Defender para Endpoint para rever as melhores práticas e conhecer as ferramentas essenciais, como a redução da superfície de ataque e a proteção da próxima geração. Para uma experiência personalizada baseada no seu ambiente, pode aceder ao Guia de configuração automatizada do Defender para Endpoint no centro de administração do Microsoft 365.

Maximize as capacidades de segurança disponíveis e proteja melhor a sua empresa contra ameaças cibernéticas ao implementar o Microsoft Defender para Endpoint e integrar os seus dispositivos. A integração dos seus dispositivos permite-lhe identificar e parar ameaças rapidamente, priorizar riscos e desenvolver as suas defesas em sistemas operativos e dispositivos de rede.

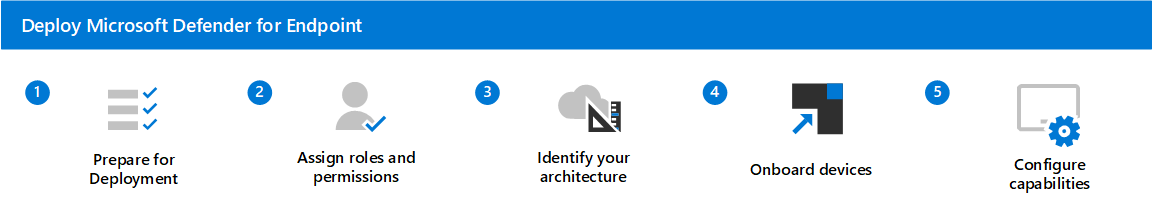

Este guia fornece cinco passos para ajudar a implementar o Defender para Endpoint como a sua solução de proteção de pontos finais multiplataformas. Ajuda-o a escolher a melhor ferramenta de implementação, integrar dispositivos e configurar capacidades. Cada passo corresponde a um artigo separado.

Os passos para implementar o Defender para Endpoint são:

- Passo 1 – Configurar a implementação do Microsoft Defender para Endpoint: este passo centra-se em preparar o seu ambiente para implementação.

- Passo 2 – Atribuir funções e permissões: identifique e atribua funções e permissões para ver e gerir o Defender para Endpoint.

- Passo 3 – Identifique a sua arquitetura e escolha o método de implementação: identifique a sua arquitetura e o método de implementação mais adequado à sua organização.

- Passo 4 – Integrar dispositivos: avaliar e integrar os seus dispositivos no Defender para Endpoint.

- Passo 5 – Configurar capacidades: está agora pronto para configurar as capacidades de segurança do Defender para Endpoint para proteger os seus dispositivos.

Importante

A Microsoft recomenda que utilize funções com menos permissões. Isto ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não pode utilizar uma função existente.

Requisitos

Eis uma lista dos pré-requisitos necessários para implementar o Defender para Endpoint:

- É um Administrador Global

- O seu ambiente cumpre os requisitos mínimos

- Tem um inventário completo do seu ambiente. A tabela seguinte fornece um ponto de partida para recolher informações e garantir que os intervenientes compreendem o seu ambiente. O inventário ajuda a identificar potenciais dependências e/ou alterações necessárias em tecnologias ou processos.

| O que | Descrição |

|---|---|

| Contagem de pontos finais | Contagem total de pontos finais por sistema operativo. |

| Contagem de servidores | Contagem total de Servidores por versão do sistema operativo. |

| Motor de gestão | Nome e versão do motor de gestão (por exemplo, System Center Configuration Manager Current Branch 1803). |

| Distribuição CDOC | Estrutura CDOC de alto nível (por exemplo, a Camada 1 foi subcontratada para Contoso, Camada 2 e Camada 3 distribuída internamente por toda a Europa e Ásia). |

| Informações de segurança e evento (SIEM) | Tecnologia SIEM em utilização. |

Próxima etapa

Iniciar a implementação com o Passo 1 – Configurar a implementação do Microsoft Defender para Endpoint

Dica

Você deseja aprender mais? Contacte a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.