Campanhas no Microsoft Defender para Office 365

Dica

Sabia que pode experimentar as funcionalidades do Microsoft Defender para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

Nas organizações do Microsoft 365 com Microsoft Defender para Office 365 Plano 2, a funcionalidade de campanhas identifica e categoriza ataques de e-mail de phishing e software maligno coordenados. A categorização da Microsoft de ataques por e-mail em campanhas discretas ajuda-o a:

- Investigue e responda eficazmente a ataques de e-mail.

- Compreenda melhor o âmbito do ataque de e-mail destinado à sua organização.

- Mostrar o valor de Microsoft Defender para Office 365 aos decisores na prevenção de ameaças de e-mail.

A funcionalidade de campanhas permite-lhe ver a imagem geral de um ataque de e-mail mais rápido e mais completo do que qualquer humano.

Veja este breve vídeo sobre como as campanhas no Microsoft Defender para Office 365 o ajudam a compreender os ataques de e-mail coordenados que visam a sua organização.

O que é uma campanha?

Uma campanha é um ataque coordenado por email contra uma ou várias organizações. Email ataques que roubam credenciais e dados da empresa são uma indústria grande e lucrativa. À medida que as tecnologias aumentam para parar os ataques, os atacantes modificam os seus métodos para garantir o sucesso contínuo.

A Microsoft aplica as vastas quantidades de dados anti-phishing, anti-spam e antimalware de todo o serviço para identificar campanhas. Analisamos e classificamos as informações de ataque de acordo com vários fatores. Por exemplo:

- Origem do ataque: os endereços IP de origem e os domínios de e-mail do remetente.

- Propriedades da mensagem: o conteúdo, estilo e tom das mensagens.

- Destinatários da mensagem: como os destinatários estão relacionados. Por exemplo, domínios de destinatários, funções de tarefas de destinatários (administradores, executivos, etc.), tipos de empresa (grandes, pequenos, públicos, privados, etc.) e setores.

- Payload de ataque: ligações maliciosas, anexos ou outros payloads nas mensagens.

Uma campanha pode ser de curta duração ou pode abranger vários dias, semanas ou meses com períodos ativos e inativos. Uma campanha pode ser lançada especificamente contra a sua organização ou a sua organização pode fazer parte de uma campanha maior em várias empresas.

Licenças e permissões necessárias

- A funcionalidade campanhas está disponível em organizações com Defender para Office 365 Plano 2 (licenças de suplementos ou incluídas em subscrições como Microsoft 365 E5).

- Tem de lhe ser atribuídas permissões para ver informações sobre campanhas, conforme descrito neste artigo. Você tem as seguintes opções:

Microsoft Defender XDR controlo de acesso baseado em funções unificadas (RBAC) (Se Email & colaboração>Defender para Office 365 permissões estiver

Ativa. Afeta apenas o portal do Defender e não o PowerShell): operações de segurança/Dados não processados (colaboração de & de e-mail)/Email cabeçalhos de mensagens (leitura).

Ativa. Afeta apenas o portal do Defender e não o PowerShell): operações de segurança/Dados não processados (colaboração de & de e-mail)/Email cabeçalhos de mensagens (leitura).Email & permissões de colaboração no portal do Microsoft Defender: Associação no grupo de funções Gestão da Organização, Administrador de Segurança ou Leitor de Segurança.

Microsoft Entra permissões: a associação nas funções Administrador* Global, Administrador de Segurança ou Leitor de Segurança dá aos utilizadores as permissões e permissões necessárias para outras funcionalidades no Microsoft 365.

Importante

* A Microsoft recomenda que utilize funções com menos permissões. A utilização de contas com permissões mais baixas ajuda a melhorar a segurança da sua organização. O Administrador Global é uma função altamente privilegiada que deve ser limitada a cenários de emergência quando não for possível usar uma função existente.

Página Campanhas no portal do Microsoft Defender

Para abrir a página Campanhas no portal do Microsoft Defender em https://security.microsoft.com, aceda a Email &campanhas de colaboração>. Em alternativa, para aceder diretamente à página Campanhas , utilize https://security.microsoft.com/campaigns.

A página Campanhas consiste nos seguintes elementos:

- Um construtor de filtros/consultas na parte superior da página.

- Uma área de gráfico onde pode utilizar os pivôs disponíveis para organizar o gráfico de formas diferentes. Por predefinição, o gráfico utiliza o pivô Tipo de Campanha , embora esse pivô não pareça estar selecionado.

- Uma área de detalhes, que está definida como o separador Campanha por predefinição

Dica

Se não vir dados de campanha ou dados muito limitados, experimente alterar o intervalo de datas ou filtros.

Também pode ver as mesmas informações sobre campanhas no Threat Explorer em https://security.microsoft.com/threatexplorerv3:

- Vista de campanhas .

- Separador Campanha da vista > de e-mail na área de detalhes abaixo do gráfico.

- Separador Campanha de vista >de software maligno na área de detalhes abaixo do gráfico.

- SeparadorCampanha vista de phish > na área de detalhes abaixo do gráfico.

Se tiver uma subscrição Microsoft Defender para Ponto de Extremidade, as informações das campanhas estão ligadas a Microsoft Defender para Ponto de Extremidade.

Área gráfico na página Campanhas

Na página Campanhas , a área do gráfico mostra um gráfico de barras que mostra o número de destinatários por dia. Por predefinição, o gráfico mostra dados de Software Maligno e Phish .

Para filtrar as informações apresentadas no gráfico e na tabela de detalhes, altere os filtros.

Altere a organização do gráfico ao selecionar Tipo de Campanha e, em seguida, selecione um dos seguintes valores na lista pendente:

- Nome da Campanha

- Subtipo de Campanha

- Domínio do remetente

- IP do remetente

- Ação de entrega

- Tecnologia de deteção

- URL Completo

- Domínio de URL

- Domínio e caminho do URL

Utilize ![]() Exportar dados do gráfico para exportar os dados no gráfico para um ficheiro CSV.

Exportar dados do gráfico para exportar os dados no gráfico para um ficheiro CSV.

Para remover o gráfico da página (que maximiza o tamanho da área de detalhes), siga um dos seguintes passos:

- Selecione

Vista de Lista de Vista>

Vista de Lista de Vista> de Gráfico na parte superior da página.

de Gráfico na parte superior da página. - Selecione

Mostrar vista de lista entre o gráfico e as vistas da tabela de detalhes.

Mostrar vista de lista entre o gráfico e as vistas da tabela de detalhes.

Área de detalhes na página Campanhas

Para filtrar as informações apresentadas no gráfico e na tabela de detalhes, altere os filtros.

Na página Campanhas , o separador Campanha abaixo do gráfico mostra as seguintes informações na tabela de detalhes:

- Nome

- Exemplo de assunto: a linha de assunto de uma das mensagens na campanha. Todas as mensagens na campanha não têm necessariamente o mesmo assunto.

- Visado: a percentagem calculada por: (o número de destinatários da campanha na sua organização) / (o número total de destinatários na campanha em todas as organizações no serviço). Este valor indica o grau em que a campanha é direcionada apenas para a sua organização (um valor superior) vs. também direcionado para outras organizações no serviço (um valor mais baixo).

- Tipo: o valor é Phish ou Malware.

-

Subtipo: o valor contém mais detalhes sobre a campanha. Por exemplo:

-

Phish: Onde disponível, a marca que está a ser phished por esta campanha. Por exemplo,

Microsoft,365,Unknown,OutlookouDocuSign. Quando a deteção é condicionada pela tecnologia Defender para Office 365, o prefixo ATP- é adicionado ao valor do subtipo. -

Software maligno: por exemplo,

W32/<MalwareFamilyName>ouVBS/<MalwareFamilyName>.

-

Phish: Onde disponível, a marca que está a ser phished por esta campanha. Por exemplo,

- Etiquetas: para obter mais informações sobre etiquetas de utilizador, consulte Etiquetas de utilizador.

- Destinatários: o número de usuários que foram alvos desta campanha.

- Em caixa de entrada: o número de utilizadores que receberam mensagens desta campanha na respetiva Caixa de Entrada (não entregues na respetiva pasta Email de Lixo).

- Clicado: o número de utilizadores que selecionaram o URL ou abriram o anexo na mensagem de phishing.

- Taxa de cliques: em campanhas de phishing, a percentagem calculada por "Clicou / em Caixa de Entrada". Este valor é um indicador da eficácia da campanha. Por outras palavras, os destinatários conseguiram identificar a mensagem como phishing e, por conseguinte, evitaram o URL do payload? A taxa de cliques não é utilizada em campanhas de software maligno.

- Visitado: quantos utilizadores chegaram efetivamente ao site payload. Se existirem valores clicados, mas as Ligações Segurasbloquearem o acesso ao site, este valor é zero.

Selecione um cabeçalho de coluna para ordenar por essa coluna. Para remover colunas, selecione ![]() Personalizar colunas. Por predefinição, todas as colunas disponíveis estão selecionadas.

Personalizar colunas. Por predefinição, todas as colunas disponíveis estão selecionadas.

Utilize ![]() Exportar para exportar os dados na tabela de detalhes para um ficheiro CSV.

Exportar para exportar os dados na tabela de detalhes para um ficheiro CSV.

Na página Campanhas , o separador Origem da campanha abaixo do gráfico mostra as origens de mensagens num mapa do mundo.

Filtros na página Campanhas

Na parte superior da página Campanha , existem várias definições de filtro para o ajudar a encontrar e isolar campanhas específicas. Os filtros selecionados afetam o gráfico e a tabela de detalhes.

Por predefinição, a vista é filtrada por ontem e hoje. Para alterar o filtro de data, selecione o intervalo de datas e, em seguida, selecione Data de Início e Valores de data de fim até 30 dias atrás.

Também pode filtrar os resultados por uma ou mais propriedades de mensagem ou campanha. A sintaxe básica é:

<Propriedade><Igual a qualquer valor igual | a nenhum dosvalores ou valores de ><Propriedade>

- Selecione a mensagem ou propriedade de campanha na lista pendente Tipo de Campanha (Tipo de Campanha é o valor predefinido selecionado).

- Os valores de propriedade que precisa de introduzir dependem completamente da propriedade . Algumas propriedades permitem texto de forma livre com vários valores separados por vírgulas e algumas propriedades permitem vários valores selecionados a partir de uma lista.

As propriedades disponíveis e os respetivos valores associados estão descritos na tabela seguinte:

| Propriedade | Tipo |

|---|---|

| Básica | |

| Tipo de Campanha | Selecione um ou mais valores¹:

|

| Nome da Campanha | Texto. Separe múltiplos valores por vírgulas. |

| Subtipo de Campanha | Texto. Separe múltiplos valores por vírgulas. |

| Endereço do remetente. | Texto. Separe múltiplos valores por vírgulas. |

| Destinatários | Texto. Separe múltiplos valores por vírgulas. |

| Domínio do remetente | Texto. Separe múltiplos valores por vírgulas. |

| Domínio do destinatário | Texto. Separe múltiplos valores por vírgulas. |

| Assunto | Texto. Separe múltiplos valores por vírgulas. |

| Nome a apresentar do remetente | Texto. Separe múltiplos valores por vírgulas. |

| E-mail do remetente do endereço | Texto. Separe múltiplos valores por vírgulas. |

| E-mail do remetente do domínio | Texto. Separe múltiplos valores por vírgulas. |

| Família de software maligno | Texto. Separe múltiplos valores por vírgulas. |

| Marcações | Texto. Separe múltiplos valores por vírgulas. Para obter mais informações sobre etiquetas de utilizador, consulte Etiquetas de utilizador. |

| Ação de entrega | Selecione um ou mais valores¹:

|

| Ação adicional | Selecione um ou mais valores¹:

|

| Directionality | Selecione um ou mais valores¹:

|

| Tecnologia de deteção | Selecione um ou mais valores¹:

|

| Localização de entrega original | Selecione um ou mais valores¹:

|

| Localização de entrega mais recente | Os mesmos valores da localização de entrega original |

| Substituições do sistema | Selecione um ou mais valores¹:

|

| Origem de substituição do sistema | Selecione um ou mais valores¹:

|

| Avançado | |

| ID da Mensagem da Internet | Texto. Separe múltiplos valores por vírgulas. Disponível no campo cabeçalho Message-ID no cabeçalho da mensagem. Um valor de exemplo é <08f1e0f6806a47b4ac103961109ae6ef@server.domain> (tenha em atenção os parênteses angulares). |

| ID da Mensagem de Rede | Texto. Separe múltiplos valores por vírgulas. Um valor GUID disponível no campo de cabeçalho X-MS-Exchange-Organization-Network-Message-Id no cabeçalho da mensagem. |

| IP do remetente | Texto. Separe múltiplos valores por vírgulas. |

| Anexo SHA256 | Texto. Separe múltiplos valores por vírgulas. Para localizar o valor hash SHA256 de um ficheiro, execute o seguinte comando no PowerShell: Get-FileHash -Path "<Path>\<Filename>" -Algorithm SHA256. |

| Cluster ID | Texto. Separe múltiplos valores por vírgulas. |

| ID do Alerta | Texto. Separe múltiplos valores por vírgulas. |

| ID da Política de Alerta | Texto. Separe múltiplos valores por vírgulas. |

| ID da Campanha | Texto. Separe múltiplos valores por vírgulas. |

| Sinal de URL do ZAP | Texto. Separe múltiplos valores por vírgulas. |

| URLs | |

| Domínio de URL | Texto. Separe múltiplos valores por vírgulas. |

| Domínio e caminho do URL | Texto. Separe múltiplos valores por vírgulas. |

| URL | Texto. Separe múltiplos valores por vírgulas. |

| Caminho do URL | Texto. Separe múltiplos valores por vírgulas. |

| Clique no veredicto | Selecione um ou mais valores¹:

|

| Arquivo | |

| Nome do arquivo anexo | Texto. Separe múltiplos valores por vírgulas. |

¹ Não utilizar este filtro de propriedade ou utilizar este filtro de propriedade sem valores selecionados tem o mesmo resultado que utilizar este filtro de propriedade com todos os valores selecionados.

Depois de selecionar uma propriedade na lista pendente Tipo de Campanha , selecione Igual a qualquer um ouNão igual a nenhum dos e, em seguida, introduza ou selecione um valor na caixa de propriedade, a consulta de filtro é apresentada abaixo da área de filtro.

Para adicionar mais condições, selecione outro par de propriedades/valores e, em seguida, selecione E ou OU. Repita essas etapas quantas vezes for necessário.

Para remover pares de propriedades/valores existentes, selecione ![]() junto à entrada.

junto à entrada.

Quando terminar de criar a consulta de filtro, selecione Atualizar.

Para guardar a consulta de filtro, selecione Guardar consulta>![]() Guardar consulta. Na lista de opções Guardar consulta que é aberta, configure as seguintes definições:

Guardar consulta. Na lista de opções Guardar consulta que é aberta, configure as seguintes definições:

- Nome da consulta: introduza um valor exclusivo.

- Selecione um dos seguintes valores:

- Datas exatas: selecione o intervalo de datas.

- Datas relativas: selecione de um a 30 dias.

- Controlar esta consulta

Quando terminar na lista de opções Guardar consulta , selecione Guardar e, em seguida, selecione OK na caixa de diálogo de confirmação.

Quando regressar à página Campanhas , pode carregar um filtro guardado ao selecionar Guardar>![]() definições de consulta Guardada.

definições de consulta Guardada.

Detalhes da campanha

Quando seleciona uma entrada a partir da tabela de detalhes ao clicar em qualquer parte da linha que não seja a caixa de marcar junto ao nome, é aberta uma lista de opções que contém detalhes sobre a campanha.

O que é mostrado na lista de opções de detalhes da campanha é descrito nas seguintes subsecções.

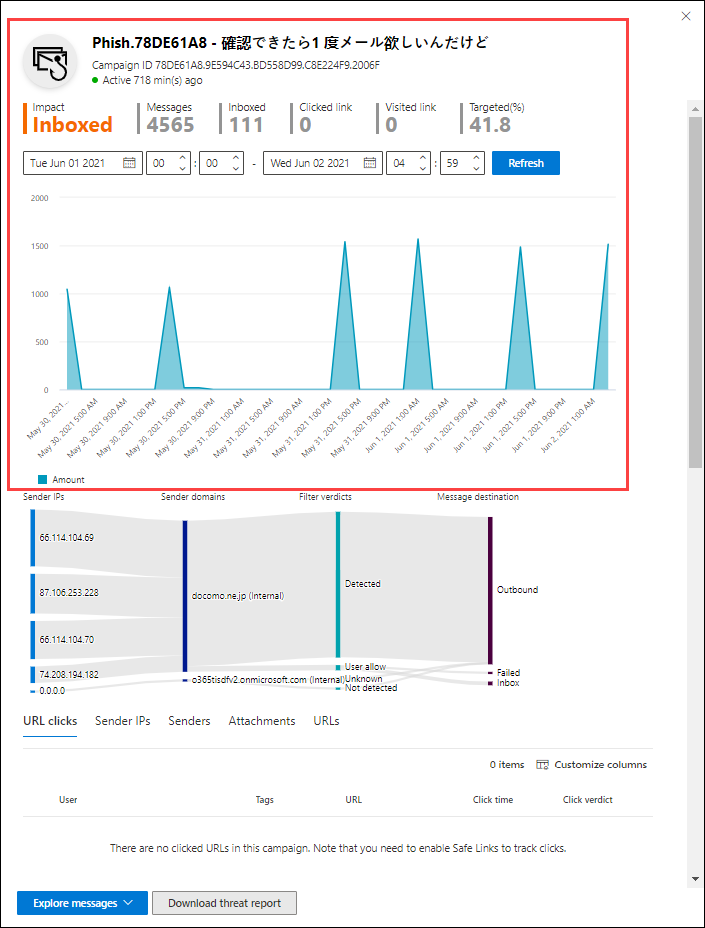

Informações da campanha

Na parte superior da lista de detalhes da campanha, estão disponíveis as seguintes informações de campanha:

- ID da Campanha: o identificador de campanha exclusivo.

- Atividade: a duração e a atividade da campanha.

- Os seguintes dados para o filtro de intervalo de datas que selecionou (ou que selecionou no linha do tempo):

- Impacto

- Mensagens: o número total de destinatários.

- Em caixa de entrada: o número de mensagens que foram entregues na Caixa de Entrada e não na pasta Email de Lixo.

- Ligação clicada: quantos utilizadores selecionaram o URL de payload na mensagem de phishing.

- Ligação visitada: quantos utilizadores visitaram o URL.

- Targeted(%): a percentagem calculada por: (o número de destinatários da campanha na sua organização) /(o número total de destinatários na campanha em todas as organizações no serviço). Este valor é calculado ao longo de toda a duração da campanha e não é alterado por filtros de data.

- Filtros de data/hora de início e de fim de dados/hora para o fluxo de campanha, conforme descrito na secção seguinte.

- Uma linha do tempo interativa de atividade de campanha: o linha do tempo mostra atividade ao longo de toda a duração da campanha. Pode pairar o cursor do rato sobre os pontos de dados no gráfico para ver o número de mensagens detetadas.

Fluxo de campanha

No meio da lista de detalhes da campanha, são apresentados detalhes importantes sobre a campanha num diagrama de fluxo horizontal (conhecido como diagrama Sankey ). Estes detalhes ajudam-no a compreender os elementos da campanha e o potencial impacto na sua organização.

Dica

As informações apresentadas no diagrama de fluxo são controladas pelo filtro de intervalo de datas no linha do tempo conforme descrito na secção anterior.

Se pairar o cursor sobre uma faixa horizontal no diagrama, verá o número de mensagens relacionadas (por exemplo, mensagens de um IP de origem específico, mensagens do IP de origem com o domínio do remetente especificado, etc.).

O diagrama contém as seguintes informações:

IPs do remetente

Domínios do remetente

Filtrar veredictos: os valores do veredicto estão relacionados com os veredictos disponíveis de phishing e filtragem de spam, conforme descrito em Cabeçalhos de mensagens antisssa spam. Os valores disponíveis estão descritos na seguinte tabela:

Valor Veredicto do filtro de spam Descrição Permitido SFV:SKN

<br/SFV:SKIA mensagem foi marcada como não sendo spam e/ou ignorada antes de ser avaliada pela filtragem de spam. Por exemplo, a mensagem foi marcada como não spam por uma regra de fluxo de correio (também conhecida como regra de transporte).

<br/ A mensagem ignorou a filtragem de spam por outros motivos. Por exemplo, o remetente e o destinatário parecem estar na mesma organização.Bloqueado SFV:SKSA mensagem foi marcada como spam antes de ser avaliada pela filtragem de spam. Por exemplo, por uma regra de fluxo de correio. Detectado SFV:SPMA mensagem foi marcada como spam pela filtragem de spam. Não Detetado SFV:NSPMA mensagem foi marcada como não spam por filtragem de spam. Lançamento SFV:SKQA mensagem ignorou a filtragem de spam porque foi libertada da quarentena. Inquilino Permitir¹ SFV:SKAA mensagem ignorou a filtragem de spam devido às definições numa política antiss spam. Por exemplo, o remetente estava na lista de remetentes permitidos ou na lista de domínios permitidos. Bloco de Inquilinos² SFV:SKAA mensagem foi bloqueada pela filtragem de spam devido às definições numa política antiss spam. Por exemplo, o remetente estava na lista de remetentes permitidos ou na lista de domínios permitidos. User Allow¹ SFV:SFEA mensagem ignorou a filtragem de spam porque o remetente estava na lista de Remetentes Seguros de um utilizador. Bloco de Utilizador² SFV:BLKA mensagem foi bloqueada pela filtragem de spam porque o remetente estava na lista de Remetentes Bloqueados de um utilizador. ZAP n/d A remoção automática de zero horas (ZAP) moveu a mensagem entregue para a pasta de Email de Lixo ou quarentena. Pode configurar a ação em políticas antisspam. ¹ Reveja as políticas antisspam, porque a mensagem permitida teria provavelmente sido bloqueada pelo serviço.

² Reveja as políticas antisspam, porque estas mensagens devem ser colocadas em quarentena e não entregues.

Destinos de mensagens: investigue as mensagens que foram entregues aos destinatários (quer para a caixa de entrada, quer para a pasta de Email de lixo), mesmo que os utilizadores não tenham selecionado o URL de payload na mensagem. Também pode remover as mensagens em quarentena da quarentena. Para obter mais informações, veja Mensagens de e-mail em quarentena na EOP.

- Pasta excluída

- Largado

- Externo: o destinatário está localizado na sua organização de e-mail no local em ambientes híbridos.

- Falhou

- Reencaminhado

- Caixa de Entrada

- Pasta Lixo Eletrônico

- Quarentena

- Unknown

Cliques em URL: estes valores são descritos na secção seguinte.

Observação

Em todas as camadas que contêm mais de 10 itens, os 10 principais itens são apresentados, enquanto os restantes são agrupados em Outros.

Cliques na URL

Quando uma mensagem de phishing é entregue na pasta Caixa de Entrada ou Email de Lixo de um destinatário, existe sempre a possibilidade de o utilizador selecionar o URL do payload. Não selecionar o URL é uma pequena medida de êxito, mas tem de determinar por que motivo a mensagem de phishing foi entregue na caixa de correio.

Se um utilizador tiver selecionado o URL de payload na mensagem de phishing, as ações são apresentadas na área de cliques do URL do diagrama na vista de detalhes da campanha.

- Permitido

- BlockPage: o destinatário selecionou o URL do payload, mas o acesso ao site malicioso foi bloqueado por uma política de Ligações Seguras na sua organização.

- BlockPageOverride: o destinatário selecionou o URL do payload na mensagem, as Ligações Seguras tentaram detê-los, mas foi-lhes permitido substituir o bloco. Inspecione as suas políticas de Ligações Seguras para ver por que motivo os utilizadores têm permissão para anular o veredicto das Ligações Seguras e continuar para o site malicioso.

- PendingDetonationPage: os Anexos Seguros no Microsoft Defender para Office 365 estão a abrir e a investigar o URL do payload num ambiente virtual.

- PendingDetonationPageOverride: o destinatário foi autorizado a substituir o processo de detonação do payload e a abrir o URL sem aguardar pelos resultados.

Guias

Dica

As informações apresentadas nos separadores são controladas pelo filtro de intervalo de datas na lista de opções de detalhes da campanha, conforme descrito na secção Informações da campanha .

Os separadores na lista de opções de detalhes da campanha permitem-lhe investigar melhor a campanha. As seguintes guias estão disponíveis:

Cliques em URL: se os utilizadores não selecionarem o URL de payload na mensagem, esta secção está em branco. Se um utilizador tiver conseguido selecionar o URL, os seguintes valores serão preenchidos:

- Utilizador*

- Marcas

- URL*

- Clicar na hora

- Clique no veredicto

IPs do remetente

- IP do remetente*

- Contagem total

- Em caixa de entrada

- Não Em Caixa de Entrada

- SPF aprovado: o remetente foi autenticado pelo Sender Policy Framework (SPF). Um remetente que não passa na validação do SPF indica um remetente não autenticado ou a mensagem está a falsificar um remetente legítimo.

Remetentes

- Remetente: este é o endereço do remetente real no comando SMTP MAIL FROM , que não é necessariamente o endereço de e-mail De: que os utilizadores veem nos seus clientes de e-mail.

- Contagem total

- Em caixa de entrada

- Não Em Caixa de Entrada

- DKIM transmitido: o remetente foi autenticado por Domain Keys Identified Mail (DKIM). Um remetente que não transmita a validação de DKIM indica um remetente não autenticado ou a mensagem está a falsificar um remetente legítimo.

- DMARC transmitido: o remetente foi autenticado pela Autenticação de Mensagens baseada em domínio, relatórios e conformidade (DMARC). Um remetente que não transmita a validação DMARC indica um remetente não autenticado ou a mensagem está a falsificar um remetente legítimo.

Anexos

- Filename

- SHA256

- Família de software maligno

- Contagem total

URLs

- URL*

- Contagem total

* Selecionar este valor abre uma nova lista de opções que contém mais detalhes sobre o item especificado (utilizador, URL, etc.) sobre a vista de detalhes da campanha. Para regressar à lista de opções de detalhes da campanha, selecione Concluído na nova lista de opções.

Em cada separador, selecione um cabeçalho de coluna para ordenar por essa coluna. Para remover colunas, selecione ![]() Personalizar colunas. Por predefinição, todas as colunas disponíveis em cada separador estão selecionadas.

Personalizar colunas. Por predefinição, todas as colunas disponíveis em cada separador estão selecionadas.

Ações adicionais

As ações na parte inferior da lista de detalhes da campanha permitem-lhe investigar e registar detalhes sobre a campanha:

- Selecione Sim ou Não em Acha que esta campanha agrupou estas mensagens com precisão?.

-

Explorar mensagens: utilize o poder do Threat Explorer para investigar melhor a campanha ao selecionar um dos seguintes valores na lista pendente:

- Todas as mensagens: abre um novo separador de pesquisa Explorer Ameaça com o valor ID da Campanha como o filtro de pesquisa.

- Mensagens em caixa de entrada: abre um novo separador de pesquisa Explorer Ameaça com o ID da Campanha e a Localização da Entrega: a Caixa de Entrada como o filtro de pesquisa.

- Mensagens internas: abre um novo separador de pesquisa do Explorer de Ameaças com o ID da Campanha e Direcionalidade: Intra-organização como o filtro de pesquisa.

- Transferir relatório de ameaças: transfira os detalhes da campanha para um documento de Word (por predefinição, com o nome CampaignReport.docx). A transferência contém detalhes ao longo de toda a duração da campanha (e não apenas o filtro de data que selecionou).