Criar listas de remetentes seguros na EOP

Dica

Sabia que pode experimentar as funcionalidades do Microsoft Defender para Office 365 Plano 2 gratuitamente? Utilize a avaliação de Defender para Office 365 de 90 dias no hub de avaliações do portal Microsoft Defender. Saiba mais sobre quem pode inscrever-se e os termos de avaliação em Experimentar Microsoft Defender para Office 365.

Se for um cliente do Microsoft 365 com caixas de correio no Exchange Online ou um cliente Proteção do Exchange Online autónomo (EOP) sem Exchange Online caixas de correio, a EOP oferece várias formas de garantir que os utilizadores recebem e-mails de remetentes fidedignos. Coletivamente, pode considerar estas opções como listas de remetentes seguros.

A lista seguinte contém os métodos disponíveis para permitir que os remetentes na EOP do mais recomendado para o menos recomendado:

- Permitir entradas para domínios e endereços de e-mail (incluindo remetentes falsificados) na Lista de Permissões/Bloqueios do Inquilino.

- Regras de fluxo de correio do Exchange (também conhecidas como regras de transporte).

- Remetentes Seguros do Outlook (a lista remetentes seguros em cada caixa de correio que afeta apenas essa caixa de correio).

- Lista de Permissões de IP (filtragem de ligação)

- Listas de remetentes permitidas ou listas de domínio permitidas (políticas antisspam)

O resto deste artigo contém detalhes sobre cada método.

Importante

As mensagens identificadas como software maligno* ou phishing de alta confiança são sempre colocadas em quarentena, independentemente da opção de lista de remetentes seguros que utilizar. Para obter mais informações, consulte Proteger por predefinição no Office 365.

* A filtragem de software maligno é ignorada nas caixas de correio SecOps identificadas na política de entrega avançada. Para obter mais informações, consulte Configurar a política de entrega avançada para simulações de phishing de terceiros e entrega de e-mail para caixas de correio secOps.

Tenha cuidado para monitorizar de perto quaisquer exceções que efetue à filtragem de spam através de listas de remetentes seguros.

Submeta sempre mensagens nas suas listas de remetentes seguros à Microsoft para análise. Para obter instruções, consulte Comunicar um bom e-mail à Microsoft. Se as mensagens ou origens de mensagens forem consideradas benignas, a Microsoft pode permitir automaticamente as mensagens e não terá de manter manualmente a entrada em listas de remetentes seguros.

Em vez de permitir o e-mail, também tem várias opções para bloquear o e-mail de origens específicas através de listas de remetentes bloqueados. Para obter mais informações, confira Criar listas de bloqueios de remetentes no EOP.

Utilizar entradas de permissão na Lista de Permissões/Bloqueios do Inquilino

A nossa opção recomendada número um para permitir correio de remetentes ou domínios é a Lista de Permissões/Bloqueios de Inquilinos. Para obter instruções, consulte Criar entradas de permissão para domínios e endereços de e-mail e Criar entradas de permissão para remetentes falsificados.

Apenas se não conseguir utilizar a Lista de Permissões/Bloqueios de Inquilinos por algum motivo, deve considerar utilizar um método diferente para permitir remetentes.

Utilizar regras de fluxo de correio

Observação

Não pode utilizar cabeçalhos de mensagens e regras de fluxo de correio para designar um remetente interno como um remetente seguro. Os procedimentos nesta secção só funcionam para remetentes externos.

Regras de fluxo de correio no Exchange Online e exceções de utilização autónoma da EOP para identificar mensagens e ações para especificar o que deve ser feito a essas mensagens. Para obter mais informações, consulte Regras de fluxo de correio (regras de transporte) no Exchange Online.

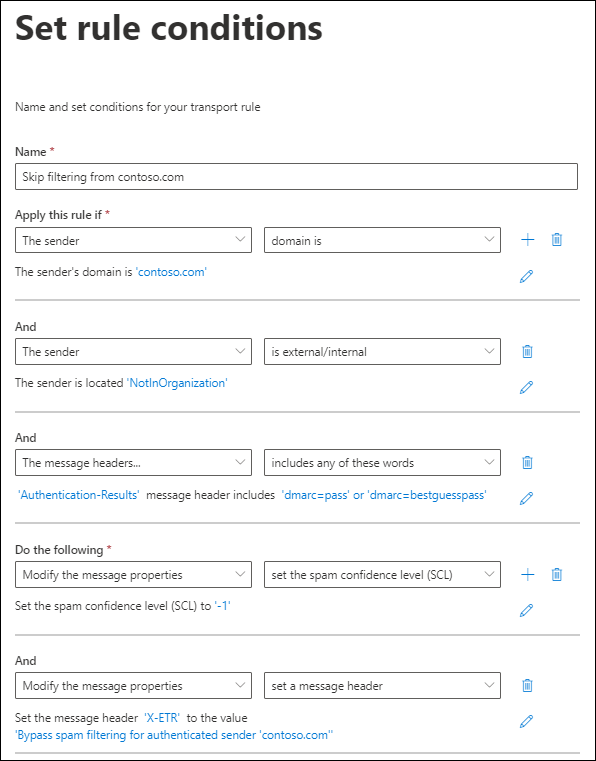

O exemplo seguinte pressupõe que precisa de e-mail de contoso.com para ignorar a filtragem de spam. Defina as seguinte configurações:

Aplicar esta regra se (condição): o domínio do remetente>estiver> contoso.com.

Configure uma das seguintes definições:

Aplicar esta regra se (condição adicional): os cabeçalhos>da mensagem incluem qualquer uma destas palavras:

-

Introduza texto (nome do cabeçalho):

Authentication-Results -

Introduza palavras (valor do cabeçalho):

dmarc=passoudmarc=bestguesspass(adicione ambos os valores).

Esta condição verifica a autenticação de e-mail status do domínio de e-mail de envio para garantir que o domínio de envio não está a ser falsificado. Para obter mais informações sobre a autenticação por e-mail, consulte Email autenticação no Microsoft 365.

-

Introduza texto (nome do cabeçalho):

Lista de Permissões de IP: especifique o endereço IP de origem ou o intervalo de endereços na política de filtro de ligação. Para obter instruções, veja Configurar a filtragem de ligações.

Utilize esta definição se o domínio de envio não utilizar a autenticação de e-mail. Seja o mais restritivo possível no que diz respeito aos endereços IP de origem na Lista de Permissões de IP. Recomendamos um intervalo de endereços IP de /24 ou menos (menos é melhor). Não utilize intervalos de endereços IP que pertençam a serviços de consumidor (por exemplo, outlook.com) ou infraestruturas partilhadas.

Importante

Nunca configure regras de fluxo de correio apenas com o domínio do remetente como condição para ignorar a filtragem de spam. Ao fazê-lo, aumentará significativamente a probabilidade de os atacantes poderem falsificar o domínio de envio (ou representar o endereço de e-mail completo), ignorar toda a filtragem de spam e ignorar as verificações de autenticação do remetente para que a mensagem chegue à Caixa de Entrada do destinatário.

Não utilize domínios que possui (também conhecidos como domínios aceites) ou domínios populares (por exemplo, microsoft.com) como condições nas regras de fluxo de correio, porque cria oportunidades para os atacantes enviarem e-mails que, de outra forma, seriam filtrados.

Se permitir um endereço IP que esteja por trás de um gateway de tradução de endereços de rede (NAT), tem de conhecer os servidores envolvidos no conjunto NAT. Os endereços IP e os participantes nat podem ser alterados. Tem de marcar periodicamente as entradas da Lista de Permissões de IP como parte dos procedimentos de manutenção padrão.

Condições opcionais:

- O remetente>é interno/externo>Fora da organização: esta condição está implícita, mas não há problema em utilizá-la para ter em conta os servidores de e-mail no local que podem não estar configurados corretamente.

- O assunto ou corpo>assunto ou corpo inclui qualquer uma destas palavras><palavras-chave>: se puder restringir ainda mais as mensagens por palavras-chave ou expressões na linha do assunto ou no corpo da mensagem, pode utilizar essas palavras como uma condição.

Efetue o seguinte procedimento (ações): configure ambas as ações seguintes na regra:

Modificar as propriedades> da mensagemdefinir o nível de confiança de spam (SCL)>Ignorar a filtragem de spam.

Modificar as propriedades> da mensagemdefinir um cabeçalho de mensagem:

-

Introduza texto (nome do cabeçalho): por exemplo,

X-ETR. -

Introduza palavras (valor do cabeçalho): por exemplo,

Bypass spam filtering for authenticated sender 'contoso.com'.

Para mais do que um domínio na regra, pode personalizar o texto do cabeçalho conforme adequado.

-

Introduza texto (nome do cabeçalho): por exemplo,

Quando uma mensagem ignora a filtragem de spam devido a uma regra de fluxo de correio, o valor do valor SFV:SKN é carimbado no cabeçalho X-Forefront-Antispam-Report . Se a mensagem for de uma origem que está na Lista de Permissões de IP, o valor IPV:CAL também é adicionado. Estes valores podem ajudá-lo na resolução de problemas.

Utilizar remetentes seguros do Outlook

Cuidado

Este método cria um risco elevado de os atacantes entregarem com êxito e-mails para a Caixa de Entrada que, de outra forma, seriam filtrados. As mensagens que são determinadas como malware ou phishing de alta confiança são filtradas. Para obter mais informações, veja Conflito de definições de utilizador e inquilino.

Em vez de uma definição organizacional, os utilizadores ou administradores podem adicionar os endereços de e-mail do remetente à lista remetentes seguros na caixa de correio. As entradas da lista de Remetentes Seguros na caixa de correio afetam apenas essa caixa de correio. Para obter instruções, consulte os seguintes artigos:

- Utilizadores: adicione destinatários das minhas mensagens de e-mail à Lista de Remetentes Seguros.

- Administradores: configure as definições de e-mail de lixo em Exchange Online caixas de correio no Microsoft 365.

Este método não é desejável na maioria das situações, uma vez que os remetentes ignoram partes da pilha de filtragem. Embora confie no remetente, o remetente ainda pode ser comprometido e enviar conteúdo malicioso. Deve deixar os nossos filtros marcar todas as mensagens e, em seguida, comunicar o falso positivo/negativo à Microsoft se errarmos. Ignorar a pilha de filtragem também interfere com a remoção automática (ZAP) de zero horas.

Quando as mensagens ignoram a filtragem de spam devido a entradas na lista de Remetentes Seguros de um utilizador, o campo de cabeçalho X-Forefront-Antispam-Report contém o valor SFV:SFE, que indica que a filtragem de spam, spoof e phishing (phishing não de alta confiança) foi ignorada.

- No Exchange Online, se as entradas na lista remetentes seguros funcionam ou não dependem do veredicto e da ação na política que identificou a mensagem:

- Mover mensagens para a pasta Email de Lixo: as entradas de domínio e as entradas de endereço de e-mail do remetente são respeitadas. As mensagens desses remetentes não são movidas para a pasta Email de Lixo.

-

Quarentena: as entradas de domínio não são honradas (as mensagens desses remetentes são colocadas em quarentena). Email entradas de endereço são respeitadas (as mensagens desses remetentes não são colocadas em quarentena) se uma das seguintes afirmações for verdadeira:

- A mensagem não é identificada como software maligno ou phishing de alta confiança (mensagens de phishing de alta confiança e software maligno são colocadas em quarentena).

- O endereço de e-mail, URL ou ficheiro na mensagem de e-mail também não está numa entrada de bloco na Lista de Permissões/Bloqueios do Inquilino.

- As entradas para remetentes bloqueados e domínios bloqueados são respeitadas (as mensagens desses remetentes são movidas para a pasta Email de Lixo). As definições da lista de correio seguro são ignoradas.

Utilizar a Lista de Permissões de IP

Cuidado

Sem verificação adicional, como regras de fluxo de correio, o e-mail de origens na Lista de Permissões de IP ignora a filtragem de spam e as verificações de autenticação do remetente (SPF, DKIM, DMARC). Este método cria um risco elevado de os atacantes entregarem com êxito e-mails para a Caixa de Entrada que, de outra forma, seriam filtrados. As mensagens que são determinadas como malware ou phishing de alta confiança são filtradas. Para obter mais informações, veja Conflito de definições de utilizador e inquilino.

A melhor opção seguinte é adicionar os servidores de e-mail de origem à Lista de Permissões de IP na política de filtro de ligação. Para obter detalhes, veja Configurar a filtragem de ligações na EOP.

- É importante que mantenha o número de endereços IP permitidos no mínimo, por isso, evite utilizar intervalos de endereços IP completos sempre que possível.

- Não utilize intervalos de endereços IP que pertençam a serviços de consumidor (por exemplo, outlook.com) ou infraestruturas partilhadas.

- Reveja regularmente as entradas na Lista de Permissões de IP e remova as entradas de que já não precisa.

Utilizar listas de remetentes permitidos ou listas de domínios permitidas

Cuidado

Este método cria um risco elevado de os atacantes entregarem com êxito e-mails para a Caixa de Entrada que, de outra forma, seriam filtrados. As mensagens que são determinadas como malware ou phishing de alta confiança são filtradas. Para obter mais informações, veja Conflito de definições de utilizador e inquilino.

Não utilize domínios populares (por exemplo, microsoft.com) em listas de domínios permitidos.

A opção menos desejável é utilizar as listas de remetentes permitidos ou listas de domínio permitidas em políticas antisspam personalizadas ou na política antisspam predefinida. Deve evitar esta opção , se possível , porque os remetentes ignoram todos os spam, spoof, proteção de phishing (exceto phishing de alta confiança) e autenticação do remetente (SPF, DKIM, DMARC). Esse método é melhor usado apenas para testes temporários. Os passos detalhados podem ser encontrados em Configurar políticas antisspam na EOP.

O limite máximo para estas listas é de aproximadamente 1000 entradas, mas pode introduzir um máximo de 30 entradas no portal Microsoft Defender. Utilize o PowerShell para adicionar mais de 30 entradas.

Observação

A partir de setembro de 2022, se um remetente, domínio ou subdomínio permitido estiver num domínio aceite na sua organização, esse remetente, domínio ou subdomínio tem de passar verificações de autenticação de e-mail para ignorar a filtragem antisspam.

Considerações sobre o e-mail em massa

Uma mensagem de e-mail SMTP padrão pode conter diferentes endereços de e-mail do remetente, conforme descrito em Por que motivo o e-mail da Internet precisa de autenticação. Quando o e-mail é enviado em nome de outra pessoa, os endereços podem ser diferentes. Esta condição ocorre frequentemente para mensagens de e-mail em massa.

Por exemplo, suponha que a Blue Yonder Airlines contratou a Margie's Travel para enviar mensagens de e-mail publicitárias. A mensagem que recebe na sua Caixa de Entrada tem as seguintes propriedades:

- O endereço MAIL FROM (também conhecido como endereço

5321.MailFrom, remetente P1 ou remetente de envelope) éblueyonder.airlines@margiestravel.com. - O endereço De (também conhecido como endereço

5322.Fromou remetente P2) éblueyonder@news.blueyonderairlines.com, que é o que vê no Outlook.

As listas de remetentes seguros e as listas de domínios seguros em políticas antisspam na EOP inspecionam apenas os endereços De. Este comportamento é semelhante aos Remetentes Seguros do Outlook que utilizam o endereço De.

Para impedir que esta mensagem seja filtrada, pode seguir os seguintes passos:

- Adicione

blueyonder@news.blueyonderairlines.com(o endereço De) como um Remetente Seguro do Outlook. -

Utilize uma regra de fluxo de correio com uma condição que procure mensagens de

blueyonder@news.blueyonderairlines.com(o endereço De),blueyonder.airlines@margiestravel.com(o endereço MAIL FROM) ou ambas.