Controlar o acesso para usuários externos no gerenciamento de direitos

O gerenciamento de direitos usa Entre empresas do Microsoft Entra (B2B) para compartilhar o acesso para que você possa colaborar com pessoas fora da sua organização. Com o B2B do Microsoft Entra, os usuários externos fazem a autenticação no seu diretório base, mas têm uma representação no seu diretório. A representação em seu diretório permite que o usuário receba acesso aos seus recursos.

Este artigo descreve as configurações que você pode especificar para reger o acesso para usuários externos.

Como o gerenciamento de direitos pode ajudar

Ao usar a experiência de convite do B2B do Microsoft Entra, você já deve saber os endereços de email dos usuários externos convidados os quais você quer colocar no seu diretório de recursos e trabalhar. Convidar diretamente cada usuário funciona muito bem quando você está trabalhando em um projeto menor ou de curto prazo e você já conhece todos os participantes, mas esse processo é mais difícil de gerenciar se você tiver muitos usuários com os qual deseja trabalhar ou se os participantes mudarem ao longo do tempo. Por exemplo, você pode estar trabalhando com outra organização e ter um ponto de contato com essa organização, mas ao longo do tempo, mais usuários dessa organização também precisarão de acesso.

Com o gerenciamento de direitos, você pode definir uma política que permita que os usuários de organizações especificadas possam solicitar um pacote de acesso por conta própria. Essa política inclui se a aprovação é necessária, se as revisões de acesso são necessárias, e uma data de expiração para o acesso. Na maioria dos casos, você quer exigir a aprovação, para ter a supervisão apropriada sobre quais usuários são trazidos para o seu diretório. Se a aprovação for necessária, considere convidar um ou mais usuários da organização externa para seu diretório, designando-os como responsáveis, e configurar que os responsáveis são aprovadores, pois eles provavelmente saberão quais usuários externos da organização deles precisam de acesso. Após configurar o pacote de acesso, obtenha o link de solicitação do pacote de acesso para que você possa enviá-lo ao seu contato (responsável) na organização externa. Esse contato pode compartilhar com outros usuários em sua organização externa, e eles podem usar esse link para solicitar o pacote de acesso. Os usuários dessa organização que já foram convidados para o seu diretório também podem usar esse link.

Você também pode usar o gerenciamento de direitos para trazer usuários das organizações que não têm seu próprio diretório do Microsoft Entra. Você pode configurar um provedor de identidade federado para seu domínio ou usar a autenticação baseada em email. Você também pode trazer usuários de provedores de identidade social, incluindo aqueles com contas Microsoft.

Normalmente, quando uma solicitação é aprovada, o gerenciamento de direitos provisiona o usuário com os acessos necessários. Se o usuário ainda não estiver no diretório, o gerenciamento de direitos convidará primeiro o usuário. Quando o usuário é convidado o Microsoft Entra ID cria automaticamente uma conta convidado B2B para ele, mas não envia um email ao usuário. Um administrador pode ter limitado quais organizações têm permissão para a colaboração, definindo uma lista de permissão ou negação B2B para permitir ou bloquear convites para domínios de outras organizações. Se o domínio do usuário não for permitido por essas listas, ele não será convidado e não poderá receber acesso até que as listas sejam atualizadas.

Como você não deseja que o acesso do usuário externo dure para sempre, especifique uma data de validade na política, como 180 dias. Passados 180 dias, se o acesso não for estendido, o gerenciamento de direitos removerá todo o acesso associado a esse pacote de acesso. Por padrão, se o usuário que foi convidado por meio do gerenciamento de direitos não tiver outras atribuições do pacote de acesso, quando ele perder sua última atribuição, a conta de convidado dele será impedida de entrar por 30 dias e depois será removida. Isso impede a proliferação de contas desnecessárias. Como descrito nas seções a seguir, essas configurações são configuráveis.

Como o acesso funciona para os usuários externos

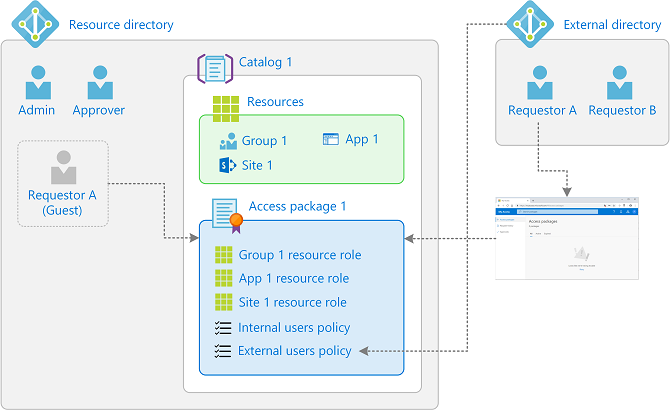

O diagrama e as etapas a seguir fornecem uma visão geral de como os usuários externos recebem acesso a um pacote de acesso.

Você adiciona uma organização conectada no diretório ou domínio do Microsoft Entra com o qual você quer colaborar. Você também pode configurar uma organização conectada para um provedor de identidade social.

Você deve verificar se a configuração de catálogo Habilitado para usuários externos no catálogo para conter o pacote de acesso é Sim.

Você cria um pacote de acesso no seu diretório que inclui uma política Para usuários que não estão no seu diretório e especifica as configurações de aprovação e ciclo de vida. Se você selecionar na política a opção de organizações conectadas específicas ou a opção de todas as organizações conectadas, somente os usuários dessas organizações que foram configuradas anteriormente poderão solicitar. Se você selecionar na política a opção de todos os usuários, qualquer usuário poderá solicitar, incluindo aqueles que ainda não fazem parte do diretório e de nenhuma organização conectada.

Você deve marcar a configuração oculta no pacote de acesso para garantir que o pacote de acesso esteja oculto. Se não estiver oculto, qualquer usuário permitido pelas configurações de política nesse pacote de acesso poderá procurar o pacote de acesso no portal Meu Acesso do seu locatário.

Você envia um link do portal Meus Acessos para seu contato na organização externa que eles podem compartilhar com seus usuários para solicitar o pacote de acesso.

Um usuário externo (Solicitante A neste exemplo) usa o link do portal Meus Acessos para solicitar acesso ao pacote de acesso. O portal Meu acesso requer que o usuário entre como parte da respectiva organização conectada. A maneira como o usuário se conecta depende do tipo de autenticação do diretório ou domínio definido na organização conectada e nas configurações de usuários externos.

Um aprovador aprova a solicitação (supondo que a política exija aprovação).

A solicitação entra no estado de entrega.

Usando o processo de convite B2B, uma conta de usuário convidado é criada em seu diretório (Solicitante A (Convidado) neste exemplo). Se uma lista de permitidos ou de bloqueados for definida, a configuração da lista será aplicada.

O usuário convidado recebe acesso a todos os recursos no pacote de acesso. Pode levar um tempo para que as alterações sejam feitas na ID do Microsoft Entra e em outros Serviços Online da Microsoft ou aplicativos SaaS conectados. Para obter mais informações, consulte Quando as alterações são aplicadas.

O usuário externo recebe um email indicando que seu acesso foi entregue.

Para acessar os recursos, o usuário externo pode selecionar o link no email ou tentar acessar diretamente qualquer um dos recursos do diretório para concluir o processo de convite.

Se as configurações de política incluírem uma data de validade e, posteriormente, quando a atribuição de pacote de acesso para o usuário externo expirar, os direitos de acesso do usuário externo desse pacote de acesso serão removidos.

Dependendo do ciclo de vida das configurações de usuários externos, quando o usuário externo não tiver mais nenhuma atribuição de pacote de acesso, ele será impedido de entrar e a conta de usuário externo será removida do diretório.

Configurações de usuários externos

Para garantir que pessoas fora de sua organização possam solicitar pacotes de acesso e obter acesso aos recursos nesses pacotes, há algumas configurações que você deve verificar se estão configuradas corretamente.

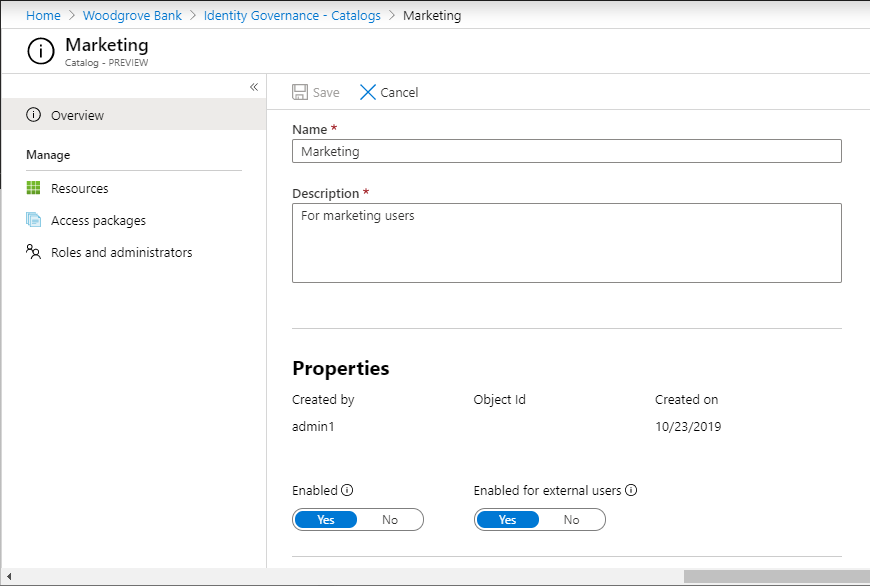

Habilitar catálogo para usuários externos

Por padrão, quando você cria um novo catálogo, ele será habilitado para permitir que usuários externos solicitem pacotes de acesso no catálogo. Certifique-se de que a opção Habilitado para usuários externos esteja definida como Sim.

Se você for um administrador ou proprietário de catálogo, poderá exibir a lista de catálogos atualmente habilitados para usuários externos na lista de catálogos do centro de administração do Microsoft Entra, alterando a configuração de filtro de Habilitar para usuários externos para Sim. Se um dos catálogos mostrados nessa exibição filtrada tiver um número diferente de zero dos pacotes de acesso, esses pacotes de acesso poderão ter uma política para os usuários que não estiverem no seu diretório que permitam a solicitação dos usuários externos.

Definir suas configurações de colaboração externa do B2B do Microsoft Entra

Permitir que os convidados convidem outros convidados para seu diretório significa que os convites convidados podem ocorrer fora do gerenciamento de direitos. Recomendamos que a configuração de Convidados podem convidar esteja definida como Não para permitir apenas convites devidamente controlados.

Se você tiver usado anteriormente a lista de permitidos B2B, será necessário remover essa lista ou garantir que todos os domínios de todas as organizações com as quais quer fazer parceria estejam usando o gerenciamento de direitos sejam adicionados à lista. Como alternativa, se você estiver usando a lista de bloqueados B2B, verifique se nenhum domínio de qualquer organização com o qual você quer fazer parceria está presente na lista.

Se você criar uma política de gerenciamento de direitos para Todos os usuários (Todas as organizações conectadas + quaisquer novos usuários externos), e um usuário não pertencer a uma organização conectada em seu diretório, uma organização conectada será criada automaticamente para ele quando ele solicitar o pacote. No entanto, quaisquer configurações da lista de permissões ou bloqueios de B2B que você tiver terão precedência. Portanto, convém remover a lista de permitidos, se estiver usando uma, para que Todos os usuários possam solicitar acesso e excluir todos os domínios autorizados da lista de bloqueados, se você estiver usando uma.

Se você quiser criar uma política de gerenciamento de direitos que inclua Todos os usuários (Todas as organizações conectadas + quaisquer novos usuários externos), primeiro você deve habilitar a autenticação de senha de uso único de email para seu diretório. Para obter mais informações, veja Autenticação de senha de uso único por email.

Para obter mais informações sobre as configurações de colaboração externa do B2B do Microsoft Entra, consulte Definir as configurações de colaboração externa.

Examine as configurações de acesso entre locatários

- Verifique se as configurações de acesso entre locatários para colaboração B2B de entrada permitem que o acesso seja solicitado e atribuído. Você deve verificar se as configurações permitem locatários que fazem parte das suas organizações conectadas atuais ou futuras e se os usuários desses locatários não estão impedidos de serem convidados. Além disso, verifique se esses usuários são permitidos pelas configurações de acesso entre locatários para poder se autenticar nos aplicativos para os quais você deseja habilitar cenários de colaboração. Para obter mais informações, consulte Definir configurações de acesso entre locatários.

- Se você criar uma organização conectada em um locatário do Microsoft Entra de uma nuvem diferente da Microsoft, também precisará definir as configurações de acesso entre locatários adequadamente. Para obter mais informações, consulte Definir configurações do Microsoft Cloud.

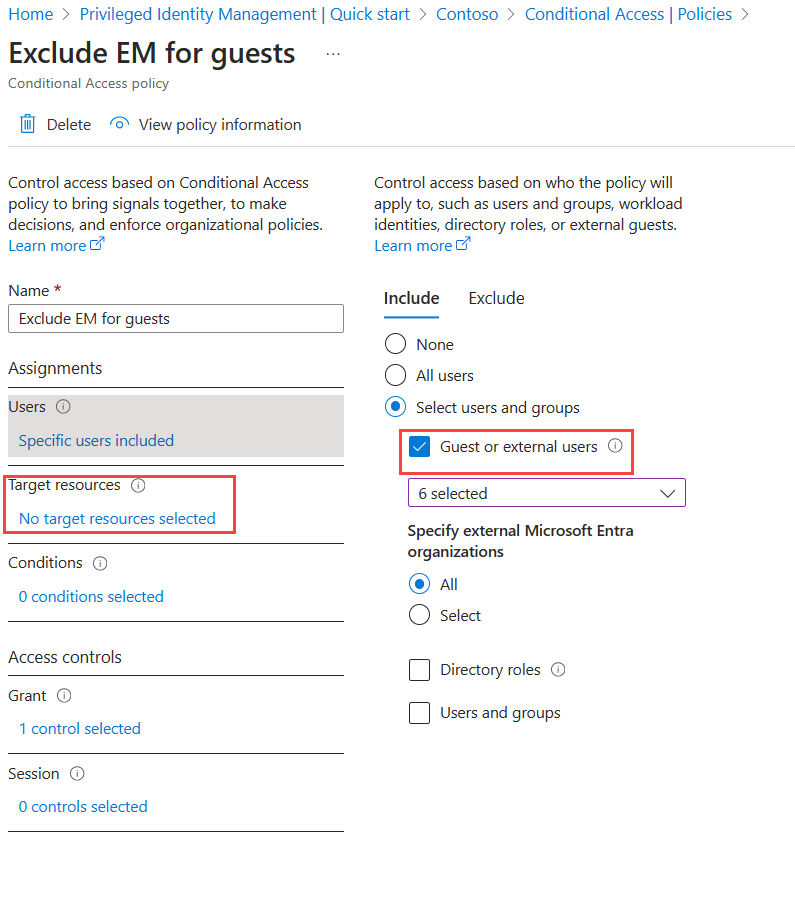

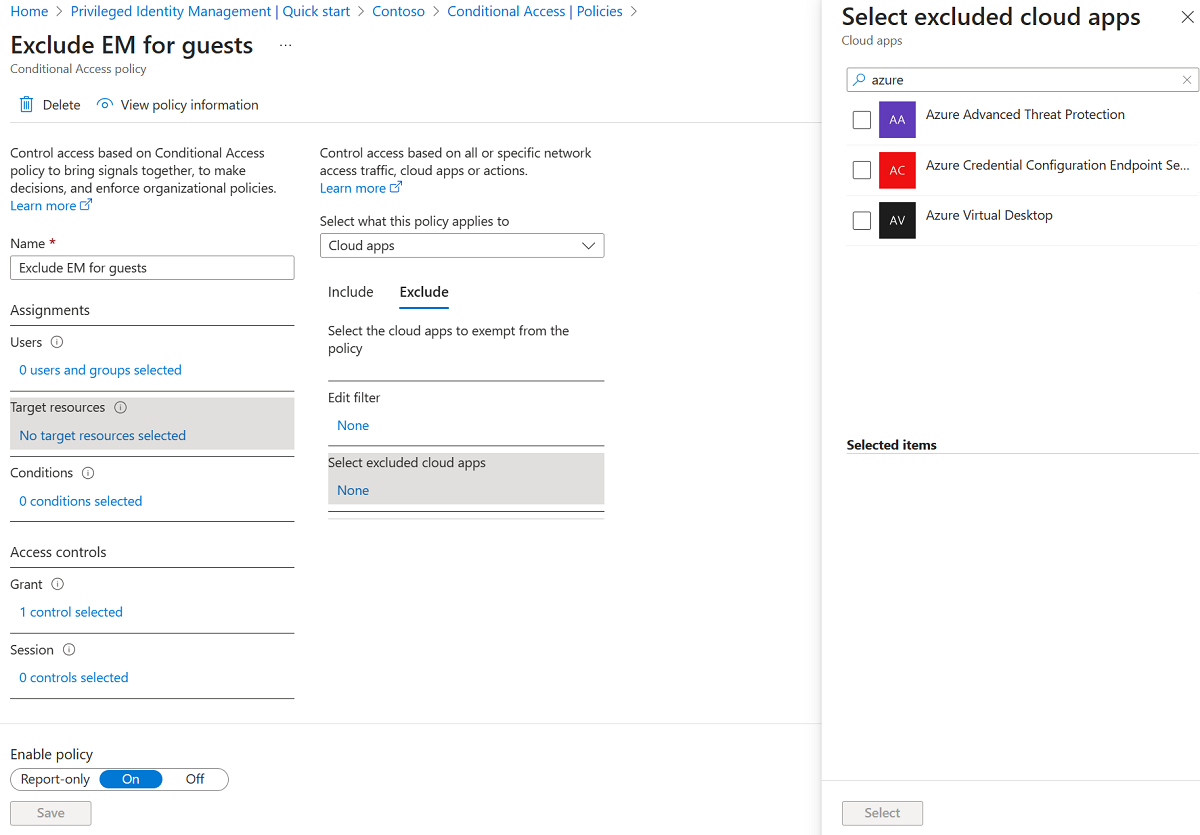

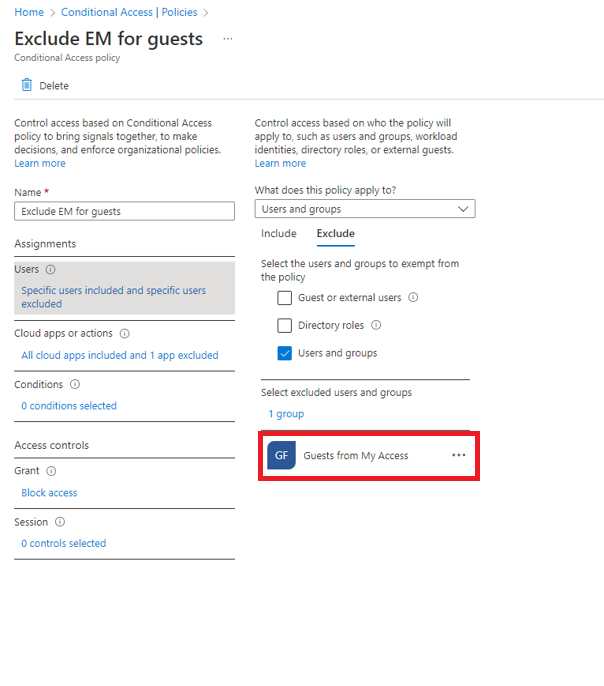

Revise suas políticas de Acesso Condicional

Exclua o aplicativo de Gerenciamento de Direitos de qualquer política de Acesso Condicional que afete os usuários convidados. Caso contrário, uma política de acesso condicional pode impedi-los de acessar o MyAccess ou de poder entrar em seu diretório. Por exemplos, os convidados provavelmente não têm um dispositivo registrado, não estão em um local conhecido e não querem registrar-se novamente para a autenticação multifator (MFA), portanto, adicionar esses requisitos em uma política de acesso condicional impedirá que os convidados usem o gerenciamento de direitos. Para obter mais informações, consulte Quais são as condições no Acesso Condicional do Microsoft Entra?.

Se o acesso condicional estiver bloqueando todos os aplicativos de nuvem, além de excluir o Aplicativo de Gerenciamento de Direitos, verifique se a Plataforma de Leitura de Aprovações de Solicitação também será excluída em sua política de AC (Acesso Condicional). Comece confirmando que você tem as funções necessárias: Administrador de Acesso Condicional, Administrador de Aplicativos, Administrador de Atribuição de Atributo e Administrador de Definição de Atributo. Em seguida, crie um atributo de segurança personalizado com um nome e valores adequados. Localize a entidade de serviço para a Plataforma de Leitura de Aprovações de Solicitação em Aplicativos Empresariais e designe o atributo personalizado com o valor escolhido a este aplicativo. Em sua política de autoridade de certificação, aplique um filtro para excluir aplicativos selecionados com base no nome do atributo personalizado e no valor atribuído à Plataforma de Leitura de Aprovações de Solicitação. Para obter mais detalhes sobre como filtrar aplicativos em políticas de AC, consulte: Acesso Condicional: Filtrar para aplicativos

Observação

O aplicativo Entitlement Management inclui o lado de gerenciamento de direitos do MyAccess, o lado de gerenciamento de direitos do centro de administração Microsoft Entra e a parte de gerenciamento de direitos do gráfico MS. Os dois últimos exigem permissões adicionais para acesso, portanto, não serão acessados por convidados, a menos que a permissão explícita seja fornecida.

Revise suas configurações de compartilhamento externo do SharePoint Online

Se você quiser incluir sites do SharePoint Online em seus pacotes de acesso para usuários externos, certifique-se de que a configuração de compartilhamento externo no nível da organização está definida como Qualquer Pessoa (os usuários não precisam se conectar) ou Convidados novos e existentes (os convidados devem se conectar ou fornecer um código de verificação). Para obter mais informações, consulte Ativar ou desativar o compartilhamento externo.

Se você quiser restringir qualquer compartilhamento externo fora do gerenciamento de direitos, poderá definir a configuração de compartilhamento externo como Convidados existentes. Em seguida, somente novos usuários convidados por meio do gerenciamento de direitos poderão obter acesso a esses sites. Para obter mais informações, consulte Ativar ou desativar o compartilhamento externo.

Certifique-se de que as configurações de nível de site habilitam o acesso de convidado (as mesmas seleções de opção listadas anteriormente). Para obter mais informações, consulte Ativar ou desativar o compartilhamento externo para um site.

Revise suas configurações de compartilhamento de grupo no Microsoft 365

Se você quiser incluir grupos do Microsoft 365 em seus pacotes de acesso para usuários externos, certifique-se de que a opção Permitir que os usuários adicionem novos convidados à organização está definido como Ativado para permitir o acesso de convidado. Para obter mais informações, consulte Gerenciar o acesso de convidado aos Grupos do Microsoft 365.

Se você quiser que os usuários externos sejam capazes de acessar o site do SharePoint Online e os recursos associados a um grupo do Microsoft 365, certifique-se de ativar o compartilhamento externo do SharePoint Online. Para obter mais informações, consulte Ativar ou desativar o compartilhamento externo.

Para obter informações sobre como definir a política de convidado para grupos do Microsoft 365 no nível do diretório no PowerShell, consulte Exemplo: Configurar a política de Convidado para grupos no nível do diretório.

Revise as configurações de compartilhamento do Teams

- Se você quiser incluir o Teams em seus pacotes de acesso para usuários externos, verifique se a opção permitir acesso de convidado no Microsoft Teams está definida como Ativado para permitir o acesso de convidado. Para obter mais informações, consulte Configurar o acesso de convidado no centro de administração do Microsoft Teams.

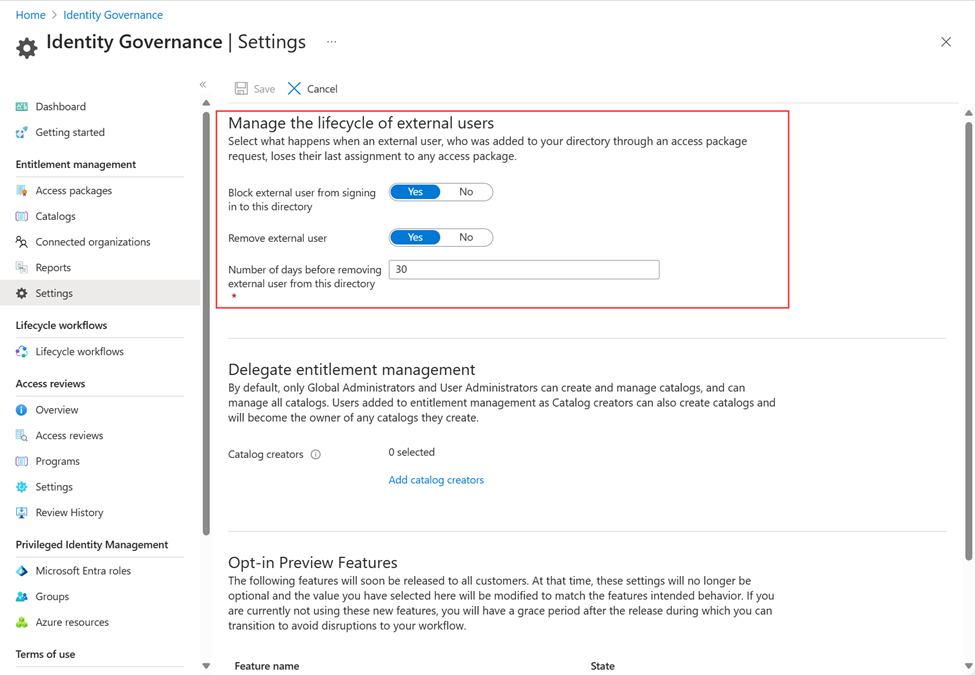

Gerenciar o ciclo de vida de usuários externos

Você pode selecionar o que acontece quando um usuário externo, que foi convidado para seu diretório por meio de uma solicitação de pacote de acesso que está sendo aprovada, não tiver mais nenhuma atribuição no pacote de acesso. Isso pode ocorrer se o usuário ceder todas as atribuições de pacote de acesso ou se a última atribuição de pacote de acesso dele expirar. Por padrão, quando um usuário externo não tem mais nenhuma atribuição de pacote de acesso, ele será impedido de entrar no diretório. Após 30 dias, a conta de usuário convidado dele é removida do seu diretório. Você também pode configurar para que um usuário externo não seja impedido de entrar nem excluído ou para que um usuário externo não seja impedido de entrar, mas seja excluído.

Entre no Centro de administração do Microsoft Entra como pelo menos um Administrador de Governança de Identidade.

Navegue até Governança de identidade>Gerenciamento de direitos>Configurações.

Selecione Editar.

Na seção Gerenciar o ciclo de vida de usuários externos, selecione as diferentes configurações para usuários externos.

Quando um usuário externo perde a última atribuição a qualquer pacote de acesso, se você quiser impedi-lo de entrar nesse diretório, defina Impedir que o usuário externo entre nesse diretório como Sim.

Observação

O gerenciamento de direitos impede a entrada apenas de contas de usuário convidado externo que tenham sido convidadas por meio do gerenciamento de direitos ou que tenham sido adicionadas ao gerenciamento de direitos para gerenciamento de ciclo de vida tendo a conta de usuário convidado convertida para governada. Além disso, observe que um usuário será impedido de entrar mesmo se tiver sido adicionado aos recursos nesse diretório que não eram atribuições do pacote de acesso. Se um usuário estiver impedido de entrar no diretório, então ele não poderá solicitar novamente o pacote de acesso nem solicitar acesso adicional nesse diretório. Não configure de modo a impedir o usuário de entrar caso posteriormente ele vá precisar solicitar acesso a esse ou outros pacotes de acesso.

Depois que um usuário externo perder a última atribuição a qualquer pacote de acesso, se você quiser remover a conta de usuário convidado dele nesse diretório, defina Remover usuário externo como Sim.

Observação

O gerenciamento de direitos remove apenas contas de usuário convidado externo que tenham sido convidadas por meio do gerenciamento de direitos ou que tenham sido adicionadas ao gerenciamento de direitos para gerenciamento de ciclo de vida tendo a conta de usuário convidado convertida para governada. Além disso, observe que um usuário será removido desse diretório mesmo se tiver sido adicionado aos recursos no diretório que não eram atribuições do pacote de acesso. Se o convidado estava no diretório antes de receber atribuições de pacote de acesso, ele permanecerá. Porém, se o convidado foi convidado por meio de uma atribuição de pacote de acesso e, depois de ser convidado também foi atribuído a um site do OneDrive for Business ou do SharePoint Online, ele ainda será removido. Alterar a configuração Remover usuário externo para Não afeta apenas os usuários que perderem posteriormente sua última atribuição de pacote de acesso; usuários que tenham sido agendados para exclusão e estão bloqueados para entrar, ainda serão excluídos de acordo com o agendamento original.

Se você quiser remover a conta de usuário convidado nesse diretório, poderá definir o número de dias antes de ela ser removida. Embora seja notificado quando seu pacote de acesso expira, um usuário externo não receberá nenhuma notificação quando sua conta for removida. Se você quiser remover a conta de usuário convidado assim que o usuário perder a última atribuição a qualquer pacote de acesso, defina Número de dias antes de remover o usuário externo desse diretório como 0. As alterações nesse valor afetam apenas os usuários que posteriormente usam sua última atribuição de pacote de acesso; os usuários que foram agendados para exclusão ainda serão excluídos de acordo com o agendamento original.

Selecione Salvar.