O que é o Privileged Identity Management do Microsoft Entra?

O PIM (Privileged Identity Management) é um serviço no Microsoft Entra ID que permite gerenciar, controlar e monitorar o acesso a importantes recursos na sua organização. Esses recursos incluem os recursos no Microsoft Entra ID, no Azure e em outros Microsoft Online Services, como o Microsoft 365 ou o Microsoft Intune. O vídeo a seguir explica os principais conceitos e recursos do PIM.

Motivos para usá-lo

As empresas desejam minimizar o número de pessoas que têm acesso a informações seguras ou recursos, porque isso reduz a chance de

- um usuário mal-intencionado obter esse tipo de acesso

- um usuário autorizado inadvertidamente afetar um recurso confidencial

No entanto, os usuários ainda precisam executar operações privilegiadas em aplicativos do Microsoft Entra ID, Azure, Microsoft 365 ou SaaS. As organizações podem dar aos usuários o acesso privilegiado just-in-time aos recursos do Azure e do Microsoft Entra, além de poderem supervisionar o que esses usuários estão fazendo com seu acesso privilegiado.

Requisitos de licença

O uso do Privileged Identity Management requer licenças. Para obter mais informações sobre o licenciamento, confira os Conceitos básicos de licenciamento do Microsoft Entra ID Governance.

O que ela faz?

O Privileged Identity Management fornece ativação de função baseada em tempo e aprovação para atenuar os riscos de permissões de acesso excessivas, desnecessárias ou que foram indevidamente utilizadas em recursos importantes. Estes são alguns dos principais recursos do Privileged Identity Management:

- Fornecer acesso privilegiado just-in-time aos recursos do Microsoft Entra ID e do Azure

- Atribua acesso com limite de tempo aos recursos usando as datas de início e término

- Exigir aprovação para ativar funções com privilégios

- Impor autenticação multifator para ativar qualquer função

- Usar justificativa para entender por que os usuários ativam

- Obter notificações quando as funções privilegiadas forem ativadas

- Realizar revisões de acesso para garantir que os usuários ainda precisem de funções

- Baixar o histórico de auditoria para auditoria interna ou externa

- Impede a remoção do último Administrador Global ativo e das atribuições de função do Administrador de Função com Privilégios

O que posso fazer com ele?

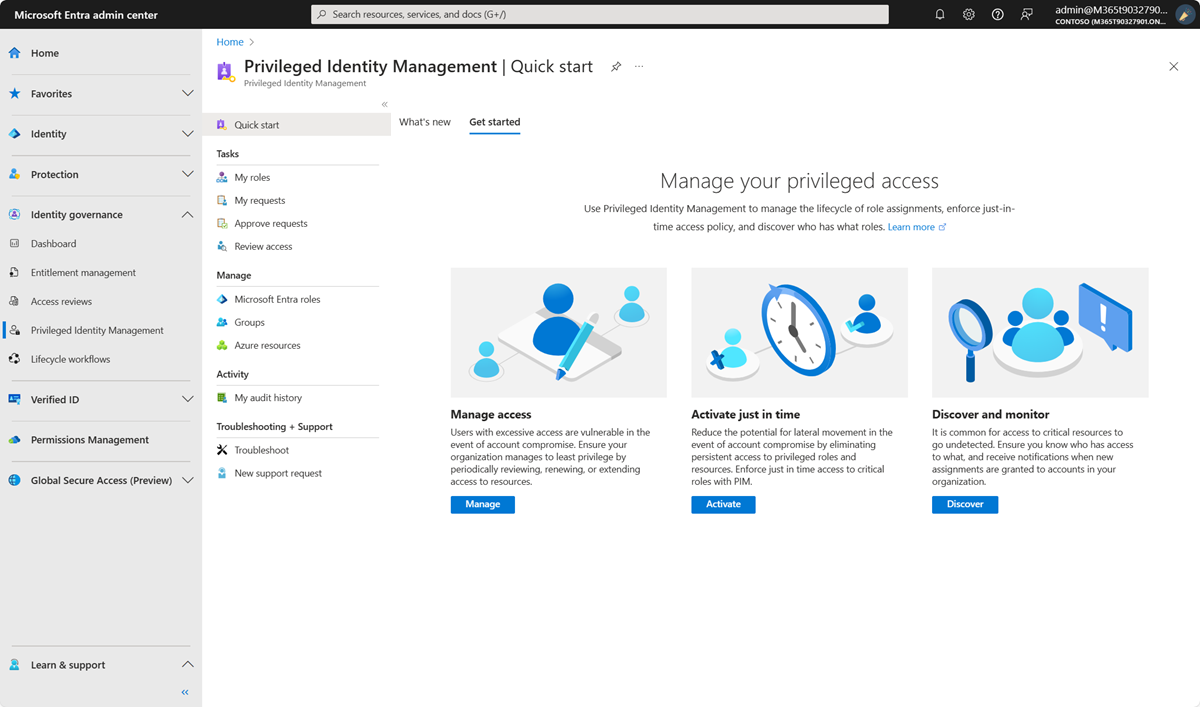

Depois de configurar o Privileged Identity Management, você verá as opções Tarefas, Gerenciar e Atividade no menu de navegação à esquerda. Como administrador, você escolherá entre as opções, como gerenciar funções do Microsoft Entra, gerenciar funções de recursos do Azure ou PIM para Grupos. Ao escolher o que você deseja gerenciar, você verá o conjunto apropriado de opções para essa opção.

Quem pode fazer o quê?

Para as funções do Microsoft Entra no Privileged Identity Management, somente um usuário que está na função de Administrador de funções com privilégios ou Administrador global pode gerenciar atribuições para outros administradores. Os Administradores globais, os Administradores de segurança, os Leitores globais e os Leitores de segurança também podem exibir as atribuições às funções do Microsoft Entra no Privileged Identity Management.

Para as funções de recursos do Azure no Privileged Identity Management, somente um Administrador de Assinatura, um Proprietário de Recurso ou um Administrador de Acesso de Usuário de um recurso podem gerenciar as atribuições a outros administradores. Por padrão, os usuários que são Administradores de funções com privilégios, Administradores da segurança ou Leitores de segurança não têm acesso para exibir as atribuições às funções de recurso do Azure no Privileged Identity Management.

Terminologia

Para entender melhor o Privileged Identity Management e a documentação dele, examine os termos a seguir.

| Termo ou conceito | Categoria de atribuição de função | Descrição |

|---|---|---|

| qualificado | Type | Uma atribuição de função que requer que um usuário execute uma ou mais ações para usá-la. Se um usuário se qualificou para uma função, isso significa que ele poderá ativá-la quando precisar executar tarefas privilegiadas. Não há nenhuma diferença no modo de acesso concedido a uma pessoa com uma atribuição de função permanente em comparação com uma qualificada. A única diferença é que algumas pessoas não precisam desse acesso o tempo todo. |

| ativo | Type | Uma atribuição de função que não requer que um usuário execute nenhuma ação para usar a função. Usuários atribuídos como ativos têm os privilégios atribuídos à função. |

| ativar | O processo de execução de uma ou mais ações a fim de usar uma função para a qual um usuário está qualificado. As ações podem incluir a execução de uma verificação de autenticação multifator (MFA), o fornecimento de uma justificativa comercial ou a solicitação de aprovação de aprovadores designados. | |

| atribuída | Estado | Um usuário que tem uma atribuição de função ativa. |

| ativada | Estado | Um usuário que tem uma atribuição de função qualificada, executou as ações para ativar a função e agora está ativo. Depois de ativada, o usuário poderá usar a função por um período pré-configurado antes de precisar ativá-la novamente. |

| qualificada permanentemente | Duration | Uma atribuição de função em que um usuário sempre está qualificado para ativar a função. |

| permanentemente ativa | Duration | Uma atribuição de função em que um usuário sempre pode usar a função sem executar nenhuma ação. |

| tempo associado qualificado | Duração | Uma atribuição de função em que um usuário está qualificado para ativar a função somente na data de início e término especificada. |

| tempo associado ativo | Duração | Uma atribuição de função em que um usuário pode usar determinada função somente na data de início e término especificada. |

| Acesso JIT (Just-In-Time) | Um modelo no qual os usuários recebem permissões temporárias para executar tarefas privilegiadas, o que impede que usuários mal-intencionados ou não autorizados obtenham acesso após a expiração das permissões. O acesso é concedido somente quando os usuários precisam dele. | |

| princípio de acesso de privilégios mínimos | Uma prática de segurança recomendada na qual todos os usuários recebem apenas os privilégios mínimos necessários para realizar as tarefas que estão autorizados a executar. Essa prática minimiza o número de Administradores Globais usando funções de administrador específicas para determinados cenários. |

Visão geral da atribuição de função

As atribuições de função do PIM fornecem um modo seguro de conceder acesso aos recursos em sua organização. Esta seção descreve o processo de atribuição. Ele inclui atribuir funções aos membros, ativar atribuições, aprovar ou negar solicitações, estender e renovar atribuições.

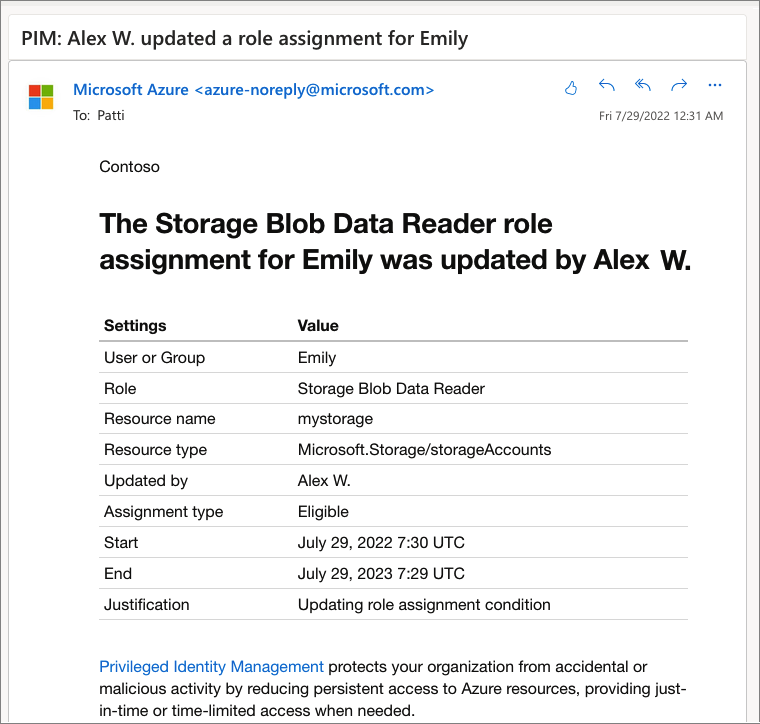

O PIM irá mantê-lo informado, enviando notificações de email a você e outros participantes. Além disso, esses emails podem incluir links para tarefas relevantes como ativar, aprovar ou negar uma solicitação.

A captura de tela a seguir mostra uma mensagem de email enviada pelo PIM. O email informa a Patti que Alex atualizou uma atribuição de função para Emily.

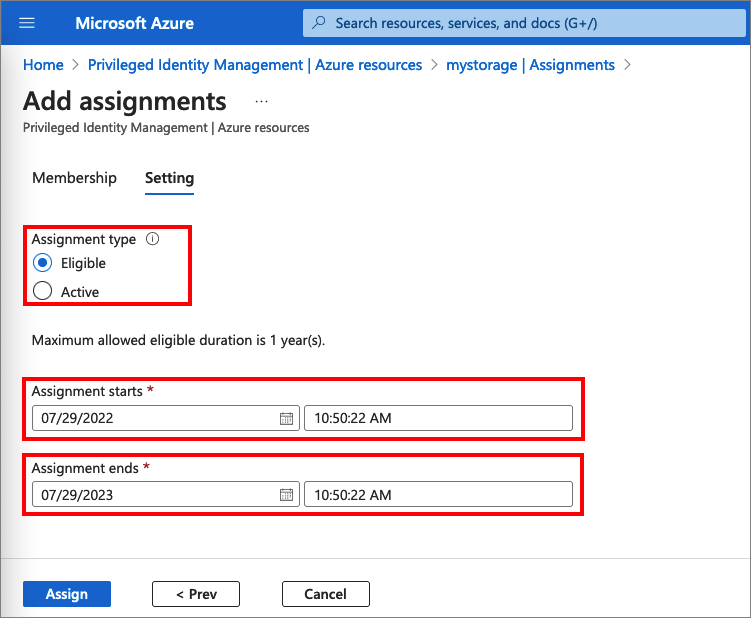

Atribuir

O processo de atribuição começa atribuindo funções aos membros. Para conceder acesso a um recurso, o administrador atribui funções a usuários, grupos, entidades de serviço ou identidades gerenciadas. A atribuição inclui os seguintes dados:

- Os membros ou proprietários para realizar a atribuição da função.

- O escopo da atribuição. O escopo limita a função atribuída a um determinado conjunto de recursos.

- O tipo de atribuição

- Atribuições Qualificadas exigem que o membro da função execute uma ação para usar a função. As ações podem incluir ativação ou solicitação de aprovação de aprovadores designados.

- Atribuições ativas não exigem que o membro execute qualquer ação para usar a função. Membros atribuídos como ativos têm os privilégios atribuídos à função.

- A duração da atribuição, usando datas de início e de término ou permanentes. Para atribuições qualificadas, os membros podem ativar ou solicitar aprovação durante as datas de início e de término. Para atribuições ativas, os membros podem usar a função de atribuição durante esse período.

A captura de tela a seguir mostra como o administrador atribui uma função aos membros.

Para obter mais informações, confira os seguintes artigos: Atribuir funções do Microsoft Entra, Atribuir funções de recurso do Azure e Atribuir qualificação para um PIM para Grupos

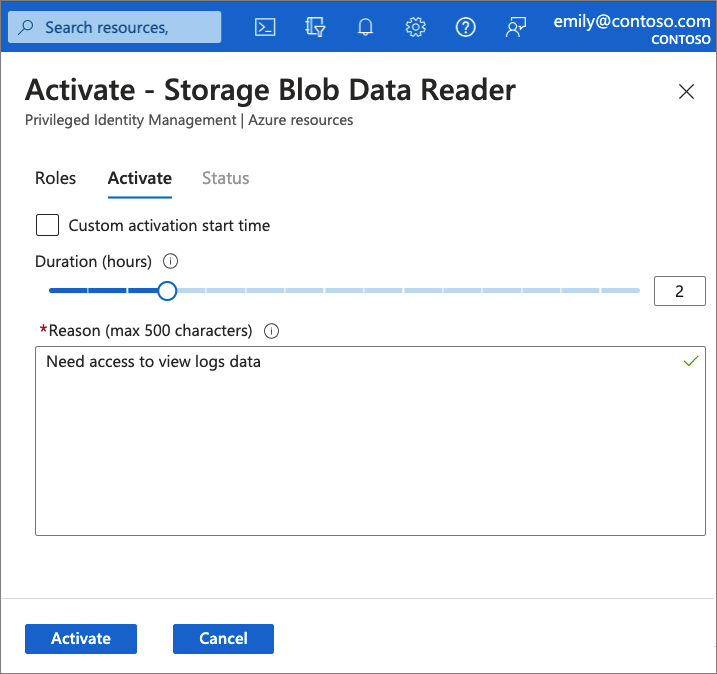

Activate

Se os usuários tiverem sido qualificados para uma função, eles deverão ativar a atribuição de função antes de usar a função. Para ativar a função, os usuários selecionam a duração de ativação específica dentro do máximo (configurado pelos administradores) e o motivo da solicitação de ativação.

A captura de tela a seguir mostra como os membros ativam a função por tempo limitado.

Se a função exigir aprovação para ser ativada, uma notificação será exibida no canto superior direito do navegador do usuário informando que a solicitação está com a aprovação pendente. Se uma aprovação não for necessária, o membro poderá começar a usar a função.

Para obter mais informações, confira os seguintes artigos: Ativar funções do Microsoft Entra, Ativar minhas funções de recurso do Azure e Ativar minhas funções do PIM para Grupos

Aprovar ou negar

Os aprovadores delegados recebem notificações por email quando uma solicitação de função está com a aprovação pendente. Os aprovadores podem exibir, aprovar ou negar essas solicitações pendentes no PIM. Depois que a solicitação for aprovada, o membro poderá começar a usar a função. Por exemplo, se um usuário ou grupo foi atribuído com a função Contribuição a um grupo de recursos, eles poderão gerenciar esse grupo de recursos específico.

Para obter mais informações, confira os seguintes artigos: Aprovar ou negar solicitações para funções do Microsoft Entra , Aprovar ou negar solicitações para funções de recurso do Azure e Aprovar solicitações de ativação para o PIM para Grupos

Estender e renovar atribuições

Depois que os administradores configurarem atribuições de proprietário ou de membro associadas ao tempo, a primeira pergunta que você pode fazer é: o que acontecerá se uma atribuição expirar? Nesta nova versão, fornecemos duas opções para esse cenário:

- Estender – quando uma atribuição de função se aproxima do vencimento, o usuário pode usar o Privileged Identity Management para solicitar uma extensão para a atribuição de função

- Renovar – quando uma atribuição de função já expirou, o usuário pode usar o Privileged Identity Management para solicitar uma renovação da atribuição de função

As duas ações iniciadas pelo usuário exigem uma aprovação de um Administrador global ou de um Administrador de funções com privilégios. Os administradores não precisam se preocupar com o gerenciamento de expirações. Você pode apenas aguardar até que as solicitações de extensão ou renovação cheguem para uma simples aprovação ou recusa.

Para obter mais informações, confira os seguintes artigos: Estender ou renovar atribuições de função do Microsoft Entra, Estender ou renovar atribuições de função de recurso do Azure e Estender ou renovar atribuições do PIM para Grupos

Cenários

O PIM dá suporte aos seguintes cenários:

Permissões do Administrador de funções com privilégios

- Habilitar a aprovação para funções específicas

- Especificar usuários ou grupos aprovadores para aprovar solicitações

- Exibir o histórico de solicitações e aprovações de todas as funções com privilégios

Permissões do aprovador

- Exibir as aprovações pendentes (solicitações)

- Aprovar ou rejeitar solicitações de elevação de função (única e em massa)

- Fornecer uma justificativa para minha aprovação ou rejeição

Permissões de usuário de função qualificado

- Solicitar a ativação de uma função que exige aprovação

- Exibir o status de sua solicitação a ser ativada

- Concluir sua tarefa no Microsoft Entra ID caso a ativação tenha sido aprovada

APIs do Microsoft Graph

Você pode usar o Privileged Identity Management programaticamente por meio das seguintes APIs do Microsoft Graph: