Tutorial – personalizar mapeamentos de atributos de provisionamento de usuário para aplicativos SaaS no Microsoft Entra ID

A ID do Microsoft Entra fornece suporte para o provisionamento de usuário para aplicativos SaaS que não são da Microsoft, como Salesforce, G Suite e outros. Se você habilitar o provisionamento de usuário para um aplicativo SaaS não Microsoft, o Centro de administração do Microsoft Entra controlará seus valores de atributo por meio de mapeamentos de atributo.

Antes de começar, verifique se você está familiarizado com os conceitos de gerenciamento de aplicativo e de SSO (logon único). Confira os seguintes links:

- Série de início rápido sobre gerenciamento de aplicativos no Microsoft Entra ID

- O que é SSO (logon único)?

Há um conjunto pré-configurado de atributos e mapeamentos de atributos entre objetos de usuário do Microsoft Entra e cada objeto de usuário do aplicativo SaaS. Alguns aplicativos gerenciam outros tipos de objetos em conjunto com os Usuários, como Grupos.

Você pode personalizar mapeamentos de atributo padrão de acordo com suas necessidades comerciais. Sendo assim, você pode alterar ou excluir mapeamentos de atributos existentes ou criar mapeamentos.

Observação

Além de configurar mapeamentos de atributos por meio da interface do Microsoft Entra, você pode revisar, fazer download e editar a representação JSON do seu esquema.

Editar mapeamentos de atributos de usuário

Siga estas etapas para acessar o recurso Mapeamentos do provisionamento de usuário:

Entre no Centro de administração do Microsoft Entra pelo menos como um Administrador de Aplicativo.

Navegue até Identidade>Aplicativos>Aplicativos empresariais.

É mostrada uma lista com todos os aplicativos configurados, incluindo aplicativos que foram adicionados da galeria.

Selecione qualquer aplicativo para carregar o painel de gerenciamento dele, no qual é possível ver relatórios e gerenciar configurações do aplicativo.

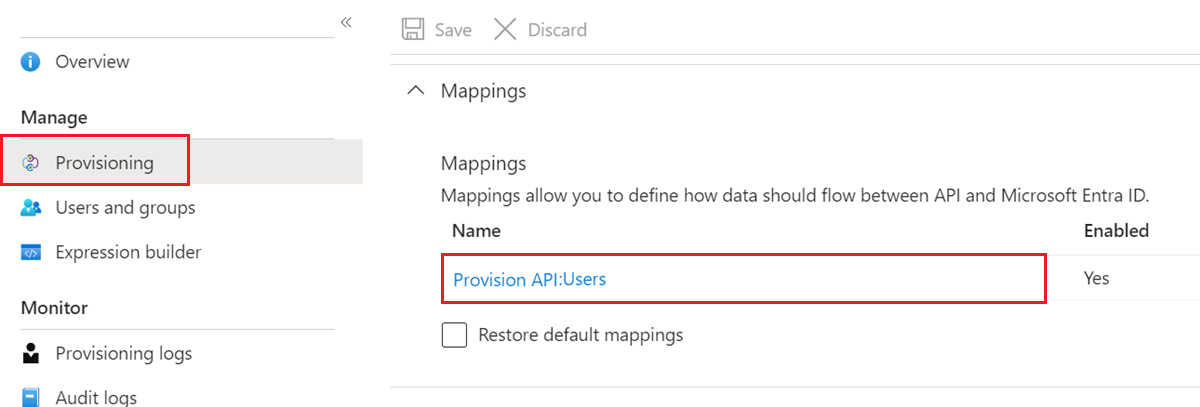

Selecione Provisionamento para gerenciar as configurações de provisionamento de conta do usuário no aplicativo selecionado.

Expanda Mapeamentos para ver e editar os atributos de usuário que fluem entre o Microsoft Entra ID e o aplicativo de destino. Quando o aplicativo de destino tem suporte, esta seção oferece a opção de configurar o provisionamento de grupos e de contas de usuário.

Selecione uma configuração de Mapeamentos para abrir a tela Mapeamento de Atributos relacionada. Os aplicativos SaaS exigem que determinados mapeamentos de atributo funcionem corretamente. Para os atributos necessários, o recurso Excluir não está disponível.

Nesta captura de tela, você pode ver que o atributo Nome de usuário de um objeto gerenciado no Salesforce é preenchido com o valor userPrincipalName do Objeto do Microsoft Entra vinculado.

Observação

Limpar a opção Criar não afeta os usuários existentes. Se a opção Criar não estiver selecionada, você não poderá criar usuários.

Selecione um Mapeamento de Atributos existente para abrir a tela Editar Atributo. Aqui, é possível editar e exibir os atributos de usuário que fluem entre o Microsoft Entra ID e o aplicativo de destino.

Noções básicas sobre tipos de mapeamento de atributo

Com mapeamentos de atributo, você controla como os atributos são preenchidos em um aplicativo SaaS não Microsoft. Há quatro tipos diferentes de mapeamento com suporte:

- Direto – o atributo de destino é preenchido com o valor de um atributo do objeto vinculado no Microsoft Entra ID.

- Constante – o atributo de destino é populado com uma cadeia de caracteres especificada por você.

- Expressão – o atributo de destino é preenchido com base no resultado de uma expressão de script. Para obter mais informações sobre as expressões, confira Escrever expressões para mapeamentos de atributo no Microsoft Entra ID.

- Nenhum – o atributo de destino é deixado inalterado. No entanto, se o atributo de destino estiver sempre vazio, ele será preenchido com o valor padrão que você especificar.

Em conjunto com esses quatro tipos básicos, os mapeamentos de atributos personalizados dão suporte ao conceito de atribuição de um valor padrão opcional. A atribuição de valor padrão assegura que o atributo de destino seja preenchido com um valor quando não há um no Microsoft Entra ID nem no objeto de destino. A configuração mais comum é deixar isso em branco. Para obter mais informações sobre o mapeamento de atributos, confira Como funciona o Provisionamento de Aplicativos no Microsoft Entra ID.

Noções básicas de propriedades de mapeamento de atributo

Na seção anterior, você foi apresentado à propriedade do tipo de mapeamento de atributos. Além dessa propriedade, os mapeamentos de atributos também dão suporte aos seguintes atributos:

- Atributo de origem – o atributo de usuário do sistema de origem (exemplo: Microsoft Entra ID).

- Atributo de destino – o atributo de usuário no sistema de destino (exemplo: ServiceNow).

- Valor padrão se nulo (opcional) - O valor que é passado para o sistema de destino se o atributo de origem for nulo. Essa valor é provisionado apenas quando um usuário for criado. O "valor padrão quando nulo" não será provisionado ao atualizar um usuário existente. Por exemplo, adicione um valor padrão para o cargo, ao criar um usuário, com a expressão :

Switch(IsPresent([jobTitle]), "DefaultValue", "True", [jobTitle]). Para obter mais informações sobre expressões, confira Referência para escrever expressões para mapeamentos de atributo no Microsoft Entra ID. - Corresponder objetos usando este atributo – se esse mapeamento deve ser usado para identificar com exclusividade usuários entre os sistemas de origem e destino. Usado em

userPrincipalNameou atributo de email na ID do Microsoft Entra e mapeado para um campo de nome de usuário em um aplicativo de destino. - Precedência de correspondência – vários atributos de correspondência podem ser definidos. Quando houver vários, os atributos serão avaliados na ordem definida por esse campo. Assim que uma correspondência for encontrada, mais nenhum atributo correspondente será avaliado. Embora você possa definir tantos atributos correspondentes quantos desejar, considere se os atributos que está usando como correspondentes são verdadeiramente exclusivos e se precisam ser atributos correspondentes. Normalmente, os clientes têm um ou dois atributos correspondentes em sua configuração.

- Aplique o mapeamento.

- Sempre – aplicar esse mapeamento nas ações de atualização e de criação de usuário.

- Somente durante a criação – aplicar esse mapeamento somente a ações de criação de usuário.

Usuários correspondentes nos sistemas de origem e destino

O serviço de provisionamento do Microsoft Entra pode ser implantado em cenários "green field" (em que os usuários não existem no sistema de destino) e em cenários "brownfield" (em que os usuários já existem no sistema de destino). Para dar suporte aos dois cenários, o serviço de provisionamento usa o conceito de atributos correspondentes. Os atributos correspondentes permitem que você determine como identificar de maneira exclusiva um usuário na origem e faça a correspondência com o usuário no destino. Como parte do planejamento de sua implantação, defina o atributo que pode ser usado para identificar de maneira exclusiva um usuário nos sistemas de origem e destino. Aspectos a considerar:

- Atributos correspondentes devem ser exclusivos: os clientes costumam usar atributos como userPrincipalName, email ou a ID do objeto como o atributo correspondente.

- Vários atributos podem ser usados como atributos correspondentes: você pode definir vários atributos a serem avaliados ao fazer a correspondência entre os usuários, bem como a ordem em que eles são avaliados (precedência de correspondência na interface do usuário). Se, por exemplo, você definir três atributos como correspondentes e um usuário for considerado correspondente com exclusividade após avaliar os dois primeiros atributos, o serviço não avaliará o terceiro. O serviço avalia os atributos correspondentes na ordem especificada e interrompe a avaliação quando uma correspondência é encontrada.

- O valor na origem e no destino não precisa corresponder exatamente: O valor no destino pode ser uma função do valor na origem. Sendo assim, é possível ter o atributo emailAddress na origem e userPrincipalName no destino, bem como fazer a correspondência com uma função do atributo emailAddress que substitui alguns caracteres por um valor constante.

- Não há suporte para correspondência baseada em uma combinação de atributos: A maioria dos aplicativos não dá suporte a consultas baseadas em duas propriedades. Portanto, não é possível fazer a correspondência com base em uma combinação de atributos. É possível avaliar propriedades únicas em sequência.

- Todos os usuários precisam ter um valor para pelo menos um atributo correspondente: se você definir um atributo correspondente, todos os usuários precisarão ter um valor para esse atributo no sistema de origem. Por exemplo, se você definir userPrincipalName como o atributo correspondente, todos os usuários precisarão ter um userPrincipalName. Se você definir vários atributos correspondentes (por exemplo, a extensionAttribute1 e o email), nem todos os usuários precisarão ter o mesmo atributo correspondente. Um usuário poderia ter extensionAttribute1 e não ter email, enquanto outro usuário poderia ter email e não ter extensionAttribute1.

- O aplicativo de destino deve dar suporte à filtragem no atributo correspondente: os desenvolvedores de aplicativos permitem filtrar um subconjunto de atributos em sua API de usuário ou de grupo. Para aplicativos na galeria, garantimos que o mapeamento de atributos padrão use um atributo no qual a API do aplicativo de destino dá suporte à filtragem. Ao alterar o atributo de correspondência padrão para o aplicativo de destino, verifique a documentação da API não Microsoft para garantir que o atributo possa ser filtrado.

Editar mapeamentos de atributos de grupo

Um número selecionado de aplicativos, como ServiceNow, Box e G Suite, dá suporte à capacidade de provisionar objetos de grupo e de usuário. Objetos de Grupo podem conter propriedades do grupo, como nomes de exibição e aliases de email, bem como os membros do grupo.

O provisionamento de grupo pode, opcionalmente, ser habilitado ou desabilitado selecionando o mapeamento de grupo em Mapeamentos e configurando Habilitado como a opção desejada na tela Mapeamento de Atributos.

Os atributos provisionados como parte dos objetos de Grupo podem ser personalizados da mesma maneira como os objetos de Usuário, como descrito anteriormente.

Dica

O provisionamento dos objetos de grupo (propriedades e membros) é um conceito distinto de atribuir grupos para um aplicativo. É possível atribuir um grupo a um aplicativo, mas somente provisionar os objetos de usuário contidos no grupo. O provisionamento de objetos de grupo completos não é necessário para usar grupos em atribuições.

Editando a lista de atributos com suporte

Os atributos de usuário que têm suporte para um determinado aplicativo são pré-configurados. As APIs de gerenciamento do usuário da maioria dos aplicativos não têm suporte para a descoberta de esquema. Portanto, o serviço de provisionamento do Microsoft Entra não é capaz de gerar dinamicamente a lista de atributos com suporte fazendo chamadas para o aplicativo.

No entanto, alguns aplicativos dão suporte a atributos personalizados e o serviço de provisionamento do Microsoft Entra pode ler e gravar em atributos personalizados. Para inserir suas definições no Centro de administração do Microsoft Entra, marque a caixa de seleção Mostrar opções avançadas na parte inferior da tela Mapeamento de Atributos e, em seguida, selecione Editar lista de atributos para seu aplicativo.

Os aplicativos e sistemas que dão suporte à personalização da lista de atributos incluem:

- Salesforce

- ServiceNow

- Workday para Active Directory/Workday para Microsoft Entra ID

- SuccessFactors para Active Directory/SuccessFactors para Microsoft Entra ID

- Há suporte para a ID do Microsoft Entra (atributos padrão da API do Graph da ID do Microsoft Entra e extensões de diretório personalizado). Para obter mais informações sobre como criar extensões, confira Sincronizando atributos de extensão para Provisionamento de Aplicativos do Microsoft Entra e Problemas conhecidos para provisionamento no Microsoft Entra ID

- Aplicativos que dão suporte ao System for Cross-domain Identity (SCIM) 2.0

- O Microsoft Entra ID dá suporte ao write-back para Workday ou SuccessFactors para metadados XPATH e JSONPath. O Microsoft Entra ID não dá suporte a novos atributos do Workday ou SuccessFactors não incluídos no esquema padrão

Observação

A edição da lista de atributos com suportes só é recomendada para administradores que personalizaram o esquema de aplicativos e sistemas, bem como têm conhecimento em primeira mão de como seus atributos personalizados foram definidos ou se um atributo de origem não for exibido automaticamente na interface do usuário do Centro de administração do Microsoft Entra. Às vezes, isso requer familiaridade com as APIs e as ferramentas dos desenvolvedores fornecidas por um aplicativo ou sistema. A capacidade de editar a lista de atributos compatíveis está bloqueada por padrão, mas os clientes podem habilitar a funcionalidade navegando até a seguinte URL: https://portal.azure.com/?Microsoft_AAD_Connect_Provisioning_forceSchemaEditorEnabled=true. Em seguida, acesse seu aplicativo para exibir a lista de atributos.

Observação

Quando um atributo de extensão de diretório no Microsoft Entra ID não aparece automaticamente na lista suspensa de mapeamento de atributos, você pode adicioná-lo manualmente à "lista de atributos do Microsoft Entra". Ao adicionar manualmente atributos de extensão do Microsoft Entra ao seu aplicativo de provisionamento, observe que os nomes de atributo de extensão de diretório diferenciam maiúsculas de minúsculas. Por exemplo: se você tiver um atributo de extensão de diretório chamado extension_53c9e2c0exxxxxxxxxxxxxxxx_acmeCostCenter, insira-o no mesmo formato definido no diretório. Não há suporte para o provisionamento de atributos de extensão de diretório com valores múltiplos.

Quando você está editando a lista de atributos com suporte, as seguintes propriedades são fornecidas:

- Nome - O nome do sistema do atributo, conforme definido no esquema do objeto de destino.

- Tipo – o tipo de dados que o atributo armazena, conforme definido no esquema do objeto de destino, que pode ser um dos seguintes.

- Binário - O atributo contém dados binários.

- Booliano - O atributo contém um valor Verdadeiro ou Falso.

- DateTime - O atributo contém uma cadeia de caracteres de data.

- Número inteiro - O atributo contém um número inteiro.

- Referência - O atributo contém uma ID que faz referência a um valor armazenado em outra tabela no aplicativo de destino.

- Cadeia de caracteres - O atributo contém uma cadeia de caracteres de texto.

- Chave primária? – Se o atributo é definido como um campo de chave primária no esquema do objeto de destino.

- Necessário? – Se o atributo precisa ser preenchido no aplicativo ou no sistema de destino.

- Vários valores? – Se o atributo dá suporte para vários valores.

- Diferenciar maiúsculas e minúsculas? – Se os valores dos atributos são avaliados com diferenciação de maiúsculas e minúsculas.

- Expressão API – não usar, a menos que instruído a fazer isso pela documentação de um conector de provisionamento específico (como o Workday).

- Atributo do Objeto Referenciado – se for um atributo de Tipo de referência, esse menu permitirá que você selecione a tabela e o atributo no aplicativo de destino que contém o valor associado ao atributo. Por exemplo, se você tiver um atributo chamado "Departamento" cujo valor armazenado faz referência a um objeto em uma tabela "Departamentos" separada, você selecionará

Departments.Name. As tabelas de referência e os campos de ID primários com suporte para um determinado aplicativo são pré-configurados e não podem ser editados usando o Centro de administração do Microsoft Entra. No entanto, você pode editá-los usando a API do Microsoft Graph.

Provisionar um atributo de extensão personalizado para um aplicativo em conformidade com SCIM

A RFC (Solicitação scim para comentários) define um esquema de usuário e grupo principal, ao mesmo tempo em que permite extensões ao esquema para atender às necessidades do aplicativo. Para adicionar um atributo personalizado a um aplicativo SCIM:

- Entre no Centro de administração do Microsoft Entra pelo menos como um Administrador de Aplicativo.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais.

- Selecione seu aplicativo e, em seguida, Provisionamento.

- Em Mapeamentos, selecione o objeto (usuário ou grupo) para o qual deseja adicionar um atributo personalizado.

- Na parte inferior da página, selecione Mostrar opções avançadas.

- Selecione Editar lista de atributos do AppName.

- Na parte inferior da lista de atributos, insira informações sobre o atributo personalizado nos campos fornecidos. Em seguida, selecione Adicionar Atributo.

Para aplicativos SCIM, o nome do atributo deve seguir o padrão mostrado no exemplo. O "CustomExtensionName" e o "CustomAttribute" podem ser personalizados de acordo com os requisitos do seu aplicativo, por exemplo: urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User:CustomAttribute

Essas instruções são aplicáveis somente a aplicativos habilitados para o SCIM. Aplicativos como o ServiceNow e o Salesforce não são integrados ao Microsoft Entra ID usando o SCIM e, portanto, não exigem esse namespace específico ao adicionar um atributo personalizado.

Atributos personalizados não podem ser atributos de referência, nem atributos com vários valores e com tipo complexo. Atualmente, atributos de extensão com vários valores e com tipo complexo personalizados têm suporte apenas nos aplicativos na galeria. O cabeçalho de esquema de extensão personalizado é omitido no exemplo, pois ele não é enviado em solicitações do cliente SCIM do Microsoft Entra.

Exemplo de representação de um usuário com um atributo de extensão:

{

"schemas":[

"urn:ietf:params:scim:schemas:core:2.0:User",

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User"

],

"userName":"bjensen",

"id": "48af03ac28ad4fb88478",

"externalId":"bjensen",

"name":{

"formatted":"Ms. Barbara J Jensen III",

"familyName":"Jensen",

"givenName":"Barbara"

},

"urn:ietf:params:scim:schemas:extension:enterprise:2.0:User": {

"employeeNumber": "701984",

"costCenter": "4130",

"organization": "Universal Studios",

"division": "Theme Park",

"department": "Tour Operations",

"manager": {

"value": "26118915-6090-4610-87e4-49d8ca9f808d",

"$ref": "../Users/26118915-6090-4610-87e4-49d8ca9f808d",

"displayName": "John Smith"

}

},

"urn:ietf:params:scim:schemas:extension:CustomExtensionName:2.0:User": {

"CustomAttribute": "701984",

},

"meta": {

"resourceType": "User",

"created": "2010-01-23T04:56:22Z",

"lastModified": "2011-05-13T04:42:34Z",

"version": "W\/\"3694e05e9dff591\"",

"location": "https://example.com/v2/Users/00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

}

Provisionar uma função para um aplicativo SCIM

Use as etapas no exemplo para provisionar funções de aplicativo para um usuário em seu aplicativo. A descrição é específica para aplicativos SCIM personalizados. Para aplicativos da galeria, como o Salesforce e o ServiceNow, use os mapeamentos de funções predefinidos. Os marcadores descrevem como transforma o atributo AppRoleAssignments no formato esperado pelo aplicativo.

- O mapeamento de um appRoleAssignment no Microsoft Entra ID para uma função em seu aplicativo requer que você transforme o atributo usando uma expressão. O atributo appRoleAssignment não deve ser mapeado diretamente para um atributo de função sem usar uma expressão para analisar os detalhes da função.

Observação

Ao provisionar funções de aplicativos empresariais, o padrão SCIM define atributos de função de usuário corporativo de forma diferente. Para obter mais informações, consulte Desenvolver e planejar o provisionamento para um ponto de extremidade de SCIM no Microsoft Entra ID.

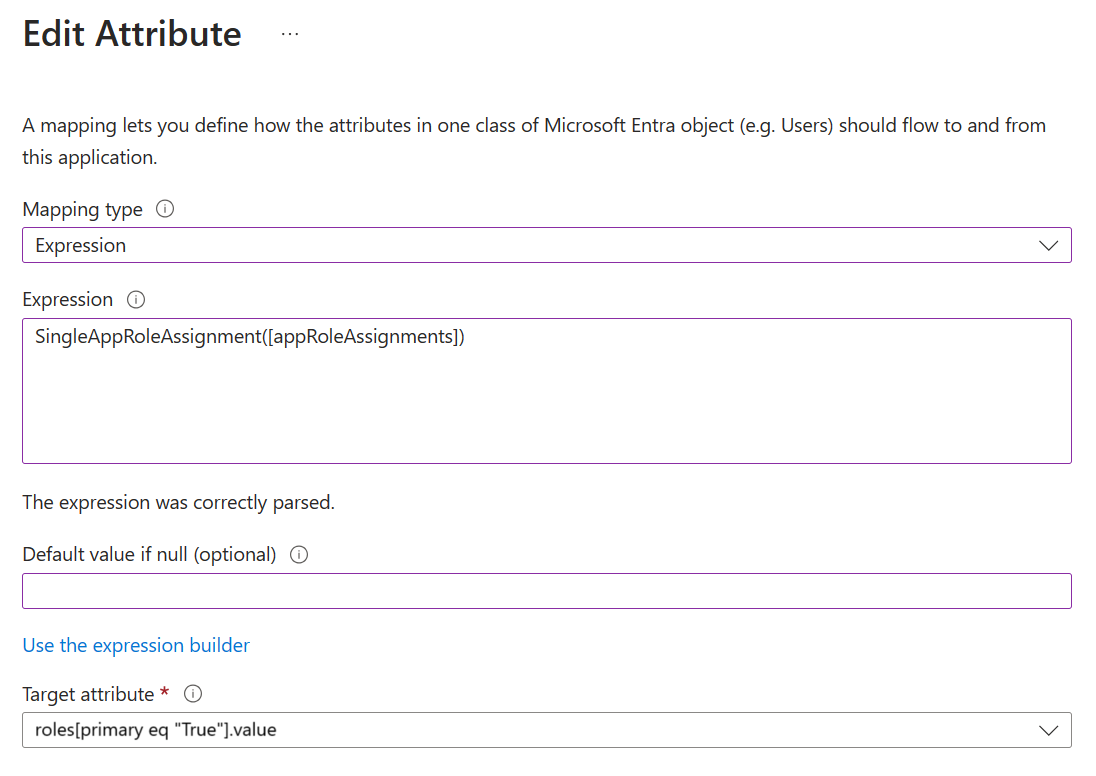

SingleAppRoleAssignment

Quando usar: use a expressão SingleAppRoleAssignment para provisionar uma só função para um usuário e para especificar a função primária.

Como configurar: use as etapas descritas para navegar até a página de mapeamentos de atributo e use a expressão SingleAppRoleAssignment para mapear o atributo de funções. Há três atributos de função para escolher (roles[primary eq "True"].display, roles[primary eq "True"].type e roles[primary eq "True"].value). Você pode optar por incluir qualquer um dos atributos de função (ou todos eles) em seus mapeamentos. Se quiser incluir mais de um, basta adicionar um novo mapeamento e incluí-lo como o atributo de destino.

Aspectos a considerar

- Verifique se várias funções não estão atribuídas a um usuário. Não há nenhuma garantia de qual função é provisionada.

- Verifique o atributo

SingleAppRoleAssignments. O atributo não é compatível com o escopo de configuração paraSync All users and groups.

Solicitação de exemplo (POST)

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User"

],

"externalId": "alias",

"userName": "alias@contoso.OnMicrosoft.com",

"active": true,

"displayName": "First Name Last Name",

"meta": {

"resourceType": "User"

},

"roles": [{

"primary": true,

"type": "WindowsAzureActiveDirectoryRole",

"value": "Admin"

}

]}

Exemplo de saída (PATCH)

"Operations": [

{

"op": "Add",

"path": "roles",

"value": [{

"value": "{\"id\":\"06b07648-ecfe-589f-9d2f-6325724a46ee\",\"value\":\"25\",\"displayName\":\"Role1234\"}"

}

]

}]

Os formatos de solicitação no PATCH e no POST são diferentes. Para garantir que o POST e o PATCH sejam enviados no mesmo formato, você pode usar o sinalizador de recurso descrito aqui.

AppRoleAssignmentsComplex

Quando usar: use a expressão AppRoleAssignmentsComplex para provisionar várias funções para um usuário. Como configurar: edite a lista de atributos com suporte conforme descrito para incluir um novo atributo para as funções:

Em seguida, use a expressão AppRoleAssignmentsComplex para mapear o atributo de função personalizada, conforme mostrado na imagem:

Aspectos a considerar

- Todas as funções são provisionadas como primary = false.

- O atributo

idnão é necessário em funções SCIM. Use o atributovalueem vez disso. Por exemplo, se o atributovaluecontiver o nome ou o identificador da função, use-o para provisionar a função. Você pode usar o sinalizador de recurso aqui para corrigir o problema do atributo de ID. No entanto, depender apenas do atributo value nem sempre é suficiente; por exemplo, se houver várias funções com o mesmo nome ou identificador. Em determinados casos, é necessário usar o atributo id para provisionar corretamente a função

Limitações

- AppRoleAssignmentsComplex não é compatível com o escopo "Sincronizar todos os usuários e grupos."

Solicitação de exemplo (POST)

{

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:User"

],

"externalId": "alias",

"userName": "alias@contoso.OnMicrosoft.com",

"active": true,

"displayName": "First Name Last Name",

"meta": {

"resourceType": "User"

},

"roles": [

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"displayName": "Admin",

"value": "Admin"

},

{

"primary": false,

"type": "WindowsAzureActiveDirectoryRole",

"displayName": "User",

"value": "User"

}

]

}

Exemplo de saída (PATCH)

"Operations": [

{

"op": "Add",

"path": "roles",

"value": [

{

"value": "{"id":"06b07648-ecfe-589f-9d2f-6325724a46ee","value":"Admin","displayName":"Admin"}

},

{

"value": "{"id":"06b07648-ecfe-599f-9d2f-6325724a46ee","value":"User","displayName":"User"}

}

]

}

]

AssertiveAppRoleAssignmentsComplex (recomendado para funções complexas)

Quando usar: use AssertiveAppRoleAssignmentsComplex para habilitar a funcionalidade PATCH Replace. Em aplicativos SCIM compatíveis com várias funções, isso garante que as funções removidas no Microsoft Entra ID também sejam removidas no aplicativo de destino. A funcionalidade replace também removerá quaisquer funções adicionais que o usuário tenha que não sejam refletidas no Entra ID

A diferença entre AppRoleAssignmentsComplex e AssertiveAppRoleAssignmentsComplex é o modo da chamada de patch e o efeito no sistema de destino. O primeiro só adiciona PATCH e, portanto, não remove nenhuma função existente no destino. Este último substitui PATCH, que remove as funções no sistema de destino se elas não tiverem sido atribuídas ao usuário no Entra ID.

Como configurar: edite a lista de atributos com suporte conforme descrito para incluir um novo atributo para as funções:

Em seguida, use a expressão AssertiveAppRoleAssignmentsComplex para mapear para o atributo de função personalizado, conforme mostrado na imagem:

Aspectos a considerar

- Todas as funções são provisionadas como primary = false.

- O atributo

idnão é necessário em funções SCIM. Use o atributovalueem vez disso. Por exemplo, se o atributovaluecontiver o nome ou o identificador da função, use-o para provisionar a função. Você pode usar o sinalizador de recurso aqui para corrigir o problema do atributo de ID. No entanto, depender apenas do atributo value nem sempre é suficiente; por exemplo, se houver várias funções com o mesmo nome ou identificador. Em determinados casos, é necessário usar o atributo id para provisionar corretamente a função

Limitações

- AssertiveAppRoleAssignmentsComplex não é compatível com o escopo de configuração "Sincronizar todos os usuários e grupos".

Solicitação de exemplo (POST)

{"schemas":["urn:ietf:params:scim:schemas:core:2.0:User"],

"externalId":"contoso",

"userName":"contoso@alias.onmicrosoft.com",

"active":true,

"roles":[{

"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"User",

"value":"User"},

{"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"Test",

"value":"Test"}],

}

Exemplo de saída (PATCH)

{"schemas":["urn:ietf:params:scim:api:messages:2.0:PatchOp"],

"Operations":[{

"op":"replace",

"path":"roles",

"value":[{

"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"User",

"value":"User"},

{"primary":false,

"type":"WindowsAzureActiveDirectoryRole",

"display":"Test",

"value":"Test"}

]

}

]

}

Provisionar um atributo com vários valores

Determinados atributos, como phoneNumbers e emails, são atributos de vários valores em que você precisa especificar diferentes tipos de números de telefone ou emails. Use a expressão para atributos com vários valores. Ela permite que você especifique o tipo de atributo e o mapeie para o atributo de usuário com valor correspondente no Microsoft Entra.

phoneNumbers[type eq "work"].valuephoneNumbers[type eq "mobile"].valorphoneNumbers[type eq "fax"].value"phoneNumbers": [ { "value": "555-555-5555", "type": "work" }, { "value": "555-555-5555", "type": "mobile" }, { "value": "555-555-5555", "type": "fax" } ]

Restaurando os atributos padrão e mapeamentos de atributos

Caso precise recomeçar e redefinir os mapeamentos existentes para o estado padrão, marque a caixa de seleção Restaurar os mapeamentos padrão e salve a configuração. Isso define todos os mapeamentos e filtros de escopo como se o aplicativo tivesse sido adicionado ao seu locatário do Microsoft Entra da galeria de aplicativos.

A seleção dessa opção força uma ressincronização de todos os usuários enquanto o serviço de provisionamento estiver em execução.

Importante

É altamente recomendável que o Status de provisionamento seja definido como Desativado antes de invocar essa opção.

O que você deve saber

- O Microsoft Entra ID fornece uma implementação muito eficiente de um processo de sincronização. Em um ambiente inicializado, apenas os objetos que precisam de atualização são processados durante um ciclo de sincronização.

- Atualizar mapeamentos de atributo afeta o desempenho de um ciclo de sincronização. Uma atualização a uma configuração de mapeamento de atributo exige que todos os objetos gerenciados sejam reavaliados.

- Uma melhor prática recomendada é manter o número de alterações consecutivas em seus mapeamentos de atributos ao mínimo.

- Atualmente, não há suporte para a adição de um atributo de foto a ser provisionado para um aplicativo, pois não é possível especificar o formato para sincronizar a foto. Solicite o recurso no UserVoice.

- O atributo

IsSoftDeletedgeralmente faz parte dos mapeamentos padrão de um aplicativo.IsSoftdeletedpode ser verdadeiro em um de quatro cenários: 1) O usuário está fora do escopo por não estar atribuído ao aplicativo. 2) O usuário está fora do escopo por não atender a um filtro de escopo. 3) O usuário é excluído suavemente na ID do Microsoft Entra. 4) A propriedadeAccountEnabledé definida como false no usuário. Tente manter o atributoIsSoftDeletedem seus mapeamentos de atributo. - O serviço de provisionamento do Microsoft Entra não dá suporte ao provisionamento de valores nulos.

- Normalmente, a chave primária

IDnão deve ser incluída como um atributo de destino nos mapeamentos de atributo. - O atributo de função normalmente precisa ser mapeado usando uma expressão em vez de um mapeamento direto. Para obter mais informações sobre o mapeamento de função, consulte Provisionando uma função para um aplicativo SCIM.

- Embora você possa desabilitar os grupos dos seus mapeamentos, não há suporte para a desabilitação de usuários.

Próximas etapas

- Automatizar o provisionamento/desprovisionamento de usuários para aplicativos SaaS

- Escrevendo expressões para mapeamentos de atributo

- Filtros de escopo para provisionamento de usuários

- Usar o SCIM para habilitar o provisionamento automático de usuários e grupos do Microsoft Entra ID para aplicativos

- Lista de tutoriais sobre como integrar aplicativos SaaS