Ignorar a exclusão de contas de usuário que estão fora do escopo no Microsoft Entra ID

Por padrão, o mecanismo de provisionamento do Microsoft Entra exclui temporariamente ou desabilita usuários que estão fora do escopo. No entanto, para determinados cenários como o Provisionamento de Entrada do Usuário do Workday para o AD, esse comportamento pode não ser o esperado e talvez você queira substituir esse comportamento padrão.

Este artigo descreve como usar a API do Microsoft Graph e o explorador da API do Microsoft Graph para definir o sinalizador SkipOutOfScopeDeletions que controla o processamento de contas que estão fora do escopo.

- Se SkipOutOfScopeDeletions estiver definido como 0 (falso), as contas que saírem do escopo serão desabilitadas no destino.

- Se SkipOutOfScopeDeletions estiver definido como 1 (verdadeiro), as contas que saírem do escopo não serão desabilitadas no destino. Esse sinalizador é definido no nível do Aplicativo de Provisionamento e pode ser configurado usando a API do Graph.

Como essa configuração é amplamente usada com o aplicativo Provisionamento de usuário do Workday para o Active Directory, as etapas a seguir incluem as capturas de tela do aplicativo Workday. No entanto, a configuração também pode ser usada com todos os outros aplicativos, como ServiceNow, Salesforce e Dropbox. Para concluir este procedimento com êxito, você deve primeiro configurar o provisionamento de aplicativos para o aplicativo. Cada aplicativo tem seu próprio artigo de configuração. Por exemplo, para configurar o aplicativo Workday, consulte Tutorial: configurar o Workday para o provisionamento de usuários do Microsoft Entra. SkipOutOfScopeDeletions não funciona para sincronização entre locatários.

Etapa 1: Recuperar a sua ID de entidade de serviço de aplicativo de provisionamento (ID de objeto)

Dica

As etapas neste artigo podem variar ligeiramente com base no portal do qual você começa.

- Entre no Centro de administração do Microsoft Entra pelo menos como um Administrador de Aplicativo.

- Navegue até Identidade>Aplicativos>Aplicativos empresariais.

- Selecione seu aplicativo e acesse a seção Propriedades do seu aplicativo de provisionamento. Neste exemplo, estamos usando o Workday.

- Copie o valor do GUID no campo ID do Objeto. Esse valor também é chamado de ServicePrincipalId do seu aplicativo e é usado nas operações do Explorador do Graph.

Etapa 2: Entrar no Explorador do Microsoft Graph

Abrir o Microsoft Graph Explorer

Clique no botão “Entrar com a Microsoft” e entre com um usuário com, no mínimo, a função Administrador de aplicativos.

Após o login bem-sucedido, os detalhes da conta do usuário aparecem no painel esquerdo.

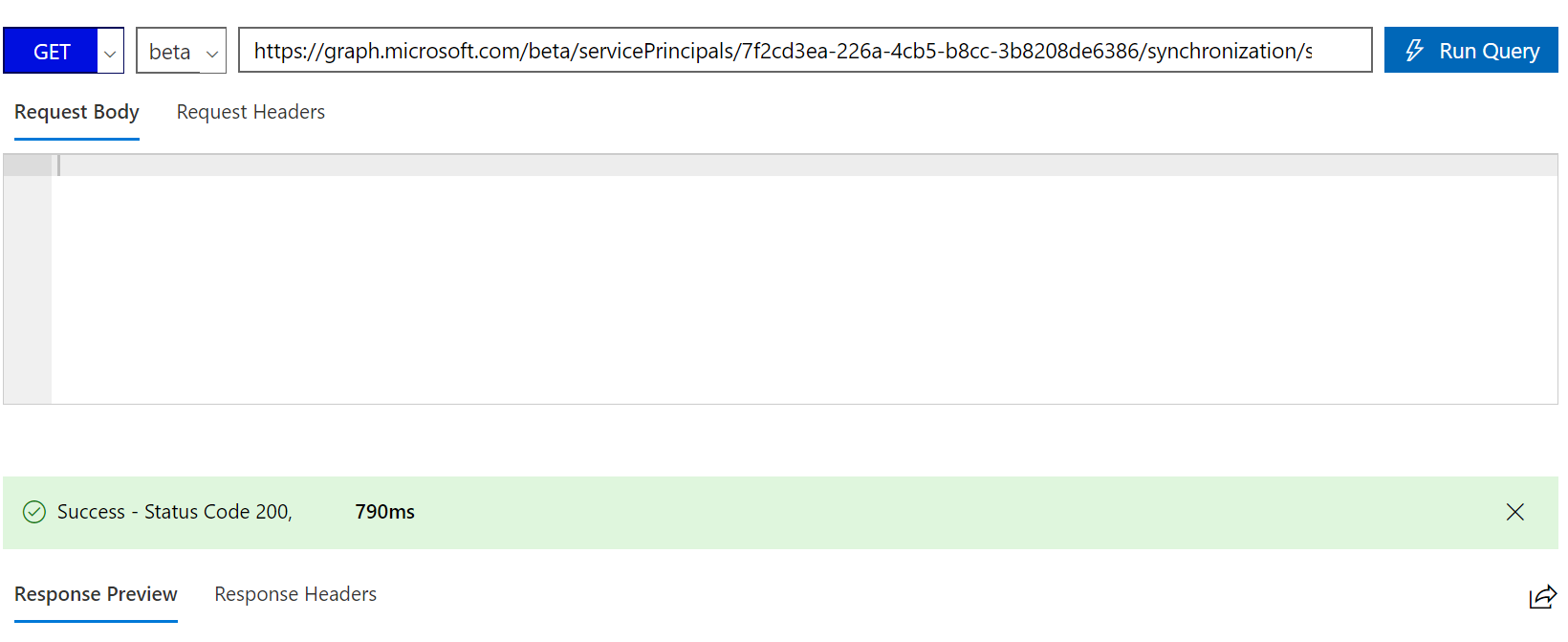

Etapa 3: Obter as credenciais de aplicativo existentes e os detalhes de conectividade

No Microsoft Graph Explorer, execute a seguinte consulta GET, substituindo [servicePrincipalId] pelo ServicePrincipalId extraído da Etapa 1.

GET https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

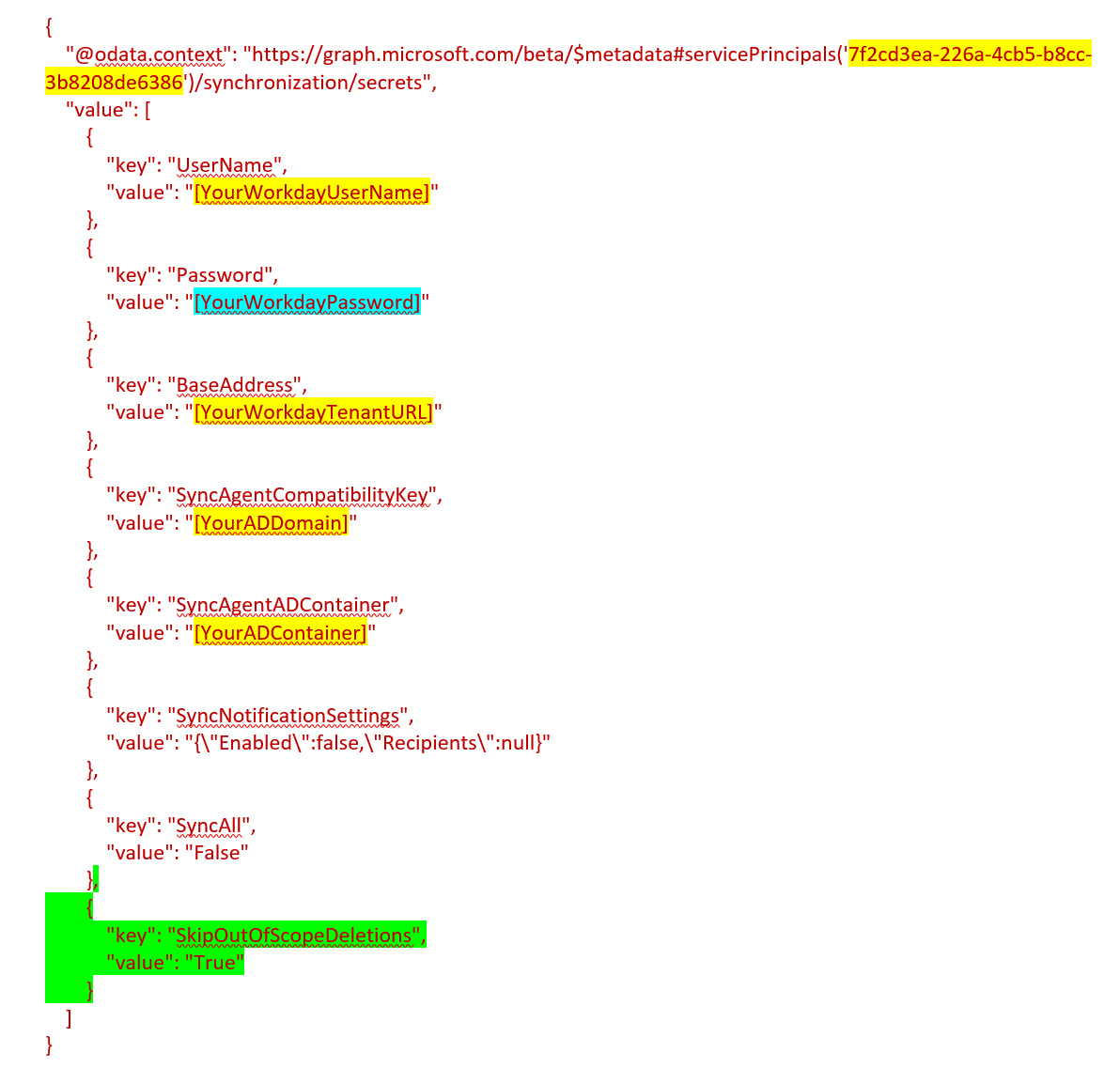

Copie a resposta em um arquivo de texto. Parece o texto JSON mostrado, com valores destacados em amarelo específicos para sua implantação. Adicione as linhas realçadas em verde no final e atualize a senha da conexão do Workday realçada em azul.

Veja a seguir o bloco JSON a ser adicionado ao mapeamento.

{

"key": "SkipOutOfScopeDeletions",

"value": "True"

}

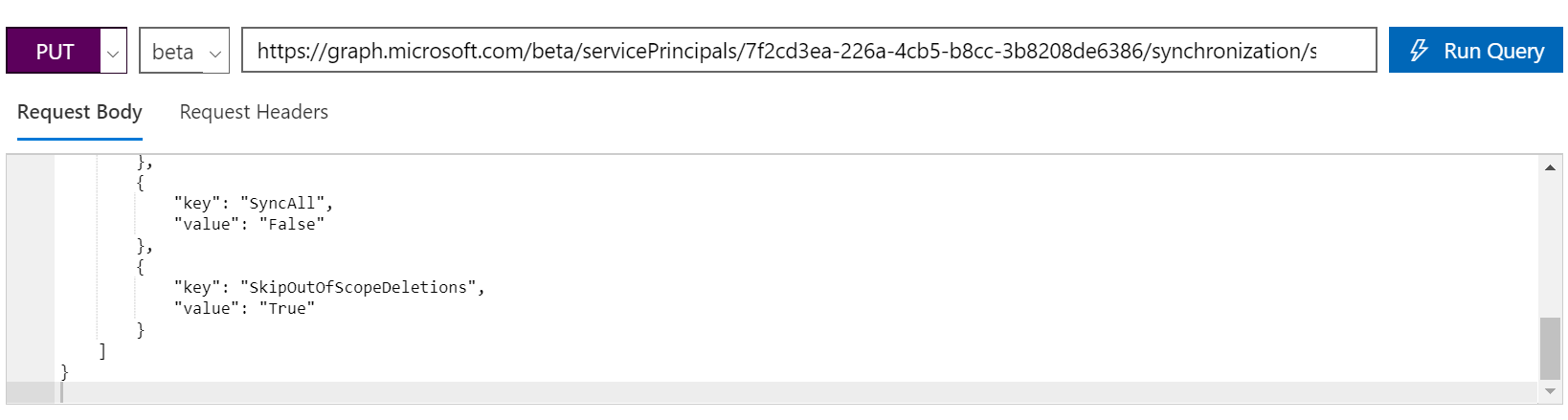

Etapa 4: Atualizar o ponto de extremidade dos segredos com o sinalizador SkipOutOfScopeDeletions

No Explorador do Graph, execute o comando para atualizar o ponto de extremidade secreto com o sinalizador SkipOutOfScopeDeletions.

Na URL, substitua [servicePrincipalId] pelo ServicePrincipalId extraído da Etapa 1.

PUT https://graph.microsoft.com/beta/servicePrincipals/[servicePrincipalId]/synchronization/secrets

Copie o texto atualizado da Etapa 3 no "Corpo da solicitação".

Clique em "Executar Consulta".

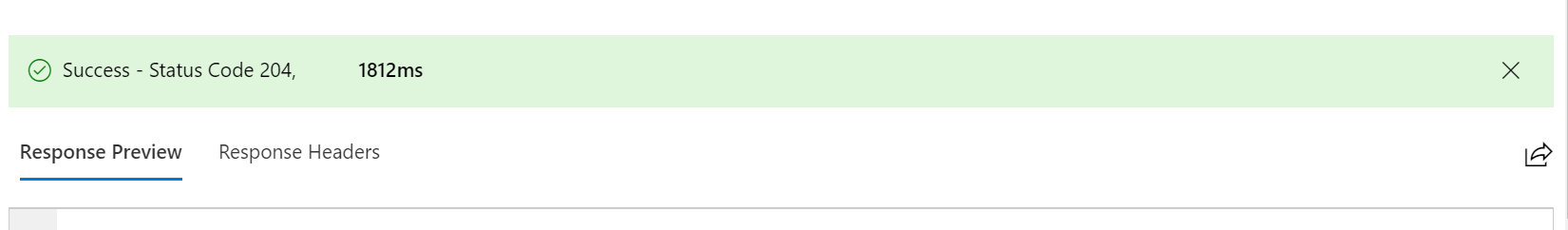

Você deverá obter a saída "Êxito – Código de Status 204". Se aparecer um erro, verifique se a conta tem permissões de leitura/gravação para ServicePrincipalEndpoint. Você pode encontrar essa permissão clicando na guia Modificar permissões no Explorador do Graph.

Etapa 5: Verificar se os usuários fora do escopo não foram desabilitados

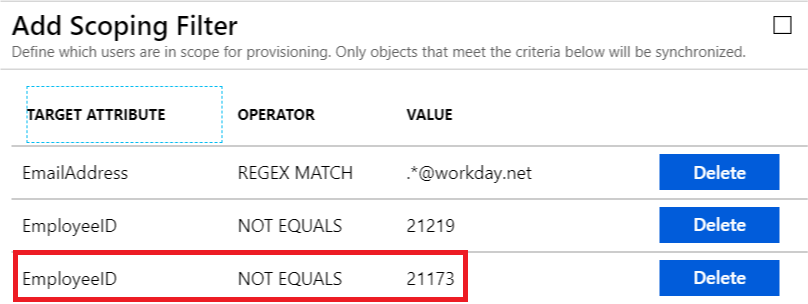

Você pode testar se esse sinalizador tem um comportamento esperado atualizando as suas regras de escopo para ignorar um usuário específico. No exemplo, estamos excluindo o funcionário com a ID 21173 (que estava no escopo anterior) adicionando uma nova regra de escopo:

No próximo ciclo de provisionamento, o serviço de provisionamento do Microsoft Entra identificará que o usuário 21173 saiu do escopo. Se a SkipOutOfScopeDeletions propriedade estiver habilitada, a regra de sincronização desse usuário exibirá uma mensagem.