O que é a autenticação do Microsoft Entra?

Um dos principais recursos de uma plataforma de identidade é verificar ou autenticar as credenciais quando um usuário entra em um dispositivo, um aplicativo ou um serviço. No Microsoft Entra ID, a autenticação envolve mais do que apenas a verificação de um nome de usuário e uma senha. Para aumentar a segurança e reduzir a necessidade de suporte técnico, a autenticação do Microsoft Entra inclui os seguintes componentes:

- Redefinição de senha de autoatendimento

- Autenticação multifator do Microsoft Entra

- Integração híbrida para o write-back de alterações de senha no ambiente local

- Integração híbrida para imposição de políticas de proteção de senha em um ambiente local

- Autenticação sem senha

Assista ao nosso vídeo curto para saber mais sobre esses componentes de autenticação.

Aprimorar a experiência do usuário final

O Microsoft Entra ID ajuda a proteger a identidade de um usuário e a simplificar a experiência de entrada dele. Recursos como redefinição de senha por autoatendimento permitem que os usuários atualizem ou alterem as respectivas senhas usando um navegador da Web em qualquer dispositivo. Esse recurso é especialmente útil quando o usuário esquece a senha ou a conta é bloqueada. Sem esperar que um suporte técnico ou um administrador forneça suporte, um usuário pode desbloquear a si mesmo e continuar trabalhando.

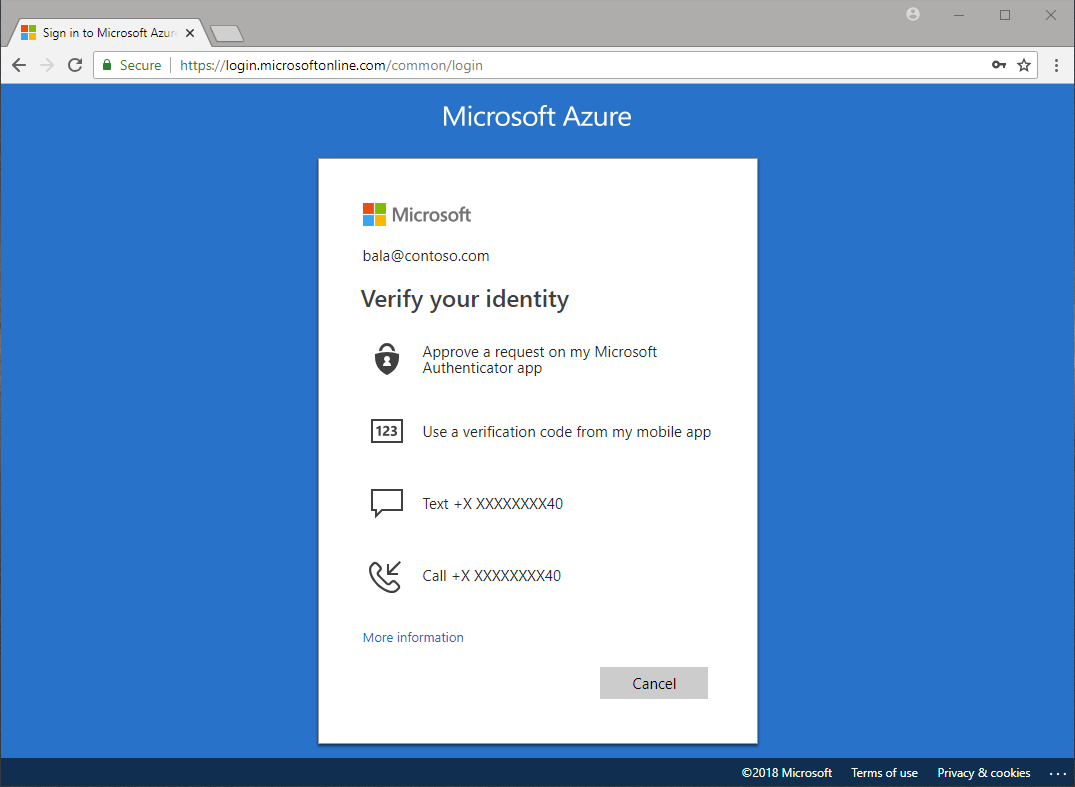

A autenticação multifator do Microsoft Entra permite que os usuários escolham uma forma adicional de autenticação durante a entrada, como uma chamada telefônica ou uma notificação de aplicativo móvel. Essa capacidade reduz o requisito de uma só forma fixa de autenticação secundária, como um token de hardware. Se, atualmente, o usuário não tiver uma forma de autenticação adicional, ele poderá escolher outro método e continuar funcionando.

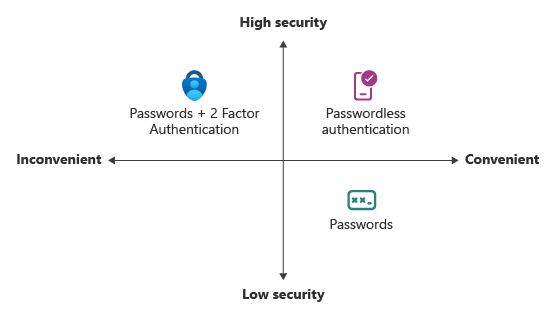

A autenticação sem senha elimina a necessidade de o usuário criar e lembrar uma senha segura. Funcionalidades como o Windows Hello para Empresas ou chaves de segurança FIDO2 permitem que os usuários entrem em um dispositivo ou um aplicativo sem uma senha. Essa capacidade pode reduzir a complexidade do gerenciamento de senhas em diferentes ambientes.

Redefinição de senha de autoatendimento

A redefinição de senha por autoatendimento dá aos usuários a capacidade de alterar ou redefinir a senha, sem envolvimento do administrador ou do suporte técnico. Se a conta de um usuário estiver bloqueada ou se ele esquecer a senha, ele poderá seguir os avisos para desbloquear a si mesmo e voltar ao trabalho. Essa capacidade reduz as chamadas de suporte técnico e a perda de produtividade quando um usuário não consegue entrar no dispositivo ou em um aplicativo.

A redefinição de senha por autoatendimento funciona nos seguintes cenários:

- Alteração de senha: o usuário sabe a senha, mas deseja alterá-la para uma nova.

- Redefinição de senha: quando um usuário não consegue entrar, como quando esqueceu a senha e deseja redefini-la.

- Desbloqueio de conta: quando um usuário não consegue entrar porque a conta está bloqueada e deseja desbloqueá-la.

Quando um usuário atualiza ou redefine a senha usando a redefinição de senha por autoatendimento, também pode ser feito o write-back dessa senha em um ambiente local do Active Directory. O write-back de senha garante que um usuário possa usar imediatamente as credenciais atualizadas com dispositivos e aplicativos locais.

Autenticação multifator do Microsoft Entra

A autenticação multifator é um processo em que um usuário é solicitado a inserir uma forma adicional de identificação durante o processo de entrada, como inserir um código no celular ou fornecer uma digitalização de impressão digital.

Se você usar apenas uma senha para autenticar um usuário, isso deixará um vetor inseguro para ataque. Se a senha for fraca ou se tiver sido exposta em outro lugar, será realmente o usuário entrando com o nome de usuário e a senha ou um invasor? Quando você precisar de uma segunda forma de autenticação, a segurança será aprimorada, pois esse fator adicional não será algo fácil de ser obtido ou duplicado por um invasor.

A autenticação multifator do Microsoft Entra funciona exigindo dois ou mais dos seguintes métodos de autenticação:

- Algo que você sabe, normalmente, uma senha.

- Algo que você tem, como um dispositivo confiável que não seja facilmente duplicado, como um telefone ou uma chave de hardware.

- Algo que você é: uma biometria, como uma impressão digital ou uma verificação facial.

Os usuários podem se registrar na redefinição de senha self-service e na autenticação multifator do Microsoft Entra em uma só etapa para simplificar a experiência de integração. Os administradores podem definir quais formas de autenticação secundária podem ser usadas. A autenticação multifator do Microsoft Entra também pode ser necessária quando os usuários executam uma redefinição de senha self-service para proteger ainda mais esse processo.

Proteção por senha

Por padrão, o Microsoft Entra ID bloqueia senhas fracas, como Password1. Uma lista global de senhas proibidas é automaticamente atualizada e imposta, que inclui senhas fracas conhecidas. Se um usuário do Microsoft Entra tentar definir a senha como uma dessas senhas fracas, ele receberá uma notificação para escolher uma senha mais segura.

Para aumentar a segurança, você pode definir políticas de proteção de senha personalizadas. Essas políticas podem usar filtros para bloquear qualquer variação de uma senha que contenha um nome, como Contoso ou uma localização como Londres, por exemplo.

No caso da segurança híbrida, você pode integrar a proteção de senha do Microsoft Entra a um ambiente do Active Directory local. Um componente instalado no ambiente local recebe a lista global de senhas proibidas e as políticas de proteção de senha personalizadas do Microsoft Entra ID, e os controladores de domínio as usam para processar eventos de alteração de senha. Essa abordagem híbrida garante que, independente de qual for a maneira ou a localização usada por um usuário para alterar as credenciais, você imporá o uso de senhas fortes.

Autenticação sem senha

A meta final para muitos ambientes é remover o uso de senhas como parte dos eventos de conexão. Recursos como a proteção de senha do Azure ou a autenticação multifator do Microsoft Entra ajudam a aumentar a segurança, mas um nome de usuário e uma senha continuam sendo uma forma fraca de autenticação que pode ser exposta ou atacada por força bruta.

Quando você se conecta com um método sem senha, as credenciais são fornecidas pelo uso de métodos como biometria com o Windows Hello para Empresas ou uma chave de segurança FIDO2. Esses métodos de autenticação não podem ser duplicados com facilidade por um invasor.

O Microsoft Entra ID fornece maneiras de autenticar nativamente usando métodos sem senha para simplificar a experiência de entrada dos usuários e reduzir o risco de ataques.

Próximas etapas

Para começar, confira o tutorial da SSPR (redefinição de senha self-service) e a autenticação multifator do Microsoft Entra.

Para saber mais sobre os conceitos da redefinição de senha self-service, confira Como funciona a redefinição de senha self-service do Microsoft Entra.

Para saber mais sobre os conceitos da autenticação multifator, confira Como funciona a autenticação multifator do Microsoft Entra.