Exigir uma política de proteção de aplicativos nos dispositivos Windows

As políticas de proteção de aplicativos aplicam o gerenciamento de aplicativo móvel (MAM) a aplicativos específicos em um dispositivo. Essas políticas permitem proteger dados dentro de um aplicativo para dar suporte a cenários como BYOD (traga seu próprio dispositivo).

Pré-requisitos

- Oferecemos suporte à aplicação de políticas ao navegador Microsoft Edge em dispositivos que executam o Windows 11 e o Windows 10 versão 20H2 e superiores com o KB5031445.

- Política de proteção de aplicativo configurada direcionada a dispositivos Windows.

- Atualmente sem suporte em nuvens soberanas.

Exclusões de usuário

As políticas de Acesso Condicional são ferramentas avançadas, recomendamos excluir as seguintes contas das suas políticas:

- Acesso de emergência ou contas de emergência para evitar bloqueio devido à configuração incorreta da política. No cenário improvável de que todos os administradores sejam bloqueados, sua conta administrativa de acesso de emergência pode ser usada para fazer login e tomar medidas para recuperar o acesso.

- Mais informações podem ser encontradas no artigo Gerenciar contas de acesso de emergência no Microsoft Entra ID.

- Contas de serviço e entidades de serviço, como a conta de sincronização do Microsoft Entra Connect. As contas de serviço são contas não interativas que não estão ligadas a nenhum usuário específico. Normalmente, elas são usadas por serviços de back-end que permitem acesso programático a aplicativos, mas também são usadas para entrar em sistemas para fins administrativos. As chamadas feitas pelas entidades de serviço não serão bloqueadas pelas políticas de Acesso Condicional com um escopo que inclua os usuários. Use o Acesso Condicional a identidades de carga de trabalho para definir políticas direcionadas a entidades de serviço.

- Se a sua organização tiver essas contas em uso em scripts ou código, considere substituí-las por identidades gerenciadas.

Criar uma política de Acesso Condicional

A política a seguir foi colocada no modo Somente relatório para iniciar, para que os administradores possam determinar o impacto que ela tem sobre os usuários existentes. Quando os administradores tiverem certeza de que a política está sendo aplicada conforme pretendido, poderão mudar para Ativada ou preparar a implantação adicionando alguns grupos específicos e excluindo outros.

Exigir a política de proteção de aplicativos para dispositivos Windows

As etapas a seguir ajudam a criar uma política de acesso condicional que exige uma política de proteção de aplicativos ao usar um dispositivo Windows acessando o agrupamento de aplicativos do Office 365 em Acesso Condicional. A política de proteção de aplicativos também deve ser configurada e atribuída aos seus usuários no Microsoft Intune. Para obter mais informações sobre como criar a política de proteção de aplicativos, consulte o artigo Configurações da política de proteção de aplicativos para Windows. A política a seguir inclui vários controles que permitem que os dispositivos utilizem políticas de proteção de aplicativos para o gerenciamento de aplicativos móveis (MAM) ou sejam gerenciados e estejam em conformidade com as políticas do gerenciamento de dispositivos móveis (MDM).

Dica

As políticas de proteção de aplicativos dá suporte a dispositivos não gerenciados:

- Se um dispositivo já for gerenciado por meio do MDM (gerenciamento de dispositivo móvel), o registro do MAM do Intune será bloqueado e as configurações de política de proteção do aplicativo não serão aplicadas.

- Se um dispositivo se tornar gerenciado após o registro do MAM, as configurações de política de proteção de aplicativo não serão mais aplicadas.

- Entre no centro de administração do Microsoft Entra como pelo menos Administrador de acesso condicional.

- Navegar para Proteção> de acesso condicional de >Políticas.

- Selecione Nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

- Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

- Em Incluir, selecione Todos os usuários.

- Em Excluir, selecione Usuários e grupos e escolha pelo menos as contas de acesso de emergência ou de interrupção da sua organização.

- Em Recursos de>destino Recursos (anteriormente aplicativos de nuvem)>Incluir, selecione Office 365.

- Em Condições:

- Plataformas de dispositivo, defina Configurar como Sim.

- Em Incluir, selecione Plataformas de dispositivo.

- Escolha apenas Windows.

- Selecione Concluído.

- Aplicativos clientes, defina Configurar como Sim.

- Selecione apenas Navegador.

- Plataformas de dispositivo, defina Configurar como Sim.

- Em Controles de acesso>Conceder, selecione Conceder acesso.

- Selecione Exigir política de proteção de aplicativo e Exigir que o dispositivo seja marcado como em conformidade.

- Para vários controles selecione Exigir um dos controles selecionados

- Confirme suas configurações e defina Habilitar política com Somente relatório.

- Selecione Criar para criar e habilitar sua política.

Depois que os administradores confirmarem as configurações com o modo somente relatório, eles poderão alternar a opção Habilitar política de Somente relatório para Ativado.

Dica

As organizações também devem implantar uma política que bloqueie o acesso de plataformas de dispositivos não suportadas ou desconhecidas juntamente com essa política.

Entre em dispositivos Windows

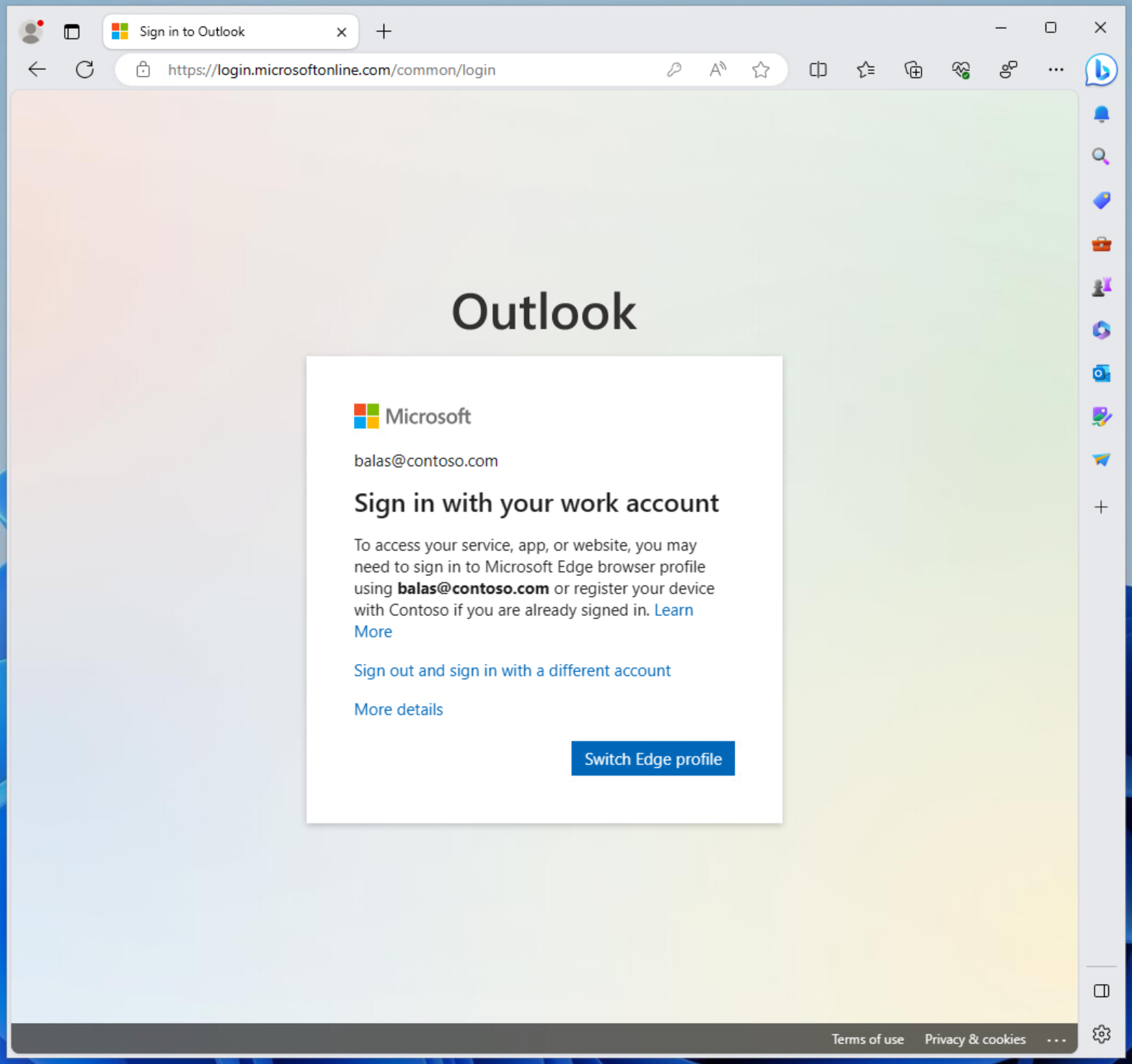

Quando os usuários tentam entrar em um site protegido por uma política de proteção de aplicativos pela primeira vez, eles são solicitados: para acessar seu serviço, aplicativo ou site. Talvez seja necessário entrar no Microsoft Edge usando username@domain.com ou registrar seu dispositivo com organization se já estiver conectado.

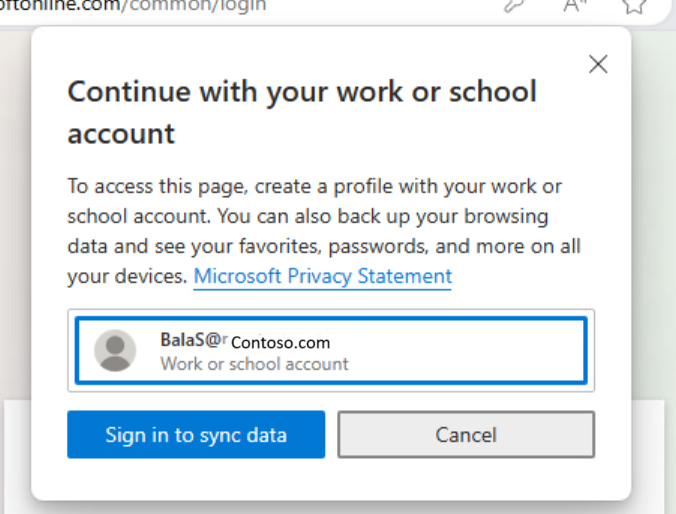

Clicar no Perfil de Alternância do Edge abre uma janela listando sua conta corporativa ou de estudante, juntamente com uma opção para Entrar para sincronizar dados.

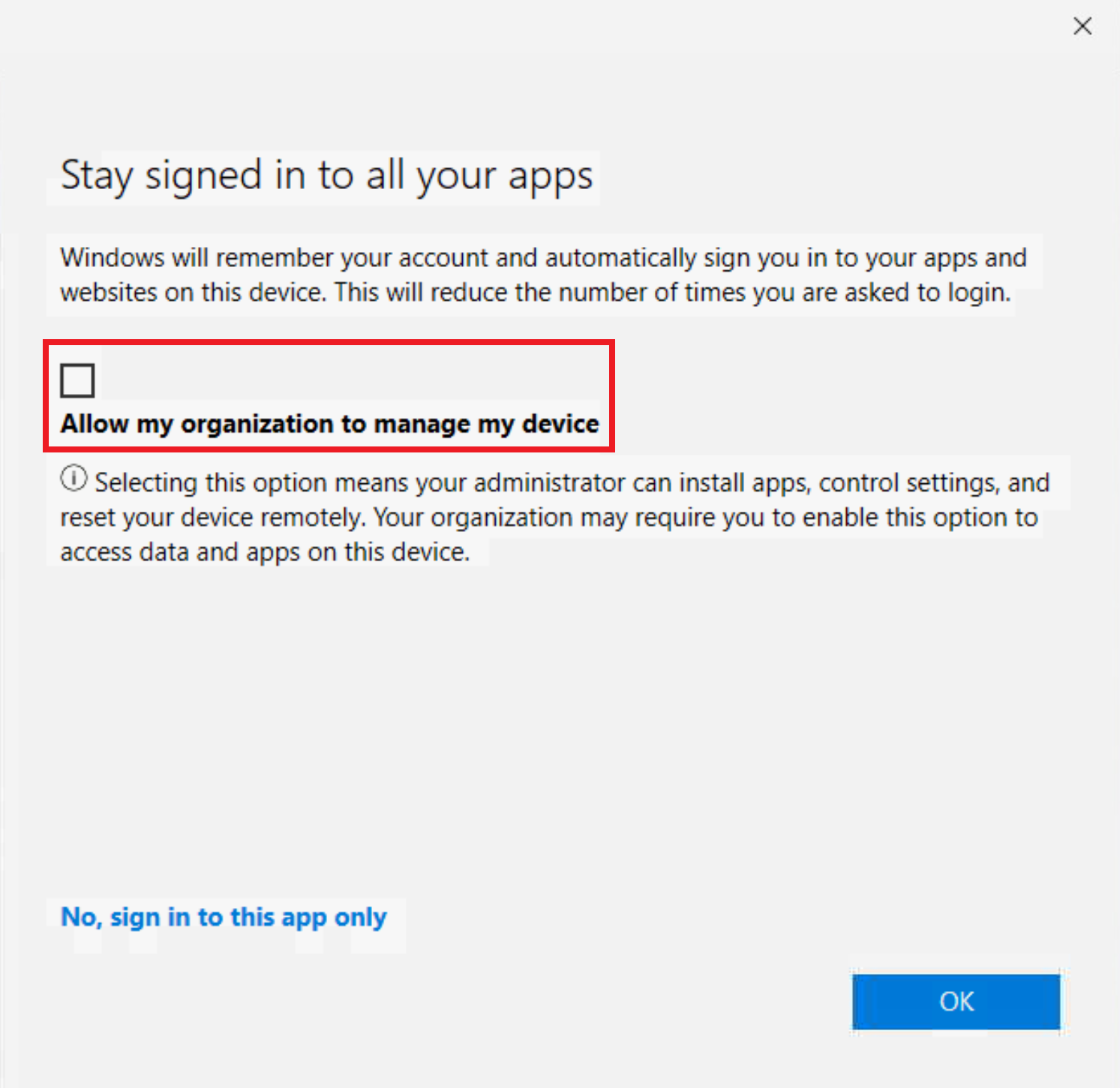

Esse processo abre uma oferta de janela para permitir que o Windows lembre da sua conta e se conecte automaticamente aos seus aplicativos e sites.

Cuidado

Você deve LIMPAR A CAIXA DE SELEÇÃO Permitir que minha organização gerencie meu dispositivo. Se essa opção for deixada marcada, o dispositivo será registrado no gerenciamento de dispositivos móveis (MDM) e não no gerenciamento de aplicativos móveis (MAM).

Não selecione Não, entrar somente nesse aplicativo.

Depois de selecionar OK, você poderá ver uma janela de progresso enquanto a política é aplicada. Após alguns instantes, você verá uma janela dizendo Está tudo pronto, as políticas de proteção de aplicativos foram aplicadas.

Solução de problemas

Problemas comuns

Em algumas circunstâncias, depois de receber a página "está tudo pronto", você ainda poderá ser solicitado a entrar com sua conta corporativa. Esse aviso pode ocorrer quando:

- Seu perfil é adicionado ao Microsoft Edge, mas a inscrição no MAM ainda está sendo processada.

- O seu perfil é adicionado ao Microsoft Edge, mas selecionou "apenas este aplicativo" na página de avisos.

- Você se inscreveu no MAM, mas sua inscrição expirou ou não está em conformidade com os requisitos da sua organização.

Para resolver esses cenários possíveis:

- Aguarde alguns minutos e tente novamente em uma nova guia.

- Contate o administrador para verificar se as políticas do Microsoft Intune MAM estão sendo aplicadas corretamente à sua conta.

Conta existente

Se houver uma conta pré-existente e não registrada, como user@contoso.com no Microsoft Edge, ou se um usuário entrar sem se registrar usando a Página Atenção, a conta não estará registrada corretamente no MAM. Essa configuração impede que o usuário seja corretamente registrado no MAM.