Tutorial: Configurar o GitHub para provisionamento automático de usuário

O objetivo deste tutorial é mostrar as etapas que você precisa executar no GitHub e no Microsoft Entra ID para automatizar o provisionamento da associação à organização do GitHub Enterprise Cloud.

Observação

A integração de provisionamento do Microsoft Entra depende da API do SCIM no GitHub, que está disponível para os clientes do GitHub Enterprise Cloud no plano de cobrança GitHub Enterprise.

Pré-requisitos

O cenário descrito neste tutorial pressupõe que você já tem os seguintes itens:

- Um locatário do Microsoft Entra

- Uma organização do GitHub criada na GitHub Enterprise Cloud, que requer o plano de cobrança do GitHub Enterprise

- Uma conta de usuário no GitHub com permissões de Administrador na organização

- SAML configurado para a organização do GitHub Enterprise Cloud

- Verifique se o acesso ao OAuth foi fornecido para sua organização, conforme descrito aqui

- Só há suporte ao provisionamento do SCIM para uma organização individual quando o SSO está habilitado no nível da organização

Observação

Essa integração também está disponível para uso no ambiente de Nuvem do Governo dos EUA do Microsoft Entra. Você pode encontrar esse aplicativo na Galeria de Aplicativos de Nuvem do Governo dos EUA do Microsoft Entra e configurá-lo da mesma forma que você faz isso na nuvem pública.

Atribuindo usuários ao GitHub

A ID do Microsoft Entra usa um conceito chamado “atribuições” para determinar os usuários que devem receber acesso aos aplicativos selecionados. No contexto do provisionamento automático de contas de usuário, somente os usuários e os grupos que foram “atribuídos” a um aplicativo no Microsoft Entra ID são sincronizados.

Antes de configurar e habilitar o serviço de provisionamento, você precisa decidir quais usuários e/ou grupos no Microsoft Entra ID representam os usuários que precisam de acesso à sua organização GitHub. Depois de decidir, você pode atribuir esses usuários seguindo as instruções aqui:

Para obter mais informações, confira Atribuir um usuário ou um grupo a um aplicativo empresarial.

Dicas importantes para atribuir usuários ao GitHub

Recomendamos que você atribua um só usuário do Microsoft Entra ao GitHub para testar a configuração de provisionamento. Outros usuários e/ou grupos podem ser atribuídos mais tarde.

Ao atribuir um usuário ao GitHub, é necessário selecionar a função Usuário ou outra função válida específica ao aplicativo (se disponível) na caixa de diálogo de atribuição. A função Acesso Padrão não funciona para o provisionamento e esses usuários são ignorados.

Configurando o provisionamento de usuário para o GitHub

Esta seção descreve como conectar o Microsoft Entra ID à API de provisionamento do SCIM do GitHub para automatizar o provisionamento da associação à organização do GitHub. Essa integração, que utiliza um aplicativo OAuth, adiciona, gerencia e remove automaticamente o acesso dos membros a uma organização do GitHub Enterprise Cloud com base na atribuição de usuário e grupo do Microsoft Entra ID. Quando os usuários são provisionados em uma organização do GitHub por meio do SCIM, um convite por email é enviado ao endereço de email do usuário.

Para configurar o provisionamento automático de usuário para o GitHub no Microsoft Entra ID

Entre no Centro de administração do Microsoft Entra como pelo menos Administrador de Acesso Condicional.

Navegue até Identidade>Aplicativos>Aplicativos Empresariais.

Se você já tiver configurado o GitHub para logon único, pesquise a instância do GitHub usando o campo de pesquisa.

Selecione a instância do GitHub e, depois, a guia Provisionamento.

Defina o Modo de Provisionamento como Automático.

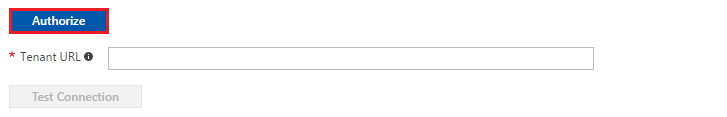

No portal do Azure, insira a URL do Locatário e clique em Conexão de Teste para garantir que a ID do Microsoft Entra possa se conectar à sua Organização do GitHub. Se a conexão falhar, verifique se sua conta do GitHub tem permissões de administrador e a URL do Locatário for inserida corretamente e tente a etapa "Autorizar" novamente (você pode constituir a URL do Locatário por regra:

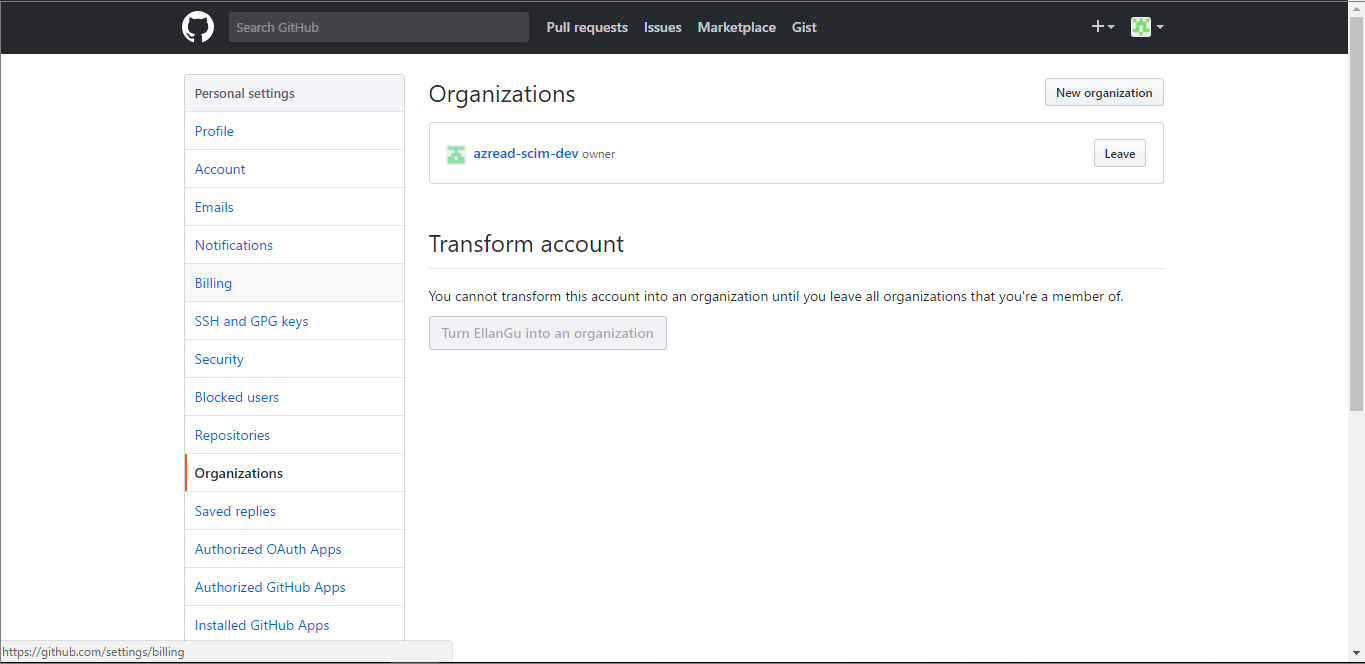

https://api.github.com/scim/v2/organizations/<Organization_name>, você pode encontrar suas organizações em sua conta do GitHub: Configurações>Organizações).

Na seção Credenciais de Administrador, clique em Autorizar. Essa operação abre uma caixa de diálogo de autorização do GitHub em uma nova janela do navegador. Observe que você precisará verificar se está aprovado para autorizar o acesso. Siga as instruções descritas aqui.

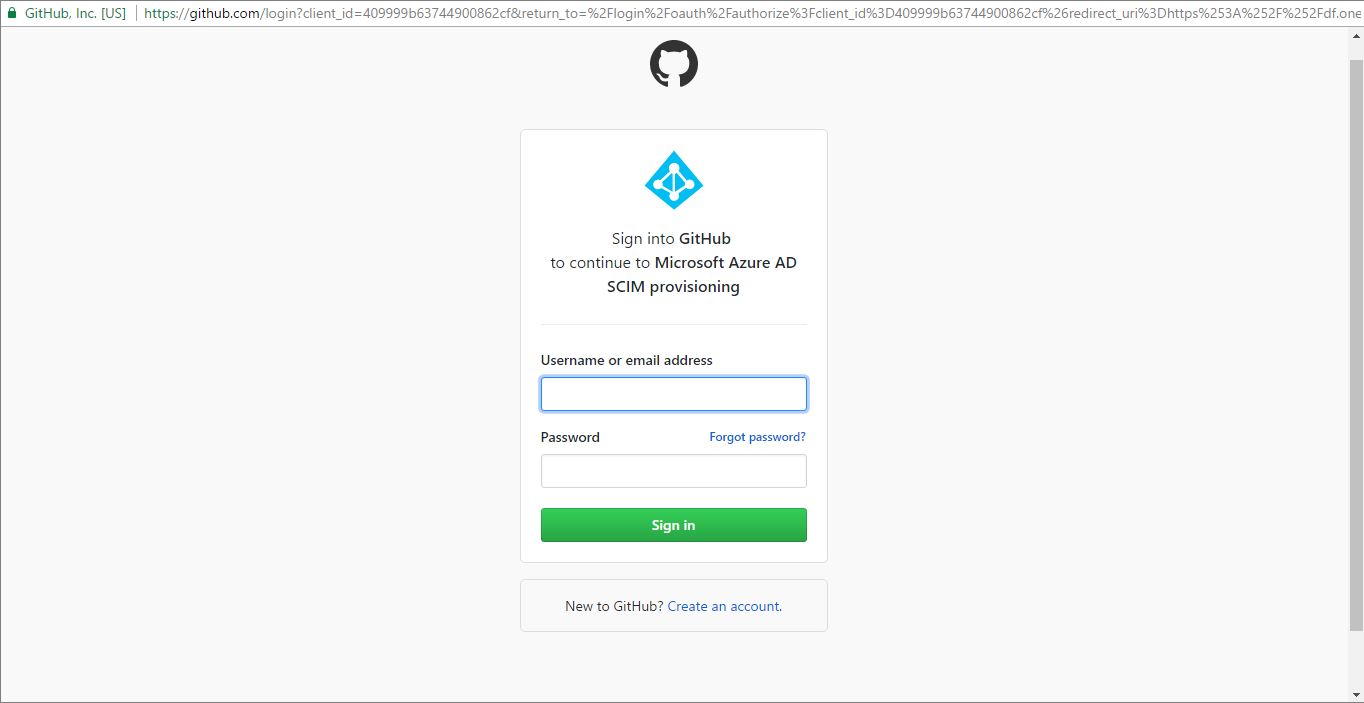

Na nova janela, entre no GitHub usando sua conta do Administrador. Na caixa de diálogo de autorização resultante, selecione a Organização do GitHub para a qual você deseja habilitar o provisionamento e selecione Autorizar. Depois de concluído, retorne ao Portal do Azure para concluir a configuração de provisionamento.

Insira o endereço de email de uma pessoa ou um grupo que deve receber notificações de erro de provisionamento no campo Email de Notificação e marque a caixa de seleção “Enviar uma notificação por email quando ocorrer uma falha”.

Clique em Save (Salvar).

Na seção Mapeamentos, selecione Sincronizar usuários do Microsoft Entra com o GitHub.

Na seção Mapeamento de Atributos, revise os atributos de usuário que serão sincronizados da ID do Microsoft Entra com o GitHub. Os atributos selecionados como propriedades Correspondentes são usados para corresponder as contas de usuário do GitHub em operações de atualização. Não habilite a configuração Precedência de correspondência para os outros atributos padrão na seção Provisionamento, porque podem ocorrer erros. Para confirmar eventuais alterações, selecione Salvar.

Para habilitar o serviço de provisionamento do Microsoft Entra para o GitHub, altere o Status de provisionamento para Ativado na seção Configurações.

Clique em Save (Salvar).

Essa operação inicia a sincronização inicial de todos os usuários e/ou grupos atribuídos ao GitHub na seção Usuários e Grupos. Observe que a sincronização inicial levará mais tempo do que as sincronizações subsequentes, que ocorrem aproximadamente a cada 40 minutos, desde que o serviço esteja em execução. É possível usar a seção Detalhes de Sincronização para monitorar o andamento e seguir os links para os logs de atividade de provisionamento, que descrevem todas as ações executadas pelo serviço de provisionamento.

Para obter mais informações sobre como ler os logs de provisionamento do Microsoft Entra, confira Relatórios sobre o provisionamento automático de contas de usuário.

Recursos adicionais

- Gerenciamento do provisionamento de conta de usuário para Aplicativos Empresariais

- O que é o acesso a aplicativos e logon único com o Microsoft Entra ID?