Configuração de conta com autenticação moderna no Exchange Online

Resumo: como os usuários com contas modernas habilitadas para autenticação podem configurar rapidamente suas contas do Outlook para iOS e Android em Exchange Online.

Usuários com contas modernas habilitadas para autenticação (contas do Microsoft 365 ou Office 365 ou contas locais usando autenticação moderna híbrida) têm duas maneiras de configurar suas próprias contas do Outlook para iOS e Android: Detecção Automática e logon único. Além disso, o Outlook para iOS e Android também oferece aos administradores de TI a capacidade de "empurrar" as configurações da conta para seus usuários do Microsoft 365 e Office 365 e controlar se o Outlook para iOS e Android dá suporte a contas pessoais.

Autenticação moderna

A autenticação moderna é um termo guarda-chuva para uma combinação de métodos de autenticação e autorização que incluem:

Métodos de autenticação: autenticação multifator; Autenticação baseada em certificado do cliente.

Métodos de autorização: a implementação da Microsoft de OAuth (Autorização Aberta).

A autenticação moderna é habilitada usando a MSAL (Biblioteca de Autenticação da Microsoft). A autenticação baseada em MSAL é o que o Outlook para iOS e Android usa para acessar caixas de correio Exchange Online no Microsoft 365 ou Office 365. A autenticação MSAL, usada por aplicativos do Office em dispositivos móveis e desktop, envolve usuários entrando diretamente em Microsoft Entra ID, que é o provedor de identidade do Microsoft 365 e Office 365, em vez de fornecer credenciais ao Outlook.

A autenticação baseada em MSAL usa o OAuth para contas modernas habilitadas para autenticação (contas do Microsoft 365 ou Office 365 ou contas locais usando autenticação moderna híbrida). Ele também fornece um mecanismo seguro para o Outlook para iOS e Android acessarem email, sem exigir acesso às credenciais do usuário. Na entrada, o usuário se autentica diretamente com Microsoft Entra ID e recebe um par de tokens de acesso/atualização em troca. O token de acesso concede acesso do Outlook para iOS e Android aos recursos apropriados no Microsoft 365 ou Office 365 (por exemplo, na caixa de correio do usuário). Um token de atualização é usado para obter um novo par de tokens de acesso ou atualização quando o token de acesso atual expirar. O OAuth fornece ao Outlook um mecanismo seguro para acessar o Microsoft 365 ou Office 365, sem precisar ou armazenar as credenciais de um usuário.

Para obter informações sobre o tempo de vida do token, consulte Tempo de vida do token configurável em plataforma de identidade da Microsoft. Os valores de tempo de vida do token podem ser ajustados; para obter mais informações, consulte Configurar o gerenciamento de sessão de autenticação com o Acesso Condicional. Se você optar por reduzir o tempo de vida do token, também poderá reduzir o desempenho do Outlook para iOS e Android, pois um tempo de vida menor aumenta o número de vezes que o aplicativo deve adquirir um novo token de acesso.

Um token de acesso concedido anteriormente é válido até que ele expire. O modelo de identidade que está sendo usado para autenticação tem um impacto na forma como a expiração de senha é tratada. Há três cenários:

Para um modelo de identidade federado, o provedor de identidade local precisa enviar declarações de expiração de senha para Microsoft Entra ID, caso contrário, Microsoft Entra ID não poderá agir na expiração da senha. Para obter mais informações, consulte Configurar o AD FS para enviar declarações de expiração de senha.

A sincronização de hash de senha não dá suporte à expiração de senha. Esse cenário significa que os aplicativos que obtiveram anteriormente um par de tokens de acesso e atualização continuarão funcionando até que o tempo de vida do par de token seja excedido ou o usuário altere a senha. Para obter mais informações, consulte Implementar a sincronização de senha com Microsoft Entra Conectar Sincronização.

A Autenticação de Passagem requer que o writeback de senha esteja habilitado no Microsoft Entra Connect. Para obter mais informações, consulte Microsoft Entra autenticação de passagem: perguntas frequentes.

Após a expiração do token, o cliente tenta usar o token de atualização para obter um novo token de acesso, mas como a senha do usuário foi alterada, o token de atualização é invalidado (supondo que a sincronização de diretório tenha ocorrido entre locais e Microsoft Entra ID). O token de atualização invalidado força o usuário a reauthenticar para obter um novo token de acesso e atualizar o par de tokens.

Autodetect

O Outlook para iOS e Android oferece uma solução chamada AutoDetect que ajuda os usuários finais a configurar rapidamente suas contas. O AutoDetect primeiro determinará qual tipo de conta um usuário tem, com base no domínio SMTP. Os tipos de conta cobertos por esse serviço incluem Microsoft 365, Office 365, Outlook.com, Google, Yahoo e iCloud. Em seguida, o AutoDetect faz as configurações apropriadas para o aplicativo no dispositivo do usuário com base nesse tipo de conta. Essa solução economiza tempo para os usuários e elimina a necessidade de entrada manual de configurações como nome de host e número de porta.

Para autenticação moderna, que é usada por todas as contas do Microsoft 365 ou Office 365 e contas locais usando autenticação moderna híbrida, o AutoDetect consulta Exchange Online para informações da conta de um usuário e configura o Outlook para iOS e Android no dispositivo do usuário para que o aplicativo possa se conectar a Exchange Online. Durante esse processo, as únicas informações necessárias do usuário são seus endereços E credenciais SMTP.

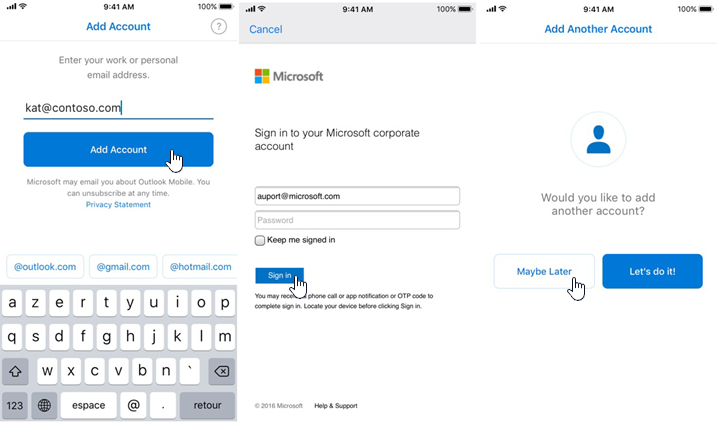

As imagens a seguir mostram um exemplo de configuração da conta por meio do AutoDetect:

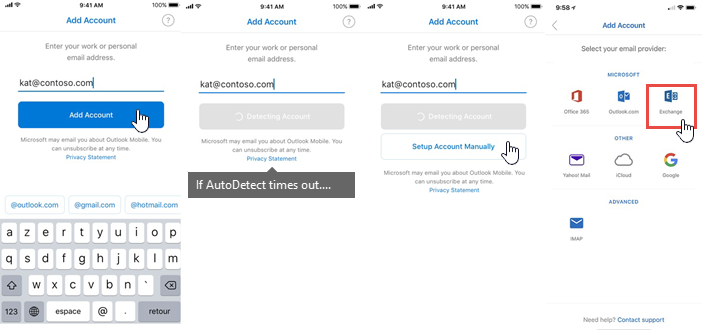

Se o AutoDetect falhar para um usuário, as imagens a seguir mostrarão um caminho de configuração de conta alternativa usando a configuração manual:

Logon único

Todos os aplicativos da Microsoft que usam a MSAL (Biblioteca de Autenticação da Microsoft) dão suporte ao logon único. Além disso, também há suporte para logon único quando os aplicativos são usados com os aplicativos Microsoft Authenticator ou Microsoft Portal da Empresa.

Os tokens podem ser compartilhados e reutilizados por outros aplicativos da Microsoft (como Word móvel) nos seguintes cenários:

Quando os aplicativos são assinados pelo mesmo certificado de assinatura e usam o mesmo ponto de extremidade de serviço ou URL de audiência (como a URL do Microsoft 365 ou Office 365). Nesse caso, o token é armazenado no armazenamento compartilhado do aplicativo.

Quando os aplicativos usam ou dão suporte ao logon único com um aplicativo de agente e os tokens são armazenados no aplicativo do agente. O Microsoft Authenticator é um exemplo de um aplicativo de agente. No cenário do aplicativo de agente, depois de tentar entrar no Outlook para iOS e Android, o MSAL iniciará o aplicativo Microsoft Authenticator, que fará uma conexão com Microsoft Entra ID para obter o token. Em seguida, ele se apegará ao token e o reutilizará para solicitações de autenticação de outros aplicativos, desde que o tempo de vida do token configurado permita.

Para obter mais informações, consulte Configurar o SSO no macOS e no iOS.

Se um usuário já estiver conectado a outro aplicativo da Microsoft em seu dispositivo, como Word ou Portal da Empresa, o Outlook para iOS e Android detectará esse token e o usará para sua própria autenticação. Quando esse token for detectado, os usuários que adicionam uma conta no Outlook para iOS e Android verão a conta descoberta disponível como "Encontrada" em Contas no menu Configurações . Novos usuários veem sua conta na tela de configuração da conta inicial.

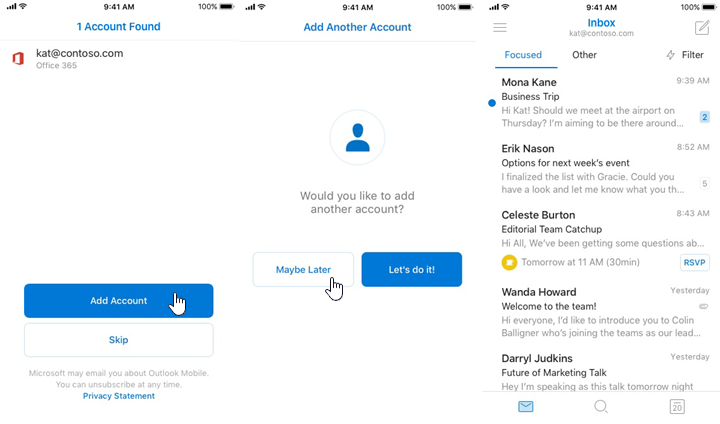

As imagens a seguir mostram um exemplo de configuração da conta por meio do logon único para um usuário pela primeira vez:

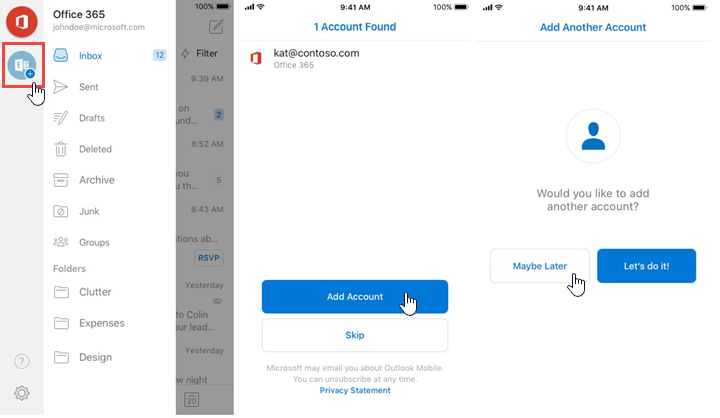

Se um usuário já tiver o Outlook para iOS e Android, como para um conta pessoal, mas uma conta do Microsoft 365 ou Office 365 for detectada porque ele registrou recentemente, o caminho de logon único se assemelha à seguinte imagem:

Configuração da configuração da conta por meio do gerenciamento de mobilidade corporativa

O Outlook para iOS e Android oferece aos administradores de TI a capacidade de "empurrar" as configurações da conta para o Microsoft 365 ou Office 365 contas ou contas locais usando autenticação moderna híbrida. Essa funcionalidade funciona com qualquer provedor UEM (Gerenciamento Unificado de Pontos de Extremidade) que usa o canal managed Configuração de Aplicativos para iOS ou o Android no canal Enterprise para Android.

Para usuários inscritos no Microsoft Intune, você pode implantar as definições de configuração da conta usando o Intune no portal do Azure.

Depois que a configuração da configuração da conta é configurada no provedor UEM e o usuário registra seu dispositivo, o Outlook para iOS e Android detecta que uma conta é "Encontrada" e solicita que o usuário adicione a conta. A única informação que o usuário precisa inserir para concluir o processo de instalação é sua senha. Em seguida, o conteúdo da caixa de correio do usuário é carregado e o usuário pode começar a usar o aplicativo.

Para obter mais informações sobre as chaves de configuração da conta necessárias para habilitar essa funcionalidade, confira a seção Configuração da conta na implantação do Outlook para iOS e Configurações de Configuração de Aplicativos Android.

Modo de contas permitidas pela organização

Respeitar as políticas de segurança e conformidade de dados de nossos maiores e altamente regulamentados clientes é um pilar fundamental para o microsoft 365 e Office 365 valor. Algumas empresas têm o requisito de capturar todas as informações de comunicação em seu ambiente corporativo e garantir que os dispositivos sejam usados apenas para comunicações corporativas. Para dar suporte a esses requisitos, o Outlook para iOS e Android em dispositivos gerenciados por empresas pode ser configurado para permitir apenas que uma única conta corporativa seja provisionada no Outlook para iOS e Android. Assim como acontece com a configuração da conta, esse recurso funciona com qualquer provedor UEM que usa o canal de Configuração de Aplicativos Gerenciado para iOS ou o Android no canal Enterprise para Android. Esse recurso tem suporte com contas do Microsoft 365 e Office 365 ou contas locais usando autenticação moderna híbrida; no entanto, apenas uma única conta corporativa pode ser adicionada ao Outlook para iOS e Android.

Para obter mais informações sobre as configurações que precisam ser configuradas para implantar o modo Contas Permitidas pela Organização, consulte a seção Modo de contas permitidas pela organização na implantação do Outlook para configurações de Configuração de Aplicativos iOS e Android.

Observação

A configuração da conta e o modo de contas permitidas pela organização podem ser configurados em conjunto para simplificar a configuração da conta.

Para garantir que esses usuários só possam acessar emails corporativos em dispositivos registrados (seja iOS ou Android Enterprise) com o Intune, você precisará usar uma política de acesso condicional Microsoft Entra com os controles de concessão Exigir que os dispositivos sejam marcados como compatíveis e Exigir o aplicativo cliente aprovado. Detalhes sobre como criar esse tipo de política podem ser encontrados em Microsoft Entra acesso condicional baseado em aplicativo.

Importante

Exigir que os dispositivos sejam marcados como controle de concessão compatível requer que o dispositivo seja gerenciado pelo Intune.

A primeira política permite o Outlook para iOS e Android e impede que os clientes Exchange ActiveSync capazes de OAuth se conectem a Exchange Online. Consulte "Etapa 1 – Configurar uma política de acesso condicional Microsoft Entra para Exchange Online", mas, para a quinta etapa, selecione "Exigir que o dispositivo seja marcado como compatível", "Exigir aplicativo cliente aprovado" e "Exigir todos os controles selecionados".

A segunda política impede que Exchange ActiveSync clientes que usam a autenticação básica se conectem a Exchange Online. Consulte "Etapa 2 – Configurar uma política de acesso condicional Microsoft Entra para Exchange Online com a EAS (Active Sync)."