Usar autenticação moderna híbrida com o Outlook para iOS e Android

A aplicação Outlook para iOS e Android foi concebida como a melhor forma de experimentar o Microsoft 365 ou Office 365 no seu dispositivo móvel através dos serviços Microsoft para ajudar a localizar, planear e priorizar o seu dia-a-dia e o seu trabalho. O Outlook fornece a segurança, a privacidade e o suporte de que precisa enquanto protege os dados empresariais através de capacidades como Microsoft Entra o Acesso Condicional e Intune políticas de proteção de aplicações. As secções seguintes fornecem uma descrição geral da arquitetura de Autenticação Moderna híbrida, os pré-requisitos necessários para a sua implementação e como implementar em segurança caixas de correio do Outlook para iOS e Android para Exchange no local.

Arquitetura do Microsoft Cloud para clientes de Exchange Server híbridos

O Outlook para iOS e Android é uma aplicação com suporte na cloud. Esta característica indica que a sua experiência consiste numa aplicação instalada localmente com tecnologia de um serviço seguro e dimensionável em execução na Microsoft Cloud.

Para Exchange Server caixas de correio, a arquitetura do Outlook para iOS e Android é incorporada diretamente na Microsoft Cloud, proporcionando aos clientes mais benefícios, como segurança, privacidade, conformidade incorporada e operações transparentes que a Microsoft consolida no Centro de Confiança da Microsoft e no Centro de Confiança do Azure.

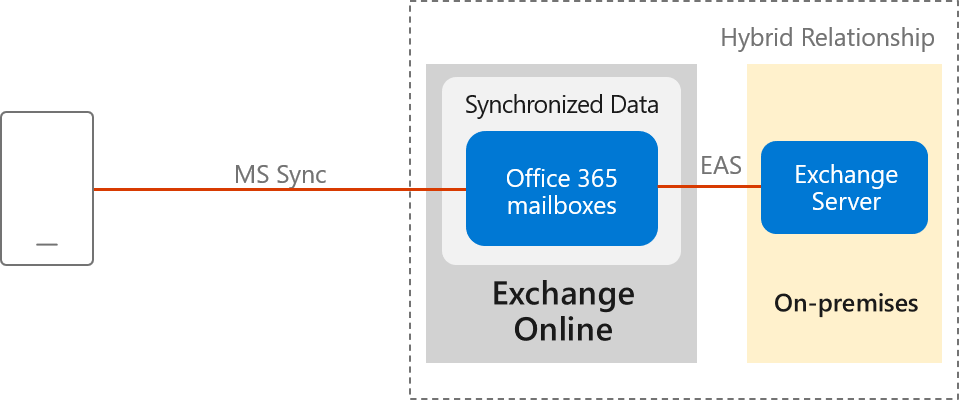

Na arquitetura baseada no Microsoft 365 ou Office 365, o Outlook para iOS e Android utiliza a tecnologia de sincronização nativa da Microsoft para sincronização de dados protegida por uma ligação ponto a ponto protegida por TLS, entre o Microsoft 365 ou o Office 365 e a aplicação.

A ligação Exchange ActiveSync (EAS) entre Exchange Online e o ambiente no local permite a sincronização dos dados no local dos utilizadores e inclui quatro semanas de e-mail, todos os dados do calendário, todos os dados de contacto e status fora do escritório no seu inquilino Exchange Online. Estes dados são removidos automaticamente de Exchange Online após 30 dias quando a conta é eliminada no Microsoft Entra ID.

A sincronização de dados entre o ambiente no local e Exchange Online ocorre independentemente do comportamento do utilizador. Esta independência garante que podemos enviar rapidamente novas mensagens para os dispositivos.

O processamento de informações na Microsoft Cloud permite funcionalidades e capacidades avançadas, como a categorização do e-mail para a Caixa de Entrada Destaques, a experiência personalizada para viagens e calendário e uma velocidade de pesquisa melhorada. Depender da cloud para processamento intensivo e minimizar os recursos necessários dos dispositivos dos utilizadores melhora o desempenho e a estabilidade da aplicação. Por fim, permite ao Outlook criar funcionalidades que funcionam em todas as contas de e-mail, independentemente das capacidades tecnológicas dos servidores subjacentes (como diferentes versões do Exchange Server, Microsoft 365 ou Office 365).

Especificamente, esta nova arquitetura tem as seguintes melhorias:

Enterprise Mobility + Security suporte: os clientes podem tirar partido do Microsoft Enterprise Mobility + Security (EMS), incluindo Microsoft Intune e Microsoft Entra ID P1 ou P2, para ativar o condicional aceder e Intune políticas de proteção de aplicações, que controlam e protegem os dados de mensagens empresariais no dispositivo móvel.

Totalmente alimentados pela Microsoft Cloud: os dados da caixa de correio no local são sincronizados com Exchange Online, o que proporciona os benefícios da segurança, privacidade, conformidade e operações transparentes às quais a Microsoft se compromete no Centro de Confiança da Microsoft.

O OAuth protege as palavras-passe dos utilizadores: o Outlook utiliza a Autenticação Moderna Híbrida (OAuth) para proteger as credenciais dos utilizadores. A Autenticação Moderna Híbrida fornece ao Outlook um mecanismo seguro para aceder aos dados do Exchange sem nunca tocar ou armazenar as credenciais de um utilizador. No início de sessão, o utilizador autentica-se diretamente numa plataforma de identidade (Microsoft Entra ID ou um fornecedor de identidade no local, como o ADFS) e recebe um token de acesso em troca, o que concede ao Outlook acesso à caixa de correio ou aos ficheiros do utilizador. O serviço não tem acesso à palavra-passe do utilizador em nenhum momento.

Fornece IDs de Dispositivo Exclusivos: cada ligação do Outlook é registada exclusivamente no Microsoft Intune e, por conseguinte, pode ser gerida como uma ligação exclusiva.

Desbloqueia novas funcionalidades no iOS e Android: esta atualização permite que a aplicação Outlook tire partido das funcionalidades nativas do Microsoft 365 ou Office 365 que não são suportadas no Exchange no local atualmente, como utilizar a pesquisa completa Exchange Online e a Caixa de Entrada Destaques. Estas funcionalidades só estão disponíveis ao utilizar o Outlook para iOS e Android.

Observação

A gestão de dispositivos através do Centro de administração do Exchange (EAC) no local não é possível. Intune é necessário para gerir dispositivos móveis.

Segurança de dados, acesso e controlos de auditoria

Com os dados no local a serem sincronizados com Exchange Online, os clientes têm dúvidas sobre como os dados são protegidos no Exchange Online. A encriptação na Microsoft Cloud aborda a forma como o BitLocker é utilizado para encriptação ao nível do volume. A Encriptação de Serviço com a Chave de Cliente do Microsoft Purview é suportada na arquitetura do Outlook para iOS e Android, mas tenha em atenção que o utilizador tem de ter uma licença do Office 365 Enterprise E5 (ou as versões correspondentes desses planos para Administração Pública ou Educação) para ter uma política de encriptação atribuída através do cmdlet set-mailuser.

Por predefinição, os engenheiros da Microsoft não têm privilégios administrativos permanentes e nenhum acesso permanente aos conteúdos dos clientes no Microsoft 365 ou Office 365. Os Controlos de Acesso Administrativo abordam a filtragem de pessoal, as verificações em segundo plano, o Lockbox e o Sistema de Proteção de Dados do Cliente e muito mais.

A documentação Controlos Auditados do ISO no Service Assurance fornece a status de controlos auditados a partir de normas e regulamentos globais de segurança de informações que o Microsoft 365 e Office 365 implementaram.

Fluxo de ligação

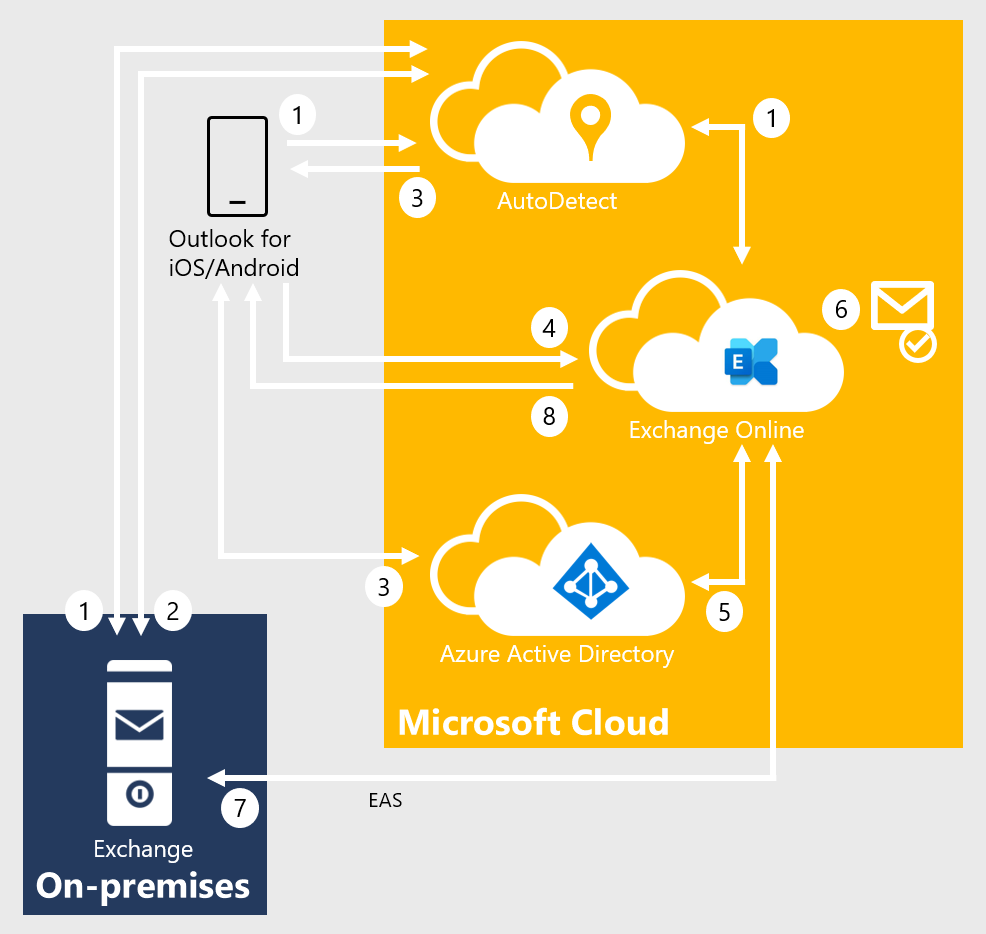

Quando o Outlook para iOS e Android está ativado com a Autenticação Moderna híbrida, o fluxo de ligação é o seguinte.

Depois de o utilizador introduzir o respetivo endereço de e-mail, o Outlook para iOS e Android liga-se ao serviço Deteção Automática. A Deteção Automática determina o tipo de caixa de correio ao iniciar uma consulta de Deteção Automática para Exchange Online. Exchange Online determina que a caixa de correio do utilizador está no local e devolve um redirecionamento 302 para Deteção Automática com o URL de Deteção Automática no local. A Deteção Automática inicia uma consulta no serviço de Deteção Automática no local para determinar o ponto final do ActiveSync para o endereço de e-mail. O URL tentado no local é semelhante a este exemplo:

<https://autodiscover.contoso.com/autodiscover/autodiscover.json?Email=test%40contoso.com&Protocol=activesync&RedirectCount=3>.A Deteção Automática inicia uma ligação ao URL do ActiveSync no local devolvido no Passo 1 acima com um desafio de portador vazio. O desafio do portador vazio indica ao ActiveSync no local que o cliente suporta a Autenticação Moderna. O ActiveSync no local responde com uma resposta 401-challenge e inclui o cabeçalho WWW-Authenticate: Bearer . No cabeçalho WWW-Authenticate: Bearer está o valor authorization_uri que identifica o ponto final Microsoft Entra que deve ser utilizado para obter um token OAuth.

A Deteção Automática devolve o ponto final Microsoft Entra ao cliente. O cliente inicia o fluxo de início de sessão e o utilizador é apresentado com um formulário Web (ou redirecionado para a aplicação Microsoft Authenticator) e pode introduzir credenciais. Dependendo da configuração de identidade, este processo pode ou não envolver um redirecionamento de ponto final federado para um fornecedor de identidade no local. Em última análise, o cliente obtém um par de tokens de acesso e atualização, com o nome AT1/RT1. Este token de acesso está no âmbito do cliente Outlook para iOS e Android com uma audiência do ponto final Exchange Online.

O Outlook para iOS e Android estabelece uma ligação para Exchange Online e emite um pedido de aprovisionamento que inclui o token de acesso do utilizador (AT1) e o ponto final do ActiveSync no local.

A API de aprovisionamento MRS no Exchange Online utiliza a AT1 como entrada e obtém um segundo par de tokens de acesso e atualização (denominado AT2/RT2) para aceder à caixa de correio no local através de uma chamada em nome de um utilizador para o Active Directory. Este segundo token de acesso está no âmbito do cliente que está a ser Exchange Online e uma audiência do ponto final do espaço de nomes do ActiveSync no local.

Se a caixa de correio não estiver aprovisionada, a API de aprovisionamento cria uma caixa de correio.

A API de aprovisionamento MRS estabelece uma ligação segura ao ponto final do ActiveSync no local e sincroniza os dados de mensagens do utilizador com o token de acesso AT2 como mecanismo de autenticação. O RT2 é utilizado periodicamente para gerar uma nova AT2 para que os dados possam ser sincronizados em segundo plano sem intervenção do utilizador.

Os dados são devolvidos ao cliente.

Requisitos técnicos e de licenciamento

A arquitetura de Autenticação Moderna híbrida tem os seguintes requisitos técnicos:

Observação

As contas no local que tiram partido da Autenticação Moderna híbrida com o Outlook Mobile não são suportadas com inquilinos de Comunidade e Defesa Office 365 governo dos EUA, inquilinos Office 365 Alemanha e Office 365 China operado por inquilinos da 21Vianet.

Configuração do Exchange no local:

Exchange Server Atualização Cumulativa 1 (CU1) de 2019 ou posterior, Exchange Server Atualização Cumulativa 8 (CU8) de 2016 ou posterior, ou Exchange Server CU19 de 2013 ou posterior em todos os servidores exchange. Nas implementações híbridas (Exchange no local e Exchange Online) ou em organizações que utilizam Arquivamento do Exchange Online (EOA) com a respetiva implementação do Exchange no local, tem de implementar a mais atual ou uma antes da versão mais atual.

Todos os servidores do Exchange 2007 ou Exchange 2010 têm de ser removidos do ambiente. Estas versões do Exchange não têm suporte base e não funcionam com o Outlook para iOS e Android gerido Intune. Nesta arquitetura, o Outlook para iOS e Android utiliza o OAuth como mecanismo de autenticação. Uma das alterações de configuração no local que ocorrem permite o ponto final OAuth para a Microsoft Cloud como o ponto final de autorização predefinido. Quando esta alteração é efetuada, os clientes podem começar a negociar a utilização do OAuth. Uma vez que esta alteração abrange toda a organização, as caixas de correio do Exchange 2010 apresentadas pelo Exchange 2013 ou 2016 pensam incorretamente que podem fazer OAuth (não podem) e acabam num estado desligado (o Exchange 2010 não suporta o OAuth como um mecanismo de autenticação).

Sincronização do Active Directory. Sincronização do Active Directory de todo o diretório de destinatários de correio no local com Microsoft Entra ID, através do Microsoft Entra Connect. Se tiver Microsoft Entra filtragem de atributos e aplicações ativada na configuração do Microsoft Entra Connect, certifique-se de que as seguintes aplicações estão selecionadas:

- Office 365 ProPlus

- Exchange Online

- Azure RMS

- Intune

Se não tiver Microsoft Entra filtragem de atributos e aplicações ativada na configuração do Microsoft Entra Connect, todas as aplicações necessárias já estão selecionadas por predefinição.

Importante

O Outlook para iOS e Android utiliza a Exchange Online Lista de Endereços Global do inquilino para caixas de correio no local que tiram partido da Autenticação Moderna híbrida. Se todos os destinatários de correio não estiverem sincronizados com Microsoft Entra ID, os utilizadores terão problemas de fluxo de correio.

Configuração híbrida do Exchange: requer uma relação híbrida completa entre o Exchange no local com Exchange Online.

Uma organização híbrida do Microsoft 365 ou Office 365 está configurada em configuração híbrida completa com o modo de Topologia Híbrida Clássica do Exchange e é configurada conforme especificado no Assistente de Implementação do Exchange.

Observação

A Autenticação Moderna Híbrida não é suportada com o Agente Híbrido.

Requer uma organização do Microsoft 365 ou Office 365 Enterprise, Empresas ou Educação.

Os dados da caixa de correio no local são sincronizados na mesma região do datacenter onde esse Microsoft 365 ou Office 365 organização está configurado ou para a região do datacenter definida na PreferredDataLocation da conta. Para obter mais informações sobre onde estão localizados os dados do Microsoft 365 e Office 365, visite o Centro de Confiança da Microsoft. Para obter mais informações sobre PreferredDataLocation, veja Multi-Geo Capabilities (Capacidades Multigeográficos).

Os nomes de anfitrião de URL externos para Exchange ActiveSync e Deteção Automática têm de ser publicados como principais de serviço para Microsoft Entra ID através do Assistente de Configuração Híbrida.

A Deteção Automática e Exchange ActiveSync espaços de nomes têm de estar acessíveis a partir da Internet e não podem ser apresentados por uma solução de pré-autenticação.

Confirme que a descarga de SSL ou TLS não está a ser utilizada entre o balanceador de carga e os servidores exchange, uma vez que esta configuração afeta a utilização do token OAuth. A bridge SSL e TLS (terminação e reencriptografia) é suportada.

Intune configuração: tanto Intune implementações autónomas como de Cogestão são suportadas (Mobilidade básica e segurança para o Microsoft 365 não é suportado).

Licenciamento do Microsoft 365 e Office 365:

- O Outlook para iOS e Android é gratuito para utilização por parte do consumidor a partir da App Store do iOS e do Google Play. No entanto, os utilizadores comerciais necessitam de uma subscrição do Microsoft 365 ou Office 365 que inclua as aplicações de ambiente de trabalho do Office: Microsoft 365 Apps para Empresas, Microsoft 365 Business Standard, Microsoft 365 Apps para Grandes Empresas, Office 365 Enterprise E3, Office 365 Enterprise E5 ou as versões correspondentes desses planos para o Governo ou Educação. Os utilizadores comerciais com as seguintes subscrições podem utilizar a aplicação Outlook para dispositivos móveis em dispositivos com ecrãs integrados de 10,1" na diagonal ou menos: Office 365 Enterprise E1, Office 365 F1, Office 365 A1, Microsoft 365 Business Basic e se tiver apenas um Exchange Online licença (sem o Office). Se tiver apenas uma licença do Exchange no local (Exchange Server), não tem licença para utilizar a aplicação.

- A utilização de funcionalidades avançadas de Exchange Online (por exemplo, Encriptação de Serviço com Chave de Cliente ou Capacidades Multigeográficos) requer que o utilizador no local tenha a licença de subscrição do Microsoft 365 ou Office 365 aplicável no Centro de Administração Microsoft 365.

Para obter mais informações sobre como atribuir uma licença, consulte Adicionar utilizadores individualmente ou em massa.

Licenciamento em EMS: cada utilizador no local tem de ter uma das seguintes licenças:

- Intune autónomo + Microsoft Entra ID P1 ou P2 ou Microsoft Entra ID P1 ou P2

- Enterprise Mobility + Security E3, Enterprise Mobility + Security E5

Passos de implementação

Ativar o suporte para a Autenticação Moderna híbrida na sua organização requer cada um dos seguintes passos, que são detalhados nas secções seguintes:

- Criar uma política de Acesso Condicional:

- Criar uma política de proteção de aplicações Intune

- Ativar a Autenticação Moderna Híbrida

Criar uma política de Acesso Condicional:

Quando uma organização decide uniformizar a forma como os utilizadores acedem aos dados do Exchange, utilizando o Outlook para iOS e Android como a única aplicação de e-mail para utilizadores finais, podem configurar uma política de acesso condicional que bloqueia outros métodos de acesso móvel. O Outlook para iOS e Android autentica-se através do objeto de identidade Microsoft Entra e, em seguida, liga-se a Exchange Online. Por conseguinte, tem de criar Microsoft Entra políticas de Acesso Condicional para restringir a conectividade de dispositivos móveis a Exchange Online. Para efetuar esta tarefa, precisa de duas políticas de acesso condicional, com cada política direcionada a todos os potenciais utilizadores. Pode encontrar detalhes sobre como criar estas políticas em Acesso Condicional: exigir aplicações cliente aprovadas ou política de proteção de aplicações.

Siga os passos em Exigir aplicações cliente aprovadas ou política de proteção de aplicações com dispositivos móveis. Esta política permite que o Outlook para iOS e Android, mas bloqueia o OAuth e a autenticação básica capaz de Exchange ActiveSync os clientes móveis se liguem ao Exchange Online.

Observação

Esta política garante que os utilizadores móveis podem aceder a todos os pontos finais do Office através das aplicações aplicáveis.

Siga os passos em Bloquear Exchange ActiveSync em todos os dispositivos, o que impede que Exchange ActiveSync clientes que utilizam autenticação básica em dispositivos não móveis se liguem a Exchange Online.

As políticas acima utilizam o controlo de concessões Exigir política de proteção de aplicações, o que garante que uma Política de Proteção de Aplicações Intune é aplicada à conta associada no Outlook para iOS e Android antes de conceder acesso. Se o utilizador não estiver atribuído a uma Política de Proteção de Aplicações Intune, não estiver licenciado para Intune ou se a aplicação não estiver incluída na Política de Proteção de Aplicações Intune, a política impede que o utilizador obtenha um token de acesso e obtenha acesso aos dados de mensagens.

Por fim, siga Bloquear autenticação legada com Microsoft Entra Acesso Condicional para bloquear a autenticação legada para outros protocolos do Exchange em dispositivos iOS e Android; esta política deve visar apenas o Microsoft 365 ou Office 365 Exchange Online aplicação na cloud e plataformas de dispositivos iOS e Android. Esta abordagem garante que as aplicações móveis que utilizam os protocolos Exchange Web Services, IMAP4 ou POP3 com autenticação básica não se conseguem ligar a Exchange Online.

Importante

Para aproveitar as políticas de acesso condicional baseadas em aplicativos, o aplicativo Microsoft Authenticator deve ser instalado em dispositivos iOS. Para dispositivos Android, é necessário o aplicativo Portal da Empresa do Intune. Para obter mais informações, veja Acesso condicional baseado na aplicação com Intune.

Para impedir que outros clientes de dispositivos móveis (como o cliente de correio nativo incluído no sistema operativo móvel) se liguem ao seu ambiente no local (que se autenticam através da autenticação básica contra Active Directory local):

Pode utilizar as regras de acesso de dispositivos móveis do Exchange incorporadas e bloquear a ligação de todos os dispositivos móveis ao definir o seguinte comando na Shell de Gestão do Exchange:

Set-ActiveSyncOrganizationSettings -DefaultAccessLevel Block

Observação

O comando pode afetar os utilizadores que se ligam ao Exchange no local com os respetivos dispositivos móveis.

Criar uma política de proteção de aplicações Intune

Após a ativação da Autenticação Moderna híbrida, todos os utilizadores móveis no local podem utilizar o Outlook para iOS e Android com a arquitetura baseada no Microsoft 365 ou Office 365. Por conseguinte, é importante proteger os dados empresariais com uma política de proteção de aplicações Intune.

Crie Intune políticas de proteção de aplicações para iOS e Android com os passos documentados em Como criar e atribuir políticas de proteção de aplicações. No mínimo, cada política tem de cumprir as seguintes condições:

Incluem todas as aplicações móveis da Microsoft, como Word, Excel ou PowerPoint, uma vez que esta inclusão garante que os utilizadores podem aceder e manipular dados empresariais em qualquer aplicação Microsoft de forma segura.

Imitam as funcionalidades de segurança que o Exchange fornece para dispositivos móveis, incluindo:

- Exigir um PIN para acesso (que inclui Selecionar Tipo, Comprimento do PIN, Permitir PIN Simples, Permitir impressão digital)

- Encriptar dados da aplicação

- Bloquear a execução de aplicações geridas em dispositivos "desbloqueados por jailbreak" e rooting

Eles são atribuídos a todos os usuários. Esta ampla atribuição garante que todos os utilizadores estão protegidos, independentemente de utilizarem o Outlook para iOS e Android.

Além dos requisitos de política mínimos descritos anteriormente, deve considerar a implementação de definições de políticas de proteção avançadas, como Restringir cortar, copiar e colar com outras aplicações para impedir ainda mais a fuga de dados empresariais. Para obter mais informações sobre as definições disponíveis, consulte Definições de políticas de proteção de aplicações Android nas definições de política de proteção de aplicações Microsoft Intune e iOS.

Importante

Para aplicar políticas de proteção de aplicativos do Intune contra aplicativos em dispositivos Android que não estão registrados no Intune, o usuário também deve instalar o Portal da Empresa do Intune. Para obter mais informações, veja Definições de políticas de proteção de aplicações Android no Microsoft Intune.

Ativar a Autenticação Moderna Híbrida

Se ainda não ativou a Autenticação Moderna híbrida, reveja os pré-requisitos descritos em Descrição geral da Autenticação Moderna Híbrida e pré-requisitos para utilizá-la com servidores do Exchange e Skype for Business no local. Depois de concluir os pré-requisitos, siga os passos em Como configurar Exchange Server no local para utilizar a Autenticação Moderna híbrida.

Crie uma regra de acesso a dispositivos no local do Exchange para permitir que Exchange Online se liguem ao seu ambiente no local através do protocolo ActiveSync:

If ((Get-ActiveSyncOrganizationSettings).DefaultAccessLevel -ne "Allow") {New-ActiveSyncDeviceAccessRule -Characteristic DeviceType -QueryString "OutlookService" -AccessLevel Allow}Observação

A gestão de dispositivos através do centro de administração do Exchange no local não é possível. Intune é necessário para gerir dispositivos móveis.

Crie uma regra de acesso a dispositivos do Exchange no local que impeça os utilizadores de se ligarem ao ambiente no local com o Outlook para iOS e Android com autenticação básica através do protocolo Exchange ActiveSync:

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel BlockObservação

Assim que esta regra for criada, o Outlook para iOS e Android com utilizadores de autenticação Básica é bloqueado.

Certifique-se de que o Exchange ActiveSync maxRequestLength no local está configurado para corresponder ao MaxSendSize/MaxReceiveSize da configuração de transporte:

- Caminho:

%ExchangeInstallPath%\FrontEnd\HttpProxy\Sync\web.config - Propriedade:

maxRequestLength - Valor: definido no tamanho KB (10 MB é 10240, por exemplo)

- Caminho:

Funcionalidades de cliente que não são suportadas

As seguintes funcionalidades não são suportadas para caixas de correio no local através da Autenticação Moderna híbrida com o Outlook para iOS e Android.

- Sincronização de mensagens rascunhos e pastas de rascunho

- Ver mais de quatro semanas de e-mail com a ligação "Carregar Mais Mensagens" na parte inferior da lista de mensagens

- Acesso ao calendário partilhado e acesso delegado ao calendário

- Acesso a dados de caixa de correio partilhados e delegados

- Hora de Sair/Tempo de Viagem da Cortana

- Localizações de reuniões avançadas

- Gestão de tarefas com o Microsoft To Do

- Suplementos

- Calendários Interessantes

- Ouvir os Meus E-mails

- Etiquetagem de confidencialidade

- S/MIME

- Agendar Envio

As seguintes funcionalidades só são suportadas quando a infraestrutura no local utiliza Exchange Server 2016 e posterior:

- Anexos do calendário

FAQ do Fluxo de Ligação

P: A minha organização tem uma política de segurança que requer que as ligações de entrada da Internet sejam restringidas a endereços IP ou FQDNs aprovados. Essa configuração é possível com esta arquitetura?

R: A Microsoft recomenda que os pontos finais no local para os protocolos de Deteção Automática e ActiveSync sejam abertos e acessíveis a partir da Internet sem quaisquer restrições. Em determinadas situações que podem não ser possíveis. Por exemplo, se estiver num período de coexistência com outra solução de gestão de pontos finais unificados (UEM) de terceiros, poderá querer aplicar restrições ao protocolo ActiveSync para impedir que os utilizadores ignorem a solução UEM enquanto migra para o Intune e o Outlook para iOS e Android. Se tiver de colocar restrições na firewall no local ou nos dispositivos edge do gateway, a Microsoft recomenda a filtragem com base nos pontos finais do FQDN. Se não for possível utilizar pontos finais do FQDN, filtre por endereços IP. Certifique-se de que as seguintes sub-redes IP e FQDNs estão incluídas na lista de permissões:

Todos os Exchange Online FQDNs e intervalos de sub-rede IP, conforme definido em Mais pontos finais não incluídos no Serviço Web de URL e Endereço IP do Microsoft 365 ou Office 365.

Os intervalos de sub-rede IP e FQDNs de Deteção Automática definidos em Pontos finais adicionais não incluídos no Microsoft 365 ou Office 365 endereço IP e serviço Web de URL. Estas sub-redes IP e FQDNs são necessárias porque o serviço Deteção Automática estabelece ligações à infraestrutura no local.

Todos os FQDNs do Outlook para iOS e Android e da aplicação móvel do Office, conforme definido no Microsoft 365 e Office 365 URLs e intervalos de endereços IP.

P: A minha organização utiliza atualmente uma solução UEM de terceiros para controlar a conectividade de dispositivos móveis. Expor o espaço de nomes Exchange ActiveSync na Internet introduz uma forma de os utilizadores ignorarem a solução UEM de terceiros durante o período de coexistência. Como posso evitar esta situação?

R: Existem três soluções potenciais para resolver este problema:

- Implemente regras de acesso a dispositivos móveis do Exchange para controlar que dispositivos são aprovados para ligação.

- Algumas soluções UEM de terceiros integram-se com regras de acesso a dispositivos móveis do Exchange, bloqueando o acesso não aprovado, ao mesmo tempo que adicionam dispositivos aprovados na propriedade ActiveSyncAllowedDeviceIDs do utilizador.

- Implemente restrições de IP no espaço de nomes Exchange ActiveSync.

P: Posso utilizar o Azure ExpressRoute para gerir o tráfego entre o Microsoft Cloud e o meu ambiente no local?

R: A conectividade à Microsoft Cloud requer conectividade à Internet. A Microsoft recomenda expor a Deteção Automática e Exchange ActiveSync diretamente à Internet. Para obter mais informações, consulte Microsoft 365 e Office 365 Network Connectivity Principles (Princípios de Conectividade de Rede do Microsoft 365 e Office 365). No entanto, o Azure ExpressRoute é suportado para cenários híbridos do Exchange. Para obter mais informações, veja Azure ExpressRoute para Microsoft 365 e Office 365.

Com o ExpressRoute, não existe espaço de IP privado para ligações do ExpressRoute, nem pode haver uma resolução de DNS "privada". Qualquer ponto final que a sua empresa pretenda utilizar através do ExpressRoute tem de resolve no DNS público. Se esse ponto final for resolvido para um IP contido nos prefixos anunciados associados ao circuito do ExpressRoute (a sua empresa tem de configurar esses prefixos no portal do Azure quando ativa o peering da Microsoft na ligação do ExpressRoute), a ligação de saída do Exchange Online para o ambiente no local é encaminhada através do circuito do ExpressRoute. A sua empresa tem de garantir que o tráfego de retorno associado a estas ligações passa pelo circuito do ExpressRoute (evitando o encaminhamento assimétrico).

Importante

Uma vez que o Outlook para Android, iOS e Mac não consegue suportar o Azure ExpressRoute (e também os clientes de correio nativos móveis), não recomendamos que utilize o Azure ExpressRoute se estiver a planear aceder ao seu e-mail num dispositivo móvel ou Mac. Isto acontece porque não pode haver sobreposições do espaço ip público anunciado à Microsoft no circuito do ExpressRoute e do espaço IP público anunciado nos circuitos da Internet.

P: Dado que apenas quatro semanas de dados de mensagens são sincronizados com Exchange Online, significa que as consultas de pesquisa executadas no Outlook para iOS e Android não podem devolver informações além dos dados disponíveis no dispositivo local?

R: Quando uma consulta de pesquisa é efetuada no Outlook para iOS e Android, os itens que correspondem à consulta de pesquisa são devolvidos se estiverem localizados no dispositivo. Além disso, a consulta de pesquisa é transmitida para o Exchange no local através de Exchange Online. O Exchange no local executa a consulta de pesquisa na caixa de correio no local e devolve os resultados para Exchange Online, o que reencaminha os resultados para o cliente. Os resultados da consulta no local são armazenados no Exchange Online durante um dia antes de serem eliminados.

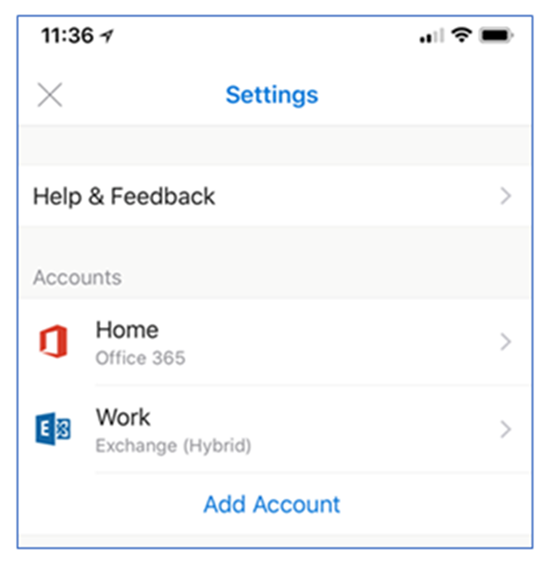

P: Como fazer saber que a conta de e-mail foi adicionada corretamente no Outlook para iOS e Android?

R: As caixas de correio no local que são adicionadas através da Autenticação Moderna híbrida são identificadas como Exchange (Híbrido) nas definições de conta no Outlook para iOS e Android, de forma semelhante ao seguinte exemplo:

FAQ sobre autenticação

P: Que configurações de identidade são suportadas com a Autenticação Moderna híbrida e o Outlook para iOS e Android?

R: As seguintes configurações de identidade com Microsoft Entra ID são suportadas com a Autenticação Moderna híbrida:

- Identidade Federada com qualquer fornecedor de identidade no local suportado por Microsoft Entra ID

- Sincronização do Hash de Palavras-passe através do Microsoft Entra Connect

- Autenticação Pass-through através do Microsoft Entra Connect

P: Que mecanismo de autenticação é utilizado para o Outlook para iOS e Android? As credenciais são armazenadas no Microsoft 365 ou Office 365?

R: Consulte Configuração da conta com autenticação moderna no Exchange Online.

P: O Outlook para iOS e Android e outras aplicações móveis do Microsoft Office suportam o início de sessão único?

R: Consulte Configuração da conta com autenticação moderna no Exchange Online.

P: Qual é a duração dos tokens gerados e utilizados pela Biblioteca de Autenticação do Active Directory (ADAL) no Outlook para iOS e Android?

R: Consulte Configuração da conta com autenticação moderna no Exchange Online.

P: O que acontece ao token de acesso quando a palavra-passe de um utilizador é alterada?

R: Consulte Configuração da conta com autenticação moderna no Exchange Online.

P: Existe alguma forma de um utilizador ignorar a Deteção Automática ao adicionar a conta ao Outlook para iOS e Android?

R: Sim, um utilizador pode ignorar a Deteção Automática em qualquer altura e configurar manualmente a ligação através da autenticação Básica através do protocolo Exchange ActiveSync. Para garantir que o utilizador não estabelece uma ligação ao seu ambiente no local através de um mecanismo que não suporta Microsoft Entra acesso condicional ou Intune políticas de proteção de aplicações, o Administrador do Exchange no local tem de configurar uma regra de acesso a dispositivos Exchange que bloqueie a ligação do ActiveSync. Para efetuar esta tarefa, escreva o seguinte comando na Shell de Gestão do Exchange:

New-ActiveSyncDeviceAccessRule -Characteristic DeviceModel -QueryString "Outlook for iOS and Android" -AccessLevel Block

P: O que acontece quando uma organização passa da autenticação básica com o Outlook para iOS e Android para a autenticação moderna híbrida?

R: Depois de uma organização ativar a autenticação moderna híbrida ao seguir os passos de Implementação acima, os utilizadores finais têm de eliminar o respetivo perfil de conta existente no Outlook para iOS e Android, uma vez que o perfil utiliza a autenticação básica. Em seguida, os utilizadores finais podem criar um novo perfil que utiliza a autenticação moderna híbrida.

Solução de problemas

Esta secção descreve os problemas ou erros mais comuns com caixas de correio no local que utilizam a Autenticação Moderna híbrida com o Outlook para iOS e Android.

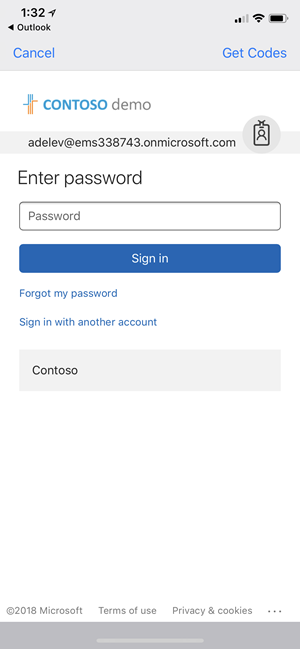

Deteção Automática e ActiveSync

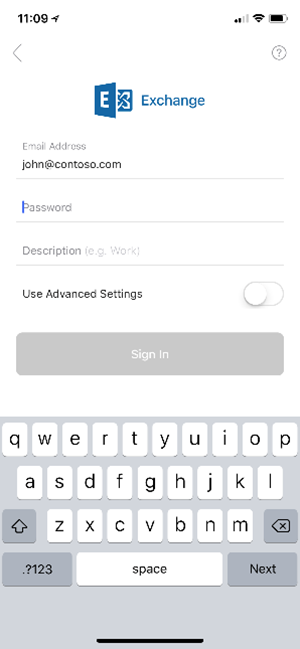

Durante a criação do perfil, deve ser apresentada ao utilizador uma caixa de diálogo Autenticação Moderna semelhante à da seguinte captura de ecrã:

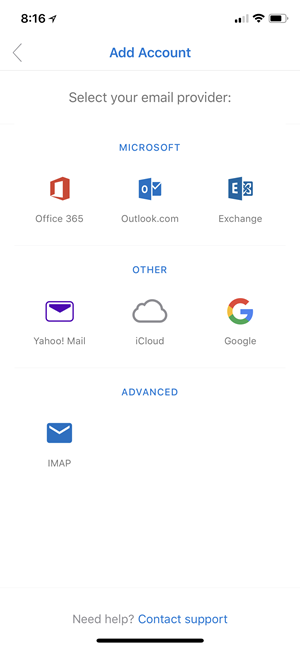

Se, em vez disso, for apresentada ao utilizador uma das seguintes caixas de diálogo, significa que existe um problema com os pontos finais da Deteção Automática ou do ActiveSync no local.

Eis um exemplo de um utilizador a ser apresentado com a experiência de Exchange ActiveSync de autenticação Básica legada:

Eis um exemplo do que os utilizadores veem quando a Deteção Automática não consegue detetar a configuração das caixas de correio no local dos utilizadores.

Em qualquer um dos cenários, verifique se o ambiente no local está configurado corretamente. Para efetuar esta tarefa: na Galeria TechNet, transfira e execute o script para Validar a Configuração da Autenticação Moderna Híbrida para o Outlook para iOS e Android.

Quando rever a saída do script, deverá ver o seguinte resultado da Deteção Automática:

{

"Protocol": "activesync",

"Url": "https://mail.contoso.com/Microsoft-Server-ActiveSync"

}

O ponto final do ActiveSync no local deve devolver a seguinte resposta, em que o cabeçalho de WWW-Authenticate inclui um authorization_uri:

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@5de110f8-2e0f-4d45-891d-bcf2218e253d,00000004-0000-0ff1-ce00-000000000000@contoso.com", token_types="app_asserted_user_v1 service_asserted_app_v1", authorization_uri="https://login.windows.net/common/oauth2/authorize"

Www-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →5ca2c827-5147-474c-8457-63c4e5099c6e

Se as respostas de Deteção Automática ou ActiveSync não forem semelhantes aos exemplos acima, pode investigar as seguintes causas:

Se não for possível aceder ao ponto final da Deteção Automática, é provável que exista um problema de configuração da firewall ou do balanceador de carga (por exemplo, as restrições de IP estão configuradas e os intervalos de IP necessários não estão presentes). Além disso, pode existir um dispositivo à frente do Exchange a exigir pré-autenticação para aceder ao ponto final de Deteção Automática.

Se o ponto final de Deteção Automática não devolver o URL correto, existe um problema de configuração com o valor ExternalURL do diretório virtual do ActiveSync.

Se não for possível aceder ao ponto final do ActiveSync, existe um problema de configuração da firewall ou do balanceador de carga. Mais uma vez, um exemplo são as restrições de IP configuradas e os intervalos de IP necessários não estão presentes. Além disso, pode existir um dispositivo à frente do Exchange a exigir pré-autenticação para aceder ao ponto final do ActiveSync.

Se o ponto final do ActiveSync não contiver um valor de authorization_uri, verifique se o servidor de autenticação EvoSTS está configurado como o ponto final predefinido com a Shell de Gestão do Exchange:

Get-AuthServer EvoSts | Format-List IsDefaultAuthorizationEndpointSe o ponto final do ActiveSync não contiver um cabeçalho de WWW-Authenticate, um dispositivo à frente do Exchange poderá estar a responder à consulta.

Problemas de sincronização do cliente

Existem alguns cenários que podem fazer com que os dados fiquem obsoletos no Outlook para iOS e Android. Normalmente, esta condição de dados deve-se a um problema com o segundo token de acesso (o token utilizado pela MRS no Exchange Online para sincronizar os dados com o ambiente no local). Os dois motivos mais comuns para este problema são:

- Descarga de SSL/TLS no local.

- Problemas de metadados do certificado EvoSTS.

Com a descarga de SSL/TLS, os tokens são emitidos para um URI específico e esse valor inclui o valor do protocolo ("https://"). Quando o balanceador de carga descarrega SSL/TLS, o pedido recebido pelo Exchange é recebido através de HTTP, o que resulta num erro de correspondência de afirmações devido ao valor do protocolo ser http://. O exemplo seguinte ilustra um cabeçalho de resposta de um rastreio do Fiddler:

Content-Length →0

Date →Mon, 29 Jan 2018 19:51:46 GMT

Server →Microsoft-IIS/10.0 Microsoft-HTTPAPI/2.0

WWW-Authenticate →Bearer client_id="00000002-0000-0ff1-ce00-000000000000", trusted_issuers="00000001-0000-0000-c000-000000000000@00c118a9-2de9-41d3-b39a-81648a7a5e4d", authorization_uri="https://login.windows.net/common/oauth2/authorize", error="invalid_token"

WWW-Authenticate →Basic realm="mail.contoso.com"

X-Powered-By →ASP.NET

request-id →2323088f-8838-4f97-a88d-559bfcf92866

x-ms-diagnostics →2000003;reason="The hostname component of the audience claim value is invalid. Expected 'https://mail.contoso.com'. Actual 'http://mail.contoso.com'.";error_category="invalid_resource"

Conforme especificado acima na secção Requisitos técnicos e de licenciamento, a descarga de SSL/TLS não é suportada para fluxos OAuth.

Para Metadados de Certificado EvoSTS, os metadados de certificado utilizados pelo EvoSTS são ocasionalmente atualizados no Microsoft 365 ou Office 365. A caixa de correio de arbitragem no local do Exchange que tem a capacidade organizacional de "OrganizationCapabilityManagement" é responsável por detetar as alterações e atualizar os metadados correspondentes no local; este processo é executado a cada oito horas.

Os Administradores do Exchange podem encontrar esta caixa de correio ao executar o seguinte cmdlet com a Shell de Gestão do Exchange:

$x=Get-mailbox -arbitration | ? {$_.PersistedCapabilities -like "OrganizationCapabilityManagement"};Get-MailboxDatabaseCopyStatus $x.database.name

No servidor que aloja a base de dados da caixa de correio de arbitragem OrganizationCapabilityManagement, reveja os registos de eventos da aplicação para obter eventos com uma origem de MSExchange AuthAdmin. Os eventos devem indicar-lhe se o Exchange pode atualizar os metadados. Se os metadados estiverem desatualizados, pode atualize-os manualmente com este cmdlet:

Set-AuthServer EvoSts -RefreshAuthMetadata

Também pode criar uma tarefa agendada que execute o comando acima a cada 24 horas.

estatísticas de Exchange Online

Pode utilizar os seguintes cmdlets Exchange Online para ver informações estatísticas para cada caixa de correio no local sincronizada.

Primeiro, obtenha a localização da caixa de correio no local sincronizada no inquilino, especificando a identidade da caixa de correio no local (por exemplo,

jane@contoso.com).$m = Get-MailboxLocation <identity>Para ver as estatísticas relacionadas com a caixa de correio, utilize

Get-MailboxStatistics $m.idPara ver as estatísticas de dispositivos móveis (como ver quando o Outlook para iOS e Android foi sincronizado pela última vez com Exchange Online), utilize

Get-MobileDeviceStatistics -Mailbox $m.id

Para obter mais informações, consulte Get-MailboxStatistics e Get-MobileDeviceStatistics.

Outros problemas

Existem outros problemas que podem impedir que a Autenticação Moderna híbrida funcione corretamente. Para obter mais informações, veja a secção resolução de problemas em Anunciar a Autenticação Moderna Híbrida para o Exchange no Local.