Sistema de Proteção de Dados do Cliente para o Microsoft Fabric

Use o Sistema de Proteção de Dados do Cliente para o Microsoft Azure para controlar como os engenheiros da Microsoft acessam seus dados. Nesse artigo, você aprenderá como as solicitações do Sistema de Proteção de Dados do Cliente são iniciadas, rastreadas e armazenadas para revisões e auditorias posteriores.

Normalmente, o Sistema de Proteção de Dados do Cliente é usado para ajudar os engenheiros da Microsoft a solucionar problemas de uma solicitação de suporte de serviço do Microsoft Fabric. O Sistema de Proteção de Dados do Cliente também pode ser usado quando a Microsoft identifica um problema e um evento iniciado pela Microsoft é aberto para investigar o problema.

Habilitar o Sistema de Proteção de Dados do Cliente para o Microsoft Fabric

Para habilitar o Sistema de Proteção de Dados do Cliente para o Microsoft Fabric, você deve ser um administrador global do Microsoft Entra. Para atribuir funções no Microsoft Entra ID, consulte Atribuir funções do Microsoft Entra a usuários.

Abra o Portal do Azure.

Acesse Sistema de Proteção de Dados do Cliente para o Microsoft Azure.

Na guia Administração, selecione Habilitado.

Solicitação de acesso da Microsoft

Nos casos em que o engenheiro da Microsoft não consegue solucionar problemas usando ferramentas padrão, são solicitadas permissões elevadas usando o serviço de acesso Just-In-Time (JIT). A solicitação pode vir do engenheiro de suporte original ou de um engenheiro diferente.

Após o envio da solicitação de acesso, o serviço JIT avalia a solicitação, considerando fatores como:

O escopo do recurso

Se o solicitante é uma identidade isolada ou usando a autenticação multifator

Níveis de permissões

Com base na função do JIT, essa solicitação também pode incluir uma aprovação de aprovadores internos da Microsoft. Por exemplo, o aprovador pode ser o Líder de atendimento ao cliente ou o Gerente de DevOps.

Quando a solicitação requer acesso direto aos dados do cliente, uma solicitação do Sistema de Proteção de Dados do Cliente é iniciada. Por exemplo, nos casos em que o acesso de área de trabalho remota à máquina virtual de um cliente é necessário. Depois que a solicitação do Sistema de Proteção de Dados do Cliente for feita, ela aguarda a aprovação do cliente antes que o acesso seja concedido.

Essas etapas descrevem uma solicitação do Sistema de Proteção de Dados do Cliente iniciada pela Microsoft para o serviço do Microsoft Fabric.

O administrador global do Microsoft Entra recebe um email de notificação de solicitação de acesso pendente da Microsoft. O administrador que recebeu o email se torna o aprovador designado.

A notificação por e-mail fornece um link para a folha do Sistema de Proteção de Dados do Cliente no módulo de Administração. Usando esse link, o aprovador designado entra no portal do Azure para visualizar as solicitações pendentes do Sistema de Proteção de Dados do Cliente. A solicitação permanece na fila do cliente por quatro dias. Após esse período, a solicitação de acesso expira automaticamente e nenhum acesso é concedido aos engenheiros da Microsoft.

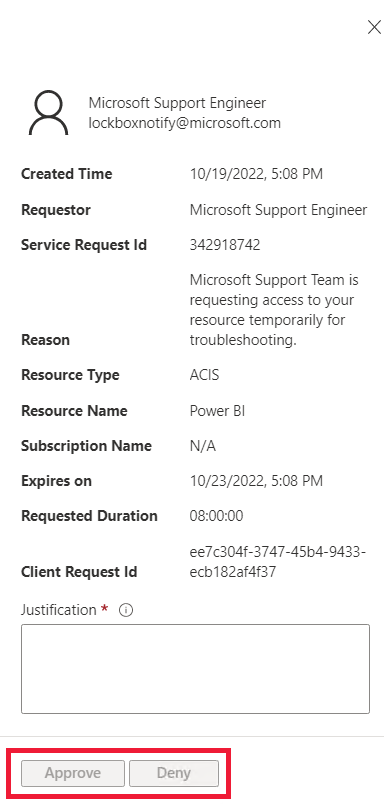

Para obter os detalhes da solicitação pendente, o aprovador designado pode selecionar a solicitação do Sistema de Proteção de Dados do Cliente na opção de menu Solicitações pendentes.

Depois de examinar a solicitação, o aprovador designado insere uma justificativa e seleciona uma das opções abaixo. Para fins de auditoria, as ações são registradas nos logs do Sistema de Proteção de Dados do Cliente.

Aprovar: o acesso é concedido ao engenheiro da Microsoft por um período padrão de oito horas.

Negar: a solicitação de acesso elevado feita pelo engenheiro da Microsoft é rejeitada e nenhuma outra ação é efetuada.

Logs

O Sistema de Proteção de Dados do Cliente tem dois tipos de logs:

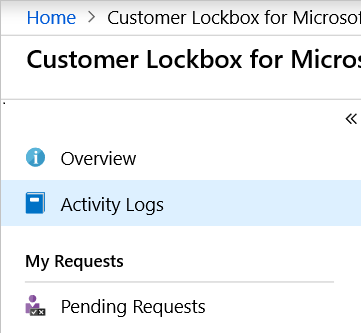

Logs de atividades: disponíveis no log de atividades do Azure Monitor.

Os seguintes logs de atividades estão disponíveis para o Sistema de Proteção de Dados do Cliente:

- Negar solicitação do sistema de proteção de dados

- Criar solicitação do sistema de proteção de dados

- Aprovar solicitação do sistema de proteção de dados

- Expiração da solicitação do sistema de proteção de dados

Para acessar os logs de atividades, selecione Log de atividades no portal do Azure. Você pode filtrar os resultados para ações específicas.

Logs de auditoria: disponíveis no portal de conformidade do Microsoft Purview. Você pode ver os logs de auditoria no portal de administração.

O Sistema de Proteção de Dados do Cliente para o Microsoft Fabric tem quatro logs de auditoria:

Log de auditoria Nome amigável GetRefreshHistoryViaLockbox Obter o histórico de atualização por meio do sistema de proteção de dados DeleteAdminUsageDashboardsViaLockbox Excluir dashboards de uso do administrador por meio do sistema de proteção de dados DeleteUsageMetricsv2PackageViaLockbox Excluir o pacote de métricas de uso v2 por meio do sistema de proteção de dados DeleteAdminMonitoringFolderViaLockbox Excluir pasta de monitoramento do administrador por meio do sistema de proteção de dados GetQueryTextTelemetryViaLockbox Obter texto de consulta do repositório de telemetria seguro via Lockbox

Exclusões

As solicitações do Sistema de Proteção de Dados do Cliente não são acionadas nos seguintes cenários de suporte de engenharia:

Cenários de emergência que estão fora dos procedimentos operacionais padrão. Por exemplo, uma grande paralisação de serviço requer atenção imediata para recuperar ou restaurar serviços em um cenário inesperado ou imprevisível. Esses eventos são raros e geralmente não exigem acesso aos dados do cliente.

Um engenheiro da Microsoft acessa a plataforma do Azure como parte da solução de problemas e é exposto aos dados do cliente. Por exemplo, durante a solução de problemas, a Equipe de Rede do Azure captura um pacote em um dispositivo de rede. Esses cenários geralmente não resultam em acesso a dados significativos do cliente.

Demandas legais externas por dados. Para obter detalhes, consulte a discussão sobre solicitações governamentais de dados na Central de Confiabilidade da Microsoft.

Acesso de dados

O acesso aos dados varia de acordo com a experiência do Microsoft Fabric para a qual sua solicitação se destina. Esta seção lista quais dados o engenheiro da Microsoft pode acessar, depois de aprovar uma solicitação do Sistema de Proteção de Dados do Cliente.

Power BI: ao executar as operações listadas abaixo, o engenheiro da Microsoft terá acesso a algumas tabelas vinculadas à sua solicitação. Cada operação que o engenheiro da Microsoft usa é refletida nos logs de auditoria.

- Obter o histórico de atualização de modelo

- Excluir o dashboard de uso do administrador

- Excluir o pacote v2 de métricas de uso

- Excluir pasta de monitoramento do administrador

- Excluir workspace de administração

- Acessar um conjunto de dados específico no armazenamento

- Obter texto de consulta do repositório de telemetria seguro

Inteligência em Tempo Real: o engenheiro da Inteligência em Tempo Real terá acesso aos dados no banco de dados KQL vinculado à sua solicitação.

Engenharia de Dados: o engenheiro de Engenharia de Dados terá acesso aos seguintes logs do Spark vinculados à sua solicitação:

- Logs de driver

- Logs de eventos

- Logs do executor

Data Factory: se houver permissão, o engenheiro do Data Factory terá acesso às definições de pipeline de dados vinculadas à sua solicitação.