Tutorial: habilitar o cogerenciamento para novos dispositivos baseados na Internet

Quando estiver a investir na cloud através da utilização do Intune para segurança e aprovisionamento moderno, poderá não querer perder os processos bem estabelecidos para utilizar o Configuration Manager para gerir PCs na sua organização. Com a cogestão, pode manter esse processo em vigor.

Neste tutorial, vai configurar a cogestão de dispositivos Windows 10 ou posteriores num ambiente onde utiliza o Microsoft Entra ID e o Active Directory no local, mas não tem uma instância híbrida do Microsoft Entra ID . O ambiente do Configuration Manager inclui um único site primário com todas as funções do sistema de sites localizadas no mesmo servidor, o servidor do site. Este tutorial começa com a premissa de que os seus dispositivos Windows 10 ou posteriores já estão inscritos no Intune.

Se tiver uma instância híbrida do Microsoft Entra que se associa ao Active Directory no local com o Microsoft Entra ID, recomendamos que siga o nosso tutorial complementar Ativar a cogestão para clientes do Configuration Manager.

Utilize este tutorial quando:

- Tem dispositivos Windows 10 ou posteriores para cogestão. Estes dispositivos podem ter sido aprovisionados através do Windows Autopilot ou podem ser diretamente a partir do seu OEM de hardware.

- Tem dispositivos Windows 10 ou posteriores na Internet que gere atualmente com o Intune e pretende adicionar-lhes o cliente do Configuration Manager.

Neste tutorial, você vai:

- Reveja os pré-requisitos do Azure e do seu ambiente no local.

- Peça um certificado SSL público para o gateway de gestão da cloud (CMG).

- Ative os serviços do Azure no Configuration Manager.

- Implementar e configurar um CMG.

- Configure o ponto de gestão e os clientes para utilizar o CMG.

- Ativar a cogestão no Configuration Manager.

- Configure o Intune para instalar o cliente do Configuration Manager.

Pré-requisitos

Ambiente e serviços do Azure

Subscrição do Azure (avaliação gratuita).

Microsoft Entra ID P1 ou P2.

Subscrição do Microsoft Intune, com o Intune configurado para inscrever automaticamente dispositivos.

Dica

Uma avaliação gratuita da subscrição do Enterprise Mobility + Security inclui o Microsoft Entra ID P1 ou P2 e o Microsoft Intune.

Já não precisa de comprar e atribuir licenças individuais do Intune ou do Enterprise Mobility + Security aos seus utilizadores. Para obter mais informações, veja FAQ sobre produtos e licenciamento.

Infraestrutura no local

Uma versão suportada do ramo atual do Configuration Manager.

Este tutorial utiliza HTTP melhorado para evitar requisitos mais complexos para uma infraestrutura de chaves públicas. Quando utiliza HTTP avançado, o site primário que utiliza para gerir clientes tem de ser configurado para utilizar certificados gerados pelo Configuration Manager para sistemas de sites HTTP.

Autoridade de gestão de dispositivos móveis (MDM) definida como Intune.

Certificados externos

Certificado de autenticação do servidor CMG. Este certificado SSL é de um fornecedor de certificados público e globalmente fidedigno. Irá exportar este certificado como um ficheiro .pfx com a chave privada.

Mais adiante neste tutorial, fornecemos orientações sobre como configurar o pedido para este certificado.

Permissões

Ao longo deste tutorial, utilize as seguintes permissões para concluir tarefas:

- Uma conta que é um Administrador Global para o ID do Microsoft Entra

- Uma conta que é um Administrador de Domínio na sua infraestrutura no local

- Uma conta que é um Administrador Completo para todos os âmbitos no Configuration Manager

Pedir um certificado público para o gateway de gestão da cloud

Quando os seus dispositivos estão na Internet, a cogestão requer o CMG do Configuration Manager. O CMG permite que os seus dispositivos Windows baseados na Internet comuniquem com a sua implementação do Configuration Manager no local. Para estabelecer uma confiança entre os dispositivos e o ambiente do Configuration Manager, o CMG requer um certificado SSL.

Este tutorial utiliza um certificado público denominado certificado de autenticação de servidor CMG que obtém autoridade de um fornecedor de certificados globalmente fidedigno. Embora seja possível configurar a cogestão através de certificados que derivam autoridade da sua autoridade de certificação da Microsoft no local, a utilização de certificados autoassinados está fora do âmbito deste tutorial.

O certificado de autenticação do servidor CMG é utilizado para encriptar o tráfego de comunicações entre o cliente do Configuration Manager e o CMG. O certificado remonta a uma raiz fidedigna para verificar a identidade do servidor para o cliente. O certificado público inclui uma raiz fidedigna na qual os clientes do Windows já confiam.

Acerca deste certificado:

- Identifica um nome exclusivo para o serviço CMG no Azure e, em seguida, especifica esse nome no pedido de certificado.

- Pode gerar o pedido de certificado num servidor específico e, em seguida, submeter o pedido a um fornecedor de certificados público para obter o certificado SSL necessário.

- Importe o certificado que recebe do fornecedor para o sistema que gerou o pedido. Utilize o mesmo computador para exportar o certificado quando implementar posteriormente o CMG no Azure.

- Quando o CMG é instalado, cria um serviço CMG no Azure com o nome que especificou no certificado.

Identificar um nome exclusivo para o gateway de gestão da cloud no Azure

Quando pede o certificado de autenticação do servidor CMG, especifica o que tem de ser um nome exclusivo para identificar o serviço cloud (clássico) no Azure. Por predefinição, a cloud pública do Azure utiliza cloudapp.net e o CMG está alojado no domínio cloudapp.net como <YourUniqueDnsName.cloudapp.net>.

Dica

Neste tutorial, o certificado de autenticação do servidor CMG utiliza um nome de domínio completamente qualificado (FQDN) que termina em contoso.com. Depois de criar o CMG, irá configurar um registo de nome canónico (CNAME) no DNS público da sua organização. Este registo cria um alias para o CMG que mapeia para o nome que utiliza no certificado público.

Antes de pedir o certificado público, confirme que o nome que pretende utilizar está disponível no Azure. Não cria diretamente o serviço no Azure. Em vez disso, o Configuration Manager utiliza o nome especificado no certificado público para criar o serviço cloud ao instalar o CMG.

Entre no Portal do Microsoft Azure.

Selecione Criar um recurso, selecione a categoria Computação e, em seguida, selecione Serviço Cloud. A página Serviço cloud (clássico) é aberta.

Para o nome DNS, especifique o nome do prefixo para o serviço cloud que irá utilizar.

Este prefixo tem de ser o mesmo que utilizará mais tarde quando pedir um certificado público para o certificado de autenticação do servidor CMG. Neste tutorial, utilizamos o MyCSG, que cria o espaço de nomes de MyCSG.cloudapp.net. A interface confirma se o nome está disponível ou já está a ser utilizado por outro serviço.

Depois de confirmar que o nome que pretende utilizar está disponível, está pronto para submeter o pedido de assinatura do certificado (CSR).

Pedir o certificado

Utilize as seguintes informações para submeter um pedido de assinatura de certificado do CMG a um fornecedor de certificados público. Altere os seguintes valores para serem relevantes para o seu ambiente:

- MyCMG para identificar o nome do serviço do gateway de gestão da cloud

- Contoso como o nome da empresa

- Contoso.com como o domínio público

Recomendamos que utilize o servidor do site primário para gerar o CSR. Quando receber o certificado, tem de o inscrever no mesmo servidor que gerou o CSR. Esta inscrição garante que pode exportar a chave privada do certificado, que é necessária.

Peça um tipo de fornecedor de chaves da versão 2 quando gerar um CSR. Apenas são suportados certificados da versão 2.

Dica

Por predefinição, quando implementa um CMG, está selecionada a opção Permitir que o CMG funcione como um ponto de distribuição da cloud e que sirva conteúdo do armazenamento do Azure . Embora o conteúdo baseado na cloud não seja necessário para utilizar a cogestão, é útil na maioria dos ambientes.

O ponto de distribuição baseado na cloud (CDP) foi preterido. A partir da versão 2107, não pode criar novas instâncias CDP. Para fornecer conteúdo a dispositivos baseados na Internet, ative o CMG para distribuir conteúdo. Para obter mais informações, veja Funcionalidades preteridas.

Eis os detalhes do CSR do gateway de gestão da cloud:

- Nome Comum: CloudServiceNameCMG.YourCompanyPubilcDomainName.com (exemplo: MyCSG.contoso.com)

- Nome Alternativo do Requerente: igual ao nome comum (CN)

- Organização: o nome da sua organização

- Departamento: De acordo com a sua organização

- Cidade: de acordo com a sua organização

- Estado: De acordo com a sua organização

- País/Região: De acordo com a sua organização

- Tamanho da Chave: 2048

- Fornecedor: Fornecedor criptográfico do Microsoft RSA SChannel

Importar o certificado

Depois de receber o certificado público, importe-o para o arquivo de certificados local do computador que criou o CSR. Em seguida, exporte o certificado como um ficheiro .pfx para que possa utilizá-lo para o CMG no Azure.

Normalmente, os fornecedores de certificados públicos fornecem instruções para a importação do certificado. O processo de importação do certificado deve assemelhar-se à seguinte documentação de orientação:

No computador para o qual o certificado será importado, localize o ficheiro .pfx do certificado.

Clique com o botão direito do rato no ficheiro e, em seguida, selecione Instalar PFX.

Quando o Assistente de Importação de Certificados for iniciado, selecione Seguinte.

Na página Ficheiro a Importar , selecione Seguinte.

Na página Palavra-passe , introduza a palavra-passe da chave privada na caixa Palavra-passe e, em seguida, selecione Seguinte.

Selecione a opção para tornar a chave exportável.

Na página Arquivo de Certificados, selecione Selecionar automaticamente o arquivo de certificados com base no tipo de certificado e, em seguida, selecione Seguinte.

Selecione Concluir.

Exportar o certificado

Exporte o certificado de autenticação do servidor CMG do servidor. Voltar a exportar o certificado torna-o utilizável para o gateway de gestão da cloud no Azure.

No servidor onde importou o certificado SSL público, execute certlm.msc para abrir a consola do Gestor de Certificados.

Na consola do Gestor de Certificados, selecioneCertificadosPessoais>. Em seguida, clique com o botão direito do rato no certificado de autenticação do servidor CMG que inscreveu no procedimento anterior e selecione Todas as Tarefas>Exportar.

No Assistente de Exportação de Certificados, selecione Seguinte, selecione Sim, exportar a chave privada e, em seguida, selecione Seguinte.

Na página Exportar Formato de Ficheiro , selecione Troca de Informações Pessoais - PKCS n.º 12 (. PFX), selecione Seguinte e forneça uma palavra-passe.

Para o nome do ficheiro, especifique um nome como C:\ConfigMgrCloudMGServer. Irá referenciar este ficheiro quando criar o CMG no Azure.

Selecione Seguinte e, em seguida, confirme as seguintes definições antes de selecionar Concluir para concluir a exportação:

- Chaves de Exportação: Sim

- Incluir todos os certificados no caminho de certificação: Sim

- Formato de ficheiro: Personal Information Exchange (*.pfx)

Depois de concluir a exportação, localize o ficheiro .pfx e coloque uma cópia do mesmo em C:\Certs no servidor do site primário do Configuration Manager que irá gerir clientes baseados na Internet.

A pasta Certs é uma pasta temporária a utilizar enquanto move certificados entre servidores. Pode aceder ao ficheiro de certificado a partir do servidor do site primário quando implementar o CMG no Azure.

Depois de copiar o certificado para o servidor do site primário, pode eliminar o certificado do arquivo de certificados pessoal no servidor membro.

Habilitar os Serviços de nuvem do Azure no Configuration Manager

Para configurar os serviços do Azure a partir da consola do Configuration Manager, utilize o Assistente para Configurar Serviços do Azure e crie duas aplicações do Microsoft Entra:

- Aplicação de servidor: uma aplicação Web no Microsoft Entra ID.

- Aplicação cliente: uma aplicação cliente nativa no Microsoft Entra ID.

Execute o seguinte procedimento a partir do servidor do site primário:

Abra a consola do Configuration Manager, aceda a Administração>dos Serviços Cloud dos Serviços Cloud dos Serviços> doAzure e, em seguida, selecione Configurar Serviços do Azure.

Na página Configurar Serviço do Azure , especifique um nome amigável para o serviço de gestão na cloud que está a configurar. Por exemplo: O meu serviço de gestão na cloud.

Em seguida, selecione Gestão da>Cloud Seguinte.

Dica

Para obter mais informações sobre as configurações que efetua no assistente, veja Iniciar o Assistente de Serviços do Azure.

Na página Propriedades da Aplicação , para a aplicação Web, selecione Procurar para abrir a caixa de diálogo Aplicação do Servidor . Selecione Criar e, em seguida, configure os seguintes campos:

Nome da Aplicação: especifique um nome amigável para a aplicação, como a aplicação Web Gestão da Cloud.

URL da Home Page: o Configuration Manager não utiliza este valor, mas o ID do Microsoft Entra requer o mesmo. Por predefinição, este valor é

https://ConfigMgrService.URI do ID da Aplicação: este valor tem de ser exclusivo no seu inquilino do Microsoft Entra. Está no token de acesso que o cliente do Configuration Manager utiliza para pedir acesso ao serviço. Por predefinição, este valor é

https://ConfigMgrService. Altere a predefinição para um dos seguintes formatos recomendados:-

api://{tenantId}/{string}, por exemplo,api://5e97358c-d99c-4558-af0c-de7774091dda/ConfigMgrService -

https://{verifiedCustomerDomain}/{string}, por exemplo,https://contoso.onmicrosoft.com/ConfigMgrService

-

Em seguida, selecione Iniciar sessão e especifique uma conta de Administrador Global do Microsoft Entra. O Configuration Manager não guarda estas credenciais. Esta persona não requer permissões no Configuration Manager e não precisa de ser a mesma conta que executa o Assistente de Serviços do Azure.

Depois de iniciar sessão, os resultados são apresentados. Selecione OK para fechar a caixa de diálogo Criar Aplicação de Servidor e regressar à página Propriedades da Aplicação .

Para a aplicação Cliente Nativo, selecione Procurar para abrir a caixa de diálogo Aplicação cliente .

Selecione Criar para abrir a caixa de diálogo Criar Aplicação Cliente e, em seguida, configure os seguintes campos:

Nome da Aplicação: especifique um nome amigável para a aplicação, como a aplicação cliente nativa da Gestão da Cloud.

URL de Resposta: o Configuration Manager não utiliza este valor, mas o ID do Microsoft Entra requer o mesmo. Por predefinição, este valor é

https://ConfigMgrClient.

Em seguida, selecione Iniciar sessão e especifique uma conta de Administrador Global do Microsoft Entra. Tal como a aplicação Web, estas credenciais não são guardadas e não requerem permissões no Configuration Manager.

Depois de iniciar sessão, os resultados são apresentados. Selecione OK para fechar a caixa de diálogo Criar Aplicação Cliente e regressar à página Propriedades da Aplicação . Em seguida, selecione Seguinte para continuar.

Na página Configurar Definições de Deteção, selecione a caixa de verificação Ativar Deteção de utilizadores do Microsoft Entra . Selecione Seguinte e, em seguida, conclua a configuração das caixas de diálogo Deteção do seu ambiente.

Continue nas páginas Resumo, Progresso e Conclusão e, em seguida, feche o assistente.

Os serviços do Azure para a deteção de utilizadores do Microsoft Entra estão agora ativados no Configuration Manager. Deixe a consola aberta por agora.

Abra um browser e inicie sessão no portal do Azure.

Selecione Todos os serviços>Registos da AplicaçãoMicrosoft Entra ID> e, em seguida:

Selecione a aplicação Web que criou.

Aceda a Permissões da API, selecione Conceder consentimento do administrador para o seu inquilino e, em seguida, selecione Sim.

Selecione a aplicação cliente nativa que criou.

Aceda a Permissões da API, selecione Conceder consentimento do administrador para o seu inquilino e, em seguida, selecione Sim.

Na consola do Configuration Manager, aceda a Administração Descrição>Geral>dos Serviços Cloud dos Serviços> Cloud doAzure e selecione o seu serviço do Azure. Em seguida, clique com o botão direito do rato em Detetar utilizador do Microsoft Entra e selecione Executar Deteção Completa Agora. Selecione Sim para confirmar a ação.

No servidor do site primário, abra o ficheiro de SMS_AZUREAD_DISCOVERY_AGENT.log do Configuration Manager e procure a seguinte entrada para confirmar que a deteção está a funcionar: UDX publicado com êxito para utilizadores do Microsoft Entra.

Por predefinição, o ficheiro de registo está em %Program_Files%\Microsoft Configuration Manager\Logs.

Criar o serviço cloud no Azure

Nesta secção do tutorial, irá criar o serviço cloud CMG e, em seguida, criar registos CNAME DNS para ambos os serviços.

Criar o CMG

Utilize este procedimento para instalar um gateway de gestão da cloud como um serviço no Azure. O CMG é instalado no site de escalão superior da hierarquia. Neste tutorial, continuamos a utilizar o site primário onde os certificados foram inscritos e exportados.

No servidor do site primário, abra a consola do Configuration Manager. Aceda a DescriçãoGeral da>Administração> Do CloudServices>Cloud Management Gateway e, em seguida, selecione Criar Gateway de Gestão da Cloud.

Na página Geral :

Selecione o ambiente na cloud para o ambiente do Azure. Este tutorial utiliza o AzurePublicCloud.

Selecione Implementação do Azure Resource Manager.

Inicie sessão na sua subscrição do Azure. O Configuration Manager preenche informações adicionais com base nas informações que configurou quando ativou os serviços cloud do Azure para o Configuration Manager.

Selecione Avançar para continuar.

Na página Definições , navegue para e selecione o ficheiro com o nome ConfigMgrCloudMGServer.pfx. Este ficheiro é aquele que exportou depois de importar o certificado de autenticação do servidor CMG. Depois de especificar a palavra-passe, as informações nome do serviço e Nome da implementação são preenchidas automaticamente, com base nos detalhes no ficheiro de certificado .pfx.

Defina as informações da Região .

Para o Grupo de Recursos, utilize um grupo de recursos existente ou crie um grupo com um nome amigável que não utilize espaços, como ConfigMgrCloudServices. Se optar por criar um grupo, o grupo é adicionado como um grupo de recursos no Azure.

A menos que esteja pronto para configurar em escala, introduza 1 para Instâncias de VM. O número de instâncias de máquina virtual (VM) permite que um único serviço cloud CMG aumente horizontalmente para suportar mais ligações de cliente. Mais tarde, pode utilizar a consola do Configuration Manager para devolver e editar o número de instâncias de VM que utiliza.

Selecione a caixa de verificação Verificar Revogação de Certificados de Cliente .

Selecione a caixa de verificação Permitir que o CMG funcione como um ponto de distribuição na cloud e sirva conteúdo do armazenamento do Azure .

Selecione Avançar para continuar.

Reveja os valores na página Alerta e, em seguida, selecione Seguinte.

Reveja a página Resumo e selecione Seguinte para criar o serviço cloud CMG. Selecione Fechar para concluir o assistente.

No nó CMG da consola do Configuration Manager, agora pode ver o novo serviço.

Criar registos CNAME DNS

Quando cria uma entrada DNS para o CMG, ativa os seus dispositivos Windows 10 ou posterior, dentro e fora da sua rede empresarial, para utilizar a resolução de nomes para localizar o serviço cloud CMG no Azure.

O nosso exemplo de registo CNAME é MyCMG.contoso.com, que se torna MyCMG.cloudapp.net. No exemplo:

O nome da empresa é Contoso com um espaço de nomes DNS público de contoso.com.

O nome do serviço CMG é MyCMG, que se torna MyCMG.cloudapp.net no Azure.

Configurar o ponto de gestão e os clientes para utilizar o CMG

Configure as definições que permitem aos clientes e pontos de gestão no local utilizar o gateway de gestão da cloud.

Uma vez que utilizamos HTTP melhorado para comunicações de cliente, não é necessário utilizar um ponto de gestão HTTPS.

Criar o ponto de ligação CMG

Configure o site para suportar HTTP avançado:

Na consola do Configuration Manager, aceda a Administração Descrição>Geral>Sites de Configuração> do Site. Abra as propriedades do site primário.

No separador Segurança de Comunicação , selecione a opção HTTPS ou HTTP para Utilizar certificados gerados pelo Configuration Manager para sistemas de sites HTTP. Em seguida, selecione OK para guardar a configuração.

Aceda a Administração Descrição>Geral> dos Servidores deConfiguração> do Sitee Funções do Sistema de Sites. Selecione o servidor com um ponto de gestão onde pretende instalar o ponto de ligação CMG.

Selecione Adicionar Funções do Sistema de Sites>Seguinte>.

Selecione Ponto de ligação do gateway de gestão da cloud e, em seguida, selecione Seguinte para continuar.

Reveja as seleções predefinidas na página Ponto de ligação do gateway de gestão da cloud e certifique-se de que o CMG correto está selecionado.

Se tiver vários CMGs, pode utilizar a lista pendente para especificar um CMG diferente. Também pode alterar o CMG em utilização, após a instalação.

Selecione Avançar para continuar.

Selecione Seguinte para iniciar a instalação e, em seguida, veja os resultados na página Conclusão . Selecione Fechar para concluir a instalação do ponto de ligação.

Aceda a Administração Descrição>Geral> dos Servidores deConfiguração> do Sitee Funções do Sistema de Sites. Abra Propriedades para o ponto de gestão onde instalou o ponto de ligação.

No separador Geral , selecione a caixa de verificação Permitir tráfego do gateway de gestão da cloud do Configuration Manager e, em seguida, selecione OK para guardar a configuração.

Dica

Embora não seja necessário ativar a cogestão, recomendamos que faça esta mesma edição para quaisquer pontos de atualização de software.

Configurar as definições do cliente para direcionar os clientes a utilizar o CMG

Utilize as Definições de Cliente para configurar clientes do Configuration Manager para comunicar com o CMG:

Abra a consola >do Configuration ManagerAdministração Descrição>Geral>das Definições do Cliente e, em seguida, edite as informações predefinidas de Definições de Cliente.

Selecione Serviços Cloud.

Na página Predefinições , defina as seguintes definições como Sim:

Registar automaticamente novos dispositivos associados a um domínio do Windows 10 com o Microsoft Entra ID

Permitir que os clientes utilizem um gateway de gestão da cloud

Permitir o acesso ao ponto de distribuição na cloud

Na página Política de Cliente , defina Ativar pedidos de política de utilizador dos clientes da Internet como Sim.

Selecione OK para guardar esta configuração.

Habilitar o cogerenciamento no Configuration Manager

Com as configurações do Azure, as funções do sistema de sites e as definições de cliente implementadas, pode configurar o Configuration Manager para ativar a cogestão. No entanto, ainda terá de efetuar algumas configurações no Intune depois de ativar a cogestão antes de este tutorial estar concluído.

Uma dessas tarefas é configurar o Intune para implementar o cliente do Configuration Manager. Esta tarefa é facilitada ao guardar a linha de comandos para a implementação de cliente que está disponível a partir do Assistente de Configuração de Cogestão. É por isso que agora ativamos a cogestão, antes de concluirmos as configurações do Intune.

O termo grupo piloto é utilizado em todas as caixas de diálogo de configuração e funcionalidade de cogestão. Um grupo piloto é uma coleção que contém um subconjunto dos seus dispositivos do Configuration Manager. Utilize um grupo piloto para os testes iniciais. Adicione dispositivos conforme necessário, até estar pronto para mover as cargas de trabalho de todos os dispositivos do Configuration Manager.

Não existe um limite de tempo para a utilização de um grupo piloto para cargas de trabalho. Pode utilizar um grupo piloto indefinidamente se não quiser mover uma carga de trabalho para todos os dispositivos do Configuration Manager.

Recomendamos que crie uma coleção adequada antes de iniciar o procedimento para criar um grupo piloto. Em seguida, pode selecionar essa coleção sem sair do procedimento para o fazer. Poderá precisar de várias coleções, uma vez que pode atribuir um grupo piloto diferente para cada carga de trabalho.

Ativar a cogestão para as versões 2111 e posteriores

A partir da versão 2111 do Configuration Manager, a experiência de integração da cogestão mudou. O Assistente de Configuração de Anexação da Cloud facilita a ativação da cogestão e de outras funcionalidades da cloud. Você pode escolher um conjunto simplificado de padrões recomendados ou personalizar seus recursos de anexação de nuvem. Existe também uma nova coleção de dispositivos incorporada para Dispositivos Elegíveis de Cogestão para o ajudar a identificar clientes. Para obter mais informações sobre como ativar a cogestão, veja Ativar a anexação da cloud.

Observação

Com o novo assistente, não move cargas de trabalho ao mesmo tempo que ativa a cogestão. Para mover cargas de trabalho, irá editar as propriedades de cogestão depois de ativar a anexação da cloud.

Ativar a cogestão para as versões 2107 e anteriores

Quando estiver a ativar a cogestão, pode utilizar a cloud pública do Azure, a cloud do Azure Government ou a cloud do Azure China 21Vianet (adicionada na versão 2006). Para ativar a cogestão, siga estas instruções:

Na consola do Configuration Manager, aceda à área de trabalho Administração , expanda Serviços Cloud e selecione o nó Anexar Cloud . Selecione Configurar Anexar Cloud no friso para abrir o Assistente de Configuração de Anexação da Cloud.

Para a versão 2103 e anterior, expanda Serviços Cloud e selecione o nó Cogestão . Selecione Configurar cogestão no friso para abrir o Assistente de Configuração de Cogestão.

Na página de inclusão do assistente, para o ambiente do Azure, escolha um dos seguintes ambientes:

Cloud pública do Azure

Cloud do Azure Government

Cloud do Azure China (adicionada na versão 2006)

Observação

Atualize o cliente do Configuration Manager para a versão mais recente nos seus dispositivos antes de integrar na cloud do Azure China.

Quando seleciona a cloud do Azure China ou a cloud do Azure Government, a opção Carregar para o centro de administração do Microsoft Endpoint Manager para anexação de inquilinos está desativada.

Selecione Entrar. Inicie sessão como Administrador Global do Microsoft Entra e, em seguida, selecione Seguinte. Inicie sessão uma vez para efeitos deste assistente. As credenciais não são armazenadas ou reutilizadas noutro local.

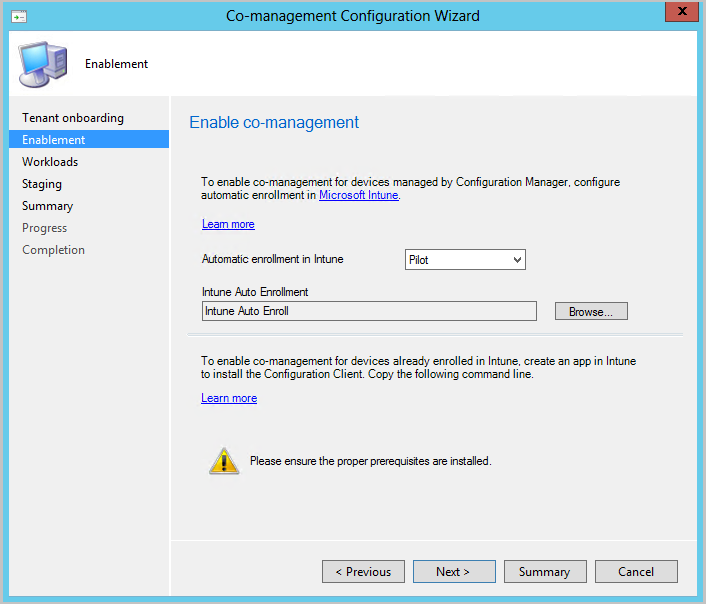

Na página Ativação , selecione as seguintes definições:

Inscrição automática no Intune: ativa a inscrição automática de clientes no Intune para clientes existentes do Configuration Manager. Esta opção permite-lhe ativar a cogestão num subconjunto de clientes para testar inicialmente a cogestão e, em seguida, implementar a cogestão através de uma abordagem faseada. Se o utilizador anular a inscrição de um dispositivo, o dispositivo será novamente inscrito na próxima avaliação da política.

- Piloto: apenas os clientes do Configuration Manager que são membros da coleção de Inscrição Automática do Intune são inscritos automaticamente no Intune.

- Tudo: ative a inscrição automática para todos os clientes com o Windows 10, versão 1709 ou posterior.

- Nenhum: desative a inscrição automática para todos os clientes.

Inscrição Automática do Intune: esta coleção deve conter todos os clientes que pretende integrar na cogestão. É essencialmente um superconjunto de todas as outras coleções de teste.

A inscrição automática não é imediata para todos os clientes. Este comportamento ajuda a dimensionar melhor a inscrição para ambientes grandes. O Configuration Manager aleatoriza a inscrição com base no número de clientes. Por exemplo, se o seu ambiente tiver 100 000 clientes, quando ativa esta definição, a inscrição ocorre ao longo de vários dias.

Um novo dispositivo cogerido é agora inscrito automaticamente no serviço Microsoft Intune com base no respetivo token de dispositivo Microsoft Entra. Não precisa de esperar que um utilizador inicie sessão no dispositivo para iniciar a inscrição automática. Esta alteração ajuda a reduzir o número de dispositivos com o estado de inscrição Com início de sessão de utilizador pendente. Para suportar este comportamento, o dispositivo tem de ter o Windows 10 versão 1803 ou posterior. Para obter mais informações, veja Estado da inscrição de cogestão.

Se já tiver dispositivos inscritos na cogestão, os novos dispositivos são agora inscritos imediatamente após cumprirem os pré-requisitos.

Para dispositivos baseados na Internet já inscritos no Intune, copie e guarde o comando na página Ativação . Irá utilizar este comando para instalar o cliente do Configuration Manager como uma aplicação no Intune para dispositivos baseados na Internet. Se não guardar este comando agora, pode rever a configuração de cogestão em qualquer altura para obter este comando.

Dica

O comando só é apresentado se tiver cumprido todos os pré-requisitos, como configurar um gateway de gestão da cloud.

Na página Cargas de trabalho , para cada carga de trabalho, escolha o grupo de dispositivos a mover para gestão com o Intune. Para obter mais informações, veja Cargas de trabalho.

Se apenas quiser ativar a cogestão, não precisa de mudar de carga de trabalho agora. Pode alternar entre cargas de trabalho mais tarde. Para obter mais informações, veja Como mudar de cargas de trabalho.

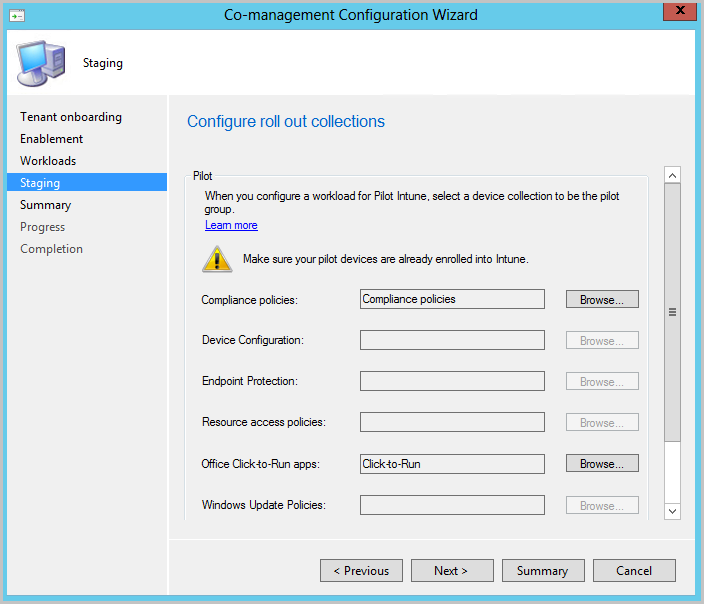

- Intune Piloto: muda a carga de trabalho associada apenas para os dispositivos nas coleções piloto que irá especificar na página De teste. Cada carga de trabalho pode ter uma coleção piloto diferente.

- Intune: muda a carga de trabalho associada para todos os dispositivos Windows 10 ou posterior cogeridos.

Importante

Antes de mudar de cargas de trabalho, certifique-se de que configura e implementa corretamente a carga de trabalho correspondente no Intune. Certifique-se de que as cargas de trabalho são sempre geridas por uma das ferramentas de gestão dos seus dispositivos.

Na página Teste , especifique a coleção piloto para cada uma das cargas de trabalho definidas como Intune Piloto.

Para ativar a cogestão, conclua o assistente.

Utilizar o Intune para implementar o cliente do Configuration Manager

Pode utilizar o Intune para instalar o cliente do Configuration Manager em dispositivos Windows 10 ou posteriores que são atualmente geridos apenas com o Intune.

Em seguida, quando um dispositivo Windows 10 ou posterior anteriormente não gerido é inscrito no Intune, instala automaticamente o cliente do Configuration Manager.

Observação

Se estiver a planear implementar o cliente do Configuration Manager em dispositivos que passam pelo Autopilot, recomendamos que direcione os utilizadores para a atribuição do cliente do Configuration Manager em vez de dispositivos.

Esta ação evitará um conflito entre a instalação de aplicações de linha de negócio e aplicações Win32 durante o Autopilot.

Criar uma aplicação do Intune para instalar o cliente do Configuration Manager

No servidor do site primário, inicie sessão no centro de administração do Microsoft Intune. Em seguida, aceda a Aplicações>Todas as Aplicações>Adicionar.

Para tipo de aplicação, selecione Aplicação de linha de negócio em Outro.

Para o ficheiro pacote de aplicação, navegue para a localização do ficheiro do Configuration Manager ccmsetup.msi (por exemplo, C:\Programas\Microsoft Configuration Manager\bin\i386\ccmsetup.msi). Em seguida, selecione Abrir>OK.

Selecione Informações da Aplicação e, em seguida, especifique os seguintes detalhes:

Descrição: introduza Cliente do Configuration Manager.

Publicador: introduza Microsoft.

Argumentos da linha de comandos: especifique o

CCMSETUPCMDcomando . Pode utilizar o comando que guardou na página Ativação do Assistente de Configuração de Cogestão. Este comando inclui os nomes do seu serviço cloud e valores adicionais que permitem aos dispositivos instalar o software de cliente do Configuration Manager.A estrutura da linha de comandos deve assemelhar-se a este exemplo, que utiliza apenas os

CCMSETUPCMDparâmetros eSMSSiteCode:CCMSETUPCMD="CCMHOSTNAME=<ServiceName.CLOUDAPP.NET/CCM_Proxy_MutualAuth/<GUID>" SMSSiteCode="<YourSiteCode>"Dica

Se não tiver o comando disponível, pode ver as propriedades de

CoMgmtSettingsProdna consola do Configuration Manager para obter uma cópia do comando. O comando só é apresentado se tiver cumprido todos os pré-requisitos, como configurar um CMG.

Selecione OK>Adicionar. A aplicação é criada e fica disponível na consola do Intune. Depois de a aplicação estar disponível, pode utilizar a secção seguinte para atribuir a aplicação aos seus dispositivos a partir do Intune.

Atribuir a aplicação Intune para instalar o cliente do Configuration Manager

O procedimento seguinte implementa a aplicação para instalar o cliente do Configuration Manager que criou no procedimento anterior:

Entre no Centro de administração do Microsoft Intune. Selecione Aplicações>Todas as Aplicações e, em seguida, selecione Programa de Arranque da Configuração do Cliente do ConfigMgr. Esta é a aplicação que criou para implementar o cliente do Configuration Manager.

Selecione Propriedades e, em seguida, selecione Editar para Atribuições. Selecione Adicionar grupo em Atribuições necessárias para definir os grupos do Microsoft Entra que têm utilizadores e dispositivos que pretende participar na cogestão.

Selecione Rever + guardar>Guardar para guardar a configuração. A aplicação é agora exigida por utilizadores e dispositivos aos quais a atribuiu. Depois de a aplicação instalar o cliente do Configuration Manager num dispositivo, este é gerido pela cogestão.

Resumo

Depois de concluir os passos de configuração deste tutorial, pode começar a co-gerir os seus dispositivos.

Próximas etapas

- Reveja o estado dos dispositivos cogeridos com o dashboard Cogestão.

- Utilize o Windows Autopilot para aprovisionar novos dispositivos.

- Utilize o Acesso Condicional e as regras de conformidade do Intune para gerir o acesso dos utilizadores aos recursos empresariais.