Utilizar o Microsoft Intune para remediar vulnerabilidades identificadas pelo Microsoft Defender para Endpoint

Quando integrar o Microsoft Defender para Endpoint no Microsoft Intune, pode tirar partido da gestão de ameaças e vulnerabilidades do Defender para Endpoint com as tarefas de segurança do Intune. As Tarefas de Segurança no Intune ajudam os administradores do Intune a compreender e, em seguida, a remediar muitas fraquezas de dispositivos identificadas pela capacidade de gestão de vulnerabilidades do Microsoft Defender para Endpoint. Esta integração traz uma abordagem baseada no risco para a deteção e atribuição de prioridades de vulnerabilidades e pode ajudar a melhorar o tempo de resposta da remediação em todo o seu ambiente.

O Gerenciamento de Ameaças e Vulnerabilidades faz parte do Microsoft Defender para Ponto de Extremidade.

Como funciona a integração

Depois de ligar o Intune ao Microsoft Defender para Endpoint, o Defender para Endpoint recebe detalhes de ameaças e vulnerabilidades dos dispositivos que gere com o Intune. Estes detalhes tornam-se visíveis para os administradores de segurança a partir da consola do Centro de Segurança do Microsoft Defender.

Na consola do Centro de Segurança do Microsoft Defender, os administradores de segurança podem rever e agir sobre vulnerabilidades de pontos finais ao efetuar algumas ações simples que criam tarefas de segurança para o Microsoft Intune. As tarefas de segurança aparecem imediatamente no centro de administração do Microsoft Intune onde estão visíveis para os administradores do Intune que podem utilizar os detalhes para agir e remediar os problemas.

- As vulnerabilidades baseiam-se nas ameaças ou problemas avaliados pelo Microsoft Defender para Endpoint quando analisa e avalia um dispositivo.

- Nem todas as Vulnerabilidades e problemas identificados pelo Defender para Endpoint suportam a remediação através do Intune. Estes problemas não resultam na criação de uma tarefa de segurança para o Intune.

As tarefas de segurança identificam:

- O tipo de vulnerabilidade

- Prioridade

- Status

- Passos a seguir para remediar a vulnerabilidade

No centro de administração, um administrador do Intune pode rever e, em seguida, optar por aceitar ou rejeitar a tarefa. Depois de um administrador aceitar uma tarefa no Intune, pode utilizar o Intune para remediar a vulnerabilidade, guiada pelos detalhes fornecidos na tarefa.

Com a remediação bem-sucedida, o administrador do Intune define a tarefa de segurança como Concluir Tarefa. Este estado é apresentado no Intune e é transmitido novamente para o Defender para Endpoint, onde os administradores de segurança podem confirmar o estado revisto da vulnerabilidade.

Acerca das tarefas de segurança:

Cada tarefa de segurança tem um Tipo de Remediação:

Aplicativo – É identificado um aplicativo que tem uma vulnerabilidade ou um problema que você pode mitigar com o Intune. Por exemplo, o Microsoft Defender para Ponto de Extremidade identifica uma vulnerabilidade de um aplicativo chamado Player de Mídia Contoso v4, e um administrador cria uma tarefa de segurança para atualizar esse aplicativo. O Player de Mídia da Contoso é um aplicativo não gerenciado que foi implantado com o Intune e pode haver uma atualização de segurança ou uma versão mais recente de um aplicativo que resolve o problema.

Configuração – Vulnerabilidades ou riscos no seu ambiente podem ser mitigados pelo uso das políticas de segurança do ponto de extremidade do Intune. Por exemplo, o Microsoft Defender para Ponto de Extremidade identifica que os dispositivos não têm proteção contra PUA (aplicativos potencialmente indesejados). Um administrador cria uma tarefa de segurança para este problema, que identifica uma mitigação da configuração da definição Ação a tomar em aplicações potencialmente indesejadas como parte do perfil antivírus do Microsoft Defender para a política antivírus.

Quando um problema de configuração não tem uma remediação plausível que o Intune possa fornecer, o Microsoft Defender para Endpoint não cria uma tarefa de segurança para o mesmo.

Ações de remediação:

As ações de remediação comuns incluem:

- Bloquear a execução de um aplicativo.

- Implantar uma atualização do sistema operacional para reduzir a vulnerabilidade.

- Implantar a política de segurança de ponto de extremidade para mitigar a vulnerabilidade.

- Modificar um valor de registro.

- Desabilitar ou Habilitar uma configuração para afetar a vulnerabilidade.

- Requer atenção alerta o administrador quanto à ameaça quando não houver recomendação adequada a ser fornecida.

Exemplo de fluxo de trabalho:

O exemplo seguinte demonstra o fluxo de trabalho de deteção de uma vulnerabilidade de aplicação para remediação. Esse mesmo fluxo de trabalho geral se aplica aos problemas de configuração:

A verificação do Microsoft Defender para Ponto de Extremidade identifica uma vulnerabilidade em um aplicativo chamado Player de Mídia Contoso v4, e um administrador cria uma tarefa de segurança para atualizar esse aplicativo. O leitor de Multimédia da Contoso é uma aplicação não gerida que não foi implementada com o Intune.

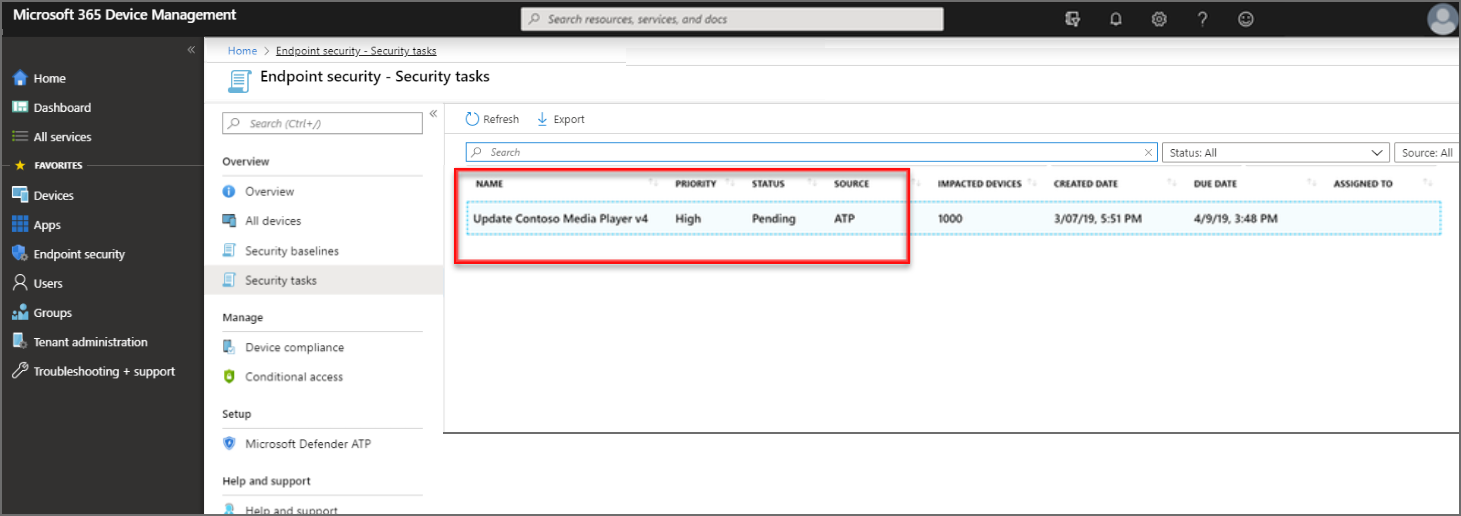

Esta tarefa de segurança é apresentada no centro de administração do Microsoft Intune com o estado Pendente:

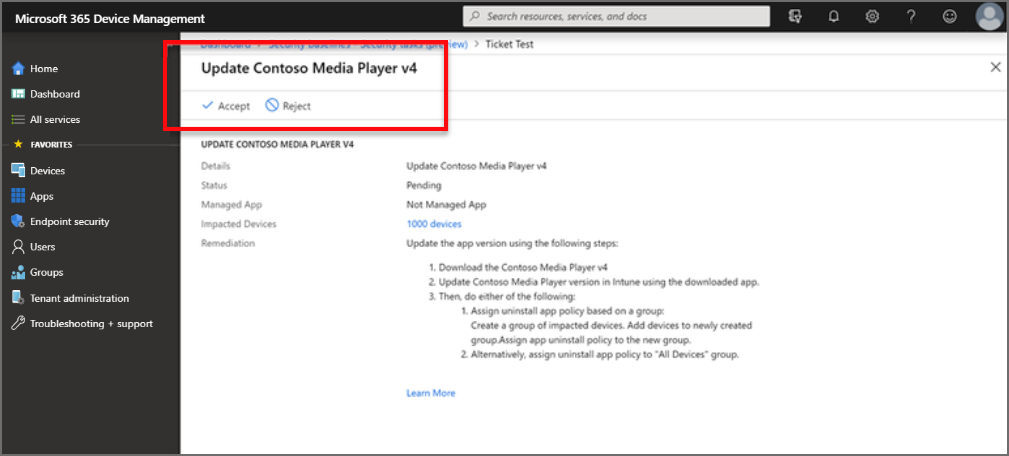

O administrador do Intune seleciona a tarefa de segurança para visualizar detalhes sobre ela. O administrador seleciona Aceitar, o que atualiza o status do Intune e do Defender para Ponto de Extremidade para Aceito.

Em seguida, o administrador corrige a tarefa com base na orientação fornecida. A documentação de orientação varia consoante o tipo de remediação necessário. Quando disponível, a orientação de remediação inclui links que abrem painéis relevantes às configurações no Intune.

Como o reprodutor de mídia neste exemplo não é um aplicativo gerenciado, o Intune só pode fornecer instruções de texto. Para uma aplicação gerida, o Intune pode fornecer instruções para transferir uma versão atualizada e fornecer uma ligação para abrir a implementação da aplicação para que os ficheiros atualizados possam ser adicionados à implementação.

Após a conclusão da remediação, o administrador do Intune abre a tarefa de segurança e seleciona Concluir Tarefa. O status de correção é atualizado no Intune e no Defender para Ponto de Extremidade, e os administradores de segurança confirmam o status revisado da vulnerabilidade.

Pré-requisitos

Assinaturas:

- Plano 1 do Microsoft Intune

- Microsoft Defender para Ponto de Extremidade (Inscreva-se para uma avaliação gratuita.)

Configurações do Intune para o Defender para Ponto de Extremidade:

Configure uma conexão de serviço a serviço com ao Microsoft Defender para Ponto de Extremidade.

Implemente uma política de configuração de dispositivos com um tipo de perfil do Microsoft Defender para Endpoint (dispositivos de ambiente de trabalho com o Windows 10 ou posterior) em dispositivos que utilizem o Microsoft Defender para Endpoint para avaliar o risco.

Para obter mais informações sobre como configurar o Intune para trabalhar com o Defender para Ponto de Extremidade, consulte Impor a conformidade no Microsoft Defender para Ponto de Extremidade com o Acesso Condicional no Intune.

Trabalhe com as tarefas de segurança

Antes de trabalhar com tarefas de segurança, elas devem ser criadas na Central de Segurança do Microsoft Defender. Para obter informações sobre como usar o Central de Segurança do Microsoft Defender para criar tarefas de segurança, confira Correção de vulnerabilidades com o gerenciamento de ameaças e vulnerabilidades na documentação do Microsoft Defender para Ponto de Extremidade.

Para gerenciar tarefas de segurança:

Selecione a Segurança do ponto de extremidade>Tarefas de segurança.

Selecione uma tarefa na lista para abrir uma janela de recursos que exibe mais detalhes dessa tarefa de segurança.

Ao visualizar a janela de recursos da tarefa de segurança, você pode selecionar links adicionais:

- APLICATIVOS GERENCIADOS - Exiba o aplicativo vulnerável. Quando a vulnerabilidade se aplica a várias aplicações, o Intune apresenta uma lista filtrada de aplicações.

- DISPOSITIVOS - Exiba uma lista dos Dispositivos vulneráveis, dos quais você pode vincular a uma entrada com mais detalhes sobre a vulnerabilidade nesse dispositivo.

- SOLICITANTE: use este link para enviar um email ao administrador que enviou a tarefa de segurança.

- OBSERVAÇÕES - Leia as mensagens personalizadas enviadas pelo solicitante ao abrir a tarefa de segurança.

Selecione Aceitar ou Rejeitar para enviar a notificação ao Defender para Ponto de Extremidade para a ação planejada. Ao aceitar ou rejeitar uma tarefa, você pode enviar observações, que são enviadas ao Defender para Ponto de Extremidade.

Depois de aceitar uma tarefa, abra novamente a tarefa de segurança (se estiver fechada) e siga os detalhes de CORREÇÃO para corrigir a vulnerabilidade. As instruções fornecidas pelo Defender para Ponto de Extremidade nos detalhes da tarefa de segurança variam de acordo com a vulnerabilidade envolvida.

Quando for possível fazê-lo, as instruções de remediação incluem ligações que abrem os objetos de configuração relevantes no centro de administração do Microsoft Intune.

Depois de concluir as etapas de correção, abra a tarefa de segurança e selecione Concluir Tarefa. Essa ação atualiza o status da tarefa de segurança no Intune e no Defender para Ponto de Extremidade.

Após a correção bem-sucedida, a classificação de exposição a riscos no Microsoft Defender para Ponto de Extremidade pode cair, com base nas novas informações dos dispositivos corrigidos.

Próximas etapas

Saiba mais sobre o Intune e o Microsoft Defender para Ponto de Extremidade.

Examine a Defesa contra ameaças móveis do Intune.

Confira o Painel de Gerenciamento de Ameaças e Vulnerabilidades no Microsoft Defender para Ponto de Extremidade.