Gerir aplicações aprovadas para dispositivos Windows com a política de Controlo de Aplicações para Empresas e Instaladores Geridos para o Microsoft Intune

Esse recurso se encontra em visualização pública.

Todos os dias aparecem novos ficheiros maliciosos e aplicações em estado selvagem. Quando são executados em dispositivos na sua organização, apresentam um risco, o que pode ser difícil de gerir ou impedir. Para ajudar a impedir que as aplicações indesejadas sejam executadas nos seus dispositivos Windows geridos, pode utilizar as políticas do Controlo de Aplicações do Microsoft Intune para Empresas.

As políticas do Controlo de Aplicações para Empresas do Intune fazem parte da segurança do ponto final e utilizam o CSP do Windows ApplicationControl para gerir aplicações permitidas em dispositivos Windows.

Também disponível através da política de Controlo de Aplicações para Empresas, pode utilizar uma política de instalação gerida para adicionar a extensão de gestão do Intune ao seu Inquilino como um instalador gerido. Com esta extensão como um instalador gerido, as aplicações que implementar através do Intune são automaticamente etiquetadas pelo instalador. As aplicações com etiquetas podem ser identificadas pelas políticas do Controlo de Aplicações para Empresas como aplicações seguras que podem ser executadas nos seus dispositivos.

A extensão de gestão do Intune é um serviço do Intune que complementa as funcionalidades mdm do Windows 10 para dispositivos Windows 10 e Windows 11. Facilita a instalação de aplicações Win32 e scripts do PowerShell em dispositivos geridos.

Um instalador gerido utiliza uma regra do AppLocker para etiquetar as aplicações que instala como fidedignas pela sua organização. Para obter mais informações, consulte Permitir aplicações instaladas por um instalador gerido na documentação da Segurança do Windows.

A utilização de um instalador gerido não é necessária para utilizar políticas do Controlo de Aplicações para Empresas.

As informações neste artigo podem ajudá-lo a:

- Configure a Extensão de Gestão do Intune como um instalador gerido.

- Configurar o Controlo de Aplicações de segurança de pontos finais para políticas empresariais.

Para obter informações relacionadas, veja Controlo de Aplicações do Windows Defender na documentação de Segurança do Windows.

Observação

Política de Controlo de Aplicações para Empresas vs. Perfis de controlo de aplicações: as políticas do Controlo de Aplicações do Intune para Empresas utilizam o CSP ApplicationControl. As políticas de redução da superfície de ataque do Intune utilizam o CSP do AppLocker para os perfis de controlo de Aplicações. O Windows introduziu o CSP ApplicationControl para substituir o CSP do AppLocker. O Windows continua a suportar o CSP do AppLocker, mas já não adiciona novas funcionalidades ao mesmo. Em vez disso, o desenvolvimento continua através do CSP ApplicationControl.

Aplicável a:

- Windows 10

- Windows 11

Pré-requisitos

Dispositivos

Os seguintes dispositivos são suportados para políticas de Controlo de Aplicações para Empresas quando estão inscritos no Intune:

Windows Enterprise ou Education:

- Windows 10, versão 1903 ou mais recentes

- Windows 11 versão 1903 ou posterior

Windows Professional:

Windows 11 SE:

- O Windows 11 SE é suportado apenas para inquilinos educativos. Para obter mais informações, veja Políticas de Controlo de Aplicações para Empresas para inquilinos de Educação mais adiante neste artigo.

Azure Virtual Desktop (AVD):

- Os dispositivos AVD são suportados para utilizar políticas de Controlo de Aplicações para Empresas

- Para direcionar dispositivos de várias sessões AVD, utilize o nó Controlo de Aplicações para Empresas no Endpoint Security. No entanto, o Controlo de Aplicações para Empresas é apenas o âmbito do dispositivo.

Dispositivos cogeridos:

- Para suportar o Controlo de Aplicações para Políticas empresariais em dispositivos cogeridos , defina o controlo de deslize do Endpoint Protection como Intune.

Controlo de Aplicações do Windows Defender para Empresas

Veja Requisitos de licenciamento e edição do Windows em Acerca do controlo de aplicações para Windows na documentação da Segurança do Windows.

Controlos de acesso baseados em funções

Para gerir as políticas de Controlo de Aplicações para Empresas, tem de ser atribuída uma função de controlo de acesso baseado em funções (RBAC) do Intune que inclua permissões e direitos suficientes para concluir uma tarefa pretendida.

Seguem-se as tarefas disponíveis com as respetivas permissões e direitos necessários.

Ativar a utilização de um instalador gerido – as contas têm de ser atribuídas à função de Administrador do Intune. Ativar o instalador é um evento único.

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Isto ajuda a melhorar a segurança da sua organização. O Administrador do Intune e contas semelhantes são funções altamente privilegiadas que devem ser limitadas a cenários que não podem utilizar uma função diferente.

Gerir a política de Controlo de Aplicações para Empresas – as contas têm de ter a permissão Controlo de Aplicações para Empresas , que inclui direitos para Eliminar, Ler, Atribuir, Criar, Atualizar e Ver Relatórios.

Ver relatórios da política de Controlo de Aplicações para Empresas – as contas têm de ter uma das seguintes permissões e direitos:

- A permissão Controlo de Aplicações para Empresas com Ver Relatórios.

- A permissão Organização com Leitura.

Para obter orientações sobre como atribuir o nível certo de permissões e direitos para gerir a política do Controlo de Aplicações do Intune para Empresas, veja Assign-role-based-access-controls-for-endpoint-security-policy.

Suporte de nuvem do Governo

Segurança do ponto final do Intune As políticas de controlo de aplicações e a configuração de um instalador gerido são suportadas com os seguintes ambientes de cloud soberana:

- Clouds do Governo dos E.U.A.

- 21Vianet

Introdução aos instaladores geridos

Com o Controlo de Aplicações de segurança de pontos finais do Intune para Empresas, pode utilizar a política para adicionar a Extensão de Gestão do Intune como um instalador gerido nos seus dispositivos Windows geridos.

Depois de ativar um instalador gerido, todas as aplicações subsequentes que implementar em dispositivos Windows através do Intune são marcadas com a etiqueta do instalador gerido. A etiqueta identifica que a aplicação foi instalada por uma origem conhecida e pode ser fidedigna. A identificação de aplicações do instalador gerido é, em seguida, utilizada pelas políticas do Controlo de Aplicações para Empresas para identificar automaticamente as aplicações como aprovadas para execução em dispositivos no seu ambiente.

As políticas de Controlo de Aplicações para Empresas são uma implementação do Controlo de Aplicações do Windows Defender (WDAC). Para saber mais sobre o WDAC e a etiquetagem de aplicações, veja About application control for Windows and WDAC Application ID (AppId) Tagging guide (Acerca do controlo de aplicações do Windows e do Guia de Identificação do ID da Aplicação WDAC [AppId]) na documentação do Controlo de Aplicações do Windows Defender.

Considerações sobre a utilização de um instalador gerido:

Definir um instalador gerido é uma configuração ao nível do inquilino que se aplica a todos os seus dispositivos Windows geridos.

Depois de ativar a extensão de Gestão do Intune como um instalador gerido, todas as aplicações que implementar em dispositivos Windows através do Intune são etiquetadas com a marca do instalador gerido.

Por si só, esta etiqueta não tem qualquer efeito sobre as aplicações que podem ser executadas nos seus dispositivos. A etiqueta só é utilizada quando atribui políticas WDAC que determinam que aplicações podem ser executadas nos seus dispositivos geridos.

Uma vez que não existe nenhuma etiquetagem retroativa, todas as aplicações nos seus dispositivos que foram implementadas antes de ativar o instalador gerido não são etiquetadas. Se aplicar uma política WDAC, tem de incluir configurações explícitas para permitir a execução destas aplicações não etiquetadas.

Pode desativar esta política ao editar a política do Instalador Gerido. Desativar a política impede que as aplicações subsequentes sejam etiquetadas com o instalador gerido. As aplicações que foram instaladas e etiquetadas anteriormente permanecem etiquetadas. Para obter informações sobre a limpeza manual de um instalador gerido depois de desativar a política, veja Remover a Extensão de Gestão do Intune como um instalador gerido mais à frente neste artigo.

Saiba mais sobre como o Intune definiu o instalador gerido na documentação da Segurança do Windows.

Importante

Impacto potencial nos eventos recolhidos por quaisquer integrações do Log Analytics

O Log Analytics é uma ferramenta no Portal do Azure que os clientes podem estar a utilizar para recolher dados de eventos de política do AppLocker. Com esta pré-visualização pública, se concluir a ação de opt-in, a política appLocker começará a ser implementada em dispositivos aplicáveis no seu inquilino. Consoante a configuração do Log Analytics, especialmente se estiver a recolher alguns dos registos mais verbosos, tal resultará num aumento dos eventos gerados pela política do AppLocker. Se a sua organização utilizar o Log Analytics, a nossa recomendação é rever a configuração do Log Analytics para que:

- Compreenda a configuração do Log Analytics e certifique-se de que existe um limite de recolha de dados adequado para evitar custos de faturação inesperados.

- Desative completamente a recolha de eventos do AppLocker no Log Analytics (Erro, Aviso, Informações) com exceção dos registos de MSI e Script.

Adicionar um instalador gerido ao seu inquilino

O procedimento seguinte orienta-o ao longo da adição da Extensão de Gestão do Intune como um instalador gerido para o seu inquilino. O Intune suporta uma única política de instalador gerido.

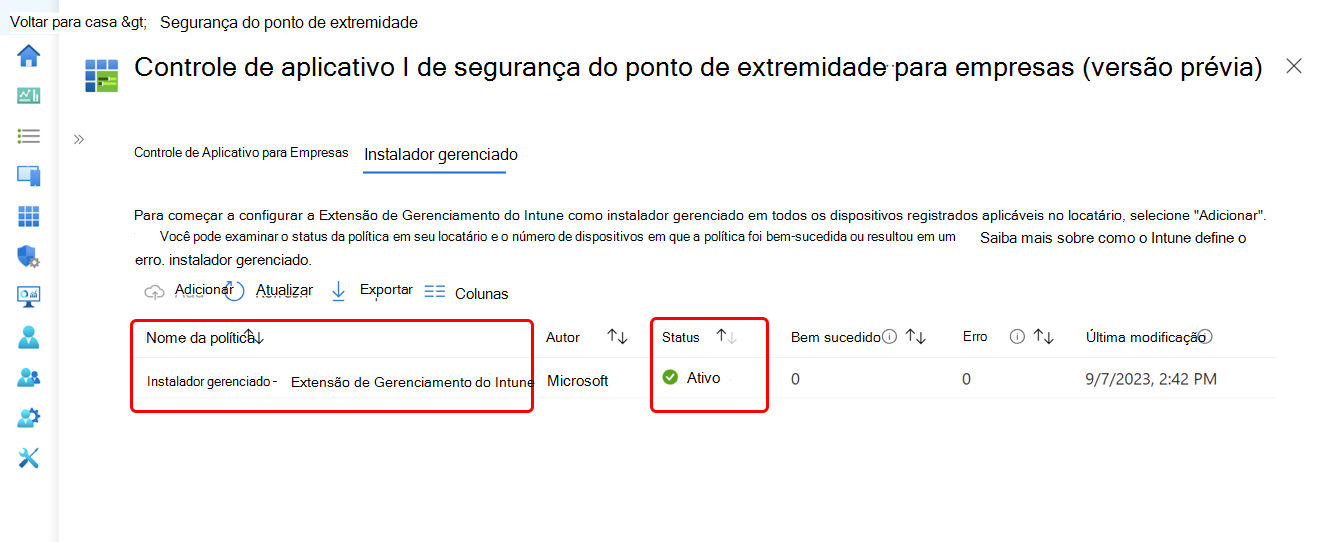

No centro de administração do Microsoft Intune, aceda a Segurança do ponto final (Pré-visualização), selecione o separador Instalador gerido e, em seguida, selecione *Adicionar. O painel Adicionar instalador gerido é aberto.

Selecione Adicionar e, em seguida, Sim para confirmar a adição da Extensão de Gestão do Intune como um instalador gerido.

Depois de adicionar o instalador gerido, em alguns casos raros, poderá ter de aguardar até 10 minutos antes de a nova política ser adicionada ao seu inquilino. Selecione Atualizar para atualizar o centro de administração periodicamente, até estar disponível.

A política está pronta no serviço quando o Intune apresenta uma política de instalação gerida com o nome Instalador gerido – Extensão de Gestão do Intune com o estado Ativo. Do lado do cliente, poderá ter de aguardar até uma hora para que a política comece a ser entregue.

Agora, pode selecionar a política para editar a respetiva configuração. Apenas as duas áreas de política seguintes suportam edições:

Definições: editar as definições de política abre o painel Optar ativamente por não participar no instalador gerido , onde pode alterar o valor de Definir instalador gerido entre Ativado e Desativado. Quando adiciona o instalador, a definição Definir instalador gerido é predefinida como Ativado. Antes de alterar a configuração, certifique-se de que revê o comportamento detalhado no painel para Ativado e Desativado.

Etiquetas de âmbito: pode adicionar e modificar etiquetas de âmbito atribuídas a esta política. Isto permite-lhe especificar que administradores podem ver os detalhes da política.

Antes de a política ter qualquer efeito, tem de criar e implementar uma política de Controlo de Aplicações para Empresas para especificar regras para as aplicações que podem ser executadas nos seus dispositivos Windows.

Para obter mais informações, veja Permitir aplicações instaladas por um instalador gerido na documentação da Segurança do Windows.

Importante

O risco de potencial não arranque da intercalação de políticas do AppLocker

Ao ativar o instalador gerido através do Intune, é implementada e intercalada uma política appLocker com uma regra fictícia com a política appLocker existente no dispositivo de destino. Se a política appLocker existente incluir uma RuleCollection definida como NotConfigured com um conjunto de regras vazio, será intercalada como NotConfigured com a regra fictícia. Uma coleção de regras NotConfigured será imposta por predefinição se existirem regras definidas na coleção. Quando a regra fictícia é a única regra configurada, tal implica que qualquer outra coisa será impedida de ser carregada ou executada. Isto pode causar problemas inesperados, como a falha no arranque de aplicações e a falha no arranque ou início de sessão no Windows. Para evitar este problema, recomendamos que remova qualquer RuleCollection definido como NotConfigured com uma regra vazia definida a partir da política appLocker existente, se estiver atualmente em vigor.

- O Instalador Gerido pode ativar políticas de App-Locker paradas ou desativadas (em PCs visados) impostas a partir do GPO.

Remover a Extensão de Gestão do Intune como um instalador gerido

Se precisar, pode parar de configurar a Extensão de Gestão do Intune como um instalador gerido para o seu inquilino. Isto requer que desative a política do instalador gerido. Depois de a política ser desativada, pode optar por utilizar ações de limpeza adicionais.

Desativar a política da Extensão de Gestão do Intune (obrigatório)

A seguinte configuração é necessária para parar de adicionar a Extensão de Gestão do Intune como um instalador gerido aos seus dispositivos.

No centro de administração, aceda a Segurança de ponto final (Pré-visualização), selecione o separador Instalador gerido e, em seguida, selecione a política Instalador gerido – Extensão de Gestão do Intune .

Edite a política e altere Definir instalador gerido para Desativado e guarde a política.

Os novos dispositivos não serão configurados com a Extensão de Gestão do Intune como um instalador gerido. Esta ação não remove a Extensão de Gestão do Intune como instalador gerido dos dispositivos que já estão configurados para a utilizar.

Remover a Extensão de Gestão do Intune como um instalador gerido nos dispositivos (opcional)

Como passo de limpeza opcional, pode executar um script para remover a Extensão de Gestão do Intune como um instalador gerido em dispositivos que já o tenham instalado. Este passo é opcional, uma vez que esta configuração não tem qualquer efeito nos dispositivos, a menos que também utilize políticas do Controlo de Aplicações para Empresas que referenciam o instalador gerido.

Transfira o CatCleanIMEOnly.ps1 script do PowerShell. Este script está disponível em https://aka.ms/intune_WDAC/CatCleanIMEOnly a partir de download.microsoft.com.

Execute este script em dispositivos que tenham a Extensão de Gestão do Intune definida como um instalador gerido. Este script remove apenas a Extensão de Gestão do Intune como um instalador gerido.

Reinicie o serviço da Extensão de Gestão do Intune para que as alterações acima entrem em vigor.

Para executar este script, pode utilizar o Intune para executar scripts do PowerShell ou outros métodos à sua escolha.

Remover todas as políticas do AppLocker de um dispositivo (opcional)

Para remover todas as políticas do Windows AppLocker de um dispositivo, pode utilizar o CatCleanAll.ps1 script do PowerShell. Este script remove não só a Extensão de Gestão do Intune como um instalador gerido, mas todos os instaladores geridos e todas as políticas baseadas no Windows AppLocker de um dispositivo. Antes de utilizar este script, certifique-se de que compreende a utilização das políticas do AppLocker por parte das suas organizações.

Transfira o CatCleanAll.ps1 script do PowerShell. Este script está disponível em https://aka.ms/intune_WDAC/CatCleanAll a partir de download.microsoft.com.

Execute este script em dispositivos que tenham a Extensão de Gestão do Intune definida como um instalador gerido. Este script remove apenas a Extensão de Gestão do Intune como um instalador gerido.

Reinicie o serviço da Extensão de Gestão do Intune para que as alterações acima entrem em vigor.

Para executar este script, pode utilizar o Intune para executar scripts do PowerShell ou outros métodos à sua escolha.

Introdução às políticas do Controlo de Aplicações para Empresas

Com as políticas do Controlo de Aplicações para Empresas de segurança de ponto final do Intune, pode gerir as aplicações nos seus dispositivos Windows geridos que podem ser executadas. Todas as aplicações que não têm permissão explícita para serem executadas por uma política são bloqueadas de execução, a menos que tenha configurado a política para utilizar um modo de Auditoria. Com o modo de auditoria, a política permite que todas as aplicações sejam executadas e regista os detalhes sobre as mesmas localmente no cliente.

Para gerir as aplicações permitidas ou bloqueadas, o Intune utiliza o CSP do Windows ApplicationControl em dispositivos Windows.

Quando cria uma política de Controlo de Aplicações para Empresas, tem de escolher um formato de Definições de configuração para utilizar:

Introduzir dados xml – quando optar por introduzir dados xml, tem de fornecer à política um conjunto de propriedades XML personalizadas que definem a sua política de Controlo de Aplicações para Empresas.

Controlos incorporados – esta opção é o caminho mais simples para configurar, mas continua a ser uma escolha poderosa. Com os controlos incorporados, pode aprovar facilmente todas as aplicações instaladas por um instalador gerido e permitir a confiança dos componentes do Windows e das aplicações da loja.

Estão disponíveis mais detalhes sobre estas opções a partir da IU ao criar uma política e também detalhados no procedimento seguinte que o orienta ao longo da criação de uma política.

Depois de criar uma política de Controlo de Aplicações para Empresas, pode expandir o âmbito dessa política ao criar políticas suplementares que adicionam mais regras no formato XML a essa política original. Quando utiliza políticas suplementares, a política original é denominada política de base.

Observação

Se o seu inquilino for um Inquilino Educativo, consulte Políticas de Controlo de Aplicações para Empresas para inquilinos de Educação para saber mais sobre o suporte adicional de dispositivos e a política de Controlo de Aplicações para Empresas para esses dispositivos.

Criar uma política de Controlo de Aplicações para Empresas

Utilize o procedimento seguinte para o ajudar a criar uma política de Controlo de Aplicações para Empresas bem-sucedida. Esta política é considerada uma política base se continuar a criar políticas suplementares para expandir o âmbito de confiança que define com esta política.

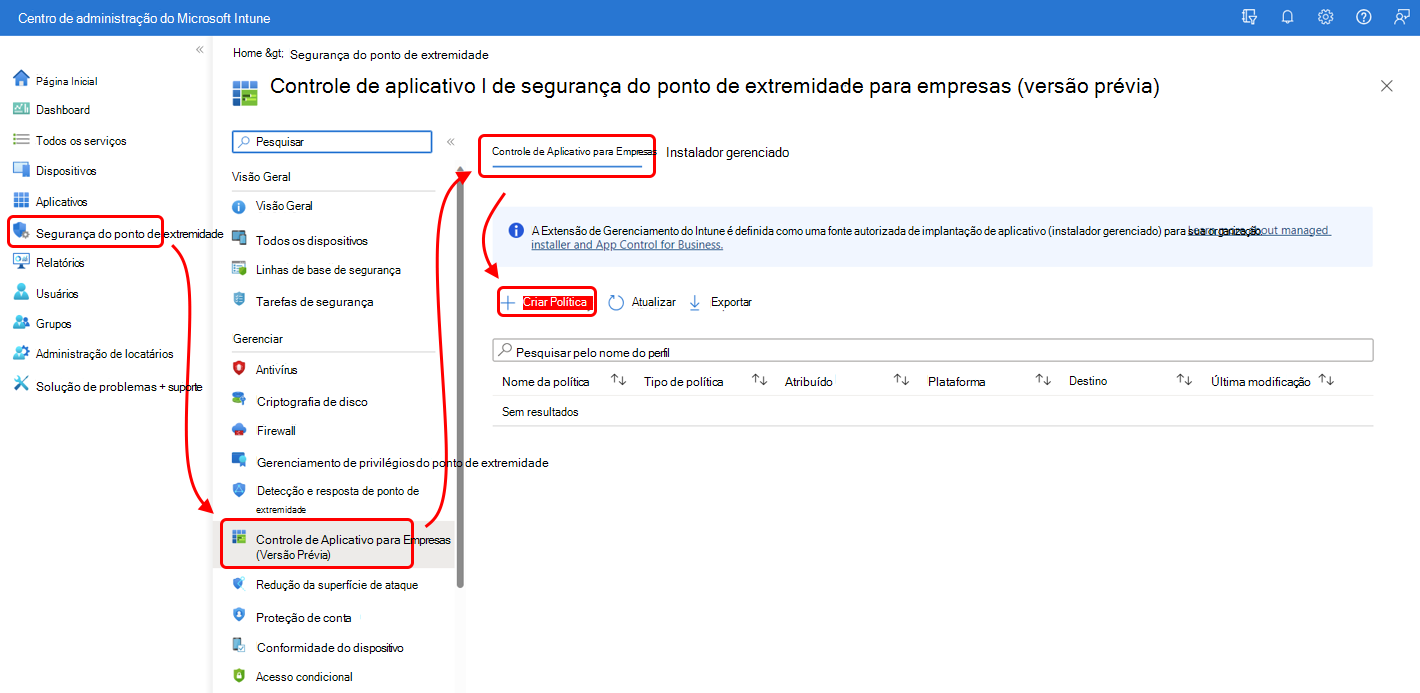

Inicie sessão no centro de administração do Microsoft Intune e aceda a Endpoint security>App Control for Business (Pré-visualização)> selecione o separador Controlo de Aplicações> para Empresas e, em seguida, selecione Criar Política. As políticas de Controlo de Aplicações para Empresas são automaticamente atribuídas a um tipo de plataforma do Windows 10 e posterior.

Em Noções básicas, introduza as seguintes propriedades:

- Nome: insira um nome descritivo para o perfil. Atribua um nome aos perfis para que possa identificá-los facilmente mais tarde.

- Descrição: insira uma descrição para o perfil. Essa configuração é opcional, mas recomendada.

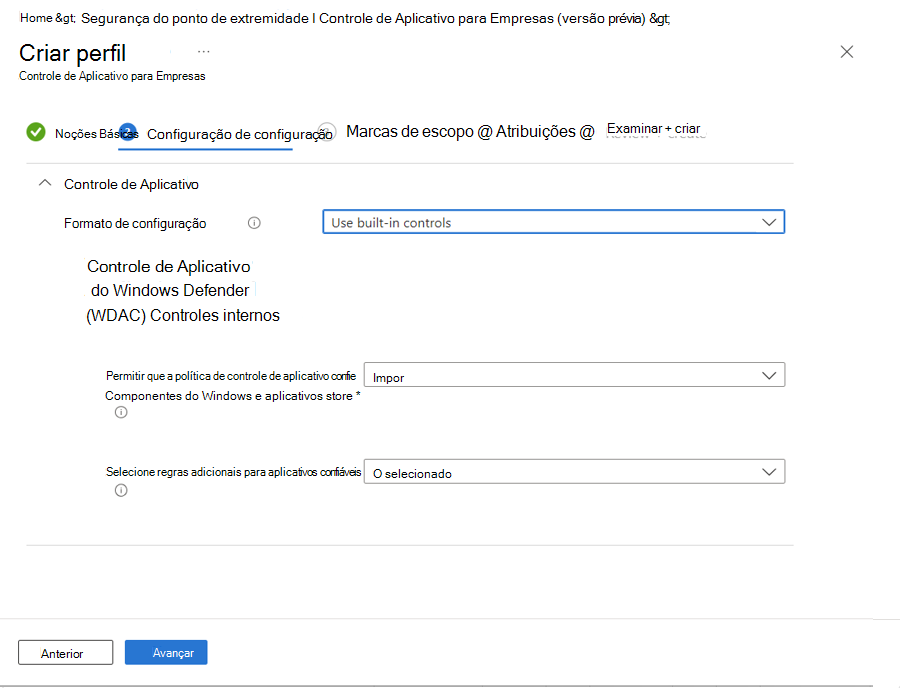

Em Definições de configuração, selecione um formato de Definições de configuração:

Introduzir dados xml – com esta opção, tem de fornecer propriedades XML personalizadas para definir a sua política de Controlo de Aplicações para Empresas. Se selecionar esta opção, mas não adicionar propriedades XLM à política, esta funciona como Não configurada. Uma política de Controlo de Aplicações para Empresas que não esteja configurada resulta em comportamentos predefinidos num dispositivo, sem opções adicionais do CSP applicationControl.

Controlos incorporados – com esta opção, a política não utiliza XML personalizado. Em vez disso, configure as seguintes definições:

Ativar a confiança dos componentes do Windows e das aplicações da loja – quando esta definição está Ativada (a predefinição), os dispositivos geridos podem executar componentes do Windows e armazenar aplicações, bem como outras aplicações que possa configurar como fidedignas. As aplicações que não são definidas como fidedignas por esta política são impedidas de serem executadas.

Esta definição também suporta um modo Apenas auditoria. Com o modo de auditoria, todos os eventos são registados nos registos do cliente local, mas as aplicações não são impedidas de serem executadas.

Selecione opções adicionais para confiar em aplicações – para esta definição, pode selecionar uma ou ambas as seguintes opções:

Confiar em aplicações com uma boa reputação – esta opção permite que os dispositivos executem aplicações de renome, conforme definido pelo Microsoft Intelligent Security Graph. Para obter informações sobre como utilizar o Graph de Segurança Inteligente (ISG), veja Permitir aplicações de renome com o Graph de Segurança Inteligente (ISG) na documentação da Segurança do Windows.

Confiar em aplicações de instaladores geridos – esta opção permite que os dispositivos executem as aplicações que foram implementadas por uma origem autorizada, que é um instalador gerido. Isto aplica-se às aplicações que implementa através do Intune depois de configurar a Extensão de Gestão do Intune como um instalador gerido.

O comportamento de todas as outras aplicações e ficheiros que não são especificados pelas regras nesta política depende da configuração de Ativar a confiança dos componentes do Windows e das aplicações da loja:

- Se Ativado, os ficheiros e as aplicações são impedidos de ser executados em dispositivos.

- Se definido como Apenas auditoria, os ficheiros e as aplicações são auditados apenas nos registos de cliente local.

Na página Marcas de escopo, selecione todas as marcas de escopo desejadas a aplicar e selecione Próximo.

Para Atribuições, selecione os grupos que recebem a política, mas considere que as políticas WDAC se aplicam apenas ao âmbito do dispositivo. Para continuar, selecione Seguinte.

Para obter mais informações sobre a atribuição de perfis, consulte Atribuir perfis de usuário e dispositivo.

Para Rever + criar, reveja as suas definições e, em seguida, selecione Criar. Quando você seleciona Criar, suas alterações são salvas e o perfil é atribuído. A política também é apresentada na lista de políticas.

Utilizar política suplementar

Uma ou mais políticas suplementares podem ajudá-lo a expandir uma política base do Controlo de Aplicações para Empresas para aumentar o círculo de confiança dessa política. Uma política suplementar só pode expandir uma política base, mas vários suplementos podem expandir a mesma política base. Quando adiciona políticas suplementares, as aplicações permitidas pela política base e as respetivas políticas suplementares podem ser executadas em dispositivos.

As políticas suplementares têm de estar no formato XML e têm de referenciar o ID da Política da política base.

O ID de Política de uma política base do Controlo de Aplicações para Empresas é determinado pela configuração da política de base:

As políticas de base criadas com XML personalizado têm um PolicyID exclusivo baseado nessa configuração XML.

As políticas de base que são criadas com os controlos incorporados para o Controlo de Aplicações para Empresas têm um dos quatro PolicyID possíveis que são determinados pelas possíveis combinações das definições incorporadas. A tabela seguinte identifica as combinações e o PolicyID relacionado:

PolicyID de uma política de base Opções na política WDAC (Auditar ou Impor) {A8012CFC-D8AE-493C-B2EA-510F035F1250} Ativar a política de controlo de aplicações para confiar nos componentes do Windows e nas aplicações da Loja {D6D6C2D6-E8B6-4D8F-8223-14BE1DE562FF} Ativar a política de controlo de aplicações para confiar em componentes do Windows e aplicações

da Loja e

Confiar em aplicações com boa reputação{63D1178A-816A-4AB6-8ECD-127F2DF0CE47} Ativar a política de controlo de aplicações para confiar em componentes do Windows e aplicações

da Loja e

Confiar em aplicações de instaladores geridos{2DA0F72D-1688-4097-847D-C42C39E631BC} Ativar a política de controlo de aplicações para confiar nos componentes do Windows e nas aplicações

da Loja E

Confiar em aplicações com boa reputação

e

confiar em aplicações de instaladores geridos

Apesar de duas políticas do Controlo de Aplicações para Empresas que utilizam a mesma configuração de controlos incorporados terem o mesmo PolicyID, pode aplicar políticas suplementares diferentes com base nas atribuições das suas políticas.

Considere o seguinte cenário:

Cria duas políticas de base que utilizam a mesma configuração e, por conseguinte, têm o mesmo PolicyID. Implementa um deles na sua equipa Executiva e a segunda política é implementada na equipa do Suporte Técnico.

Em seguida, crie uma política suplementar que permita a execução de outras aplicações necessárias para a equipa executiva. Atribui esta política suplementar a esse mesmo grupo, a Equipa executiva.

Em seguida, cria uma segunda política suplementar que permite a execução de várias ferramentas exigidas pela equipa do Suporte Técnico. Esta política é atribuída ao grupo Suporte Técnico.

Como resultado destas implementações, ambas as políticas suplementares podem modificar ambas as instâncias da política de base. No entanto, devido às atribuições distintas e separadas, a primeira política suplementar modifica apenas as aplicações permitidas atribuídas à equipa Executiva e a segunda política modifica apenas as aplicações permitidas utilizadas pela equipa do Suporte Técnico.

Criar uma política suplementar

Utilize o Assistente de Controlo de Aplicações do Windows Defender ou cmdlets do PowerShell para gerar uma política de Controlo de Aplicações para Empresas no formato XML.

Para saber mais sobre o Assistente, consulte Aka.ms/wdacWizard ou Assistente do Microsoft WDAC.

Quando cria uma política no formato XML, esta tem de referenciar o ID de Política da política de base.

Depois de criar a política suplementar do Controlo de Aplicações para Empresas no formato XML, inicie sessão no centro de administração do Microsoft Intune e aceda a Controlo de Aplicações de Segurança > de Ponto Finalpara Empresas (Pré-visualização)> selecione o separador Controlo de Aplicações para Empresas e, em seguida, selecione Criar Política.

Em Noções básicas, introduza as seguintes propriedades:

Nome: insira um nome descritivo para o perfil. Atribua um nome aos perfis para que possa identificá-los facilmente mais tarde.

Descrição: insira uma descrição para o perfil. Essa configuração é opcional, mas recomendada.

Em Definições de configuração, para Formato das definições de configuração , selecione Introduzir dados xml e carregue o ficheiro XML.

Para Atribuições, selecione os mesmos grupos atribuídos à política base à qual pretende aplicar a política suplementar e, em seguida, selecione Seguinte.

Para Rever + criar, reveja as suas definições e, em seguida, selecione Criar. Quando você seleciona Criar, suas alterações são salvas e o perfil é atribuído. A política também é apresentada na lista de políticas.

Políticas de Controlo de Aplicações para Empresas para inquilinos de Educação

As políticas de Controlo de Aplicações para Empresas em inquilinos para organizações educativas também suportam o Windows 11 SE , além das plataformas suportadas nos Pré-requisitos.

O Windows 11 SE é um sistema operativo cloud-first otimizado para utilização em salas de aula. Tal como o Intune for Education, o Windows SE 11 dá prioridade à produtividade, à privacidade e à aprendizagem dos estudantes e só suporta funcionalidades e aplicações essenciais para a educação.

Para ajudar nesta otimização, a política WDAC e a Extensão de gestão do Intune são configuradas automaticamente para dispositivos Windows 11 SE:

O suporte do Intune para dispositivos Windows 11 SE tem como âmbito a implementação de políticas WDAC predefinidas com uma lista definida de aplicações em inquilinos EDU. Estas políticas são implementadas automaticamente e não podem ser alteradas.

Para inquilinos EDU do Intune, a Extensão de Gestão do Intune é definida automaticamente como um Instalador Gerido. Esta configuração é automática e não pode ser alterada.

Eliminar política de Controlo de Aplicações para Empresas

Conforme detalhado em Implementar políticas WDAC com a Gestão de Dispositivos Móveis (MDM) (Windows 10) – a segurança do Windows na documentação de Segurança do Windows, as políticas eliminadas da IU do Intune são removidas do sistema e dos dispositivos, mas permanecem em vigor até ao próximo reinício do computador.

Para desativar ou eliminar a imposição do WDAC:

Substitua a política existente por uma nova versão da política que irá

Allow /*, como as regras na política de exemplo encontrada em dispositivos Windows em%windir%\schemas\CodeIntegrity\ExamplePolicies\AllowAll.xmlEsta configuração remove todos os blocos que, de outra forma, poderiam ser deixados em vigor num dispositivo após a remoção da política.

Após a implementação da política atualizada, pode eliminar a nova política do portal do Intune.

Esta sequência impede que tudo seja bloqueado e remove totalmente a política do WDAC no próximo reinício.

Monitorizar as políticas do Controlo de Aplicações para Empresas e o instalador gerido

Depois de os dispositivos serem atribuídos ao Controlo de Aplicações para Empresas e às políticas do instalador gerido, pode ver os detalhes da política no centro de administração.

- Para ver relatórios, a sua conta tem de ter a permissão de Leitura para a categoria de controlo de acesso baseado em funções do Intune da Organização.

Para ver relatórios, inicie sessão no centro de administração do Intune e navegue para o nó Controlo de Conta. (Segurança de ponto final>Controlo de Conta (Pré-visualização)). Aqui, pode selecionar o separador para os detalhes da política que pretende ver:

Instalador gerido

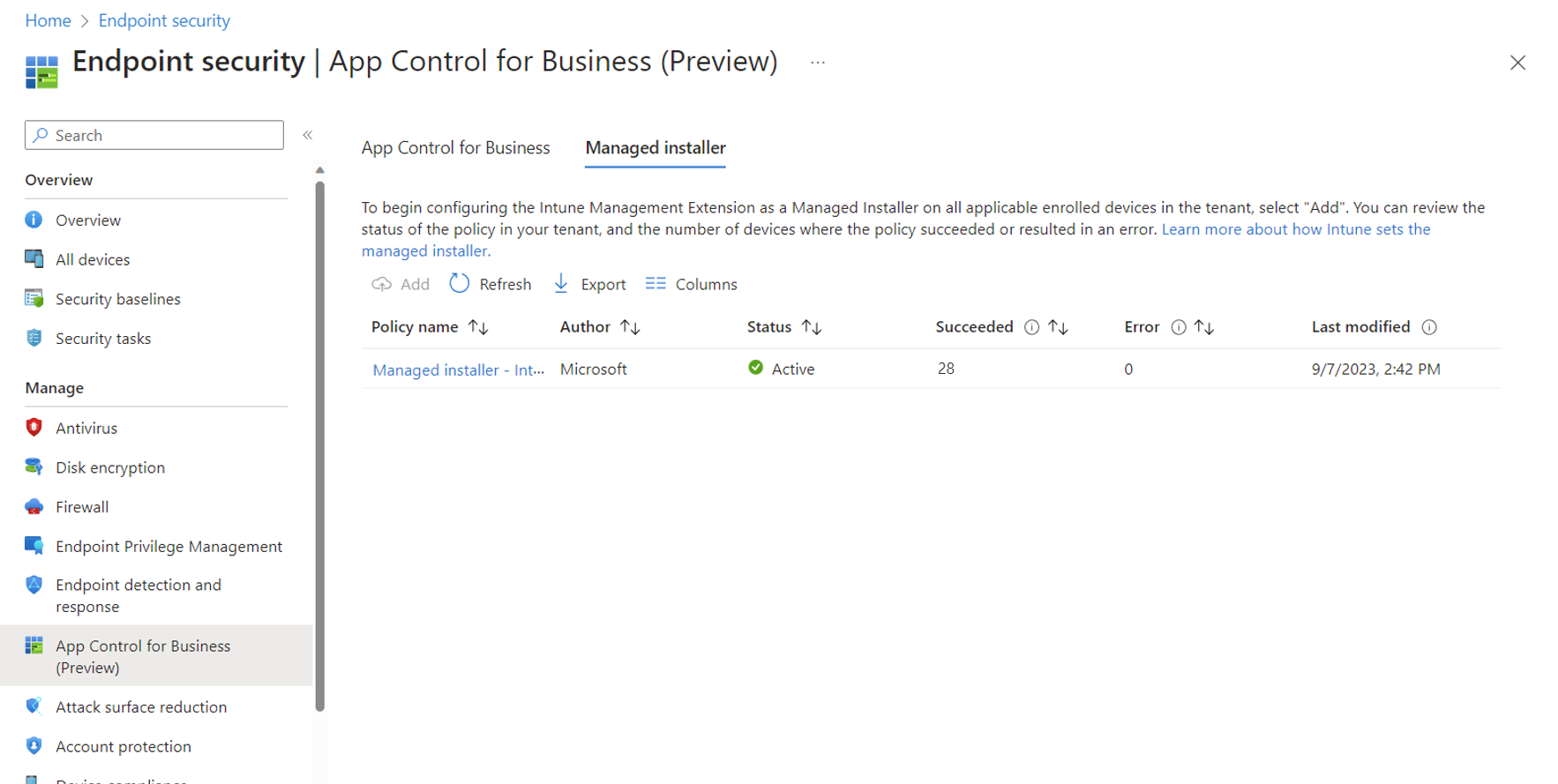

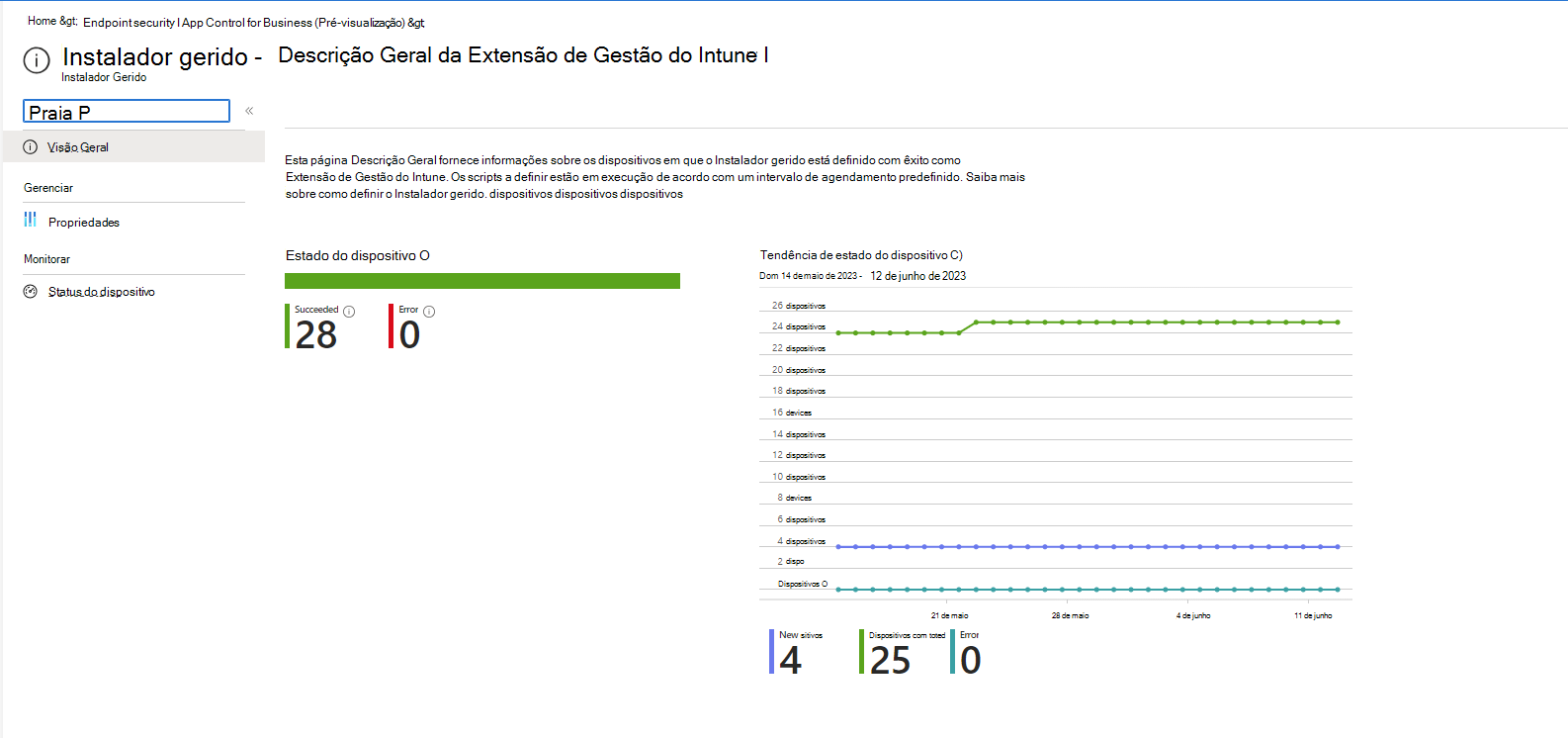

No separador Instalador Gerido , pode ver os detalhes do estado, da contagem de êxito e do erro do Instalador Gerido – Política da Extensão de Gestão do Intune :

Selecione o nome da política para abrir a respetiva página Descrição geral, onde pode ver as seguintes informações:

Estado do dispositivo, uma contagem estática de êxito vs. erros.

Tendência de estado do dispositivo, um gráfico histórico que apresenta uma linha cronológica e uma contagem de dispositivos em cada categoria de detalhes.

Os detalhes do relatório incluem:

Com êxito – dispositivos que aplicaram a política com êxito.

Erro – dispositivos com erros.

Novos dispositivos – os novos dispositivos identificam os dispositivos que aplicaram recentemente a política.

Pode demorar até 24 horas para que as secções Estado do dispositivo e Tendência do estado do dispositivo atualizem na Descrição Geral.

Ao ver os detalhes da política, pode selecionar Estado do dispositivo (abaixo de Monitor) para abrir uma vista baseada no dispositivo dos detalhes da política. A vista Estado do dispositivo apresenta os seguintes detalhes que pode utilizar para identificar problemas caso um dispositivo não aplique a política com êxito:

- Nome do dispositivo

- Nome de usuário

- Versão do SO

- Estado do instalador gerido (Com êxito ou Erro)

Pode demorar vários minutos para que a vista baseada no dispositivo dos detalhes da política seja atualizada depois de o dispositivo receber a política.

Controlo de Aplicações para Empresas

No separador Controlo de Aplicações para Empresas , pode ver a lista das políticas do Controlo de Aplicações para Empresas e detalhes básicos, incluindo se foi atribuído e quando foi modificado pela última vez.

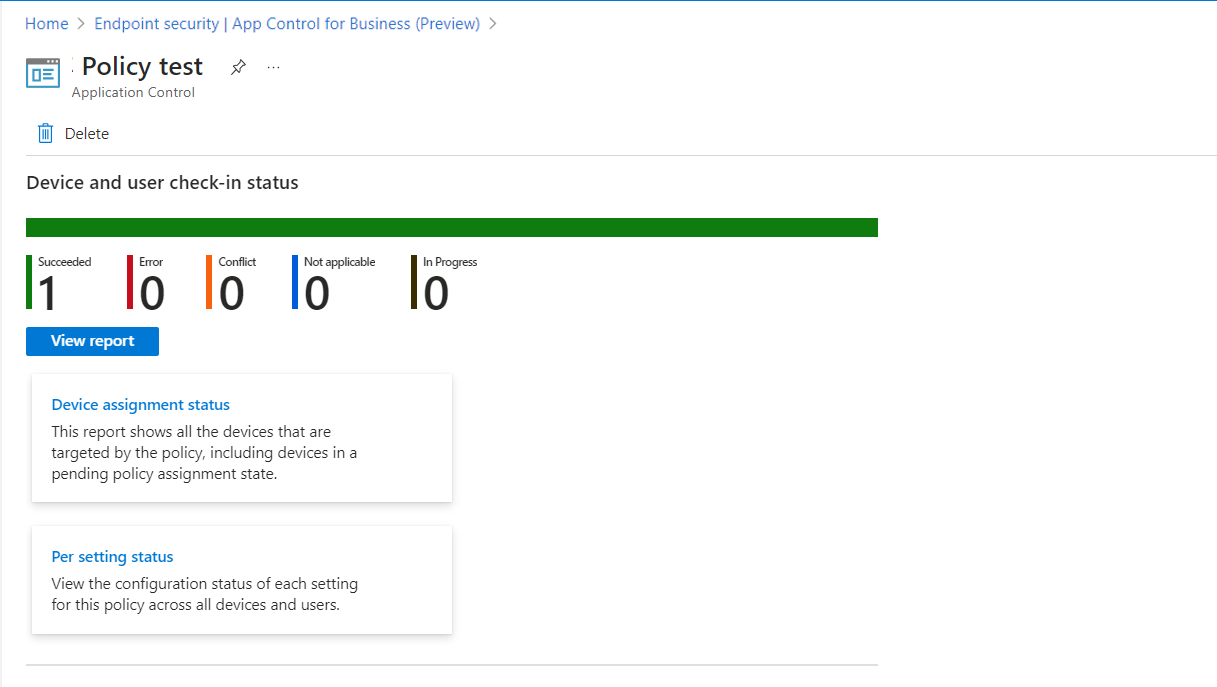

Selecione uma política para abrir uma vista com mais opções de relatório:

As opções de relatório para a política incluem:

Estado de entrada do dispositivo e do utilizador – um gráfico simples que apresenta a contagem de dispositivos que reportam cada estado disponível para esta política.

Ver Relatório – esta ação abre uma vista com uma lista dos dispositivos que receberam esta política. Aqui, pode selecionar dispositivos para explorar e ver o respetivo formato de definições de política do Controlo de Aplicações para Empresas.

A vista de política também inclui os seguintes mosaicos de relatório:

Estado da atribuição de dispositivos – este relatório mostra todos os dispositivos visados pela política, incluindo dispositivos num estado de atribuição de política pendente.

Com este relatório, pode selecionar os valores de Estado da atribuição que pretende ver e, em seguida, selecionar Gerar relatório para atualizar a vista de relatório de dispositivos individuais que receberam a política, o último utilizador ativo e o estado da atribuição.

Também pode selecionar dispositivos para explorar e ver o respetivo formato de definições de política do Controlo de Aplicações para Empresas.

Por estado de definição – este relatório apresenta uma contagem de dispositivos que comunicam o estado como Êxito, Erro ou Conflito para as definições desta política.

Perguntas Mais Frequentes

Quando devo definir a Extensão de Gestão do Intune como o instalador gerido?

Recomendamos que configure a Extensão de Gestão do Intune como o instalador gerido na próxima oportunidade disponível.

Uma vez definidas, as aplicações subsequentes que implementar nos dispositivos são etiquetadas adequadamente para suportar políticas WDAC que confiam em aplicações de instaladores geridos.

Em ambientes onde as aplicações implementadas antes de um instalador gerido foi configurado, recomendamos que implemente novas políticas WDAC no modo de auditoria para que possa identificar que as aplicações foram implementadas, mas não identificadas como fidedignas. Em seguida, pode rever os resultados da auditoria e determinar que aplicações devem ser fidedignas. Para aplicações nas quais irá confiar e permitir a execução, pode criar políticas WDAC personalizadas para permitir essas aplicações.

Pode ser útil explorar a Investigação Avançada, que é uma funcionalidade no Microsoft Defender para Endpoint que facilita a consulta de eventos de auditoria em vários computadores que os administradores de TI gerem e ajudam a criar políticas.

O que faço com a política de Controlo de Aplicações antiga da minha Política de redução da superfície de ataque

Poderá reparar em instâncias da política de Controlo de Aplicações na IU do Intune emRedução do Surface do Anexo de Segurança > do Ponto Finalou em Dispositivos> GerirConfiguração deDispositivos>. Estes serão preteridos numa versão futura.

E se tiver várias políticas base ou suplementares no mesmo dispositivo?

Antes do Windows 10 1903, o Controlo de Aplicações para Empresas suportava apenas uma única política ativa num sistema a qualquer momento. Esse comportamento limita significativamente os clientes em situações em que várias políticas com intenções diferentes seriam úteis. Atualmente, são suportadas várias políticas base e suplementares no mesmo dispositivo. Saiba mais sobre como implementar várias políticas do Controlo de Aplicações para Empresas.

Numa nota relacionada, já não existe uma limitação de 32 políticas ativas no mesmo dispositivo para o Controlo de Aplicações para Empresas. Este problema é resolvido para dispositivos com o Windows 10 1903 ou posterior com uma atualização de segurança do Windows lançada a 12 de março de 2024 ou depois de 12 de março de 2024. Espera-se que as versões mais antigas do Windows recebam esta correção em futuras atualizações de segurança do Windows.

A capacidade de opt-in do Instalador Gerido para as minhas aplicações do conjunto de inquilinos é instalada a partir do Configuration Manager com a etiqueta adequada?

Não. Esta versão centra-se na definição de aplicações instaladas a partir do Intune, através da Extensão de Gestão do Intune, como o Instalador Gerido. Não pode definir o Configuration Manager como o Instalador Gerido.

Se quiser definir o Configuration Manager como o Instalador Gerido, pode permitir esse comportamento a partir do Configuration Manager. Se já tiver o Configuration Manager definido como o Instalador Gerido, o comportamento esperado é que a nova política appLocker da Extensão de Gestão do Intune se intercale com a política do Configuration Manager existente.

Que considerações devo ter para os dispositivos Da Associação Híbrida entra (HAADJ) na minha organização que pretendem utilizar o Instalador Gerido?

Os dispositivos de associação híbrida Entra necessitam de conectividade a um Controlador de Domínio (DC) no local para aplicar Políticas de Grupo, incluindo a política do Instalador Gerido (através do AppLocker). Sem a conectividade DC, especialmente durante o aprovisionamento do Autopilot, a política do Instalador Gerido não será aplicada com êxito. Considere:

Em alternativa, utilize o Autopilot com entra join. Veja a nossa recomendação para a opção Entra join para escolher para obter mais informações.

Para a associação híbrida do Entra, escolha uma ou ambas as seguintes opções:

- Utilize métodos de aprovisionamento de dispositivos que fornecem conectividade DC no momento da instalação da aplicação, uma vez que o Autopilot pode não funcionar aqui.

- Implemente aplicações após a conclusão do aprovisionamento do Autopilot, para que a conectividade DC seja estabelecida no momento da instalação da aplicação e se possa aplicar a política do Instalador Gerido.