Etapa 2. Proteger suas contas privilegiadas do Microsoft 365

Esse artigo se aplica ao Microsoft 365 Enterprise e ao Office 365 Enterprise.

Confira todo o nosso conteúdo para pequenas empresas em Ajuda para pequenas empresas e aprendizado.

Violações de segurança de um locatário do Microsoft 365, incluindo coleta de informações e ataques de phishing, normalmente são feitas comprometendo as credenciais de uma conta privilegiada do Microsoft 365. A segurança na nuvem é uma parceria entre você e a Microsoft:

Os serviços de nuvem da Microsoft têm como base a confiança e a segurança. A Microsoft oferece recursos e controles de segurança para ajudá-lo a proteger os dados e aplicativos.

Você tem a responsabilidade de proteger seus próprios dados e identidades, recursos locais e componentes de nuvem que estão sob seu controle.

A Microsoft fornece recursos para ajudar a proteger sua organização, mas elas são eficazes somente se você usá-las. Se você não usá-los, você pode estar vulnerável a ataques. Para proteger suas contas privilegiadas, a Microsoft está aqui para ajudá-lo com instruções detalhadas para:

Crie contas dedicadas, privilegiadas e baseadas em nuvem e use-as somente quando necessário.

Configure a MFA (autenticação multifator) para suas contas privilegiadas dedicadas do Microsoft 365 e use a forma mais forte de autenticação secundária.

Proteja contas privilegiadas com Confiança Zero recomendações de identidade e acesso ao dispositivo.

Observação

Para proteger suas funções privilegiadas, marcar Melhores práticas para Microsoft Entra funções para garantir acesso privilegiado ao seu locatário.

1. Crie contas de usuário dedicadas, privilegiadas e baseadas em nuvem e use-as somente quando necessário

Em vez de usar contas de usuário diárias atribuídas a funções de administrador, crie contas de usuário dedicadas que tenham as funções de administrador em Microsoft Entra ID.

A partir deste momento, você entra com as contas privilegiadas dedicadas apenas para tarefas que exigem privilégios de administrador. Todas as outras administrações do Microsoft 365 devem ser feitas atribuindo outras funções de administração a contas de usuário.

Observação

Isso requer etapas adicionais para sair como sua conta de usuário diária e entrar com uma conta de administrador dedicada. Mas isso só precisa ser feito ocasionalmente para operações de administrador. Considere que recuperar sua assinatura do Microsoft 365 após uma violação da conta de administrador requer muito mais etapas.

Você também precisa criar contas de acesso de emergência para evitar que sejam bloqueadas acidentalmente de Microsoft Entra ID.

Você pode proteger ainda mais suas contas privilegiadas com Microsoft Entra Privileged Identity Management (PIM) para atribuição sob demanda e just-in-time de funções de administrador.

2. Configurar a autenticação multifator para suas contas privilegiadas dedicadas do Microsoft 365

A MFA (autenticação multifator) requer informações adicionais além do nome da conta e da senha. O Microsoft 365 dá suporte a esses métodos de verificação extras:

- O aplicativo Microsoft Authenticator

- Uma chamada telefônica

- Um código de verificação gerado aleatoriamente enviado por meio de uma mensagem de texto

- Um cartão inteligente (virtual ou físico) (requer autenticação federada)

- Um dispositivo biométrico

- Token Oauth

Observação

Para organizações que devem aderir aos padrões do National Institute of Standards and Technology (NIST), o uso de um telefonema ou métodos de verificação adicionais baseados em mensagens de texto são restritos. Clique aqui para obter os detalhes.

Se você for uma pequena empresa que está usando contas de usuário armazenadas apenas na nuvem (o modelo de identidade somente na nuvem), configure o MFA para configurar o MFA usando uma chamada telefônica ou um código de verificação de mensagem de texto enviado para um telefone inteligente para cada conta privilegiada dedicada.

Se você for uma organização maior que está usando um modelo de identidade híbrida do Microsoft 365, terá mais opções de verificação. Se você já tiver a infraestrutura de segurança em vigor para um método de autenticação secundária mais forte, configure a MFA e configure cada conta privilegiada dedicada para o método de verificação apropriado.

Se a infraestrutura de segurança do método de verificação mais forte desejado não estiver em vigor e funcionando para o Microsoft 365 MFA, recomendamos fortemente que você configure contas privilegiadas dedicadas com MFA usando o aplicativo Microsoft Authenticator, uma chamada telefônica ou um código de verificação de mensagem de texto enviado para um telefone inteligente para suas contas privilegiadas como uma medida de segurança provisória. Não deixe suas contas privilegiadas dedicadas sem a proteção extra fornecida pela MFA.

Para obter mais informações, consulte MFA para Microsoft 365.

3. Proteger contas de administrador com Confiança Zero recomendações de identidade e acesso ao dispositivo

Para ajudar a garantir uma força de trabalho segura e produtiva, a Microsoft fornece um conjunto de recomendações para acesso à identidade e ao dispositivo. Para identidade, use as recomendações e as configurações nestes artigos:

Proteções adicionais para organizações empresariais

Use esses métodos adicionais para garantir que sua conta privilegiada e a configuração que você executa usando-a sejam as mais seguras possível.

Estação de trabalho de acesso privilegiado

Para garantir que a execução de tarefas altamente privilegiadas seja a mais segura possível, use uma paw (estação de trabalho de acesso privilegiado). Um PAW é um computador dedicado que é usado apenas para tarefas de configuração confidenciais, como a configuração do Microsoft 365 que requer uma conta privilegiada. Como este computador não é usado diariamente para navegação na Internet ou email, ele é mais protegido contra ataques e ameaças da Internet.

Para obter instruções sobre como configurar uma PAW, consulte Proteger dispositivos como parte da história de acesso privilegiado.

Para habilitar o Azure PIM para suas contas de locatário e administrador Microsoft Entra, consulte as etapas para configurar o PIM.

Para desenvolver um roteiro abrangente para garantir o acesso privilegiado contra invasores cibernéticos, confira Proteger acesso privilegiado para implantações híbridas e de nuvem em Microsoft Entra ID.

Privileged Identity Management

Em vez de que suas contas privilegiadas sejam atribuídas permanentemente a uma função de administrador, você pode usar o PIM para habilitar a atribuição sob demanda e just-in-time da função de administrador quando ela for necessária.

Suas contas de administrador passam de administradores permanentes para administradores qualificados. A função de administrador ficará inativa até que alguém precise dela. Em seguida, você conclui um processo de ativação para adicionar a função de administrador à conta privilegiada por um tempo predeterminado. Quando a hora expira, o PIM remove a função de administrador da conta privilegiada.

O uso do PIM e esse processo reduz significativamente o tempo que suas contas privilegiadas estão vulneráveis a ataques e uso por usuários mal-intencionados.

O uso desse recurso requer assinaturas Microsoft Entra ID Governance ou Microsoft Entra ID P2. Para encontrar a licença certa para seus requisitos, consulte Comparar recursos geralmente disponíveis de Microsoft Entra ID.

Para obter informações sobre licenças para usuários, consulte Requisitos de licença para usar Privileged Identity Management.

Para saber mais, veja:

- Privileged Identity Management.

- Proteger o acesso privilegiado para implantações híbridas e na nuvem em Microsoft Entra ID

Gerenciamento de acesso privilegiado

O gerenciamento de acesso privilegiado é habilitado configurando políticas que especificam acesso just-in-time para atividades baseadas em tarefas em seu locatário. Ele pode ajudar a proteger sua organização contra violações que podem usar contas de administrador privilegiadas existentes com acesso permanente a dados confidenciais ou acesso a configurações críticas. Por exemplo, você pode configurar uma política de gerenciamento de acesso privilegiado que requer aprovação explícita para acessar e alterar as configurações da caixa de correio da organização em seu locatário.

Nesta etapa, você habilitará o gerenciamento de acesso privilegiado em seu locatário e configurará políticas de acesso privilegiadas que fornecem segurança extra para acesso baseado em tarefas às configurações de dados e configuração para sua organização. Há três etapas básicas para começar com acesso privilegiado em sua organização:

- Criar um grupo de aprovadores

- Habilitar o acesso privilegiado

- Criar políticas de aprovação

O gerenciamento de acesso privilegiado permite que sua organização opere sem privilégios permanentes e forneça uma camada de defesa contra vulnerabilidades decorrentes desse acesso administrativo permanente. O acesso privilegiado requer aprovações para executar qualquer tarefa que tenha uma política de aprovação associada definida. Os usuários que precisam executar tarefas incluídas na política de aprovação devem solicitar e receber aprovação de acesso.

Para habilitar o gerenciamento de acesso privilegiado, consulte Introdução ao gerenciamento de acesso privilegiado.

Para obter mais informações, consulte Saiba mais sobre o gerenciamento de acesso privilegiado.

Software SIEM (gerenciamento de eventos e informações de segurança) para registro em log do Microsoft 365

O software SIEM executado em um servidor executa a análise em tempo real de alertas de segurança e eventos criados por aplicativos e hardware de rede. Para permitir que seu servidor SIEM inclua alertas e eventos de segurança do Microsoft 365 em suas funções de análise e relatório, integre Microsoft Entra ID ao SEIM. Consulte Introdução ao Integração de Logs do Azure.

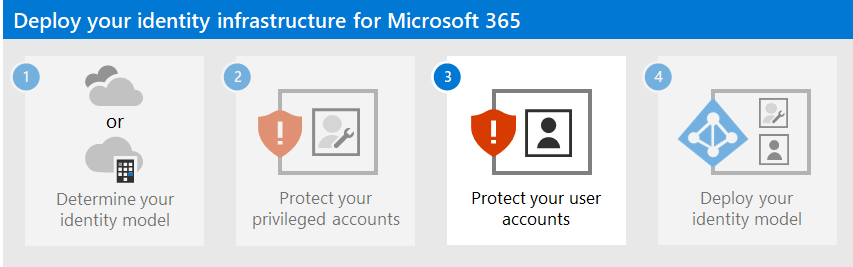

Próxima etapa

Continue com a Etapa 3 para proteger suas contas de usuário.