Etapa 3. Identidade do Microsoft 365 para locatários corporativos

Seu locatário do Microsoft 365 inclui um locatário Microsoft Entra para gerenciar identidades e autenticação para entradas. Configurar a infraestrutura de identidade corretamente é vital para gerenciar o acesso e as permissões do usuário do Microsoft 365 para sua organização.

Somente nuvem versus híbrido

Aqui estão os dois tipos de modelos de identidade e seus melhores ajustes e benefícios.

| Modelo | Descrição | Como o Microsoft 365 autentica as credenciais do usuário | Melhor para | Maior benefício |

|---|---|---|---|---|

| Apenas na nuvem | A conta de usuário só existe no locatário Microsoft Entra para seu locatário do Microsoft 365. | O locatário Microsoft Entra para seu locatário do Microsoft 365 executa a autenticação com a conta de identidade de nuvem. | Organizações que não têm ou precisam de um Active Directory local. | Simples de usar. Não são necessárias ferramentas de diretório ou servidores extras. |

| Híbrido | A conta de usuário existe em seu Active Directory local Domain Services (AD DS) e uma cópia também está no locatário Microsoft Entra para o locatário do Microsoft 365. Microsoft Entra Connect é executado em um servidor local para sincronizar as alterações do AD DS no locatário Microsoft Entra. A conta de usuário no Microsoft Entra ID também pode incluir uma versão hash da senha da conta de usuário do AD DS já hashed. | O locatário Microsoft Entra para seu locatário do Microsoft 365 manipula o processo de autenticação ou redireciona o usuário para outro provedor de identidade. | Organizações que usam o AD DS ou outro provedor de identidade. | Os usuários podem usar as mesmas credenciais ao acessar recursos locais ou baseados em nuvem. |

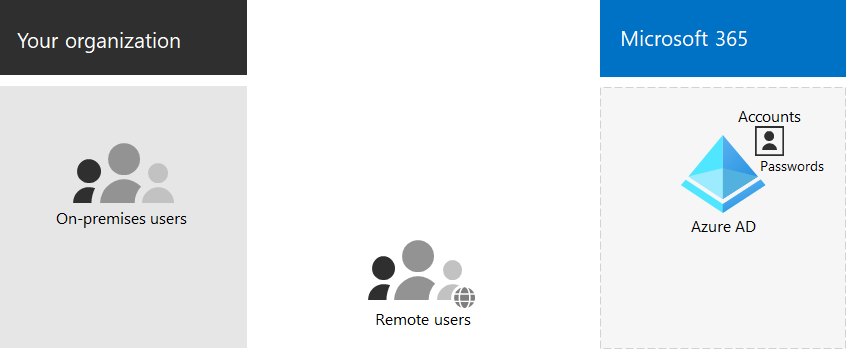

Aqui estão os componentes básicos da identidade somente na nuvem.

Nesta ilustração, usuários locais e remotos entrarão com contas no locatário Microsoft Entra do locatário do Microsoft 365.

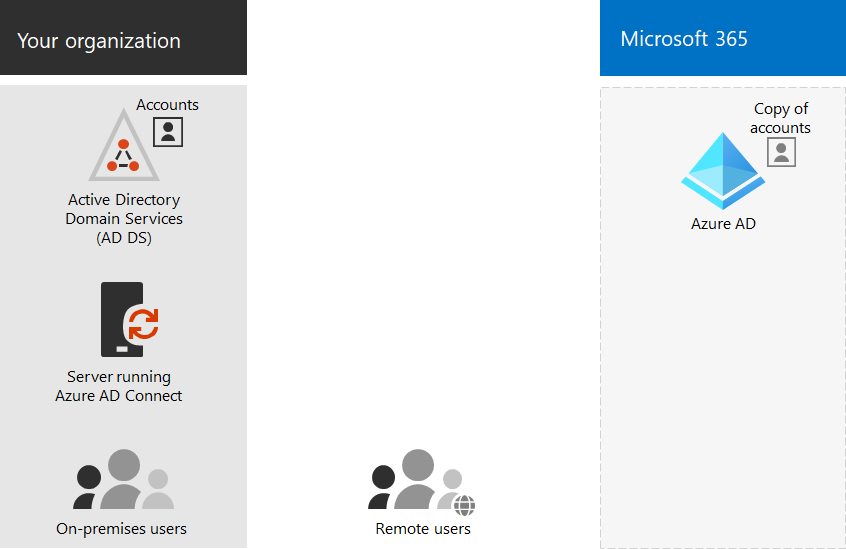

Aqui estão os componentes básicos da identidade híbrida.

Nesta ilustração, usuários locais e remotos entrarão no locatário do Microsoft 365 com contas no locatário Microsoft Entra que foram copiadas do AD DS local.

Sincronizando seu AD DS local

Dependendo das necessidades de negócios e dos requisitos técnicos, o modelo de identidade híbrida e a sincronização de diretórios são a escolha mais comum para clientes corporativos que estão adotando o Microsoft 365. A sincronização de diretório permite que você gerencie identidades em seu AD DS e todas as atualizações para contas de usuário, grupos e contatos são sincronizadas com o locatário Microsoft Entra do locatário do Microsoft 365.

Observação

Quando as contas de usuário do AD DS são sincronizadas pela primeira vez, elas não recebem automaticamente uma licença do Microsoft 365 e não podem acessar serviços do Microsoft 365, como email. Primeiro, você deve atribuir um local de uso a elas. Em seguida, atribua uma licença a essas contas de usuário, individualmente ou dinamicamente por meio da associação de grupo.

Aqui estão os dois tipos de autenticação ao usar o modelo de identidade híbrida.

| Tipo de autenticação | Descrição |

|---|---|

| Autenticação gerenciada | Microsoft Entra ID manipula o processo de autenticação usando uma versão de hash armazenada localmente da senha ou envia as credenciais para um agente de software local a ser autenticado pelo AD DS local. Há dois tipos de autenticação gerenciada: PHS (sincronização de hash de senha) e autenticação de passagem (PTA). Com o PHS, Microsoft Entra ID executa a autenticação em si. Com o PTA, Microsoft Entra ID tem o AD DS executar a autenticação. |

| Autenticação federada | Microsoft Entra ID redireciona o computador cliente solicitando autenticação para outro provedor de identidade. |

Confira escolhendo o método de autenticação correto para saber mais.

Impor entradas fortes

Para aumentar a segurança das entradas do usuário, use os recursos e os recursos na tabela a seguir.

| Funcionalidade | Descrição | Mais informações | Requisitos de licenciamento |

|---|---|---|---|

| Windows Hello para Empresas | Substitui senhas por autenticação forte de dois fatores ao assinar em um dispositivo Windows. O recurso de dois fatores é um novo tipo de credencial de usuário vinculado a um dispositivo e a uma leitura biométrica ou a um PIN. | Visão geral do Windows Hello para Empresas | Microsoft 365 E3 ou E5 |

| proteção de senha Microsoft Entra | Detecta e bloqueia senhas fracas conhecidas e suas variantes e também pode bloquear termos fracos adicionais específicos para sua organização. | Configurar Microsoft Entra proteção de senha | Microsoft 365 E3 ou E5 |

| Use a autenticação multifator (MFA) | A MFA exige que as entradas do usuário estejam sujeitas a outra verificação além da senha da conta de usuário, como verificação com um aplicativo de smartphone ou uma mensagem de texto enviada para um smartphone. Confira este vídeo para obter instruções sobre como os usuários configuram o MFA. | MFA para Microsoft 365 para empresas | Microsoft 365 E3 ou E5 |

| Identidade e configurações de acesso ao dispositivo | Configurações e políticas que consistem em recursos de pré-requisito recomendados e suas configurações combinadas com as políticas de Acesso Condicional, Intune e Microsoft Entra ID Protection que determinam se uma determinada solicitação de acesso deve ser concedida e em quais condições. | Configurações de identidade e acesso a dispositivos | Microsoft 365 E3 ou E5 |

| Microsoft Entra ID Protection | Proteja-se contra compromisso de credencial, em que um invasor determina o nome da conta e a senha de um usuário para obter acesso aos serviços e dados de nuvem de uma organização. | Microsoft Entra ID Protection | Microsoft 365 E5 ou Microsoft 365 E3 com o complemento proteção contra ameaças de identidade & |

Resultados da Etapa 3

Para a identidade do locatário do Microsoft 365, você determinou:

- Qual modelo de identidade usar.

- Como você imporá acesso forte ao usuário e ao dispositivo.

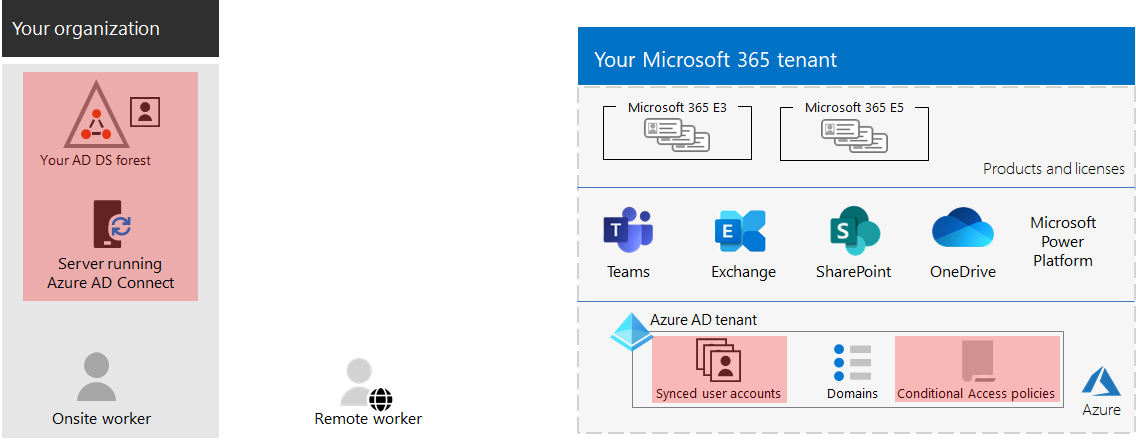

Aqui está um exemplo de um locatário com os novos elementos de identidade híbrida realçados.

Nesta ilustração, o locatário tem:

- Uma floresta do AD DS que está sendo sincronizada com o locatário Microsoft Entra usando um servidor de sincronização de diretório e Microsoft Entra Connect.

- Uma cópia das contas de usuário do AD DS e outros objetos da floresta do AD DS.

- Um conjunto de políticas de Acesso Condicional para impor entradas de usuário seguras e acesso com base na conta de usuário.

Manutenção contínua para identidade

Em uma base contínua, talvez seja necessário:

- Adicione ou modifique contas e grupos de usuários. Para identidade somente na nuvem, você mantém seus usuários e grupos baseados em nuvem com Microsoft Entra ferramentas como o Centro de administração do Microsoft 365 ou o PowerShell. Para identidade híbrida, você mantém seus usuários locais e grupos com ferramentas do AD DS.

- Adicione ou modifique sua identidade e configuração de acesso ao dispositivo para impor requisitos de segurança de entrada.

Próxima etapa

Continue com a migração para migrar seus servidores locais do Office e seus dados para o Microsoft 365.