Usar identidades gerenciadas para o Azure com seu Azure Data Lake Storage

O Azure Data Lake Storage fornece um modelo de segurança em camadas. Esse modelo permite que você proteja e controle o nível de acesso às suas contas de armazenamento que seus aplicativos e ambientes corporativos exigem, com base no tipo e subconjunto de redes ou recursos usados. Quando as regras de rede são configuradas, somente os aplicativos que solicitam dados pelo conjunto especificado de redes ou por meio do conjunto especificado de recursos do Azure podem acessar uma conta de armazenamento. Você pode limitar o acesso à sua conta de armazenamento para solicitações originadas de endereços IP especificados, intervalos de IP, sub-redes em uma Rede Virtual do Azure (VNet) ou instâncias de recursos de alguns serviços do Azure.

Identidades gerenciadas para o Azure, anteriormente conhecidas como Identidade de Serviço Gerenciada (MSI), ajudam no geranciamento de segredos. Os clientes do Microsoft Dataverse que usam os recursos do Azure criam uma identidade gerenciada (parte da criação da política corporativa) que pode ser usada para um ou mais ambientes do Dataverse. Essa identidade gerenciada que será provisionada em seu locatário é então usada pelo Dataverse para acessar seu Azure Data Lake.

Com identidades gerenciadas, o acesso à sua conta de armazenamento é restrito a solicitações originadas do ambiente do Dataverse associado ao seu locatário. Quando o Dataverse se conecta ao armazenamento em seu nome, ele inclui informações de contexto adicionais para provar que a solicitação se origina de um ambiente seguro e confiável. Isso permite que o armazenamento conceda ao Dataverse acesso à sua conta de armazenamento. Identidades gerenciadas são usadas para assinar as informações de contexto para estabelecer a confiança. Isso adiciona segurança no nível do aplicativo, além da segurança de rede e de infraestrutura fornecida pelo Azure para conexões entre os serviços do Azure.

Antes de começar

- A CLI do Azure é necessária em sua máquina local. Baixar e instalar

- Você precisa desses dois módulos do PowerShell. Se você não os tiver, abra o PowerShell e execute estes comandos:

- Módulo Azure Az PowerShell:

Install-Module -Name Az - Módulo PowerShell do Azure Az.Resources:

Install-Module -Name Az.Resources - Power Platform Módulo PowerShell de administração:

Install-Module -Name Microsoft.PowerApps.Administration.PowerShell

- Módulo Azure Az PowerShell:

- Vá para este arquivo de pasta compactado no GitHub. Então Select Download para baixá-lo. Extraia o arquivo de pasta compactado em um computador em um local onde você possa executar comandos do PowerShell. Todos os arquivos e pastas extraídos de uma pasta compactada devem ser preservados em seu local original.

- Recomendamos que você crie um novo contêiner de armazenamento no mesmo grupo de recursos do Azure para integrar esse recurso.

Habilite a política corporativa para a assinatura do Azure selecionada

Importante

Você deve ter acesso à função de Proprietário de assinatura do Azure para concluir este tarefa. Obtenha seu ID de assinatura do Azure na página de visão geral do grupo de recursos do Azure.

- Abra o Azure CLI como administrador e faça login na sua assinatura do Azure usando o comando:

az loginMais informações: faça login com o Azure CLI - (Opcional) Se você tiver várias assinaturas do Azure, certifique-se de executar

Update-AzConfig -DefaultSubscriptionForLogin { Azure subscription id }para atualizar sua assinatura padrão. - Expanda a pasta compactada que você baixou como parte do Antes de começar para este recurso para um local onde você possa executar o PowerShell.

- Para habilitar a política empresarial para a assinatura do Azure selecionada, execute o script do PowerShell ./SetupSubscriptionForPowerPlatform.ps1.

- Forneça a ID da assinatura do Azure.

Criar uma política corporativa

Importante

Você deve ter acesso à função de Proprietário do grupo de recursos do Azure para concluir este tarefa. Obtenha seu ID de assinatura, Local e Nome do grupo de recursos do Azure na página de visão geral do grupo de recursos do Azure.

Crie a política corporativa. Executar script do PowerShell

./CreateIdentityEnterprisePolicy.ps1- Forneça a ID da assinatura do Azure.

- Forneça o nome do grupo de recursos do Azure.

- Forneça o nome da política corporativa preferida.

- Forneça o local do nome do grupo de recursos do Azure.

Salve a cópia do ResourceId após a criação da política.

Observação

A seguir estão as entradas de localização válidas com suporte para criação de políticas. Selecione o local que seja mais apropriado para você.

Locais disponíveis para a política corporativa

Estados Unidos EUAP

Estados Unidos

África do Sul

Reino Unido

Austrália

Coreia do Sul

Japão

Índia

França

Europa

Ásia

Noruega

Alemanha

Suíça

Canadá

Brasil

EAU

Cidade de Singapura

Conceder acesso de leitor à política corporativa via Azure

Administradores do Dynamics 365 e Power Platform administradores podem acessar o Power Platform centro de administração para atribuir ambientes à política corporativa. Para acessar as políticas corporativas, a associação de administrador do Azure Key Vault é necessária para conceder a função de Leitor ao Dynamics 365 ou Power Platform administrador. Depois que a função de leitor for concedida, o Dynamics 365 ou Power Platform administradores verão as políticas corporativas no Power Platform centro de administração.

Somente os administradores do Dynamics 365 e do Power Platform que receberam a função de leitor para a política corporativa poderão 'adicionar um ambiente' à política. Outros administradores do Dynamics 365 ou do PowerPlatform talvez possam exibir a política corporativa, mas receberão uma mensagem de erro ao tentar adicionar um ambiente.

Importante

Você deve ter - Microsoft.Authorization/roleAssignments/write permissões, como Administrador de acesso do usuário ou Proprietário para concluir este tarefa.

- Entre no portal do Azure.

- Obtenha o ObjectID Power Platform do usuário administrador do Dynamics 365.

- Vá para a área Usuários .

- Abrir o Dynamics 365 ou o centro de administração do Power Platform.

- Na página de visão geral do usuário, copie o ObjectID.

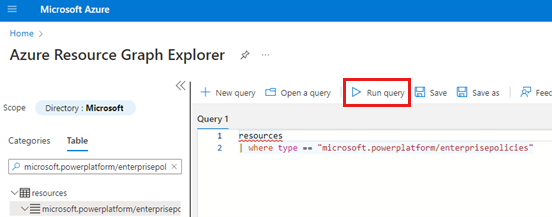

- Obtenha o ID das políticas corporativas:

- Acesse o Azure Recurso Explorador de gráficos.

- Execute esta consulta:

resources | where type == 'microsoft.powerplatform/enterprisepolicies'

- Role para a direita da página de resultados e Select o Ver detalhes vincular.

- Na página Detalhes , copie o ID.

- Abra a CLI do Azure e execute o comando a seguir, substituindo o

<objId>pelo ObjectID do usuário e o<EP Resource Id>pelo ID da política corporativa.New-AzRoleAssignment -ObjectId <objId> -RoleDefinitionName Reader -Scope <EP Resource Id>

Conectar a política corporativa ao ambiente do Dataverse

Importante

Você deve ter a função de Power Platform administrador ou administrador do Dynamics 365 para concluir este tarefa. Você deve ter a função Leitor para a política corporativa para concluir este tarefa.

- Obtenha a ID do ambiente do Dataverse.

- Faça login no Power Platform centro de administração.

- Select Ambientes e, em seguida, abra seu ambiente.

- Na seção Detalhes , copie o ID do ambiente.

- Para vincular para o Dataverse ambiente, execute este script do PowerShell:

./NewIdentity.ps1 - Forneça a ID do ambiente do Dataverse.

- Forneça o ResourceId.

StatusCode = 202 indica que vincular foi criado com sucesso.

- Faça login no Power Platform centro de administração.

- Select Ambientes e, em seguida, abra o ambiente especificado anteriormente.

- Na área Operações recentes , Select Histórico completo para validar a conexão da nova identidade.

Configurar o acesso à rede para o Azure Data Lake Storage Gen2

Importante

Você deve ter uma função de Azure Data Lake Storage Proprietário Gen2 para concluir este tarefa.

Acesse o Portal do Azure.

Abra a conta de armazenamento conectada ao seu perfil do Azure Synapse Link for Dataverse.

No painel de navegação esquerdo, Select Rede. Em seguida, na aba Firewalls e redes virtuais Select as seguintes configurações:

- Ativado a partir de redes virtuais e endereços IP selecionados.

- Em Instâncias de recursos, Select Permitir que serviços do Azure na lista de serviços confiáveis acessem esta conta de armazenamento

Selecione Salvar.

Configurar o acesso à rede para o Azure Synapse Workspace

Importante

Você deve ter uma função de administrador do Azure Synapse para concluir este tarefa.

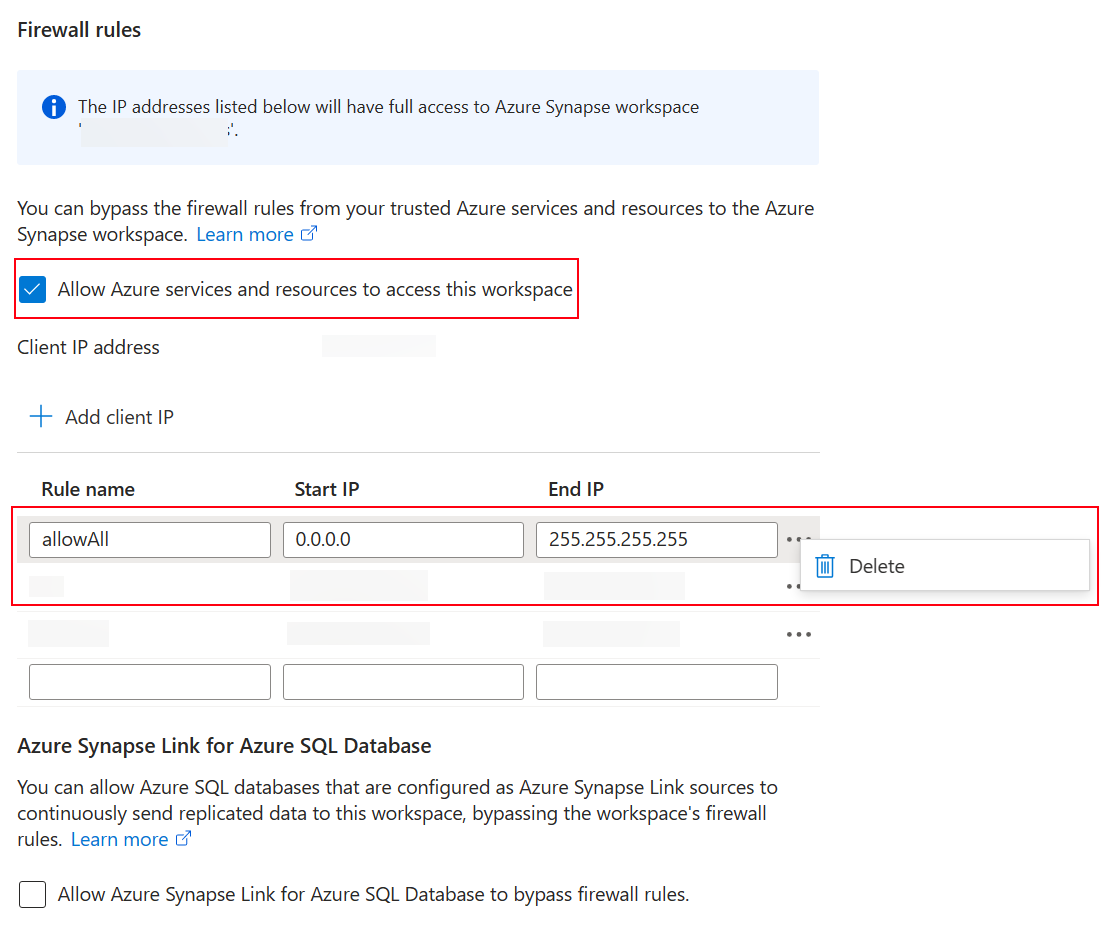

- Acesse o Portal do Azure.

- Abra o Azure Synapse workspace conectado ao seu perfil do Azure Synapse Link for Dataverse.

- No painel de navegação esquerdo, Select Rede.

- Select Permitir que serviços e recursos do Azure acessem este espaço de trabalho.

- Se There forem regras de firewall de IP criadas para todo o intervalo de IP, exclua-as para restringir o acesso à rede pública.

- Adicione uma nova regra de firewall de IP com base no endereço IP do cliente.

- Selecione Salvar quando terminar. Mais informações: Azure Synapse Analytics Regras de firewall de IP

Criar um Azure Synapse Link for Dataverse com identidade gerenciada

Importante

Dataverse: Você deve ter o Dataverse administrador do sistema direito de acesso. Além disso, as tabelas que você deseja exportar via Azure Synapse Link devem ter a propriedade Rastrear alterações habilitada. Mais informações: Opções avançadas

Azure Data Lake Storage Gen2: você deve ter uma conta Gen2 e acesso às funções de Proprietário e Contribuidor de Dados de Blob de Armazenamento. Azure Data Lake Storage Sua conta de armazenamento deve habilitar o Namespace hierárquico para a configuração inicial e a sincronização delta. Permitir acesso à chave da conta de armazenamento é necessário apenas para a configuração inicial.

Espaço de trabalho do Synapse: você deve ter um espaço de trabalho do Synapse e a função de acesso de Administrador do Synapse no Synapse Studio. O workspace do Synapse deve estar na mesma região da sua conta do Azure Data Lake Storage Gen2. A conta de armazenamento deve ser adicionada como um serviço vinculado no Synapse Studio. Para criar um espaço de trabalho do Synapse, vá para Criando um espaço de trabalho do Synapse.

Quando você cria o link, o Azure Synapse Link for Dataverse obtém detalhes sobre a política corporativa atualmente vinculada no ambiente do Dataverse e, em seguida, armazena em cache a URL do segredo do cliente de identidade para se conectar ao Azure.

- Faça login em Power Apps e Select seu ambiente.

- No painel de navegação esquerdo, Select Azure Synapse Link e depois Select + Novo vincular. Se o item não estiver no painel lateral, Select …Mais e então Select o item desejado.

- Preencha os campos apropriados, de acordo com a configuração pretendida. Select a Assinatura, Grupo de recursos e Conta de armazenamento. Para conectar Dataverse ao espaço de trabalho do Synapse, Select a opção Conectar-se ao seu Azure Synapse espaço de trabalho . Para conversão de dados do Delta Lake Select um pool Spark.

- Select Select Política corporativa com identidade de serviço gerenciado e, em seguida, Select Avançar.

- Adicione as tabelas que deseja exportar e depois Select Salvar.

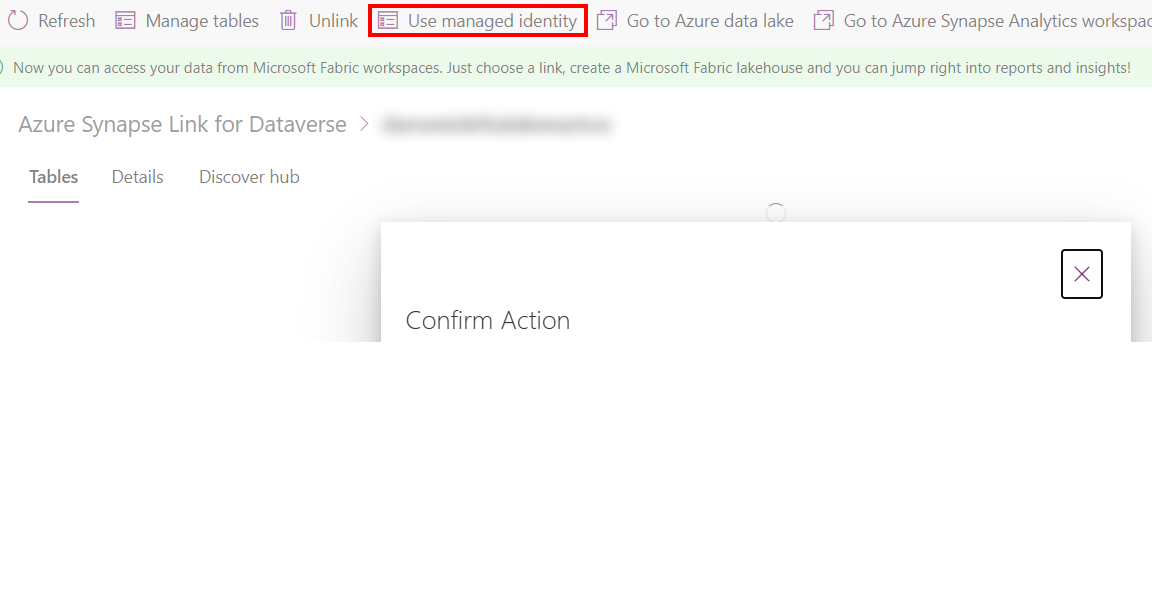

Habilitar a identidade gerenciada para um perfil do Azure Synapse Link existente

Observação

Para tornar o comando Usar identidade gerenciada disponível no Power Apps, você precisa concluir a configuração acima para conectar a política corporativa ao seu Dataverse ambiente. Mais informações: Conecte a política empresarial ao Dataverse ambiente

- Acesse um perfil existente do Synapse Link no Power Apps (make.powerapps.com).

- Select Use identidade gerenciada e depois confirme.

Solução de Problemas

Se você receber erros 403 durante a criação do link:

- As identidades gerenciadas levam mais tempo para conceder permissão transitória durante a sincronização inicial. Aguarde um pouco e tente a operação mais tarde.

- Certifique-se de que o armazenamento vinculado não tenha o Dataverse container(dataverse-environmentName-organizationUniqueName) existente do mesmo ambiente.

- Você pode identificar a política empresarial vinculada

policyArmIdexecutando o script do PowerShell./GetIdentityEnterprisePolicyforEnvironment.ps1com o ID da assinatura do Azure e o nome do grupo de recursos . - Você pode desvincular a política corporativa executando o script do PowerShell

./RevertIdentity.ps1com o Dataverse ID do ambiente epolicyArmId. - Você pode remover a política corporativa executando o script do PowerShell .\RemoveIdentityEnterprisePolicy.ps1 com policyArmId.

Limitação conhecida

Somente uma política corporativa pode se conectar ao ambiente do Dataverse simultaneamente. Se você precisar criar vários links do Azure Synapse Link com a identidade gerenciada habilitada, verifique se todos os recursos do Azure vinculados estão no mesmo grupo de recursos.