Gerenciar a chave de criptografia

Todos os ambientes do Microsoft Dataverse usam a TDE (Transparent Data Encryption) do SQL Server para executar a criptografia em tempo real dos dados quando são gravados em disco, também conhecida como criptografia em repouso.

Por padrão, o Microsoft armazena e gerencia a chave de criptografia do banco de dados para seus ambientes para que você não precise fazer isso. O recurso de gerenciamento de chaves no centro de administração da Microsoft Power Platform fornece aos administradores a capacidade de gerenciar a chave de criptografia do banco de dados que está associada ao locatário do Dataverse.

Importante

- A partir de 2 de junho de 2023, este serviço será atualizado para Chave de criptografia gerenciada pelo cliente. Novos clientes que precisam gerenciar sua própria chave de criptografia usarão o serviço atualizado, pois ele não é mais oferecido.

- As chaves de criptografia de banco de dados autogerenciadas estão disponíveis apenas para clientes com mais de 1.000 licenças do Power Apps por usuário, ou mais de 1.000 licenças do Dynamics 365 Enterprise, ou mais de 1.000 licenças de uma combinação de ambos em um único locatário. Para aceitar este programa, envie uma solicitação de suporte.

O gerenciamento de chaves de criptografia é aplicável apenas a bancos de dados do ambiente SQL do Azure. Os seguintes recursos e serviços continuam a usar a chave de criptografia gerenciada pelo Microsoft para criptografar seus dados e não podem ser criptografados com a chave de criptografia autogerenciada:

- Copilotos e recursos de IA generativa no Microsoft Power Platform e Microsoft Dynamics 365

- Pesquisa do Dataverse

- Tabelas elásticas

- Mobile Offline

- Log de atividades (portal do Microsoft 365)

- Exchange (sincronização no servidor)

Observação

- O recurso de chave de criptografia de banco de dados autogerenciado deve ser ativado pelo Microsoft seu locatário antes que você possa usar o recurso.

- Para usar os recursos de geranciamento de criptografia de dados para um ambiente, o ambiente deve ser criado depois que o recurso de autogerenciamento da chave de criptografia do banco de dados for ativado Microsoft.

- Depois que o recurso for ativado em seu locatário, todos os novos ambientes serão criados apenas com o armazenamento SQL do Azure. Esses ambientes, independentemente de serem criptografados com BYOK (bring-your-own-key) ou uma chave gerenciada, têm restrições com o tamanho do upload de arquivo, não podem usar os serviços Cosmos e Datalake e os índices de pesquisa são criptografados com uma chave gerenciada. Microsoft Dataverse Microsoft Para usar esses serviços, é necessário migrar para a chave gerenciada pelo cliente.

- Arquivos e Imagens com tamanhos menores que 128 MB podem ser usados se o seu ambiente for da versão 9.2.21052.00103 ou superior.

- A maioria dos ambientes existentes possui arquivos e logs armazenados em bancos de dados SQL que não são do Azure. Esses ambientes não podem ser incluídos na chave de criptografia gerenciada. Somente novos ambientes (depois de você se inscrever neste programa) podem ser habilitados com a chave de criptografia gerenciada.

Introdução ao gerenciamento de chaves

Com o gerenciamento de chaves, os administradores podem fornecer sua própria chave de criptografia ou ter uma chave de criptografia gerada para eles, a qual será usada para proteger o banco de dados de um ambiente.

O recurso de gerenciamento de chaves dá suporte aos arquivos de chave de criptografia PFX e BYOK, como aqueles armazenados em um HSM (módulo de segurança de hardware). Para usar a opção de carregar chave de criptografia, você precisa das chaves de criptografia privada e pública.

O recurso de gerenciamento de chaves elimina a complexidade do gerenciamento de chaves de criptografia usando o Azure Key Vault para armazenar chaves de criptografia com segurança. O Azure Key Vault ajuda a proteger segredos e chaves criptográficas usados por serviços de aplicações de nuvem. O recurso de gerenciamento de chaves não exige que você tenha uma assinatura do Azure Key Vault e, para a maioria das situações, não há necessidade de acessar as chaves de criptografia usadas para o Dataverse no cofre.

O recurso de gerenciamento de chaves permite que você execute as seguintes tarefas.

Habilitar a capacidade de autogerenciar as chaves de criptografia do banco de dados associadas aos ambientes.

Gerar novas chaves de criptografia ou carregar arquivos de chave de criptografia .PFX ou .BYOK existentes.

Bloquear e desbloquear ambientes de locatário.

Aviso

Quando um locatário é bloqueado, nenhum ambiente nesse locatário pode ser acessado por nenhuma pessoa. Mais informações: Bloquear o locatário.

Compreenda os riscos potenciais quando você gerencia suas chaves

Como em qualquer aplicativo crítico para os negócios, as pessoas de sua organização que têm acesso em nível administrativo devem ser confiáveis. Antes de usar o recurso de gerenciamento de chaves, você deve compreender o risco do gerenciamento de suas chaves de criptografia do banco de dados. É concebível que um administrador mal-intencionado (uma pessoa que receba ou obtenha acesso de nível de administrador com a intenção de prejudicar a segurança da organização ou os processos empresariais) que trabalha em sua organização possa usar o recurso de gerenciamento de chaves para criar uma chave e usá-la para bloquear todos os ambientes no locatário.

Considere a seguinte sequência de eventos.

O administrador mal-intencionado entra no centro de administração da Power Platform, acessa a guia Ambientes e seleciona Gerenciar chave de criptografia. O administrador mal-intencionado, então, cria uma nova chave com uma senha, baixa a chave de criptografia em sua unidade local e ativa a nova chave. Agora, todos os bancos de dados do ambiente são criptografados com a nova chave. Em seguida, ele bloqueia o locatário com a chave recém-baixada e, depois, obtém ou exclui a chave de criptografia baixada.

Essas ações resultarão na desabilitação do acesso online a todos os ambientes no locatário e farão com que nenhum backup de banco de dados possa ser restaurado.

Importante

Para impedir que o administrador mal-intencionado interrompa as operações comerciais bloqueando o banco de dados, o recurso de gerenciamento de chaves não permite que ambientes de locatário sejam bloqueados por 72 horas depois que a chave de criptografia é alterada ou ativada. Isso fornece até 72 horas aos outros administradores para reverter qualquer alteração de chave não autorizada.

Requisitos de chave de criptografia

Se você fornecer sua própria chave de criptografia, sua chave deverá atender a estes requisitos aceitos pelo Azure Key Vault.

- O formato do arquivo de chave de criptografia deve ser PFX ou BYOK.

- RSA de 2048 bits.

- Tipo de chave RSA-HSM (requer uma Microsoft solicitação de suporte).

- Os arquivos de chave de criptografia PFX devem ser protegidos por senha.

Para obter mais informações sobre como gerar e transferir uma chave protegida por HSM pela Internet, veja Como gerar e transferir chaves protegidas por HSM para o Cofre de Chave do Azure. Somente a chave HSM do fornecedor nCipher é compatível. Antes de gerar sua chave HSM, vá para o centro de administração do Power Platform, e selecione Gerenciar chaves de criptografia/Criar nova chave para obter o ID de assinatura para sua região de ambiente. Você precisa copiar e colar este ID de assinatura em seu HSM para criar a chave. Isso garantirá que apenas nosso Azure Key Vault consiga abrir seu arquivo.

Tarefas de gerenciamento de chaves

Para simplificar as tarefas de gerenciamento de chaves, elas estão divididas em três áreas:

- Gerar ou carregar a chave de criptografia para um locatário

- Ative uma chave de criptografia para um locatário

- Gerenciar criptografia para um ambiente

Os administradores podem usar os cmdlets do Centro de administração do Power Platform ou do Módulo de administração do Power Platform para realizar as tarefas de gerenciamento de chaves de proteção de locatário descritas aqui.

Gerar ou carregar a chave de criptografia para um locatário

Todas as chaves de criptografia são armazenadas no Azure Key Vault, e só pode haver uma chave ativa de cada vez. Como a chave ativa é usada para criptografar todos os ambientes no locatário, o gerenciamento da criptografia é realizado no nível do locatário. Após a chave ser ativada, cada ambiente individual pode, então, ser selecionado para usar a chave de criptografia.

Use esse procedimento para definir o recurso de gerenciamento de chaves pela primeira vez para um ambiente ou para alterar (ou converter) uma chave de criptografia para um locatário já autogerenciado.

Aviso

Ao executar as etapas descritas aqui pela primeira vez, você está aceitando o autogerenciamento de suas chaves de criptografia. Mais informações: Compreenda os riscos potenciais quando você gerencia suas chaves.

Faça login no Power Platform centro de administração como administrador (administrador do Dynamics 365 ou Microsoft Power Platform administrador).

Selecione a guia Ambientes e, em seguida, na barra de ferramentas, selecione Gerenciar chaves de criptografia.

Selecione Confirmar para reconhecer o risco do gerenciamento de chaves.

Na barra de ferramentas, selecione Nova chave.

No painel esquerdo, preencha os detalhes para gerar ou carregar uma chave:

- Selecione uma Região. Essa opção é exibida apenas se o locatário tiver várias regiões.

- Insira o Nome da chave.

- Escolha uma das opções a seguir:

- Para criar uma chave, selecione Gerar nova (.pfx). Mais informações: Gerar uma nova chave (.pfx).

- Para usar sua chave gerada por você, selecione Carregar (.pfx ou .byok). Mais informações: Carregar uma chave (.pfx ou .byok).

Selecione Avançar.

Gerar uma nova chave (.pfx)

- Digite uma senha e digite-a novamente para confirmar.

- Selecione Criar e, em seguida, selecione a notificação de arquivo criado em seu navegador.

- O arquivo .PFX da chave de criptografia é baixado na pasta padrão de downloads de seu navegador da Web. Salve o arquivo em um local seguro (é recomendável fazer backup dessa chave juntamente com sua senha).

Carregar uma chave (.pfx ou .byok)

- Selecione Carregar a Chave, o arquivo .pfx ou .byok1 e Abrir.

- Digite a senha da chave e selecione Criar.

1 Para arquivos de chave de criptografia .byok, certifique-se de usar a ID da assinatura, conforme mostrado na tela, ao exportar a chave de criptografia de seu HSM local. Mais informações: Como gerar e transferir chaves protegidas por HSM para o Azure Key Vault.

Nota

Para reduzir o número de etapas para o administrador gerenciar o processo de chave, a chave é ativada automaticamente quando carregada pela primeira vez. Todos os carregamentos de chave subsequentes exigem uma etapa adicional para ativar a chave.

Ativar uma chave de criptografia para um locatário

Após uma chave de criptografia ser gerada carregadas para o locatário, ela pode ser ativada.

- Faça login no Power Platform centro de administração como administrador (administrador do Dynamics 365 ou Microsoft Power Platform administrador).

- Selecione a guia Ambientes e, em seguida, na barra de ferramentas, selecione Gerenciar chaves de criptografia.

- Selecione Confirmar para reconhecer o risco do gerenciamento de chaves.

- Selecione uma chave com estado Disponível e selecione Ativar chave na barra de ferramentas.

- Selecione Confirmar para reconhecer a alteração da chave.

Quando você ativa uma chave para o locatário, leva algum tempo para que o serviço de gerenciamento de chaves a ative. O status em Estado da chave exibe a chave como Instalando quando a chave nova ou carregada é ativada. Quando a chave é ativada, ocorre o seguinte:

- Todos os ambientes criptografados são automaticamente criptografados com a chave ativa (não há tempo de inatividade nesta ação).

- Quando ativada, a chave de criptografia será aplicada a todos os ambientes que forem alterados de Microsoft-fornecidos para a chave de criptografia autogerenciada.

Importante

Para simplificar o processo de gerenciamento de chaves a fim de que os ambientes sejam gerenciados pela mesma chave, a chave ativa não poderá ser atualizada quando houver ambientes bloqueados. Todos os ambientes bloqueados deverão ser desbloqueados antes da ativação de uma nova chave. Se houver ambientes bloqueados que não precisam ser desbloqueados, eles deverão ser excluídos.

Nota

Após uma chave de criptografia ser ativada, você não poderá ativar outra chave por 24 horas.

Gerenciar a criptografia de um ambiente

Por padrão, cada ambiente é criptografado com a chave de criptografia fornecida. Microsoft Quando uma chave de criptografia é ativada para o locatário, os administradores podem optar por alterar a criptografia padrão a fim de usar a chave de criptografia ativada. Para usar a chave ativada, siga estas etapas.

Aplicar chave de criptografia a um ambiente

- Entre no centro de administração do Power Platform usando as credenciais da função de Administrador de Ambiente ou Administrador do Sistema.

- Selecione a guia Ambientes.

- Abra um ambiente criptografado fornecido Microsoft.

- Selecione Ver todos.

- Na seção Criptografia de ambiente, selecione Gerenciar.

- Selecione Confirmar para reconhecer o risco do gerenciamento de chaves.

- Selecione Aplicar esta chave para aceitar a alteração da criptografia para usar a chave ativada.

- Selecione Confirmar para reconhecer que você está gerenciando a chave diretamente e que há tempo de inatividade para essa ação.

Retorna uma chave de criptografia gerenciada para a chave de criptografia fornecida Microsoft

Retornar à chave de criptografia fornecida configura o ambiente de volta ao comportamento padrão, onde o Microsoftgerencia a chave de criptografia para você. Microsoft

- Entre no centro de administração do Power Platform usando as credenciais da função de Administrador de Ambiente ou Administrador do Sistema.

- Selecione a guia, Ambientes e selecione em um ambiente criptografado com uma chave autogerenciada.

- Selecione Ver todos.

- Na seção Criptografia de Ambiente, selecione Gerenciar e Confirmar.

- Em Retornar ao gerenciamento de criptografia padrão, selecione Retornar.

- Para ambientes de produção, confirme o ambiente inserindo o respectivo nome.

- Selecione Confirmar para retornar ao gerenciamento de chaves de criptografia padrão.

Bloquear o locatário

Como há somente uma chave ativa por locatário, bloquear a criptografia do locatário desabilita todos os ambientes nele. Todos os ambientes bloqueados permanecem inacessíveis para todos, inclusive Microsoft, até que um Power Platform administrador em sua organização os desbloqueie usando a chave que foi usada para bloqueá-los.

Cuidado

Você nunca deve bloquear os ambientes do locatário como parte de seu processo empresarial normal. Quando você bloqueia um Dataverse tenant, todos os ambientes serão colocados completamente offline e não poderão ser acessados por ninguém, incluindo Microsoft. Além disso, os serviços, como sincronização e manutenção, são todos parados. Se você decidir sair do serviço, o bloqueio do locatário pode garantir que seus dados online nunca sejam acessados novamente por qualquer pessoa.

Observe o seguinte sobre o bloqueio de ambientes do locatário:

- Os ambientes bloqueados não podem ser restaurados por meio do backup.

- Os ambientes bloqueados são excluídos se não forem desbloqueados após 28 dias.

- Você não pode bloquear os ambientes por 72 horas após a alteração de uma chave de criptografia.

- O bloqueio de um locatário bloqueia todos os ambientes ativos no locatário.

Importante

- É necessário aguardar pelo menos uma hora depois de bloquear ambientes ativos para que seja possível desbloqueá-los.

- Depois de iniciar o processo de bloqueio, todas as chaves de criptografia com um estado Ativo ou Disponível serão excluídas. O processo de bloqueio pode levar até uma hora e, durante esse período, não é permitido desbloquear ambientes bloqueados.

- Faça login no Power Platform centro de administração como administrador (administrador do Dynamics 365 ou Microsoft Power Platform administrador).

- Selecione a guia Ambientes e, em seguida, na barra de comandos, selecione Gerenciar chaves de criptografia.

- Selecione a chave Ativa e Bloquear ambientes ativos.

- No painel direito, selecione Carregar a chave ativa, procure e selecione a chave, digite a senha e selecione Bloquear.

- Quando solicitado, insira o texto exibido na tela para confirmar se deseja bloquear todos os ambientes na região e selecione Confirmar.

Desbloquear ambientes bloqueados

Para desbloquear ambientes, você deve primeiro carregar e, depois, ativar a chave de criptografia do locatário com a mesma chave usada para bloquear o locatário. Observe que os ambientes bloqueados não são desbloqueados automaticamente depois que a chave é ativada. Cada ambiente bloqueado deve ser desbloqueado individualmente.

Importante

- É necessário aguardar pelo menos uma hora depois de bloquear ambientes ativos para que seja possível desbloqueá-los.

- O processo de desbloqueio pode levar até uma hora. Após a chave ser desbloqueada, você poderá usá-la para Gerenciar a criptografia de um ambiente.

- Não é possível gerar uma chave nova ou carregar uma chave existente até que todos os ambientes estejam desbloqueados.

Desbloquear a chave de criptografia

- Faça login no Power Platform centro de administração como administrador (administrador do Dynamics 365 ou Microsoft Power Platform administrador).

- Selecione a guia Ambientes e, em seguida, selecione Gerenciar chaves de criptografia.

- Selecione a chave com estado Bloqueado e, na barra de comandos, selecione Desbloquear chave.

- Selecione Carregar a chave bloqueada, procure e selecione a chave usada para bloquear o locatário, digite a senha e selecione Desbloquear. A chave passa para o estado Instalando. É necessário aguardar até que a chave passe para o estado Ativo antes de desbloquear os ambientes bloqueados.

- Para desbloquear um ambiente, consulte a próxima seção.

Desbloquear ambientes

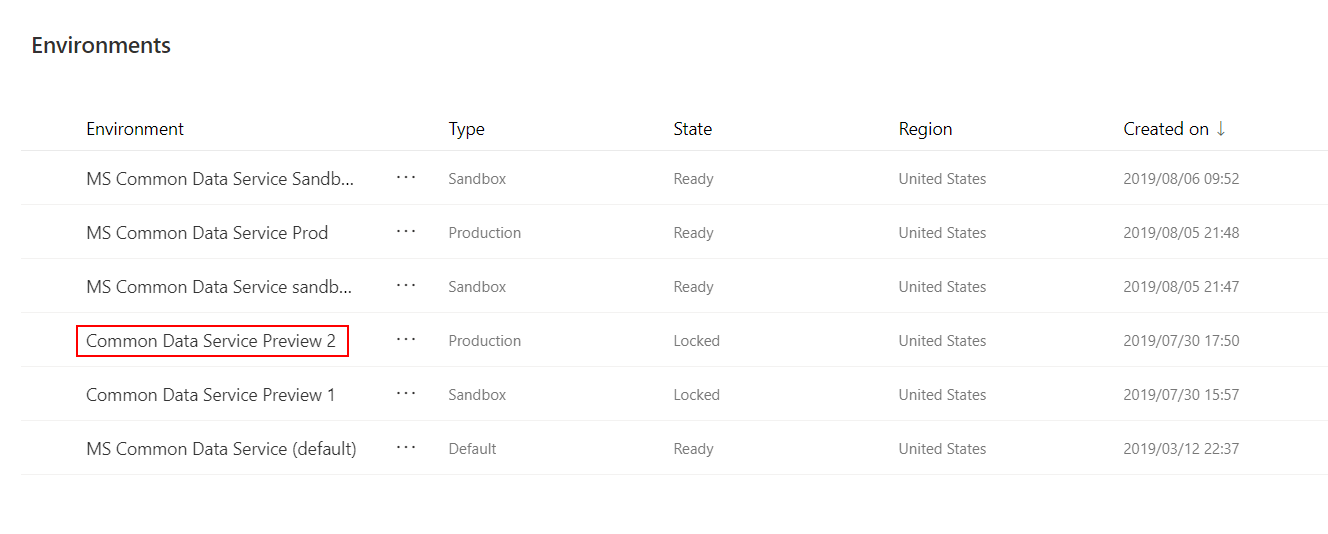

Selecione a guia Ambientes e selecione o nome do ambiente bloqueado.

Dica

Não selecione a linha. Selecione o nome do ambiente.

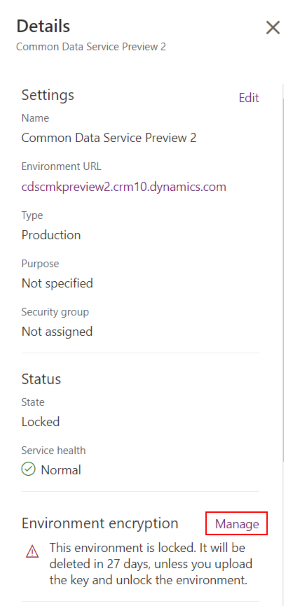

Na seção Detalhes, selecione Ver tudo para exibir o painel Detalhes à direita.

Na seção de criptografia Ambiente, no painel Detalhes, selecione Gerenciar.

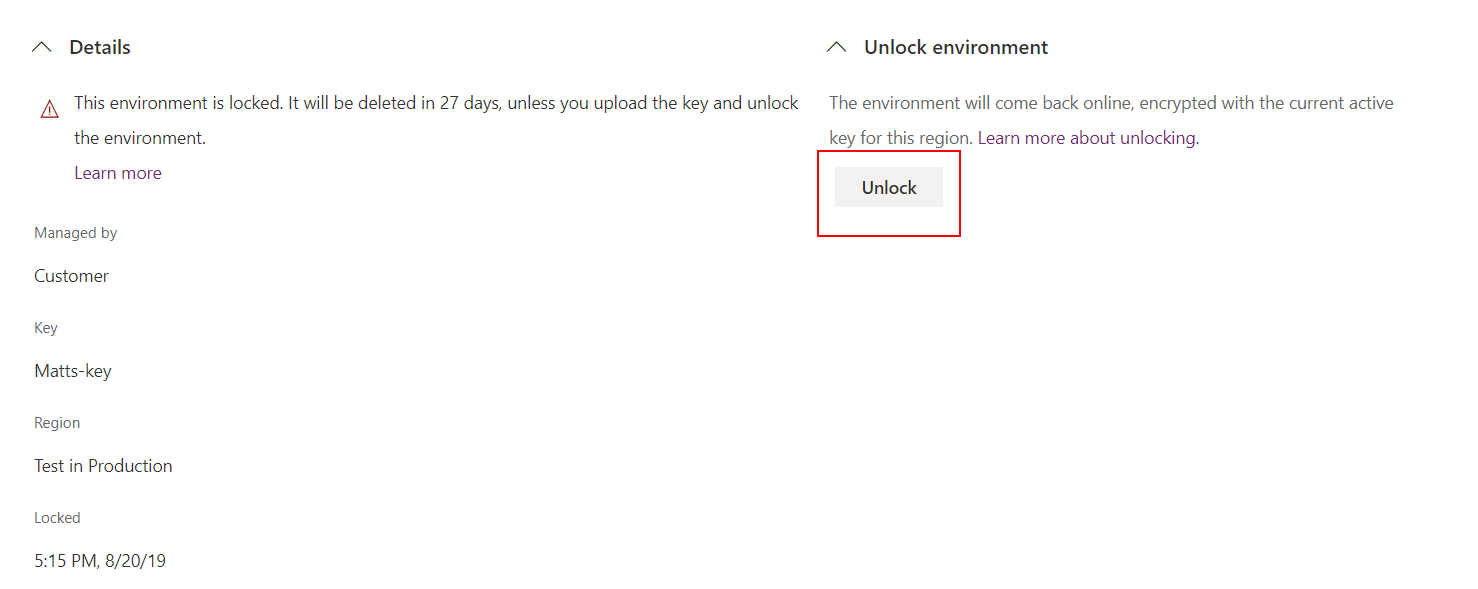

Na página Criptografia de ambiente, selecione Desbloquear.

Selecione Confirmar para confirmar que você deseja desbloquear o ambiente.

Repita as etapas anteriores para desbloquear ambientes adicionais.

Operações de banco de dados do ambiente

Um locatário cliente pode ter ambientes criptografados usando a Microsoft chave gerenciada e ambientes criptografados com a chave gerenciada pelo cliente. Para manter a integridade e a proteção dos dados, os seguintes controles estão disponíveis ao gerenciar operações de banco de dados do ambiente.

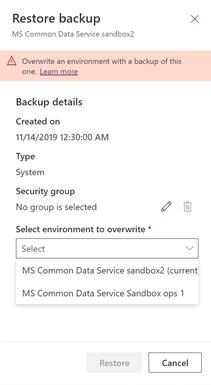

Restaurar O ambiente a ser substituído (o ambiente restaurado) é restrito ao mesmo ambiente de onde o backup foi feito ou a outro ambiente criptografado com a mesma chave gerenciada pelo cliente.

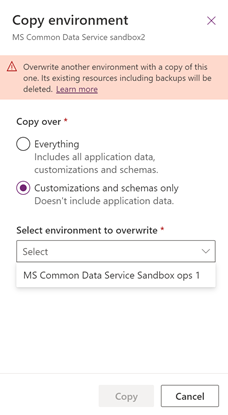

Copiar O ambiente a ser substituído (o ambiente copiado) é restrito a outro ambiente criptografado com a mesma chave gerenciada pelo cliente.

Observação

Se um ambiente de investigação de suporte foi criado para resolver um problema de suporte em um ambiente gerenciado do cliente, a chave de criptografia do ambiente de investigação de suporte deve ser alterada para a chave gerenciada do cliente para que a operação do ambiente de cópia possa ser executada.

Redefinir Os dados criptografados do ambiente serão excluídos, incluindo backups. Após a redefinição do ambiente, a criptografia do ambiente retornará reverter para a Microsoft chave gerenciada.