Configurar a autenticação para as soluções SAP Procurement

O conector ERP do SAP é projetado para que várias pessoas possam acessar e usar um aplicativo uma vez, portanto, as conexões não são compartilhadas. As credenciais do usuário são fornecidas na conexão, enquanto outros detalhes necessários para se conectar ao sistema SAP (como detalhes do servidor e configuração de segurança) são fornecidos como parte da ação.

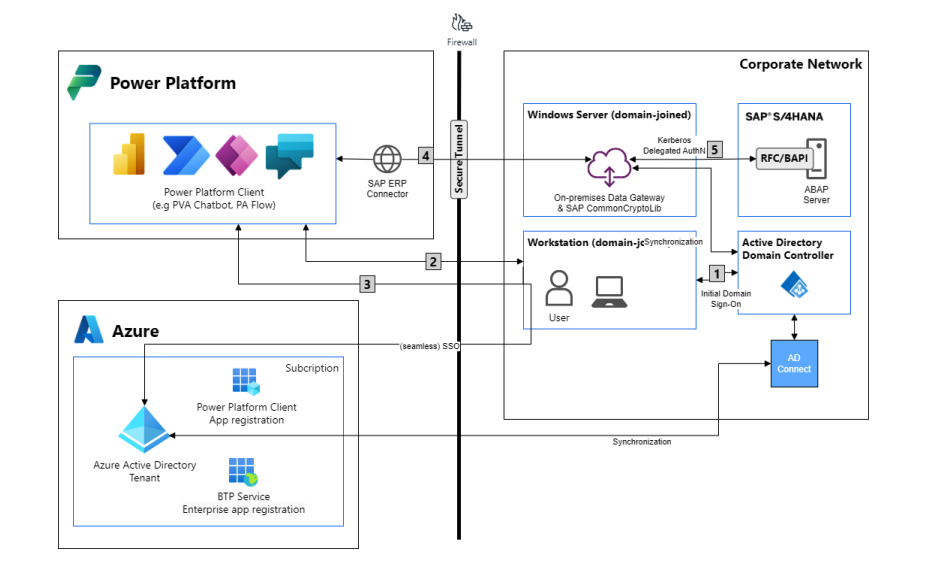

A habilitação do logon único (SSO) facilita a atualização de dados do SAP enquanto adere às permissões de nível de usuário configuradas no SAP. Existem várias maneiras de configurar o SSO para simplificar o gerenciamento de acesso e identidade.

O conector ERP do SAP suporta os seguintes tipos de autenticação:

| Authentication type | Como um usuário se conecta | Etapas de configuração |

|---|---|---|

| Autenticação SAP | Use o nome de usuário e a senha SAP para acessar o servidor SAP. | Etapa 4 |

| Autenticação do Windows | Use o nome de usuário e a senha do Windows para acessar o servidor SAP. | Etapas 1, 2, 3, 4 |

| Autenticação do Microsoft Entra ID | Use o Microsoft Entra ID para acessar o servidor SAP. | Etapas 1, 2, 3, 4 |

Observação

São necessários privilégios administrativos específicos para configurar o SSO no Microsoft Entra ID e no SAP. Certifique-se de obter os privilégios de administrador necessários para cada sistema antes de configurar o SSO.

Mais informações:

Etapa1: Configurar a delegação restrita de Kerberos

A delegação restrita de Kerberos (KCD) fornece acesso seguro de usuário ou serviço a recursos permitidos por administradores sem várias solicitações de credenciais. Configurar delegação restrita do Kerberos para autenticação do Windows e do Microsoft Entra ID.

Execute o serviço de gateway do Windows como uma conta de domínio com nomes das entidades de serviço (SPNs) (SetSPN).

Tarefas de configuração:

Configurar um SPN para a conta de serviço do gateway. Como administrador de domínio, use a Ferramenta Setspn que vem com o Windows para habilitar a delegação.

Ajustar as configurações de comunicação para o gateway. Habilite conexões de saída do Microsoft Entra ID e revise suas configurações de firewall e porta para garantir a comunicação.

Configurar a delegação restrita de Kerberos padrão. Como administrador de domínio, configure uma conta de domínio para um serviço para que ele restrinja a execução da conta em um único domínio.

Conceder direitos de política local da conta de serviço do gateway no computador do gateway.

Adicionar uma conta de serviço do gateway ao Grupo de Acesso e Autorização do Windows.

Definir parâmetros de configuração do mapeamento de usuário no computador do gateway.

Alterar a conta de serviço do gateway para uma conta de domínio. Em uma instalação padrão, o gateway é executado como uma conta de serviço local do computador padrão, NT Service\PBIEgwService. Ele deve ser executado como uma conta de domínio para facilitar os tíquetes Kerberos para SSO.

Mais informações:

- Visão geral da delegação restrita de Kerberos

- Configurar o SSO baseado em Kerberos para fontes de dados locais (SAP)

Etapa 2: configurar o SAP ERP para habilitar o uso do CommonCryptoLib (sapcrypto.dll)

Para usar o SSO para acessar seu servidor SAP, certifique-se de:

- Você configura seu servidor SAP para SSO do Kerberos usando CommonCryptoLib como sua biblioteca do Secure Network Communication (SNC).

- Seu nome do SNC começa com CN.

Importante

Verifique se o SLC (Cliente de Logon Seguro) do SAP não está em execução no computador em que o gateway está instalado. O SLC armazena em cache os tíquetes Kerberos de um modo que pode interferir na capacidade do gateway de usar o Kerberos para SSO. Para saber mais, leia Nota SAP 2780475 (s-user necessário).

Faça o download do CommonCryptoLib 64 bits (

sapcrypto.dll) versão 8.5.25 ou posterior do SAP Launchpad e copie-o para uma pasta no seu computador do gateway.No mesmo diretório em que você copiou

sapcrypto.dll, crie um arquivo chamadosapcrypto.ini, com o seguinte conteúdo:ccl/snc/enable_kerberos_in_client_role = 1O arquivo

.inicontém informações de configuração necessárias do CommonCryptoLib para habilitar o SSO no cenário de gateway. Certifique-se de que o caminho (ou seja,c:\sapcryptolib\) contenhasapcrypto.iniesapcrypto.dll. Os arquivos.dlle.inidevem existir no mesmo local.Conceda permissões para os arquivos

.inie.dllpara o grupo Usuários Autenticados. O usuário de serviço do gateway e o usuário do AD (Active Directory) que o usuário do serviço representa precisam de permissões de leitura e execução em ambos os arquivos.Crie uma variável de ambiente do sistema

CCL_PROFILEe defina seu valor para o caminhosapcrypto.ini.Reinicie o serviço de gateway.

Mais informações: Usar o logon único Kerberos de SSO para SAP BW usando CommonCryptoLib

Etapa 3: ativar SAP SNC para autenticação do Azure AD e do Windows

O conector SAP ERP oferece suporte ao Microsoft Entra ID e autenticação do Windows Server AD habilitando a Secure Network Communication (SNC) do SAP. O SNC é uma camada de software na arquitetura do sistema SAP que fornece uma interface para produtos de segurança externos, de modo que o logon único seguro em ambientes SAP possa ser estabelecido. A orientação de propriedade a seguir ajuda na configuração.

| Propriedade | Descrição |

|---|---|

| Usar SNC | Defina como Sim se quiser habilitar o SNC. |

| Biblioteca SNC | O nome ou caminho da biblioteca SNC relativo ao local de instalação NCo ou caminho absoluto. Exemplos: sapcrypto.dll ou c:\sapcryptolib\sapcryptolib.dll. |

| SSO de SNC | Especifica se o conector usa a identidade do serviço ou as credenciais do usuário final. Defina como Ativar para usar a identidade do usuário final. |

| Nome do Parceiro SNC | O nome do servidor SNC de back-end. Exemplo: p:CN=SAPserver. |

| Qualidade de Proteção SNC | A qualidade do serviço usado para a comunicação de SNC deste destino ou servidor específico. O valor padrão é definido pelo sistema de back-end. O valor máximo é definido pelo produto de segurança usado para SNC. |

O nome do SNC do SAP para o usuário deve ser igual ao nome de domínio totalmente qualificado do Active Directory do usuário. Por exemplo, p:CN=JANEDOE@REDMOND.CORP.CONTOSO.COM deve ser igual a JANEDOE@REDMOND.CORP.CONTOSO.COM.

Observação

Somente autenticação do Microsoft Entra ID, a conta da Entidade de Serviço do Active Directory SAP deve ter AES 128 ou msDS 256 definido no atributo msDS-SupportedEncryptionType.

Etapa 4: configurar o servidor SAP e as contas de usuário para permitir ações

Revise Nota SAP 460089 - Perfis de autorização mínima para programas RFC externos para saber mais sobre os tipos de conta de usuário suportados e a autorização mínima necessária para cada tipo de ação, como chamada de função remota (RFC), interface de programação de aplicativo de negócios (BAPI) e documento intermediário (IDOC).

As contas de usuário SAP precisam acessar o grupo de funções RFC_Metadata e os respectivos módulos de função para as seguintes operações:

| Operações | Acesso aos módulos de função |

|---|---|

| Ações do RFC |

RFC_GROUP_SEARCH e DD_LANGU_TO_ISOLA |

| Ler ação da tabela | Tanto RFC BBP_RFC_READ_TABLE ou RFC_READ_TABLE |

| Conceda acesso mínimo estrito ao servidor SAP para sua conexão SAP |

RFC_METADATA_GET e RFC_METADATA_GET_TIMESTAMP |

Próxima etapa

Instalar o modelo do SAP Procurement

Conteúdo relacionado

- Logon único SAP

- Guia de implementação de login seguro para logon único SAP

- Portal de Ajuda do Gerenciamento de Identidade e Acesso (IAM) SAP