Gerenciar Chave de Cliente

Depois de configurar a Chave de Cliente, crie e atribua uma ou mais políticas de encriptação de dados (DEPs). Depois de atribuir os SEUS DEPs, faça a gestão das chaves conforme descrito neste artigo. Saiba mais sobre a Chave de Cliente nos artigos relacionados.

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de avaliações do Microsoft Purview. Saiba mais detalhes sobre os termos de inscrição e avaliação.

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Minimizar o número de utilizadores com a função de Administrador Global ajuda a melhorar a segurança da sua organização. Saiba mais sobre as funções e permissões do Microsoft Purview.

Criar um DEP para utilização com várias cargas de trabalho para todos os utilizadores inquilinos

Antes de começar, certifique-se de que concluiu as tarefas necessárias para configurar a Chave de Cliente. Para obter informações, veja Configurar a Chave de Cliente. Para criar o DEP, precisa dos URIs Key Vault que obteve durante a configuração. Para obter informações, veja Obter o URI para cada chave de Key Vault do Azure.

Para criar um DEP com várias cargas de trabalho, siga estes passos:

No seu computador local, através de uma conta escolar ou profissional que tenha permissões de administrador de conformidade na sua organização, ligue-se ao Exchange Online PowerShell.

Para criar um DEP, utilize o cmdlet New-M365DataAtRestEncryptionPolicy.

New-M365DataAtRestEncryptionPolicy -Name <PolicyName> -AzureKeyIDs <KeyVaultURI1, KeyVaultURI2> [-Description <String>]Onde:

"PolicyName" é o nome que pretende utilizar para a política. Os nomes não podem conter espaços. Por exemplo, Contoso_Global.

"KeyVaultURI1" é o URI da primeira chave da política. Por exemplo,

"https://contosoWestUSvault1.vault.azure.net/keys/Key_01"."KeyVaultURI2" é o URI da segunda chave na política. Por exemplo,

"https://contosoCentralUSvault1.vault.azure.net/keys/Key_02". Separe os dois URIs por uma vírgula e um espaço."Descrição da Política" é uma descrição amigável da política que o ajuda a lembrar-se para que serve a política. Pode incluir espaços na descrição. Por exemplo, "Política de raiz para várias cargas de trabalho para todos os utilizadores no inquilino".

Exemplo:

New-M365DataAtRestEncryptionPolicy -Name "Contoso_Global" -AzureKeyIDs "https://contosoWestUSvault1.vault.azure.net/keys/Key_01","https://contosoCentralUSvault1.vault.azure.net/keys/Key_02" -Description "Policy for multiple workloads for all users in the tenant."

Atribuir política de várias cargas de trabalho

Atribua o DEP com o cmdlet Set-M365DataAtRestEncryptionPolicyAssignment. Depois de atribuir a política, o Microsoft 365 encripta os dados com a chave identificada no DEP.

Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy <PolicyName or ID>

Em que PolicyName é o nome da política, por exemplo, Contoso_Global.

Exemplo:

Set-M365DataAtRestEncryptionPolicyAssignment -DataEncryptionPolicy "Contoso_Global"

Para Windows 365, dentro de 3 a 4 horas após a conclusão deste passo, o centro de administração do Intune é atualizado. Conclua os passos no centro de administração para encriptar PCs na Cloud existentes. Para obter informações, consulte Configurar Chaves de Cliente para os seus PCs na Cloud Windows 365.

Criar um DEP para utilização com caixas de correio do Exchange

Antes de começar, certifique-se de que concluiu as tarefas necessárias para configurar o Azure Key Vault. Para obter informações, veja Configurar a Chave de Cliente. Conclua estes passos no Exchange Online PowerShell.

Um DEP está associado a um conjunto de chaves armazenadas no Azure Key Vault. Atribui um DEP a uma caixa de correio no Microsoft 365. O Microsoft 365 utiliza as chaves identificadas na política para encriptar a caixa de correio. Para criar o DEP, precisa dos URIs Key Vault que obteve durante a configuração. Para obter informações, veja Obter o URI para cada chave de Key Vault do Azure.

Lembre-se! Quando cria um DEP, especifica duas chaves em dois Cofres de Chaves do Azure diferentes. Para evitar a redundância geográfica, crie estas chaves em duas regiões separadas do Azure.

Para criar um DEP para utilizar com uma caixa de correio, siga estes passos:

No seu computador local, através de uma conta escolar ou profissional que tenha permissões de administrador do Exchange na sua organização, ligue-se ao Exchange Online PowerShell.

Para criar um DEP, utilize o cmdlet New-DataEncryptionPolicy ao escrever o seguinte comando.

New-DataEncryptionPolicy -Name <PolicyName> -Description "Policy Description" -AzureKeyIDs <KeyVaultURI1>, <KeyVaultURI2>Onde:

PolicyName é o nome que pretende utilizar para a política. Os nomes não podem conter espaços. Por exemplo, USA_mailboxes.

Descrição da Política é uma descrição amigável da política que o ajuda a lembrar-se para que serve a política. Pode incluir espaços na descrição. Por exemplo, "Chave de raiz para caixas de correio nos EUA e seus territórios".

KeyVaultURI1 é o URI da primeira chave na política. Por exemplo,

https://contoso_EastUSvault01.vault.azure.net/keys/USA_key_01.KeyVaultURI2 é o URI da segunda chave na política. Por exemplo,

https://contoso_EastUS2vault01.vault.azure.net/keys/USA_Key_02. Separe os dois URIs por uma vírgula e um espaço.

Exemplo:

New-DataEncryptionPolicy -Name USA_mailboxes -Description "Root key for mailboxes in USA and its territories" -AzureKeyIDs https://contoso_EastUSvault02.vault.azure.net/keys/USA_key_01, https://contoso_CentralUSvault02.vault.azure.net/keys/USA_Key_02

Para obter informações detalhadas sobre a sintaxe e os parâmetros, veja New-DataEncryptionPolicy.

Atribuir um DEP a uma caixa de correio

Atribua o DEP a uma caixa de correio com o cmdlet Set-Mailbox. Depois de atribuir a política, o Microsoft 365 pode encriptar a caixa de correio com a chave identificada no DEP.

Set-Mailbox -Identity <MailboxIdParameter> -DataEncryptionPolicy <PolicyName>

Em que MailboxIdParameter especifica uma caixa de correio de utilizador. Para obter informações sobre o cmdlet Set-Mailbox, consulte Set-Mailbox.

Em ambientes híbridos, pode atribuir um DEP aos dados da caixa de correio no local que são sincronizados com o seu inquilino do Exchange. Para atribuir um DEP a estes dados de caixa de correio sincronizados, utilize o cmdlet Set-MailUser. Para obter mais informações sobre os dados da caixa de correio no ambiente híbrido, consulte Caixas de correio no local que utilizam o Outlook para iOS e Android com Autenticação Moderna híbrida.

Set-MailUser -Identity <MailUserIdParameter> -DataEncryptionPolicy <PolicyName>

Em que MailUserIdParameter especifica um utilizador de correio (também conhecido como utilizador com capacidade de correio). Para obter mais informações sobre o cmdlet Set-MailUser, consulte Set-MailUser.

Criar um DEP para utilização com o SharePoint e o OneDrive

Antes de começar, certifique-se de que concluiu as tarefas necessárias para configurar o Azure Key Vault. Para obter informações, veja Configurar a Chave de Cliente.

Para configurar a Chave de Cliente para o SharePoint e o OneDrive, conclua estes passos no SharePoint PowerShell.

Associa um DEP a um conjunto de chaves armazenadas no Azure Key Vault. Aplica um DEP a todos os seus dados numa localização geográfica, também denominada geo. Se utilizar a funcionalidade multigeográfico do Microsoft 365, pode criar um DEP por geo com a capacidade de utilizar chaves diferentes por geo. Se não estiver a utilizar várias áreas geográficas, pode criar um DEP na sua organização para utilização com o SharePoint e o OneDrive. O Microsoft 365 utiliza as chaves identificadas no DEP para encriptar os seus dados nessa área geográfica. Para criar o DEP, precisa dos URIs Key Vault que obteve durante a configuração. Para obter informações, veja Obter o URI para cada chave de Key Vault do Azure.

Lembre-se! Quando cria um DEP, especifica duas chaves em dois Cofres de Chaves do Azure diferentes. Para evitar a redundância geográfica, crie estas chaves em duas regiões separadas do Azure.

Para criar um DEP, tem de utilizar o PowerShell do SharePoint.

No seu computador local, através de uma conta escolar ou profissional que tenha as permissões adequadas na sua organização, ligue-se ao SharePoint PowerShell.

Na Shell de Gestão do Microsoft SharePoint, execute o cmdlet Register-SPODataEncryptionPolicy da seguinte forma:

Register-SPODataEncryptionPolicy -PrimaryKeyVaultName <PrimaryKeyVaultName> -PrimaryKeyName <PrimaryKeyName> -PrimaryKeyVersion <PrimaryKeyVersion> -SecondaryKeyVaultName <SecondaryKeyVaultName> -SecondaryKeyName <SecondaryKeyName> -SecondaryKeyVersion <SecondaryKeyVersion>Exemplo:

Register-SPODataEncryptionPolicy -PrimaryKeyVaultName 'stageRG3vault' -PrimaryKeyName 'SPKey3' -PrimaryKeyVersion 'f635a23bd4a44b9996ff6aadd88d42ba' -SecondaryKeyVaultName 'stageRG5vault' -SecondaryKeyName 'SPKey5' -SecondaryKeyVersion '2b3e8f1d754f438dacdec1f0945f251a'Para registar uma Política de Encriptação de Dados com o HSM Gerido, terá de utilizar os parâmetros PrimaryKeyVaultUrl e SecondaryKeyVaultUrl do cmdlet Register-SPODataEncryptionPolicy. Tem de utilizar o URL completo das chaves a utilizar, incluindo também a versão da chave. Não utilize outros parâmetros.

Register-SPODataEncryptionPolicy -PrimaryKeyVaultURL <PrimaryKeyVaultURL> -SecondaryKeyVaultURL <SecondaryKeyVaultURL>Exemplo:

Register-SPODataEncryptionPolicy -PrimaryKeyVaultURL https://M365-Test.managedhsm.azure.net/keys/Sharepoint-01/aaaa5513974f4780ea67b2f5d8c3dd -SecondaryKeyVaultURL https://M365-Test-02.managedhsm.azure.net/keys/Sharepoint-02/7d8f30343bed4e44a57225bae2012388Quando regista o DEP, a encriptação começa nos dados na área geográfica. A encriptação pode demorar algum tempo. Para obter mais informações sobre como utilizar este parâmetro, veja Register-SPODataEncryptionPolicy.

Ver os DEPs que criou para caixas de correio do Exchange

Para ver uma lista de todos os DEPs que criou para caixas de correio, utilize o cmdlet Get-DataEncryptionPolicy PowerShell.

Através de uma conta escolar ou profissional que tenha as permissões adequadas na sua organização, ligue-se ao Exchange Online PowerShell.

Para devolver todos os DEPs na sua organização, execute o cmdlet Get-DataEncryptionPolicy sem quaisquer parâmetros.

Get-DataEncryptionPolicyPara obter mais informações sobre o cmdlet Get-DataEncryptionPolicy, veja Get-DataEncryptionPolicy.

Atribuir um DEP antes de migrar uma caixa de correio para a nuvem

Quando atribui o DEP, o Microsoft 365 encripta os conteúdos da caixa de correio com o DEP atribuído durante a migração. Este processo é mais eficiente do que migrar a caixa de correio, atribuir o DEP e, em seguida, aguardar que a encriptação ocorra, o que pode demorar horas ou, possivelmente, dias.

Para atribuir um DEP a uma caixa de correio antes de o migrar para o Microsoft 365, execute o cmdlet Set-MailUser no Exchange Online PowerShell:

Através de uma conta escolar ou profissional que tenha as permissões adequadas na sua organização, ligue-se ao Exchange Online PowerShell.

Execute o cmdlet Set-MailUser.

Set-MailUser -Identity <GeneralMailboxOrMailUserIdParameter> -DataEncryptionPolicy <DataEncryptionPolicyIdParameter>Em que GeneralMailboxOrMailUserIdParameter especifica uma caixa de correio e DataEncryptionPolicyIdParameter é o ID do DEP. Para obter mais informações sobre o cmdlet Set-MailUser, consulte Set-MailUser.

Determinar o DEP atribuído a uma caixa de correio

Para determinar o DEP atribuído a uma caixa de correio, utilize o cmdlet Get-MailboxStatistics. O cmdlet devolve um identificador exclusivo (GUID).

Através de uma conta escolar ou profissional que tenha as permissões adequadas na sua organização, ligue-se ao Exchange Online PowerShell.

Get-MailboxStatistics -Identity <GeneralMailboxOrMailUserIdParameter> | fl DataEncryptionPolicyIDEm que GeneralMailboxOrMailUserIdParameter especifica uma caixa de correio e DataEncryptionPolicyID devolve o GUID do DEP. Para obter mais informações sobre o cmdlet Get-MailboxStatistics, consulte Get-MailboxStatistics.

Execute o cmdlet Get-DataEncryptionPolicy para descobrir o nome amigável do DEP ao qual a caixa de correio está atribuída.

Get-DataEncryptionPolicy <GUID>Em que GUID é o GUID devolvido pelo cmdlet Get-MailboxStatistics no passo anterior.

Verifique se a Chave de Cliente terminou a encriptação

Quer tenha implementado uma Chave de Cliente, atribuído um novo DEP ou migrado uma caixa de correio, utilize os passos nesta secção para garantir que a encriptação é concluída.

Verificar se a encriptação está concluída para caixas de correio do Exchange

Encriptar uma caixa de correio pode demorar algum tempo. Para a encriptação pela primeira vez, a caixa de correio também tem de ser completamente movida de uma base de dados para outra antes de o serviço poder encriptar a caixa de correio.

Utilize o cmdlet Get-MailboxStatistics para determinar se uma caixa de correio está encriptada.

Get-MailboxStatistics -Identity <GeneralMailboxOrMailUserIdParameter> | fl IsEncrypted

A propriedade IsEncrypted devolve um valor verdadeiro se a caixa de correio for encriptada e um valor falso se a caixa de correio não estiver encriptada. O tempo de conclusão das movimentações da caixa de correio depende do número de caixas de correio às quais atribui um DEP pela primeira vez e do tamanho das caixas de correio. Se as caixas de correio não forem encriptadas após uma semana a partir do momento em que atribuiu o DEP, contacte a Microsoft.

O cmdlet New-MoveRequest já não está disponível para movimentações de caixas de correio locais. Para obter mais informações, veja este anúncio.

Verificar se a encriptação está concluída para o OneDrive do SharePoint amd

Verifique a status de encriptação ao executar o cmdlet Get-SPODataEncryptionPolicy da seguinte forma:

Get-SPODataEncryptionPolicy <SPOAdminSiteUrl>

O resultado deste cmdlet inclui:

O URI da chave primária.

O URI da chave secundária.

A encriptação status para a área geográfica. Os estados possíveis incluem:

Não registado: A encriptação da Chave de Cliente não é aplicada.

A registar: A encriptação da Chave de Cliente é aplicada e os seus ficheiros estão em processo de encriptação. Se a chave da área geográfica estiver a ser registada, são apresentadas informações sobre que percentagem de sites na área geográfica estão concluídos para que possa monitorizar o progresso da encriptação.

Registado: A encriptação da Chave de Cliente é aplicada e todos os ficheiros em todos os sites são encriptados.

Sem interrupção: Está em curso um lançamento de chaves. Se a chave da área geográfica estiver a ser implementada, são apresentadas informações sobre que percentagem de sites são concluídos para que possa monitorizar o progresso.

O resultado inclui a percentagem de sites integrados.

Obter detalhes sobre os DEPs que utiliza com várias cargas de trabalho

Para obter detalhes sobre todos os DEPs que criou para utilizar com várias cargas de trabalho, conclua estes passos:

No seu computador local, através de uma conta escolar ou profissional que tenha permissões de administrador de conformidade na sua organização, ligue-se ao Exchange Online PowerShell.

Para devolver a lista de todos os DEPs de várias cargas de trabalho na organização, execute este comando.

Get-M365DataAtRestEncryptionPolicyPara devolver detalhes sobre um DEP específico, execute este comando. Este exemplo devolve informações detalhadas para o DEP com o nome "Contoso_Global"

Get-M365DataAtRestEncryptionPolicy -Identity "Contoso_Global"

Obter informações de atribuição de DEP de várias cargas de trabalho

Para saber que DEP está atualmente atribuído ao seu inquilino, siga estes passos.

No seu computador local, através de uma conta escolar ou profissional que tenha permissões de administrador de conformidade na sua organização, ligue-se ao Exchange Online PowerShell.

Escreva este comando.

Get-M365DataAtRestEncryptionPolicyAssignment

Desativar um DEP de várias cargas de trabalho

Antes de desativar um DEP de várias cargas de trabalho, anula a atribuição do DEP a partir de cargas de trabalho no seu inquilino. Para desativar um DEP utilizado com várias cargas de trabalho, conclua estes passos:

No seu computador local, através de uma conta escolar ou profissional que tenha permissões de administrador de conformidade na sua organização, ligue-se ao Exchange Online PowerShell.

Execute o cmdlet Set-M365DataAtRestEncryptionPolicy.

Set-M365DataAtRestEncryptionPolicy -[Identity] "PolicyName" -Enabled $false

Em que "PolicyName" é o nome ou ID exclusivo da política. Por exemplo, Contoso_Global.

Exemplo:

Set-M365DataAtRestEncryptionPolicy -Identity "Contoso_Global" -Enabled $false

Restaurar chaves de Key Vault do Azure

Antes de efetuar um restauro, utilize as capacidades de recuperação fornecidas pela eliminação recuperável. Todas as chaves utilizadas com a Chave de Cliente têm de ter a eliminação recuperável ativada. A eliminação recuperável funciona como uma reciclagem e permite a recuperação até 90 dias sem a necessidade de restaurar. O restauro só deve ser necessário em circunstâncias extremas ou invulgares, por exemplo, se a chave ou o cofre de chaves for perdido. Se tiver de restaurar uma chave para utilização com a Chave de Cliente, no Azure PowerShell, execute o cmdlet Restore-AzureKeyVaultKey da seguinte forma:

Restore-AzKeyVaultKey -VaultName <vault name> -InputFile <filename>

Por exemplo:

Restore-AzKeyVaultKey -VaultName Contoso-O365EX-NA-VaultA1 -InputFile Contoso-O365EX-NA-VaultA1-Key001-Backup-20170802.backup

Se o cofre de chaves já tiver uma chave com o mesmo nome, a operação de restauro falhará. Restore-AzKeyVaultKey restaura todas as versões principais e todos os metadados da chave, incluindo o nome da chave.

Gerir permissões do cofre de chaves

Estão disponíveis vários cmdlets que lhe permitem ver e, se necessário, remover permissões do cofre de chaves. Poderá ter de remover permissões, por exemplo, quando um funcionário sair da equipa. Para cada uma destas tarefas, utilize Azure PowerShell. Para obter informações sobre Azure PowerShell, consulte Descrição geral do Azure PowerShell.

Para ver as permissões do cofre de chaves, execute o cmdlet Get-AzKeyVault.

Get-AzKeyVault -VaultName <vault name>

Por exemplo:

Get-AzKeyVault -VaultName Contoso-O365EX-NA-VaultA1

Para remover as permissões de um administrador, execute o cmdlet Remove-AzKeyVaultAccessPolicy:

Remove-AzKeyVaultAccessPolicy -VaultName <vault name> -UserPrincipalName <UPN of user>

Por exemplo:

Remove-AzKeyVaultAccessPolicy -VaultName Contoso-O365EX-NA-VaultA1 -UserPrincipalName alice@contoso.com

Reverter da Chave de Cliente para chaves geridas pela Microsoft

Se precisar de reverter às chaves geridas pela Microsoft, pode fazê-lo. Ao reverter, os seus dados são novamente encriptados através da encriptação predefinida suportada por cada carga de trabalho individual. Por exemplo, os PCs do Exchange e do Windows 365 Cloud suportam a encriptação predefinida através de chaves geridas pela Microsoft.

Importante

Reverter não é o mesmo que uma remoção de dados. Uma remoção de dados criptograficamente elimina permanentemente os dados da sua organização do Microsoft 365. A reversão não. Não pode efetuar uma remoção de dados para uma política de várias cargas de trabalho.

Reverter da Chave de Cliente para Várias Cargas de Trabalho

Se optar por não utilizar a Chave de Cliente para atribuir mais DEPs de várias cargas de trabalho, envie um pedido de suporte em Suporte da Microsoft e forneça os seguintes detalhes no pedido:

- FQDN do Inquilino

- Contacto do inquilino para pedido de reversão

- Motivo para sair

- Incluir o incidente #

Ainda tem de manter os AKVs de Chave de Cliente e as chaves de encriptação com as permissões adequadas para que os dados sejam reembrulhados com chaves geridas pela Microsoft.

Reverter da Chave de Cliente para o Exchange

Se já não quiser encriptar caixas de correio individuais com DEPs ao nível da caixa de correio, pode anular a atribuição de DEPs ao nível da caixa de correio de todas as suas caixas de correio.

Para anular a atribuição de DEPs da caixa de correio, utilize o cmdlet Set-Mailbox PowerShell.

Através de uma conta escolar ou profissional que tenha as permissões adequadas na sua organização, ligue-se ao Exchange Online PowerShell.

Execute o cmdlet Set-Mailbox.

Set-Mailbox -Identity <mailbox> -DataEncryptionPolicy $null

A execução deste cmdlet anule a atribuição do DEP atualmente atribuído e encripta novamente a caixa de correio com o DEP associado às chaves predefinidas geridas pela Microsoft. Não pode anular a atribuição do DEP utilizado pelas chaves geridas pela Microsoft. Se não quiser utilizar chaves geridas pela Microsoft, pode atribuir outro DEP de Chave de Cliente à caixa de correio.

Reverter da Chave de Cliente para o SharePoint e o OneDrive

A reversão da Chave de Cliente para as chaves geridas pela Microsoft não é suportada para o SharePoint e o OneDrive.

Revogar as chaves e iniciar o processo de caminho de remoção de dados

Controla a revogação de todas as chaves de raiz, incluindo a chave de disponibilidade. A Chave de Cliente fornece o controlo do aspeto de planeamento de saída dos requisitos regulamentares por si. Se decidir revogar as chaves para remover os dados e sair do serviço, o serviço elimina a chave de disponibilidade assim que o processo de remoção de dados for concluído. Esta funcionalidade é suportada para DEPs de Chave de Cliente que são atribuídos a caixas de correio individuais.

O Microsoft 365 audita e valida o caminho de remoção de dados. Para obter mais informações, veja o Relatório SOC 2 do SSAE 18 disponível no Portal de Confiança do Serviço. Além disso, a Microsoft recomenda os seguintes documentos:

A remoção do DEP de várias cargas de trabalho não é suportada para a Chave de Cliente. O DEP de várias cargas de trabalho é utilizado para encriptar dados em várias cargas de trabalho em todos os utilizadores inquilinos. A remoção deste DEP faria com que os dados de várias cargas de trabalho ficassem inacessíveis. Se decidir sair completamente dos serviços do Microsoft 365, veja como eliminar um inquilino no Microsoft Entra ID.

Revogar as Chaves de Cliente e a chave de disponibilidade do Exchange

Quando inicia o caminho de remoção de dados para o Exchange, define um pedido de remoção de dados permanente num DEP. Ao fazê-lo, elimina permanentemente os dados encriptados nas caixas de correio às quais esse DEP está atribuído.

Uma vez que só pode executar o cmdlet do PowerShell num DEP de cada vez, considere reatribuir um único DEP a todas as suas caixas de correio antes de iniciar o caminho de remoção de dados.

Aviso

Não utilize o caminho de remoção de dados para eliminar um subconjunto das suas caixas de correio. Este processo destina-se apenas a clientes que estão a sair do serviço.

Para iniciar o caminho de remoção de dados, conclua estes passos:

Remova as permissões de moldagem e anulação de moldagem para "O365 Exchange Online" dos Cofres de Chaves do Azure.

Através de uma conta escolar ou profissional que tenha as permissões adequadas na sua organização, ligue-se ao Exchange Online PowerShell.

Para cada DEP que contenha caixas de correio que pretende eliminar, execute o cmdlet Set-DataEncryptionPolicy da seguinte forma.

Set-DataEncryptionPolicy <Policy ID> -PermanentDataPurgeRequested -PermanentDataPurgeReason <Reason> -PermanentDataPurgeContact <ContactName>Se o comando falhar, certifique-se de que remove as permissões de Exchange Online de ambas as chaves no Azure Key Vault conforme especificado anteriormente nesta tarefa. Depois de definir o comutador "PermanentDataPurgeRequested" com o cmdlet Set-DataEncryptionPolicy, a atribuição deste DEP a caixas de correio já não é suportada.

Contacte o suporte da Microsoft e solicite o eDocument da Remoção de Dados.

A seu pedido, a Microsoft envia-lhe um documento legal para reconhecer e autorizar a eliminação de dados. A pessoa na sua organização que se inscreveu como aprovador na oferta do FastTrack durante a integração tem de assinar este documento. Normalmente, esta pessoa é um executivo ou outra pessoa designada na sua empresa que está legalmente autorizada a assinar a papelada em nome da sua organização.

Assim que o seu representante assinar o documento legal, devolva-o à Microsoft (normalmente através de uma assinatura eDoc).

Assim que a Microsoft receber o documento legal, a Microsoft executa cmdlets para acionar a remoção de dados, que primeiro elimina a política, marca as caixas de correio para eliminação permanente e, em seguida, elimina a chave de disponibilidade. Após a conclusão do processo de remoção de dados, os dados são removidos, inacessíveis ao Exchange e não são recuperáveis.

Revogar as Chaves de Cliente e a chave de disponibilidade do SharePoint e do OneDrive

A remoção de DEPs do SharePoint e do OneDrive não é suportada na Chave de Cliente. Se decidir sair completamente dos serviços do Microsoft 365, poderá seguir o caminho de eliminação do inquilino de acordo com o processo documentado. Veja como eliminar um inquilino no Microsoft Entra ID.

Migrar os Cofres de Chaves da utilização do Modelo de Política de Acesso Legado para a utilização do RBAC

Se integrou a Chave de Cliente com o método de política de Acesso Legado, siga as instruções para migrar todos os cofres de Chaves do Azure para utilizar o método RBAC. Para comparar as diferenças e ver por que motivo a Microsoft recomenda o controlo de acesso baseado em funções do Azure, veja Controlo de acesso baseado em funções do Azure (RBAC do Azure) vs. políticas de acesso (legadas).

Remover políticas de Acesso existentes

Para remover as políticas de acesso existentes dos Cofres de Chaves, utilize o cmdlet "Remove-AzKeyVaultAccessPolicy".

Para remover permissões, inicie sessão na sua subscrição do Azure com Azure PowerShell. Para obter instruções, consulte Iniciar sessão com Azure PowerShell.

Execute o cmdlet Remove-AzKeyVaultAccessPolicy com a seguinte sintaxe para remover a permissão para o Principal de Serviço do Microsoft 365 :

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName c066d759-24ae-40e7-a56f-027002b5d3e4Execute o cmdlet Remove-AzKeyVaultAccessPolicy com a seguinte sintaxe para remover a permissão para Exchange Online Principal:

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName 00000002-0000-0ff1-ce00-000000000000Execute o cmdlet Remove-AzKeyVaultAccessPolicy com a seguinte sintaxe para remover a permissão para o SharePoint e o OneDrive para o Principal de Serviço escolar ou profissional:

Remove-AzKeyVaultAccessPolicy -VaultName <VaultName> -ServicePrincipalName 00000003-0000-0ff1-ce00-000000000000

Alterar o modelo de permissão de configuração do Access

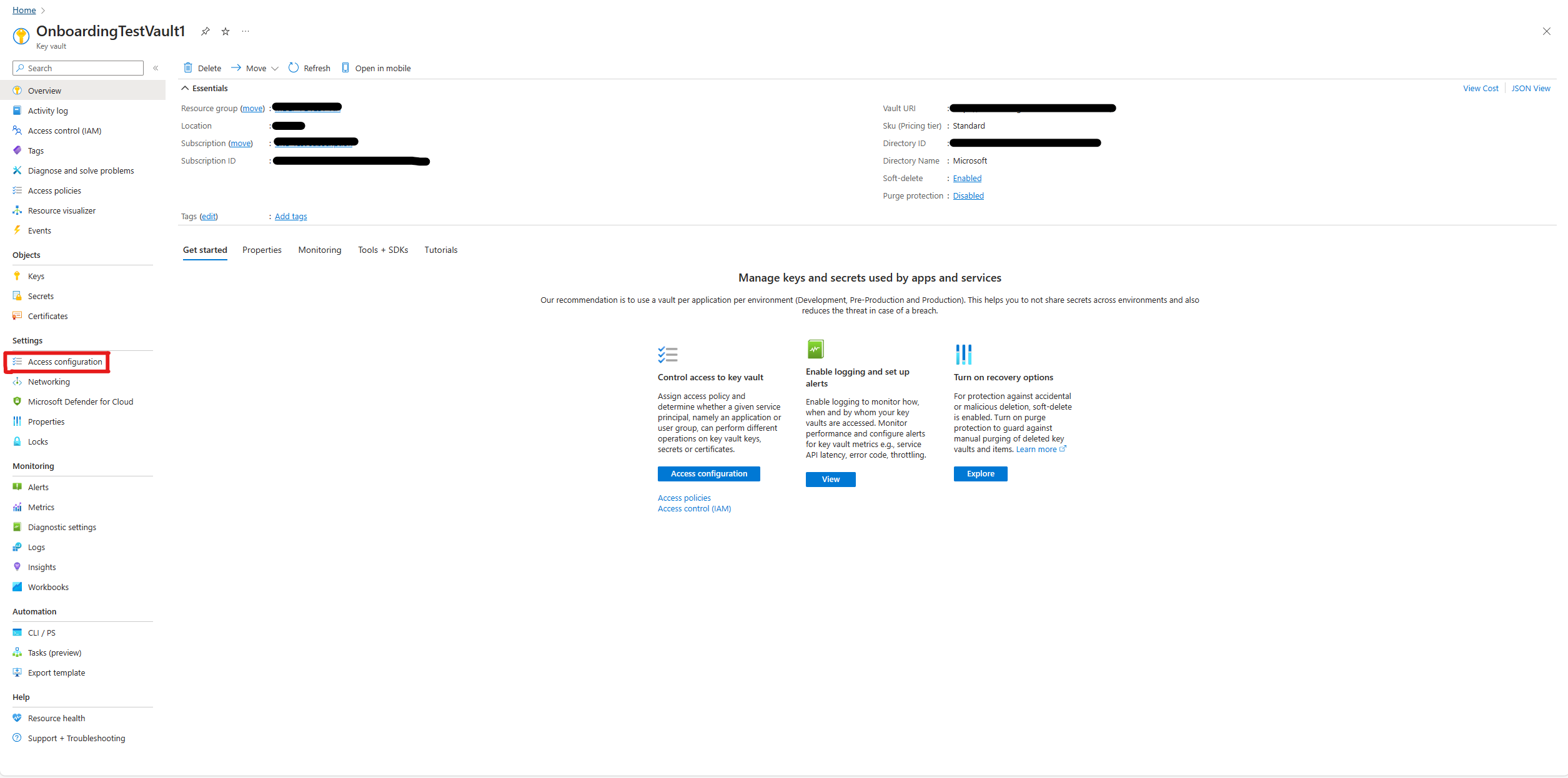

Depois de remover as políticas de acesso ao cofre existentes, navegue para o cofre de chaves no portal do Azure. Em cada cofre, aceda ao separador "Configuração de acesso" no lado esquerdo, na lista pendente "Definições ".

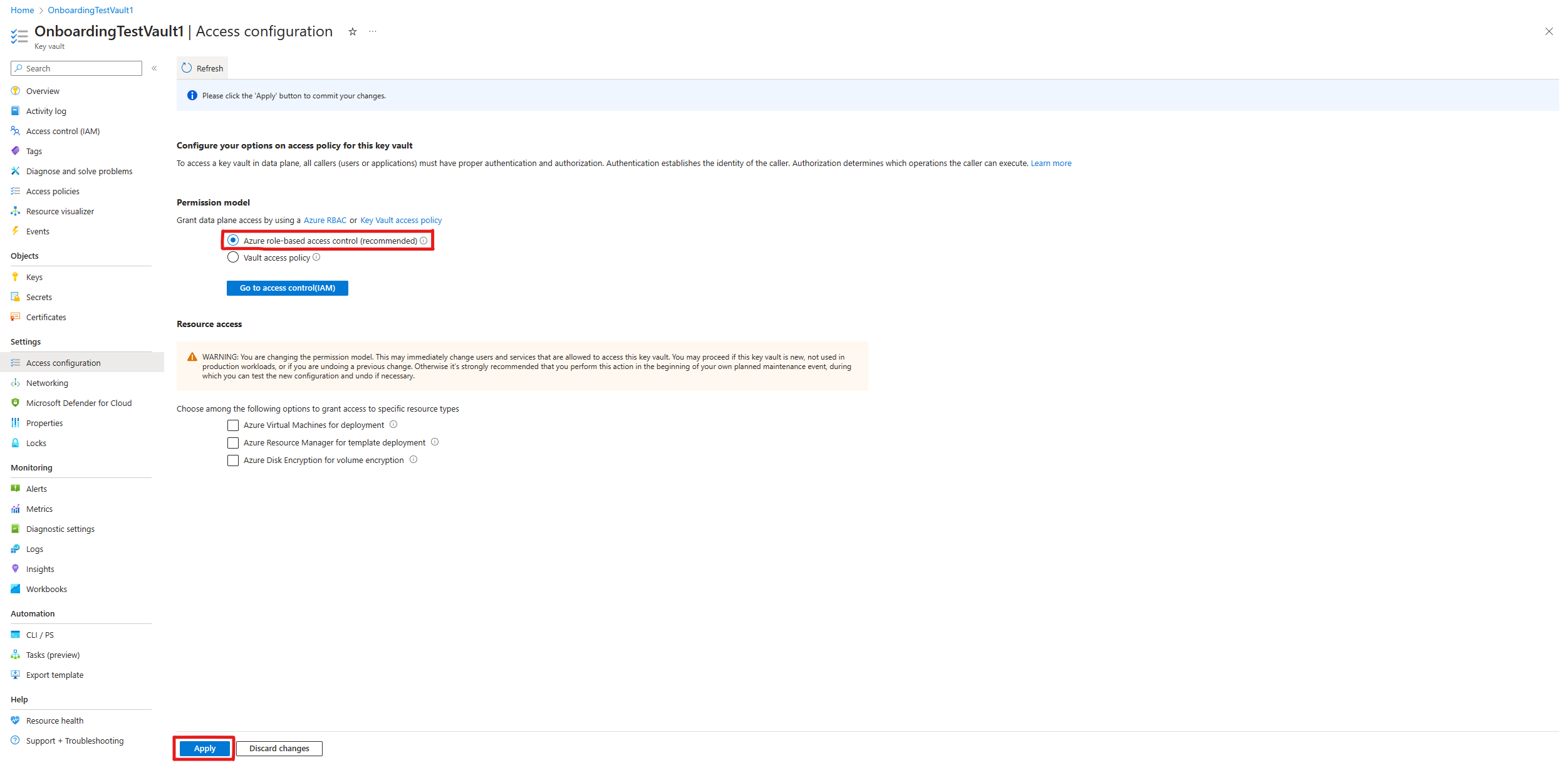

Em "Modelo de Permissão", selecione "Controlo de acesso baseado em funções do Azure " e, em seguida, selecione "Aplicar" na parte inferior do ecrã.

Atribuir permissões RBAC

Por fim, para atribuir permissões RBAC aos cofres de chaves do Azure, veja Atribuir Permissões a cada Key Vault.