Configurar um conector para importar dados de badging físicos

Pode configurar um conector de dados para importar dados de badging físicos, tais como eventos de acesso físico não processados do funcionário ou quaisquer alarmes de acesso físico gerados pelo sistema de badging da sua organização. Exemplos de pontos de acesso físico são uma entrada para um edifício ou uma entrada na sala de servidores ou datacenter. Os dados de má gestão física podem ser utilizados pela solução de Gestão de Riscos Internos do Microsoft Purview para ajudar a proteger a sua organização contra atividades maliciosas ou roubo de dados dentro da sua organização.

A configuração de um conector de badging físico consiste nas seguintes tarefas:

Criar uma aplicação no Microsoft Entra ID para aceder a um ponto final de API que aceita um payload JSON que contém dados de badging físicos.

Criar o payload JSON com um esquema definido pelo conector de dados de badging físico.

Criar um conector de dados de má gestão física no portal do Microsoft Purview ou no portal de conformidade do Microsoft Purview.

Executar um script para emitir os dados de badging físicos para o ponto final da API.

Opcionalmente, agendar o script para ser executado automaticamente para importar dados de badging físicos atualmente.

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de testes do portal de conformidade do Microsoft Purview. Saiba mais detalhes sobre os termos de inscrição e avaliação.

Antes de configurar o conector

O utilizador que cria o conector de badging físico no Passo 3 tem de ter atribuída a função de Administrador do Conector de Dados. Esta função é necessária para adicionar conectores na página Conectores de dados no portal do Microsoft Purview ou no portal de conformidade. Esta função é adicionada por predefinição a vários grupos de funções. Para obter uma lista destes grupos de funções, consulte Funções no Microsoft Defender para Office 365 e conformidade do Microsoft Purview. Em alternativa, um administrador na sua organização pode criar um grupo de funções personalizado, atribuir a função de Administrador do Conector de Dados e, em seguida, adicionar os utilizadores adequados como membros. Para obter instruções, veja:

- Permissões no portal do Microsoft Purview

- Permissões no portal de conformidade

- Funções e grupos de funções no Microsoft Defender para Office 365 e conformidade com o Microsoft Purview

Observação

A função de Administrador do Conector de Dados não é atualmente suportada em ambientes GCC High e DoD do Us Government. Por conseguinte, o utilizador que cria o conector de RH em ambientes GCC High e DoD tem de ter atribuída a função Importar Exportação da Caixa de Correio no Exchange Online. Por padrão, essa função não é atribuída a nenhum grupo de funções no Exchange Online. Pode adicionar a função Importar Exportação da Caixa de Correio ao grupo de funções Gestão da Organização no Exchange Online. Em alternativa, pode criar um novo grupo de funções, atribuir a função Importar Exportação da Caixa de Correio e, em seguida, adicionar os utilizadores adequados como membros. Para obter mais informações, consulte as secções Criar grupos de funções ou Modificar grupos de funções no artigo "Gerir grupos de funções no Exchange Online".

Tem de determinar como obter ou exportar os dados do sistema de badging físico da sua organização (diariamente) e criar um ficheiro JSON descrito no Passo 2. O script que executar no Passo 4 emitirá os dados no ficheiro JSON para o ponto final da API.

O script de exemplo que executa no Passo 4 envia os dados de badging físicos do ficheiro JSON para a API do conector para que possam ser utilizados pela solução de gestão de riscos internos. Este script de exemplo não é suportado em nenhum programa ou serviço de suporte padrão da Microsoft. O script de amostra é fornecido COMO ESTÁ, sem garantia de nenhum tipo. A Microsoft também se isenta de todas as garantias implícitas, incluindo, sem limitação, quaisquer garantias implícitas de comercialização ou adequação a uma finalidade específica. Todo o risco decorrente do uso ou desempenho do script de amostra e da documentação permanece com você. De modo algum a Microsoft, seus autores ou qualquer outra pessoa envolvida na criação, produção ou veiculação dos scripts serão considerados responsáveis por quaisquer danos (incluindo sem limitações danos por perda de lucros comerciais, interrupção de negócios, perda de informações comerciais ou outras perdas pecuniárias) resultantes do uso ou da incapacidade de uso da documentação ou scripts de exemplo, mesmo que a Microsoft tenha sido alertada sobre a possibilidade de tais danos.

Este conector está disponível em ambientes GCC na cloud do Microsoft 365 US Government. As aplicações e serviços de terceiros podem envolver o armazenamento, a transmissão e o processamento dos dados dos clientes da sua organização em sistemas de terceiros que estão fora da infraestrutura do Microsoft 365 e, por conseguinte, não estão abrangidos pelos compromissos do Microsoft Purview e da proteção de dados. A Microsoft não representa que a utilização deste produto para ligar a aplicações de terceiros implica que essas aplicações de terceiros são compatíveis com FEDRAMP.

Passo 1: Criar uma aplicação no Microsoft Entra ID

O primeiro passo é criar e registar uma nova aplicação no Microsoft Entra ID. A aplicação corresponderá ao conector de badging físico que criar no Passo 3. A criação desta aplicação permitirá ao Microsoft Entra ID autenticar o pedido push para o payload JSON que contém dados de badging físicos. Durante a criação desta aplicação Microsoft Entra, certifique-se de que guarda as seguintes informações. Estes valores serão utilizados em passos posteriores.

ID da aplicação Microsoft Entra (também denominado ID da aplicação ou ID de cliente)

Segredo da aplicação Microsoft Entra (também denominado segredo do cliente)

ID do inquilino (também denominado ID do diretório)

Para obter instruções passo a passo para criar uma aplicação no Microsoft Entra ID, consulte Registar uma aplicação na plataforma de identidades da Microsoft.

Passo 2: Preparar um ficheiro JSON com dados de badging físicos

O próximo passo consiste em criar um ficheiro JSON que contenha informações sobre os dados de acesso físico dos funcionários. Conforme explicado na secção antes de começar, terá de determinar como gerar este ficheiro JSON a partir do sistema de badging físico da sua organização.

Observação

Não adicione carateres não ingleses ao ficheiro JSON. Apenas os carateres em inglês são suportados pelo conector; A ingestão de dados poderá falhar se o JSON contiver carateres não ingleses.

O ficheiro JSON tem de estar em conformidade com a definição de esquema exigida pelo conector. Seguem-se descrições das propriedades de esquema necessárias para o ficheiro JSON:

| Propriedade | Descrição | Tipo de dados |

|---|---|---|

| UserId | Um funcionário pode ter múltiplas identidades digitais em todos os sistemas. A entrada tem de ter o ID do Microsoft Entra já resolvido pelo sistema de origem. | ENDEREÇO UPN ou endereço de e-mail |

| AssetId | O ID de referência do elemento físico ou do ponto de acesso físico. | Cadeia alfanumérica |

| AssetName | O nome amigável do elemento físico ou do ponto de acesso físico. | Cadeia alfanumérica |

| EventTime | O carimbo de data/hora do acesso. | Data e hora, no formato UTC |

| AccessStatus | Valor de Success ou Failed |

Cadeia de caracteres |

Eis um exemplo de um ficheiro JSON em conformidade com o esquema necessário:

[

{

"UserId":"sarad@contoso.com",

"AssetId":"Mid-Sec-7",

"AssetName":"Main Building 1st Floor Mid Section",

"EventTime":"2019-07-04T01:57:49",

"AccessStatus":"Failed"

},

{

"UserId":"pilarp@contoso.com",

"AssetId":"Mid-Sec-7",

"AssetName":"Main Building 1st Floor Mid Section",

"EventTime":"2019-07-04T02:57:49",

"AccessStatus":"Success"

}

]

Também pode transferir a seguinte definição de esquema para o ficheiro JSON a partir do assistente quando criar o conector de mau estado físico no Passo 3.

{

"title" : "Physical Badging Signals",

"description" : "Access signals from physical badging systems",

"DataType" : {

"description" : "Identify what is the data type for input signal",

"type" : "string",

},

"type" : "object",

"properties": {

"UserId" : {

"description" : "Unique identifier AAD Id resolved by the source system",

"type" : "string",

},

"AssetId": {

"description" : "Unique ID of the physical asset/access point",

"type" : "string",

},

"AssetName": {

"description" : "friendly name of the physical asset/access point",

"type" : "string",

},

"EventTime" : {

"description" : "timestamp of access",

"type" : "string",

},

"AccessStatus" : {

"description" : "what was the status of access attempt - Success/Failed",

"type" : "string",

},

}

"required" : ["UserId", "AssetId", "EventTime" "AccessStatus"]

}

Passo 3: criar o conector de mau estado físico

O próximo passo consiste em criar um conector de badging físico no portal do Microsoft Purview ou no portal de conformidade. Depois de executar o script no Passo 4, o ficheiro JSON que criou no Passo 3 será processado e enviado para o ponto final da API que configurou no Passo 1. Neste passo, certifique-se de que copia o JobId que é gerado quando cria o conector. Irá utilizar o JobId quando executar o script.

Selecione a guia apropriada para o portal que você está usando. Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

Inicie sessão no portal do Microsoft Purview.

Selecione Definições>Conectores de dados.

Selecione Os meus conectores e, em seguida, selecione Adicionar conector.

Na lista, selecione Badging físico.

Na página Credenciais de autenticação , faça o seguinte e, em seguida, selecione Seguinte:

Escreva ou cole o ID da aplicação Microsoft Entra para a aplicação do Azure que criou no Passo 1.

Transfira o esquema de exemplo da referência para criar o ficheiro JSON.

Escreva um nome exclusivo para o conector de badging físico.

Na página Rever , reveja as suas definições e, em seguida, selecione Concluir para criar o conector.

É apresentada uma página de estado que confirma que o conector foi criado. Esta página também contém o ID da tarefa. Pode copiar o ID da tarefa a partir desta página ou da página de lista de opções do conector. Precisa deste ID de tarefa ao executar o script.

A página de estado também contém uma ligação para o script. Veja este script para compreender como publicar o ficheiro JSON no ponto final da API.

Selecione Concluído.

O novo conector é apresentado na lista no separador Conectores .

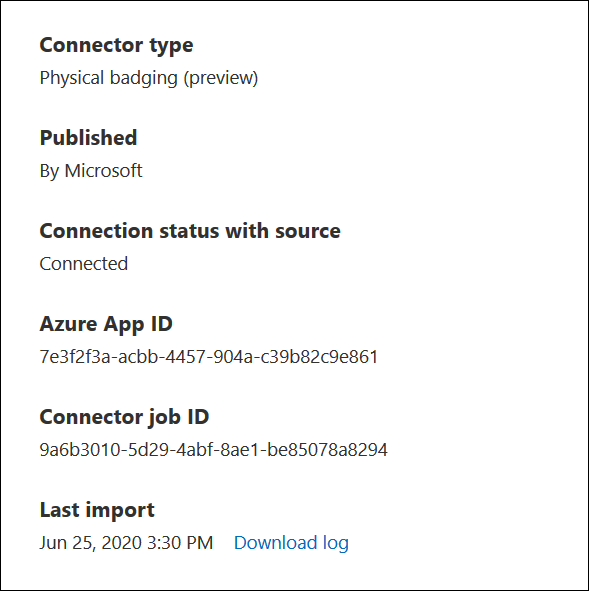

Selecione o conector de badging físico que acabou de criar para apresentar a página de lista de opções, que contém propriedades e outras informações sobre o conector.

Passo 4: executar o script para PUBLICAR o ficheiro JSON que contém dados de má execução física

O próximo passo na configuração de um conector de badging físico consiste em executar um script que irá emitir os dados de badging físicos no ficheiro JSON (que criou no Passo 2) para o ponto final da API que criou no Passo 1. Fornecemos um script de exemplo para a sua referência e pode optar por utilizá-lo ou criar o seu próprio script para publicar o ficheiro JSON no ponto final da API.

Depois de executar o script, o ficheiro JSON que contém os dados de badging físicos é enviado para a sua organização do Microsoft 365, onde pode ser acedido pela solução de gestão de riscos internos. Recomendamos que publique diariamente dados de badging físicos. Pode fazê-lo ao automatizar o processo para gerar o ficheiro JSON todos os dias a partir do seu sistema de badging físico e, em seguida, agendar o script para enviar os dados por push.

Observação

O número máximo de registos no ficheiro JSON que pode ser processado pela API é de 50 000 registos.

Aceda a este site do GitHub para aceder ao script de exemplo.

Selecione o botão Raw para apresentar o script na vista de texto

Copie todas as linhas no script de exemplo e, em seguida, guarde-as num ficheiro de texto.

Modifique o script de exemplo para a sua organização, se necessário.

Guarde o ficheiro de texto como um ficheiro de script do Windows PowerShell com um sufixo de nome de ficheiro de .ps1; por exemplo, PhysicalBadging.ps1.

Abra uma Linha de Comandos no seu computador local e aceda ao diretório onde guardou o script.

Execute o seguinte comando para emitir os dados de badging físicos no ficheiro JSON para a microsoft cloud; Por exemplo:

.\PhysicalBadging.ps1 -tenantId "<Tenant Id>" -appId "<Azure AD App Id>" -appSecret "<Azure AD App Secret>" -jobId "Job Id" -jsonFilePath "<records file path>"A tabela seguinte descreve os parâmetros a utilizar com este script e os respetivos valores necessários. As informações obtidas nos passos anteriores são utilizadas nos valores para estes parâmetros.

Parâmetro Descrição tenantId Este é o ID da sua organização do Microsoft 365 que obteve no Passo 1. Também pode obter o tenantId para a sua organização no painel Descrição geral no centro de administração do Microsoft Entra. Isto é utilizado para identificar a sua organização. appId Este é o ID da aplicação Microsoft Entra para a aplicação que criou no Microsoft Entra ID no Passo 1. Isto é utilizado pelo Microsoft Entra ID para autenticação quando o script tenta aceder à sua organização do Microsoft 365. appSecret Este é o segredo da aplicação Microsoft Entra para a aplicação que criou no Microsoft Entra ID no Passo 1. Isto também é utilizado para autenticação. jobId Este é o ID da Tarefa do conector de badging físico que criou no Passo 3. Isto é utilizado para associar os dados de badging físicos que são enviados para a cloud da Microsoft com o conector de badging físico. JsonFilePath Este é o caminho do ficheiro no computador local (aquele que está a utilizar para executar o script) para o ficheiro JSON que criou no Passo 2. Este ficheiro tem de seguir o esquema de exemplo descrito no Passo 3. Eis um exemplo da sintaxe para o script do conector de badging físico com valores reais para cada parâmetro:

.\PhysicalBadging.ps1 -tenantId d5723623-11cf-4e2e-b5a5-01d1506273g9 -appId 29ee526e-f9a7-4e98-a682-67f41bfd643e -appSecret MNubVGbcQDkGCnn -jobId b8be4a7d-e338-43eb-a69e-c513cd458eba -jsonFilePath 'C:\Users\contosoadmin\Desktop\Data\physical_badging_data.json'Se o carregamento for efetuado com êxito, o script apresenta a mensagem Carregar Com Êxito .

Se tiver vários ficheiros JSON, terá de executar o script para cada ficheiro.

Passo 5: Monitorizar o conector de mau funcionamento físico

Depois de criar o conector de badging físico e emitir os seus dados físicos de badging, pode ver o conector e o estado de carregamento no portal do Microsoft Purview ou no portal de conformidade. Se agendar o script para ser executado automaticamente regularmente, também pode ver o estado atual após a última execução do script.

Selecione a guia apropriada para o portal que você está usando. Para saber mais sobre o portal do Microsoft Purview, consulte o portal do Microsoft Purview. Para saber mais sobre o Portal de conformidade, consulte Portal de conformidade do Microsoft Purview.

Inicie sessão no portal do Microsoft Purview.

Selecione Definições>Conectores de dados.

Selecione Os meus conectores e, em seguida, selecione o conector de mau estado físico que criou para apresentar a página de lista de opções. Esta página contém as propriedades e informações sobre o conector.

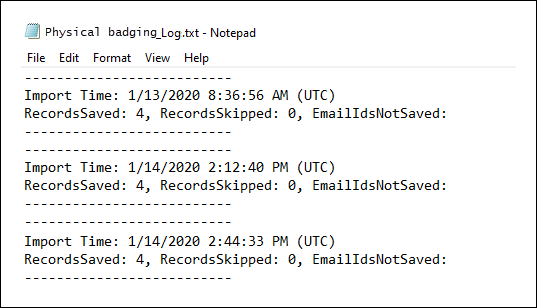

Em Última importação, selecione a ligação Transferir registo para abrir (ou guardar) o registo de estado do conector. Este registo contém informações sobre cada vez que o script é executado e carrega os dados do ficheiro JSON para a cloud da Microsoft.

O campo RecordsSaved indica o número de registos no ficheiro JSON que foram carregados. Por exemplo, se o ficheiro JSON contiver quatro registos, o valor dos campos RecordsSaved é 4 se o script tiver carregado com êxito todos os registos no ficheiro JSON. O campo RecordsSkipped indica o número de registos no ficheiro JSON que foram ignorados. Antes de carregar registos no ficheiro JSON, os IDs de E-mail dos registos serão validados. Qualquer registo com um ID de E-mail inválido será ignorado e o ID de E-mail correspondente é apresentado no campo EmailIdsNotSaved

Se ainda não tiver executado o script no Passo 4, é apresentada uma ligação para transferir o script em Última importação. Pode transferir o script e, em seguida, seguir os passos no Passo 4 para executá-lo.

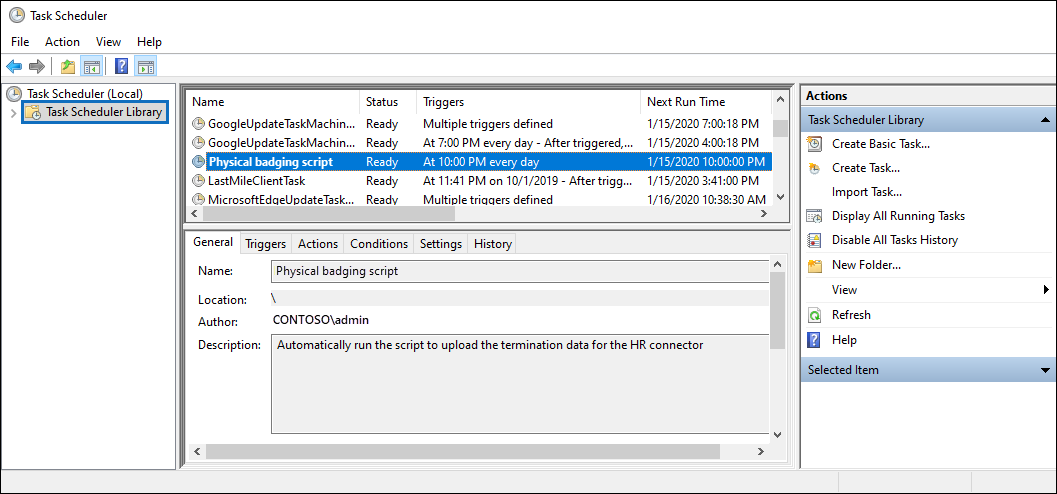

(Opcional) Passo 6: Agendar a execução automática do script

Para se certificar de que os dados de badging físicos mais recentes da sua organização estão disponíveis para ferramentas como a solução de gestão de riscos internos, recomendamos que agende o script para ser executado automaticamente de forma periódica, como uma vez por dia. Isto também requer que atualize os dados de badging físicos para o ficheiro JSON com uma agenda semelhante (se não igual), para que contenha as informações mais recentes sobre os funcionários que saem da sua organização. O objetivo é carregar os dados de badging físicos mais atuais para que o conector de badging físico possa disponibilizá-lo para a solução de gestão de riscos internos.

Pode utilizar a aplicação Programador de Tarefas no Windows para executar automaticamente o script todos os dias.

No seu computador local, selecione o botão Iniciar do Windows e, em seguida, escreva Programador de Tarefas.

Selecione a aplicação Programador de Tarefas para abri-la.

Na secção Ações , selecione Criar Tarefa.

No separador Geral , escreva um nome descritivo para a tarefa agendada; por exemplo, script de conector de badging físico. Também pode adicionar uma descrição opcional.

Em Opções de segurança, faça o seguinte:

Determine se pretende executar o script apenas quando tem sessão iniciada no computador ou se o executa quando tem sessão iniciada ou não.

Certifique-se de que a caixa de verificação Executar com os privilégios mais altos está selecionada.

Selecione o separador Acionadores , selecione Novo e, em seguida, efetue as seguintes ações:

Em Definições, selecione a opção Diariamente e, em seguida, escolha uma data e hora para executar o script pela primeira vez. O script será executado todos os dias ao mesmo tempo especificado.

Em Definições avançadas, certifique-se de que a caixa de verificação Ativado está selecionada.

Selecione Ok.

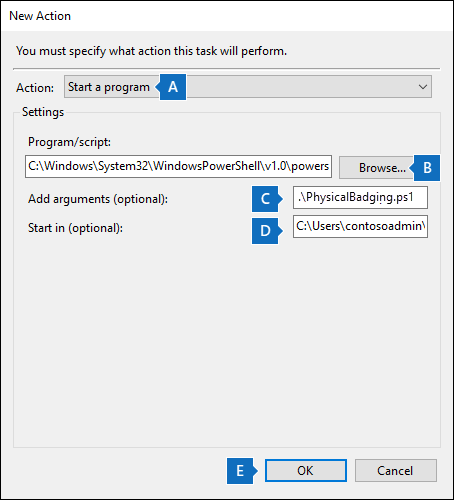

Selecione o separador Ações , selecione Novo e, em seguida, efetue as seguintes ações:

Na lista pendente Ação , certifique-se de que a opção Iniciar um programa está selecionada.

Na caixa Programa/script , selecione Procurar, aceda à seguinte localização e selecione-a para que o caminho seja apresentado na caixa: C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe.

Na caixa Adicionar argumentos (opcional), cole o mesmo comando de script que executou no Passo 4. Por exemplo, .\PhysicalBadging.ps1-tenantId "d5723623-11cf-4e2e-b5a5-01d1506273g9" -appId "c12823b7-b55a-4989-faba-02de41bb97c3" -appSecret "MNubVGbcQDkGCnn" -jobId "e081f4f4-3831-48d6-7bb3-fcfab1581458" -jsonFilePath "C:\Users\contosoadmin\Desktop\Data\physical_badging_data.json"

Na caixa Iniciar em (opcional ), cole a localização da pasta do script que executou no Passo 4. Por exemplo, C:\Users\contosoadmin\Desktop\Scripts.

Selecione Ok para guardar as definições da nova ação.

Na janela Criar Tarefa , selecione Ok para guardar a tarefa agendada. Poderá ser-lhe pedido que introduza as credenciais da sua conta de utilizador.

A nova tarefa é apresentada na Biblioteca do Programador de Tarefas.

A última vez que o script foi executado e a próxima vez que estiver agendado para execução é apresentada. Pode selecionar duas vezes a tarefa para editá-la.

Também pode verificar a última vez que o script foi executado na página de lista de opções do conector de badging físico correspondente no centro de conformidade.